古典密码及现代密码分组密码与流密码总结

古典密码大部分加密方式是利用替换式密码或移项式密码,有时是二者的混合。一般情况下,一种古典密码体制包含一个字母表,以及一个操作规则或一种操作设备,到了现代基本不可信赖。

1.凯撒密码

是一种最简单广为人知的加密技术,是一种替换加密技术,明文中所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文。

加密公式:密文 = (明文 + 位移数) Mod 26

解密公式:明文 = (密文 - 位移数) Mod 26

破解方法:可以使用穷举法轻易破解。

2.维吉尼亚密码

是使用一系列凯撒密码组成密码字母表的加密算法,属于多表密码的简单形式。

首先循环密钥形成密钥流,使之与明文长度相同。

而后根据每位密钥对原文进行加密,假设密钥为字母,偏移量为字母对应序号-1。比如第一位密钥M对应第13个字母,偏移量为13-1=12。假设第一个明文为C,加密后的密文应为(C+12)mod26,即O。

破解方法:寻找密文中相同的连续字符串,密钥长度一定为其间隔的引述,或寻找典型特殊单词。

3.培根密码

一种隐写术,加密时,铭文中的每个字母都会转换成一组5个英文字母

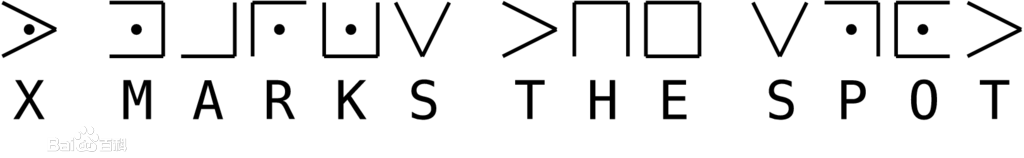

4.猪圈密码

是一种以各自为基础的简单替代式密码。

例如:对明文“X marks the spot”进行加密,下图为密文。

5.栅栏密码

把加密的明文分成每N个一组,然后把每组的第1个字符连起来,形成一段无规律的字符串。不过栅栏密码本身有一个潜规则,就是组成栅栏的字母一般不会太多。(一般不超过30个)

在选择行数时可以使多行,这样对于加密强度有所提高。

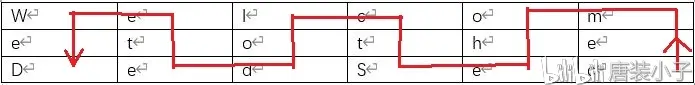

6.曲路密码

曲路密码与栅栏密码一样,也是换位密码的一种,密钥为曲路路径。

未加密文段为:Welcome to the DedSec

然后按照事先约定的序列填入3X6的列表里

加密方与解密方互相约定加密路线

这样加密密文为

密文:cem ohe Stc lod ete WeD。

7.摩斯密码

摩斯密码也被称作摩尔斯电码,是一种时通时断的信号代码,通过不同的排列顺序来表达不同的英文字母、数字和标点符号。它的代码包括五种:短促的点信号“・”,读“滴”(Di)保持一定时间的长信号“—”,读“嗒”(Da)表示点和划之间的停顿、每个词之间中等的停顿,以及句子之间长的停顿;一点作为一个基本的信号单位,一划的长度就相当于是3点的时间长度;在一个字母或是数字之内,每个点、划之间的间隔就应该是两点的时间长度;字母(数字)与字母(数字)之间的间隔就是7点的时间长度

现代密码

分组密码

又称为分块加密或块密码,是一种对称密码算法,将明文分为多个等长的块,使用确定的算法和对称密钥对每组分别加密或解密。

本质上时一种特殊的替代密码,只不过每次替换的都是一大块。

分组密码自身只能加密长度等于密码分组长度的单块数据,最后一块数据需要使用合适的填充方式将数据扩展道匹配密码块大小的长度。

分组密码常见的工作模式:

1.ECB(电子密码本)

是分组加密最简单的一种模式,即明文中的每个块都独立地加密成密文的每个块,明文长度不是分组长度的倍数,则需要用一些特定的方法进行填充。

缺点:同样的明文块会被加密成相同的密文块,因此不能很好的隐藏数据模式。

2.CBC(密码分组链接)

每个明文块先和前一个密文块进行异或后再进行加密。在这种方法中,每个密文块都依赖于它前面的所有明文块;同时未来保证每条消息的唯一性,在第1个块中需要使用初始化向量。

3.OFB(输出反馈模式)

可以将块密码变成同步的流密码。将之前一次的加密结果使用密钥再次进行加密,产生的块作为密钥流,然后将其与明文块进行异或,得到密文。由于异或操作的对称性,加密和解密操作是完全相同的。反馈的是是每一组的输出再次经过加密算法后的输出。

4.CFB(密文反馈)

类似OFB,将上一组的密文作为下一组的输入来加密进行反馈

5.CTR(CM)

又称ICM模式、SIC模式。与OFB类似,CTR将块密码变为流密码,通过递增一个加密计数器来产生连续的密钥流。计数器可以是任意保证长时间不产生重复输出的函数,但使用一个 普通的计数器是最简单和最常见的做法。CTR模式的特征类似OFB,但允许在解密时进行随机存取。

费斯妥密码

用于构造分组密码的对称结构,通常称为Feistel网络。

优点:

加密和解密操作非常相似,在某些情况下甚至是相同的,只需要逆转密钥编排即可

注意:

费斯妥密码再每轮的加密中只加密了一半的字符,而且轮函数F并不需要可逆,F可以看成是一个随机数生成器。

DES(数据加密标准)

DES算法为密码体制中的对称密码体制,又被称为美国数据加密标准。

DES是一个分组加密算法,典型的DES以64位为分组对数据加密,加密和解密用的是同一个算法。

密钥长64位,密钥事实上是56位参与DES运算(第8、16、24、32、40、48、56、64位是校验位,使得每个密钥都有奇数个1),分组后的明文组和56位的密钥按位替代或交换的方法形成密文组。

DES算法的主要流程如下图所示。

初始置换(IP)

首先,DES会对用户的输入进行处理,称为初始置换,用户的置换会按照下表的顺序进行。IP置换的功能是把输入的64位数据块M按位重新组合,并把输出分为L0、R0两部分,每部分各长32位,其置换规则见下表:

按照表中的索引,用户输入M的第558位会成为这个过程的结果IP的第1位,以此类推,M的第50位会成为IP的第二位……L0为新数据的左32位,置换后的数据分为L0和R0两部分,R0为新数据的右32位。

AES

又称为Rijndael加密法,用来代替DES,已经广为全世界所使用。在每轮都对全部的128位进行了加密。且加密过程是在4*4字节大小的矩阵上运作的,这个矩阵称为“体”,其初值是一个明文区块(矩阵中一个元素就是明文区块的1Byte)

各轮加密算法循环(除最后一轮外)均包含4个步骤:

(1)AddRoundKey(轮密钥加)

(2)SubBytes(字节替换)

(3)ShiftRows(行移位)

(4)MixColumns(列混合)

流密码

也称序列密码,它是对称密码算法的一种。基本特征是加解密双方使用一串与明文长度相同的密钥流,与明文流组合来进行加解密。序列密码具有实现简单、便于硬件实施、加解密处理速度快、没有或只有有限的错误传播等特点,因此在实际应用中,特别是专用或机密机构中保持着优势,典型的应用领域包括无线通信、外交通信。

同步流密码(SSC):产生密钥序列的算法与明文,密文无关。

只要通信双方的密钥序列产生器具有相同的 “种子序列”和相同的“初始状态”,就能产生相同的密钥序列。

通信双方必须保持精确同步,才能正确解密

容易检测插入、删除、重播等主动攻击。

没有差错传播。

自同步流密码(SSSC):产生密钥序列的算法与以前的密文有关。

线性反馈移位寄存器(LFSR)

是数字电路中常见的一种器件,可以并行输入若干位进行初始化,并可进行移入、移出等操作,常被用于产生序列信号。由一个移位寄存器,一个反馈函数组成,反馈函数为一个线性函数。

RC4

是一种特殊的流加密算法,是有线等效加密(WEP)中采用的加密算法,曾经是TLS可采用的算法之一。

易受到已知明文攻击的影响。如果使用某一密钥加密了n字节的数据,并知道明文,即可恢复n字节的流密钥。