腾讯安全的回答

作者:腾讯安全联合实验室

病毒:

平时一般我们所说的病毒,指的是感染型病毒,是编制者在计算机程序中插入的破坏计算机功能或者数据的代码,能影响计算机使用,能自我复制的一组计算机指令或者程序代码。其具有传播性、隐蔽性、感染性、潜伏性、可激发性、表现性或破坏性。

一般病毒的生命周期:开发期→传染期→潜伏期→发作期→发现期→消化期→消亡期。与生物病毒有很多的相似的地方,比如说自我繁殖、互相传染以及激活再生等生物病毒特征等等。

木马:

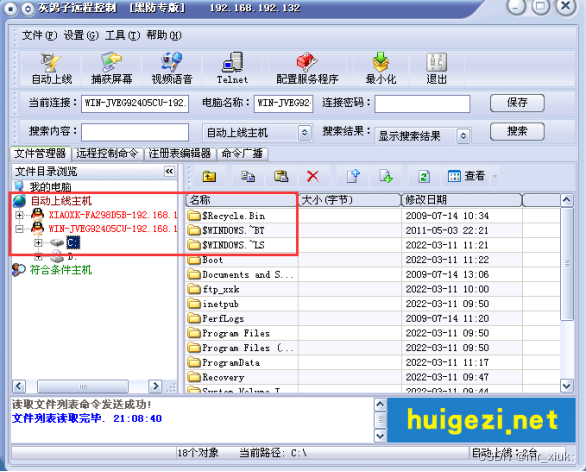

木马病毒源自古希腊特洛伊战争中著名的“木马计”而得名,这里可自行百度,一个很有趣的故事。木马病毒一般通过电子邮件附件发出,捆绑在其他的程序中,通过特定的程序(木马程序)来控制另一台计算机,通常有两个可执行程序:一个是控制端,另一个是被控制端。“木马”程序与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,它会修改注册表、驻留内存、在系统中安装后门程序、开机加载附带的木马。

木马病毒的发作要在用户的机器里运行客户端程序,一旦发作,就可设置后门,定时地发送该用户的隐私到木马程序指定的地址,一般同时内置可进入该用户电脑的端口,并可任意控制此计算机,进行文件删除、拷贝、改密码等非法操作。

画个重点,说说二者的区别:

1、 病毒会传染,而木马不会传染;

2、 病毒入侵电脑后会有感觉,而木马不会,主要原因是便其开展后续“工作”;

3、 病毒主要是以“破坏”著称,而木马主要是用来盗取用户信息。

说到这里,再补充一下蠕虫病毒方面的知识。与木马病毒有本质区别的是,蠕虫病毒是一种能够利用系统漏洞通过网络进行自我传播的恶意程序,它不需要附着在其他程序上,而是独立存在的。当形成规模、传播速度过快时会极大地消耗网络资源导致大面积网络拥塞甚至瘫痪,这可要比木马病毒恐怖多的多。

火绒的回答:

作者:火绒安全实验室

现在最为流行木马就是“挖矿木马”了,随着加密货币价格的攀升,国内外频频爆出各种“挖矿木马”事件。例如火绒此前报道过的《知名激活工具KMS内含“挖矿病毒” 通过各大搜索引擎传播》就是将“挖矿木马”植入了知名激活工具KMS,当用户下载安装此带毒工具后,挖矿木马也会入侵电脑,利用用户的电脑资源,为黑客“挖矿”赚钱。

除此之外,常见的木马病毒有以下几种:

盗号木马

此类木马会隐匿在系统中,伺机盗取用户各类账号密码。下载者木马

此类木马通过下载其他病毒来间接对系统产生安全威胁,下载者木马通常体积较小,并辅以诱惑性的名称和图标诱骗用户使用。由于体积较小,下载者木马更易传播,且传播速度很快。释放器木马

此类木马通过释放其他病毒来间接对系统产生安全威胁。点击器木马

此类木马会在后台通过访问特定网址来“刷流量”,为病毒作者获利,并会占用被感染主机的网络带宽。代理木马

此类木马会在被感染主机上设置代理服务器,黑客可将被感染主机作为网络攻击的跳板,以被感染者的身份进行黑客活动,以达到隐藏自己,躲避执法者追踪的目的。

必须强调的是,现在很少有木马单打独斗,大部分都是“多毒种作战”。下载者木马体积小巧,不易被察觉,再由它下载其他木马到用户计算机。释放器木马负责安装复杂木马,一旦运行了释放器木马就很难手动清除。 还有的木马选择和蠕虫病毒搭伙,前阵子通过 NSA “永恒之蓝” 漏洞传播的“WannaMine”,就是配合蠕虫病毒来进行传播的挖矿木马。

有的病毒作者还会直接使用“漏洞”或者暴力破解等技术,主动出击,攻破用户电脑“植入”木马,不需要用户自己运行木马。例如,此前火绒报道过的“隐匿者”。