文章目录

- wireshark

- ftp

- 奇怪的TTL字段

- 工控安全取证

- Not Only Wireshark

- BlueWhale

- wireshark-1

- simple_transfer29

- icmp

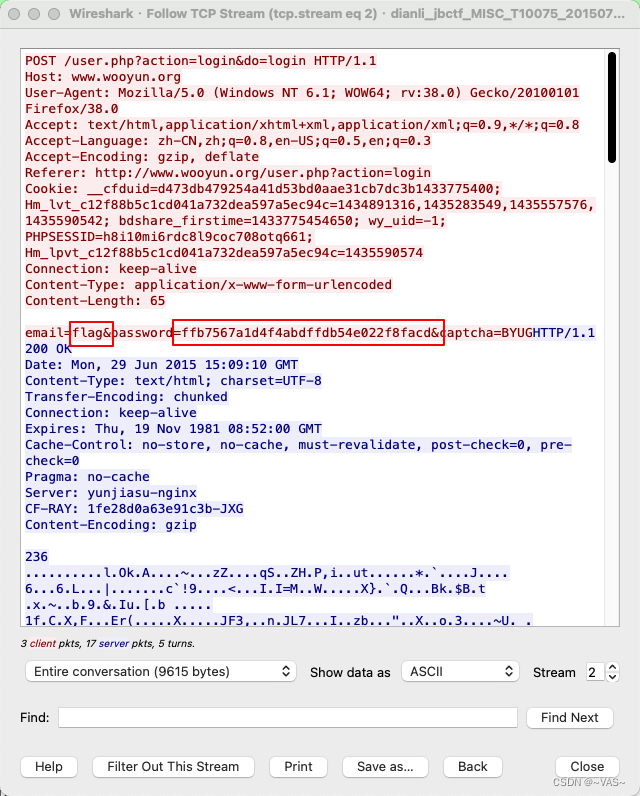

wireshark

题目链接:https://ce.pwnthebox.com/challenges?id=1132

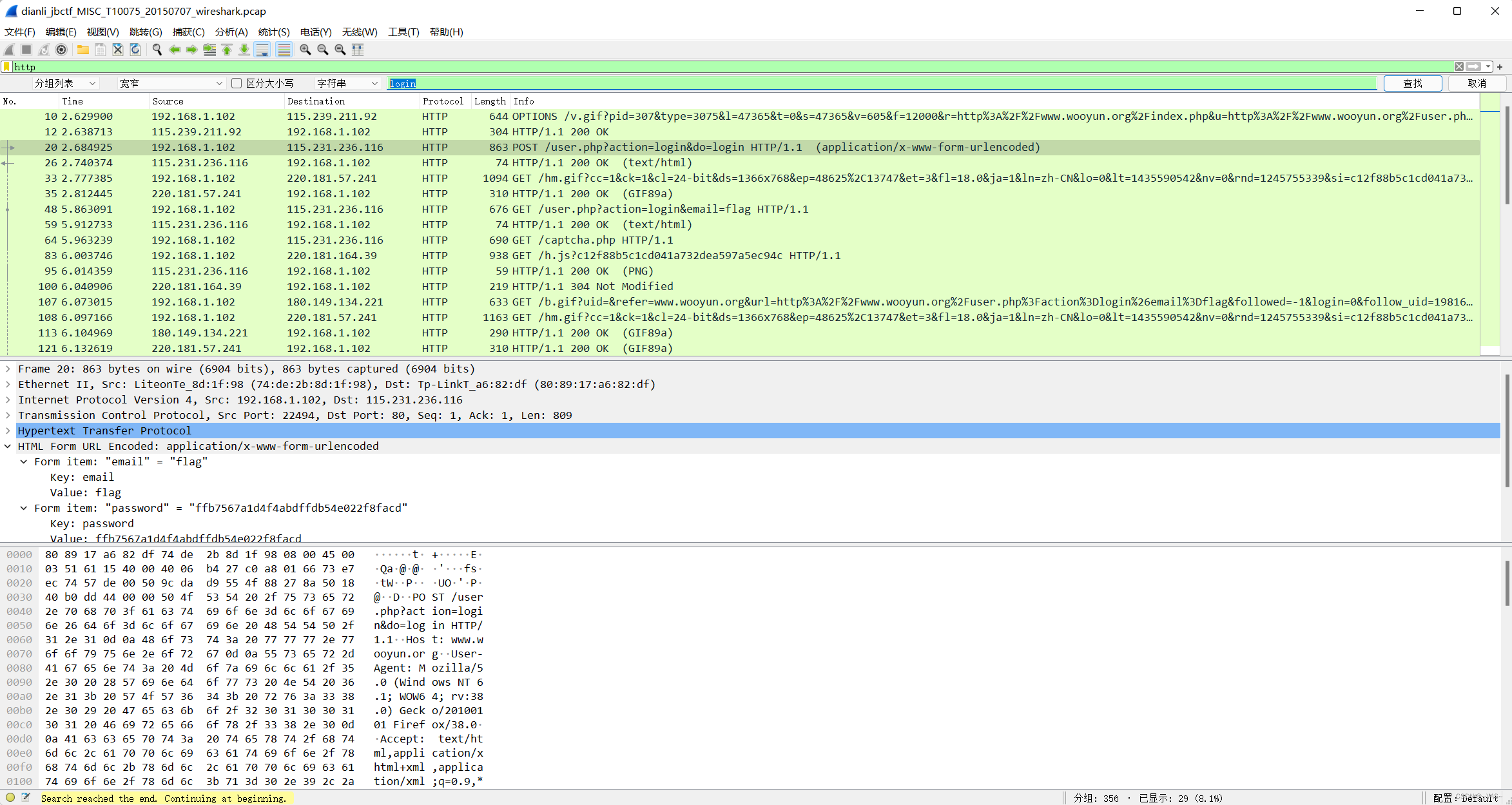

黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案)

根据题目描述我们筛选出http流量

查看返回的response

ftp

题目链接 : https://ce.pwnthebox.com/challenges?id=183

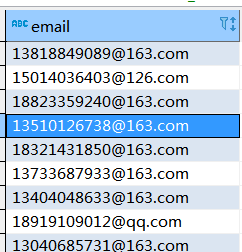

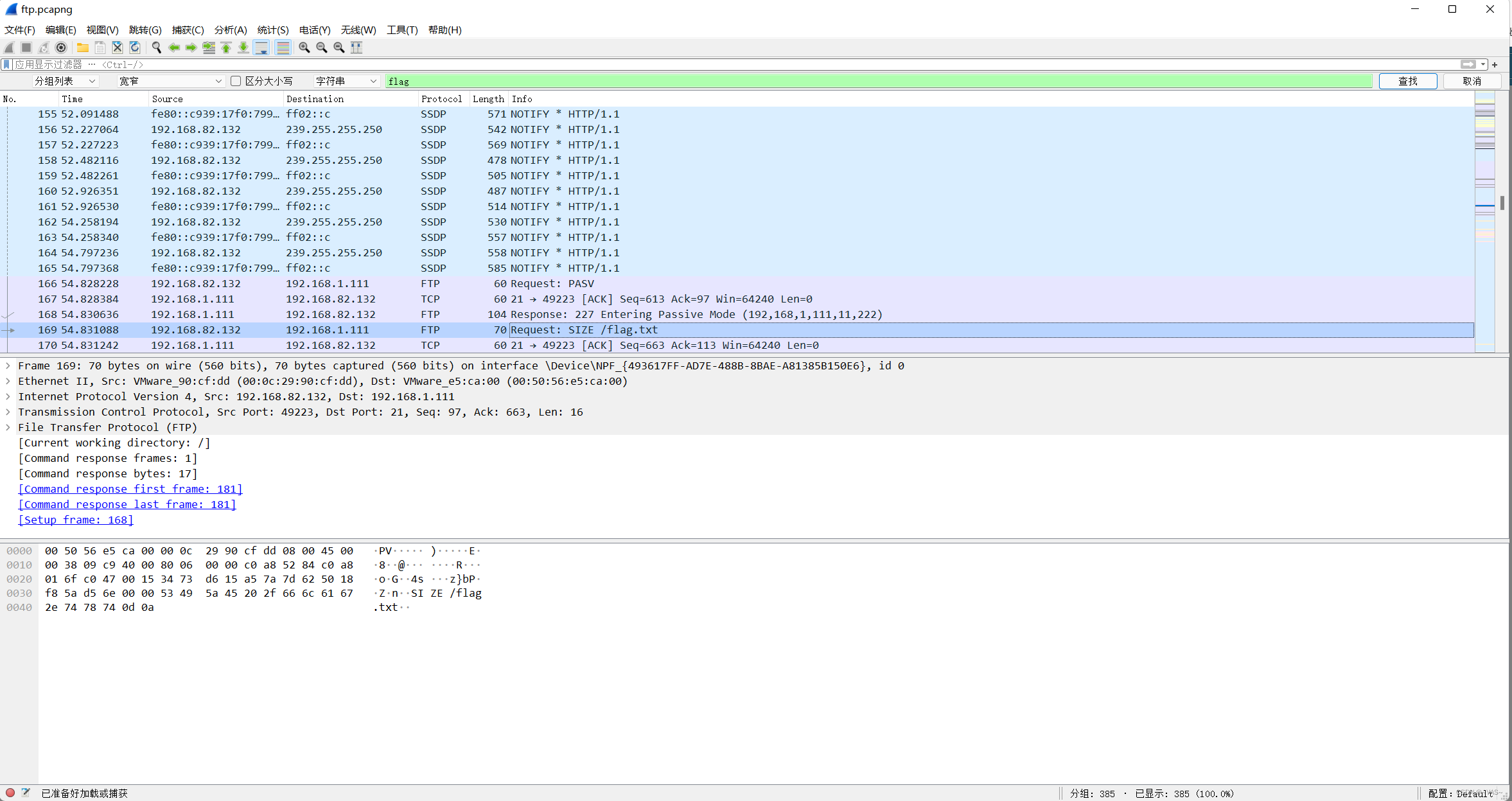

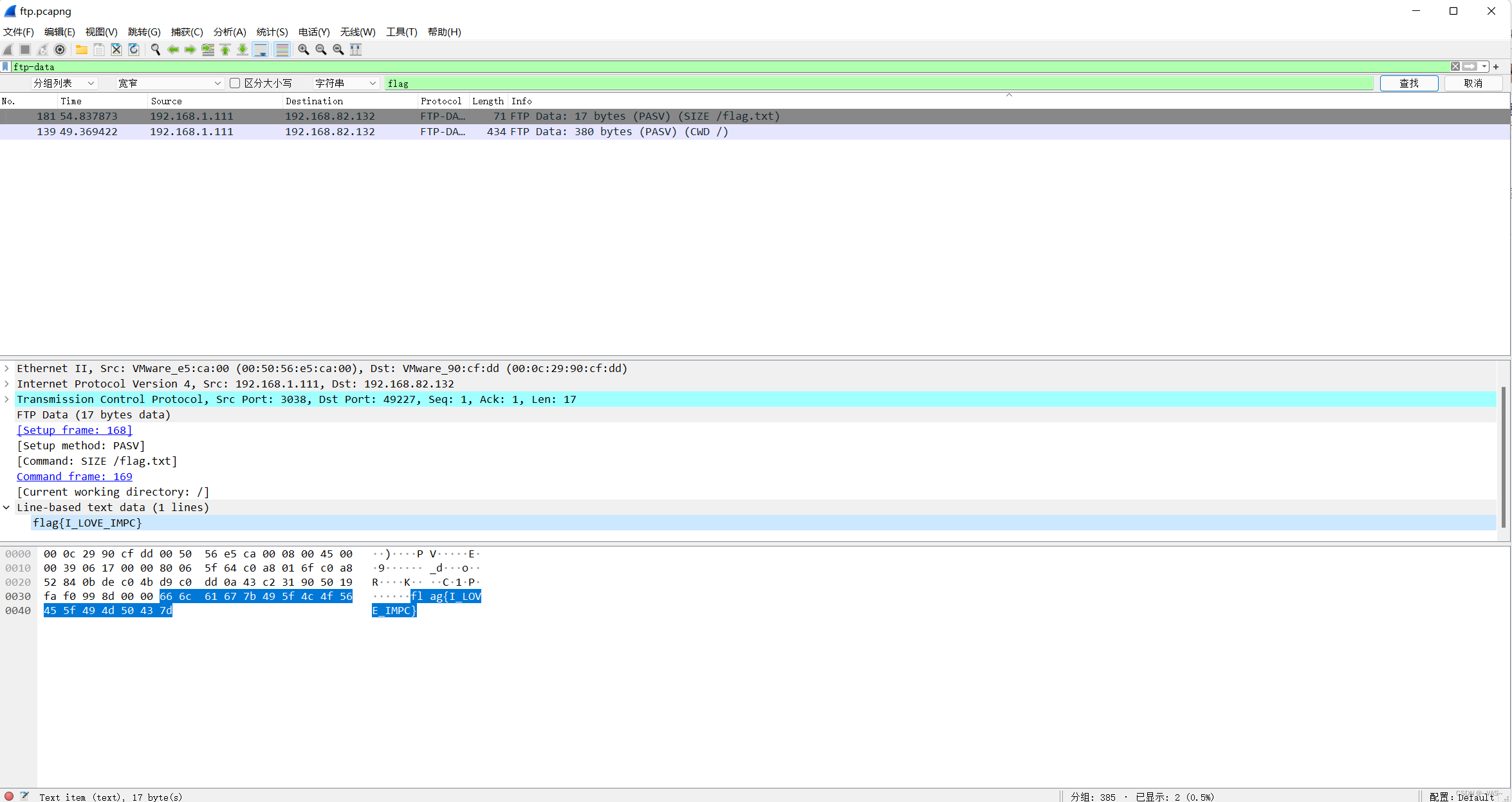

搜索字符串flag发现ftp曾上传或下载了一个flag.txt的文件

ftp-data是ftp传输过程中数据的协议,筛选ftp-data流量

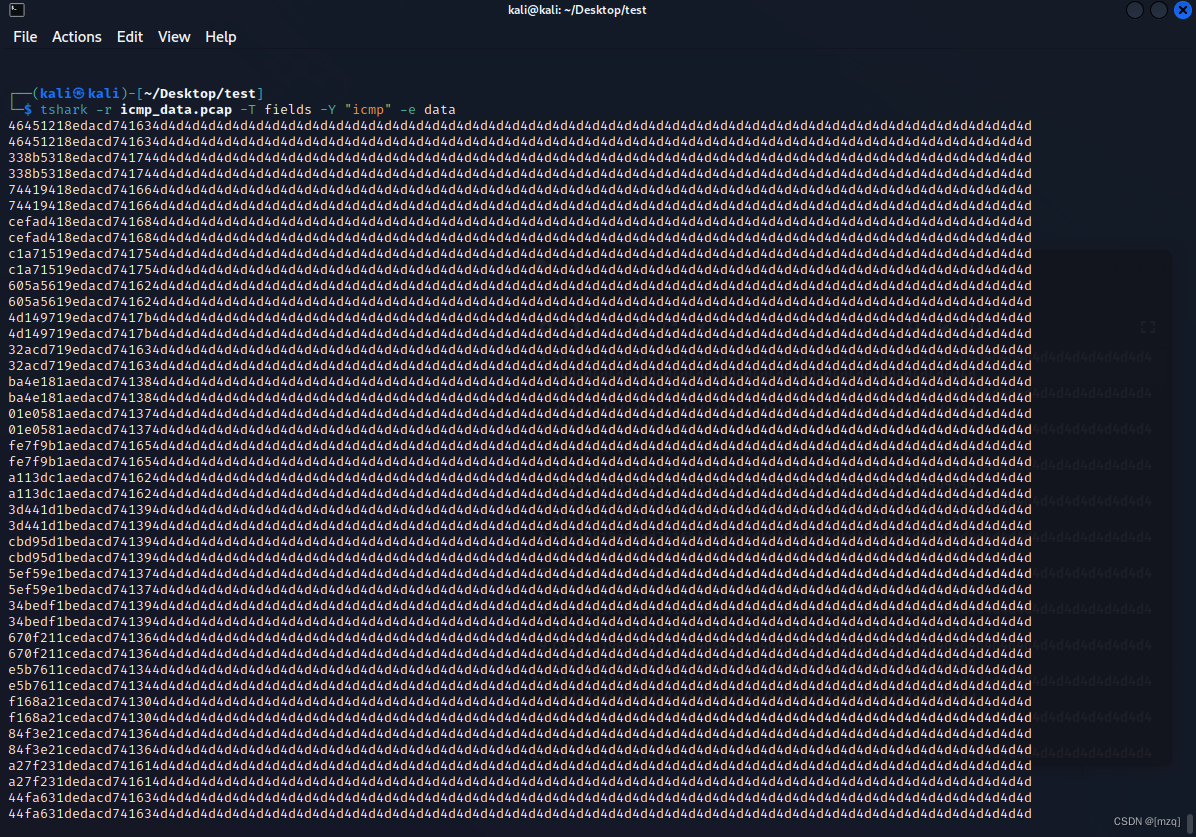

奇怪的TTL字段

题目地址 : https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id=5463&page=4

打开ttl.txt可以发现所有的ttl值都是同样的4个数 127 ,63 ,255,191 对应的二进制是

63 => 0011111

127 => 0111111

191 => 1011111

255 => 1111111

可以提取前两位数转16进制,ffd8是jpg的16进制头部

bin_Data = """"""

flag = ''

import binasciifor i in range(0, len(bin_Data), 8):flag += chr(int(bin_Data[i:i + 8], 2))

flag = binascii.unhexlify(flag)

with open('./flag.jpg','wb') as f:f.write(flag)

把16进制转成图片

发现只有一部分,用foremost分解,得到全部图片进行拼接

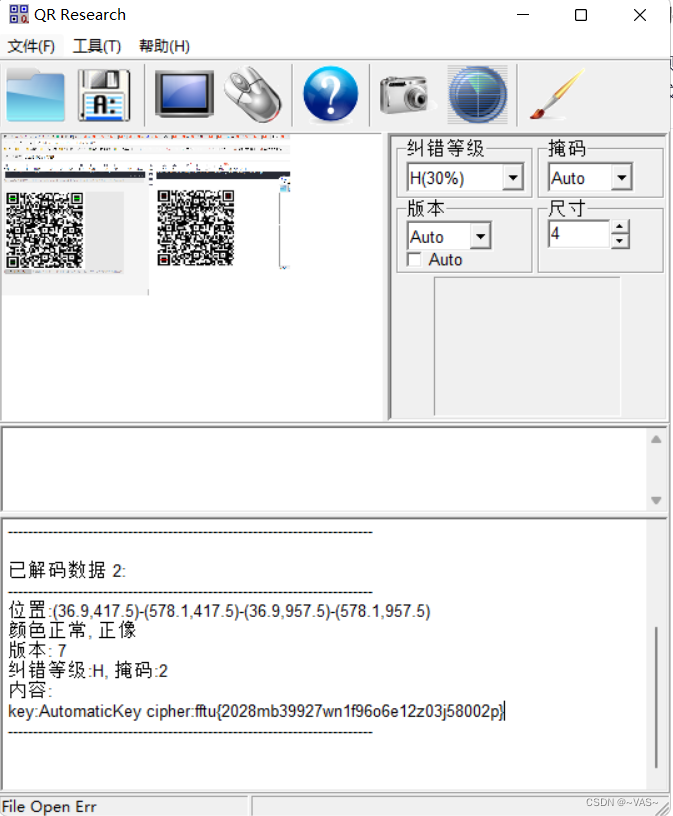

网址 : https://www.wishingstarmoye.com/ctf/autokey

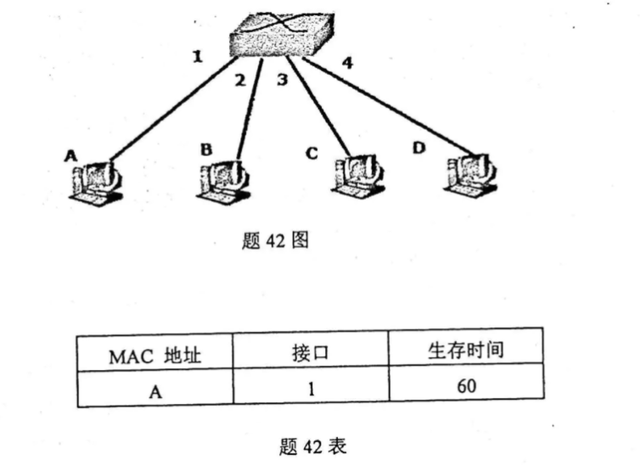

工控安全取证

题目地址 : https://adworld.xctf.org.cn/task/answer?type=crypto&number=5&grade=1&id=5527&page=2

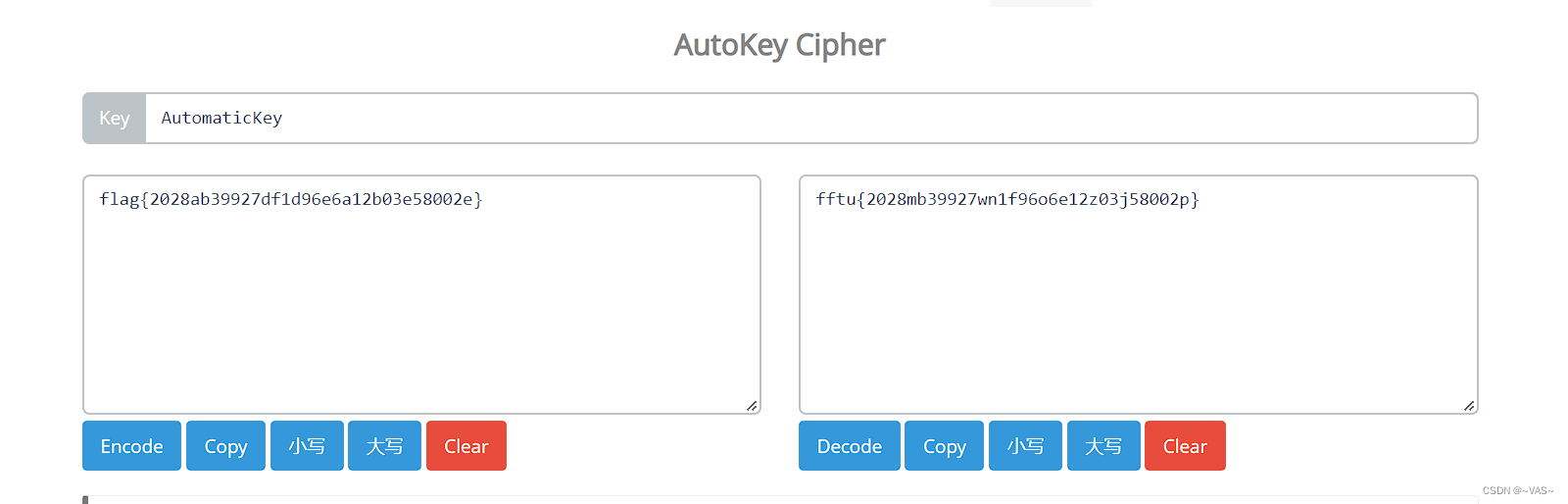

有黑客入侵工控设备后在内网发起了大量扫描,而且扫描次数不止一次。 请分析日志,指出对方第4次发起扫描时的数据包的编号,flag形式为

flag{}

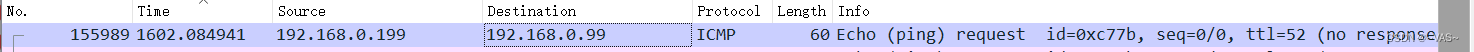

分析流量图因为192.168.0.99是被扫描的服务器,所以第四次扫描的ip是192.168.0.199

Not Only Wireshark

题目地址 : https://ce.pwnthebox.com/challenges?id=560

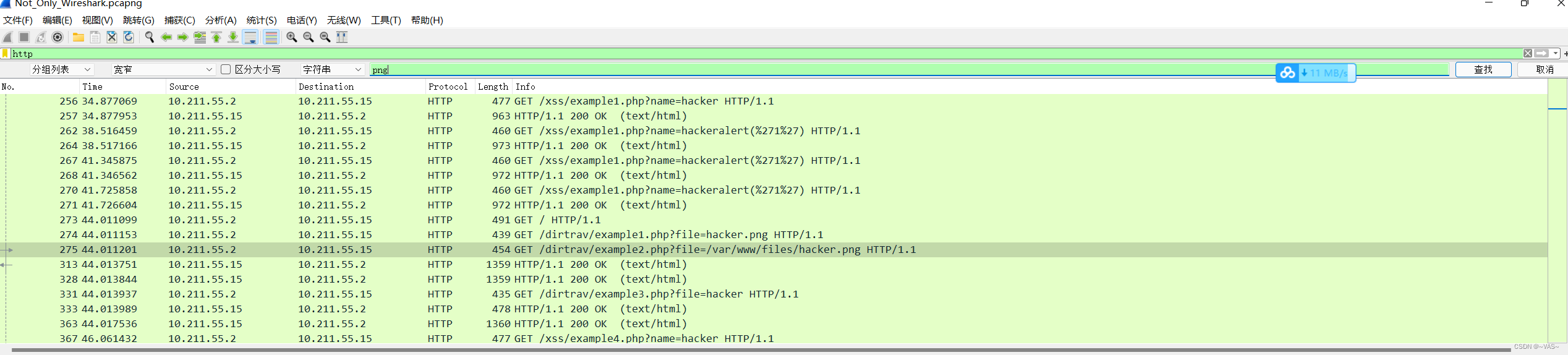

搜收字符串发现有png关键字,导出文件

hacker图片并无异常,不过在导出的时候看到了疑似zip的数据

404B0304 => 504B0304

也发现后端的PK标识

用tshark导出数据

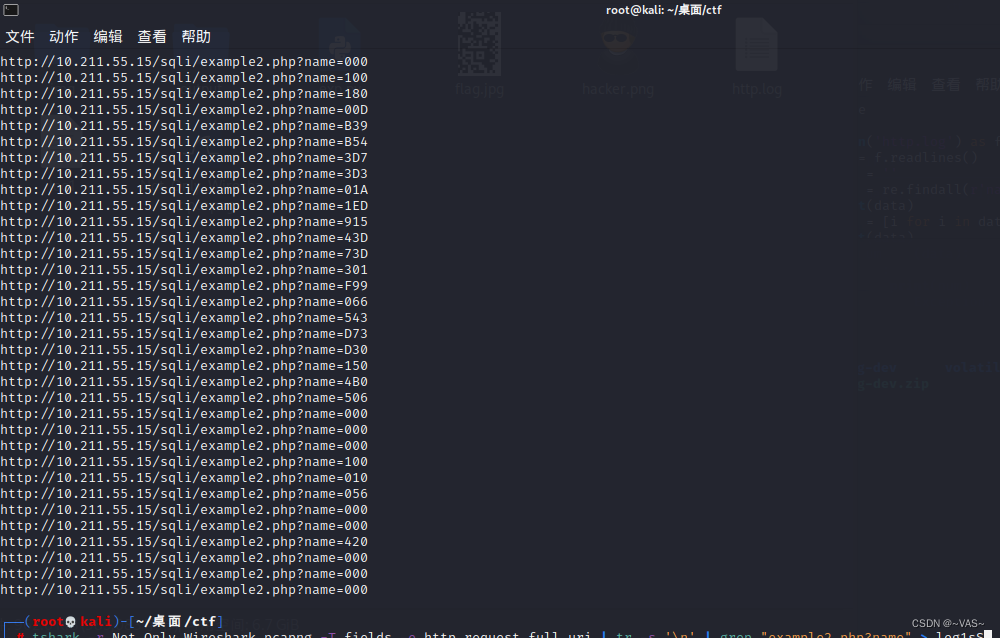

shark -r Not_Only_Wireshark.pcapng -T fields -e http.request.full_uri | tr -s '\n' | grep "example2.php?name" > log1

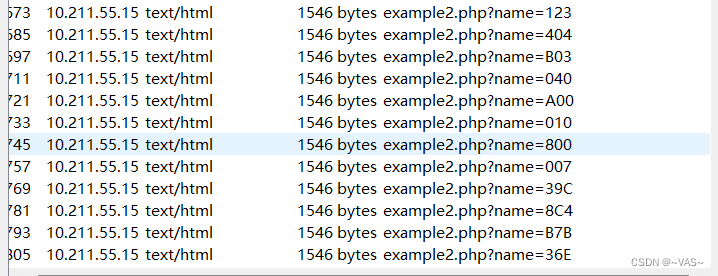

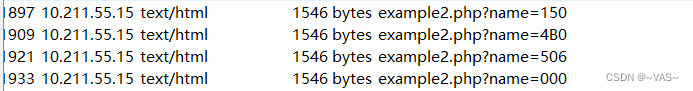

使用python处理,另存为zip

import rewith open('http.log') as f:tmp = f.read()print(tmp)flag = ''data = re.findall(r'example2.php\?name=(.*?)\n',tmp)data = [i for i in data]print(''.join(data))流量包里找到压缩包密码

解压获得flag

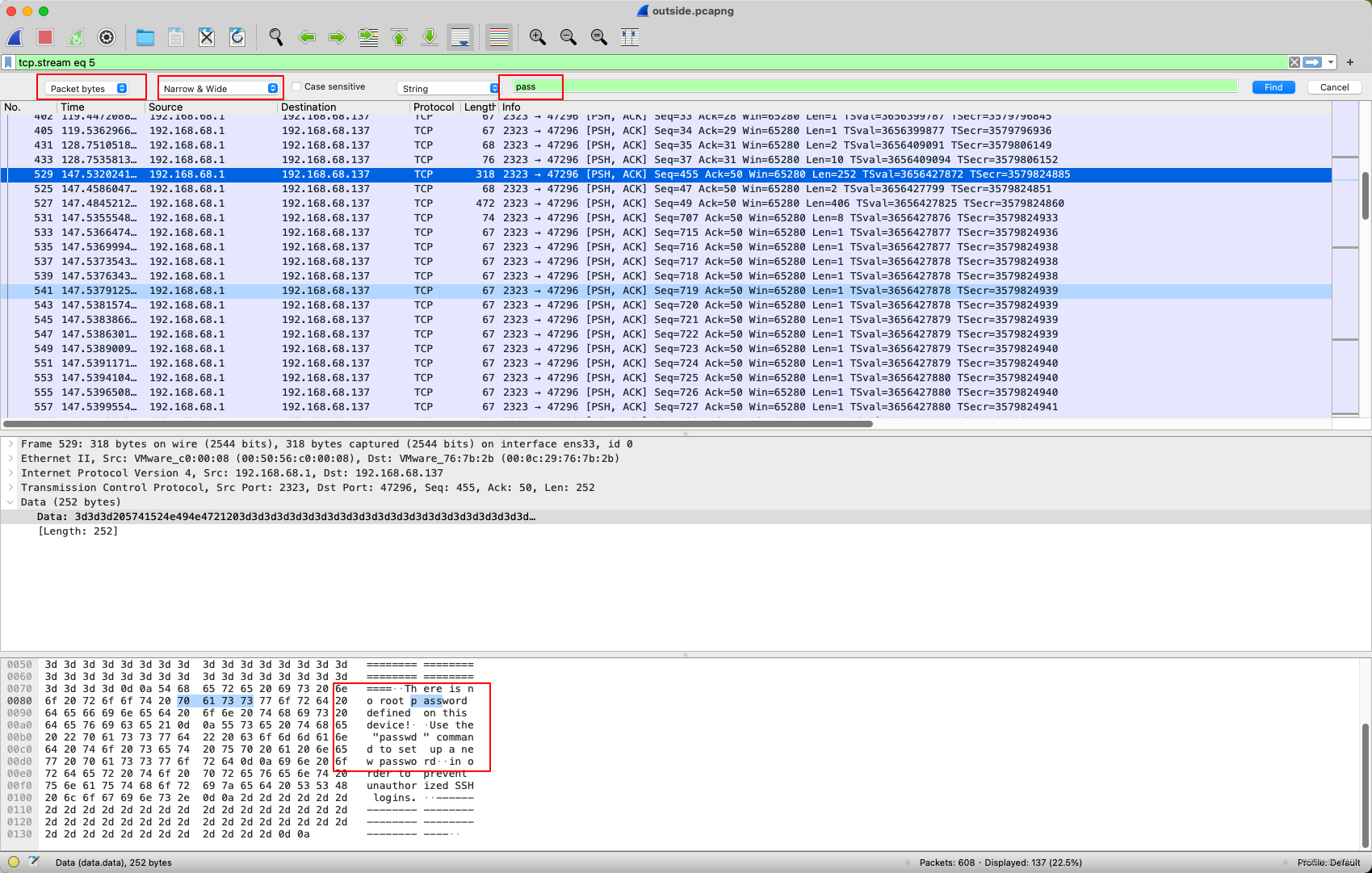

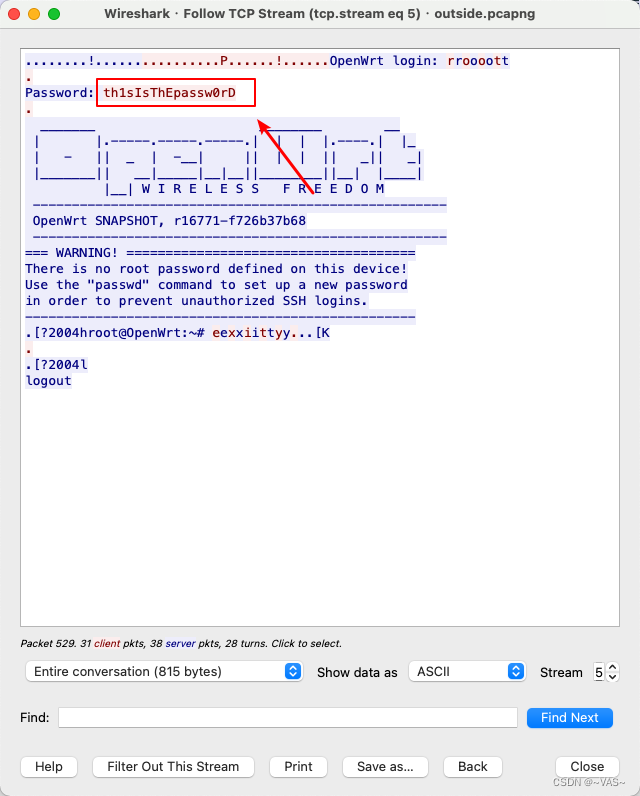

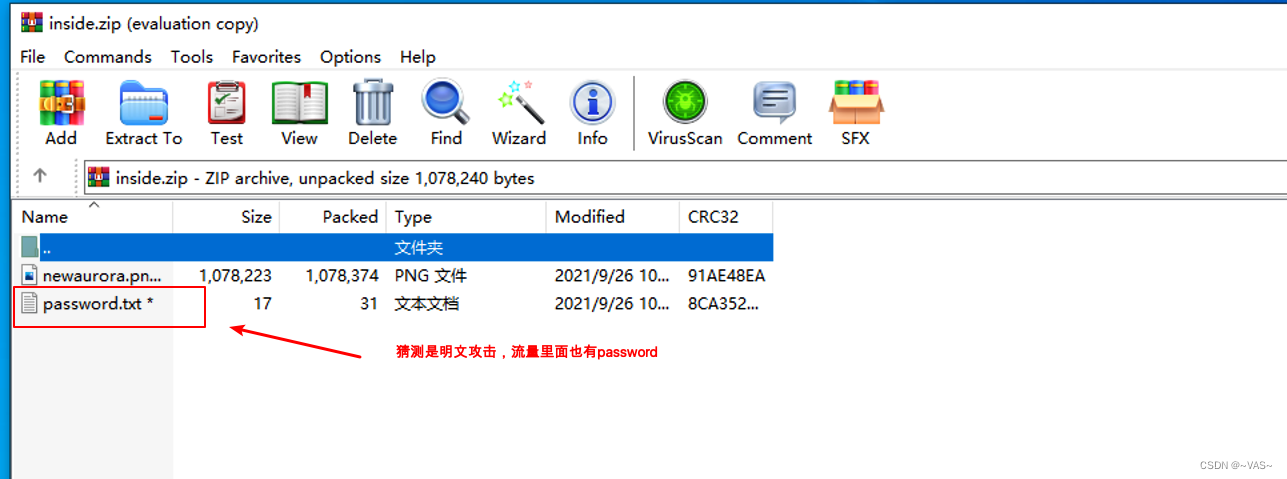

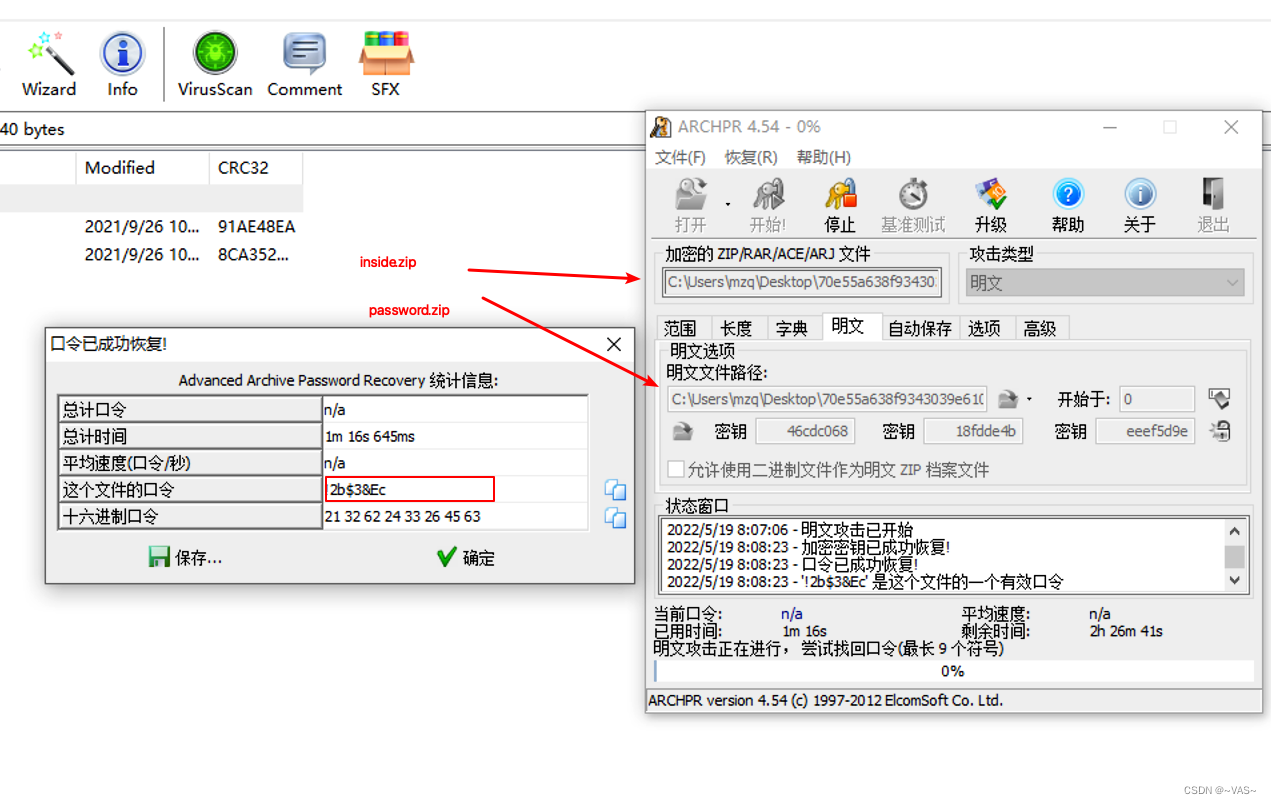

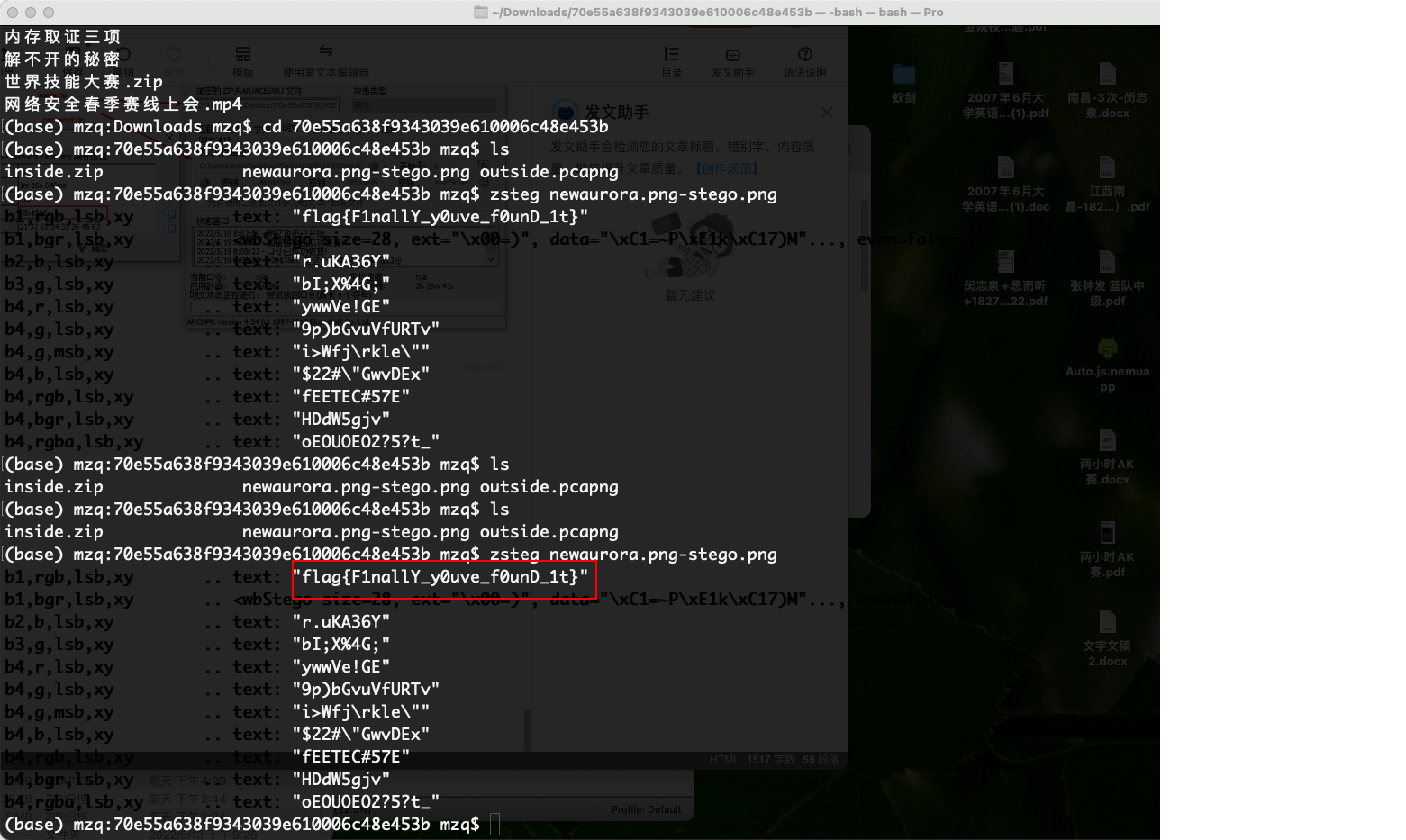

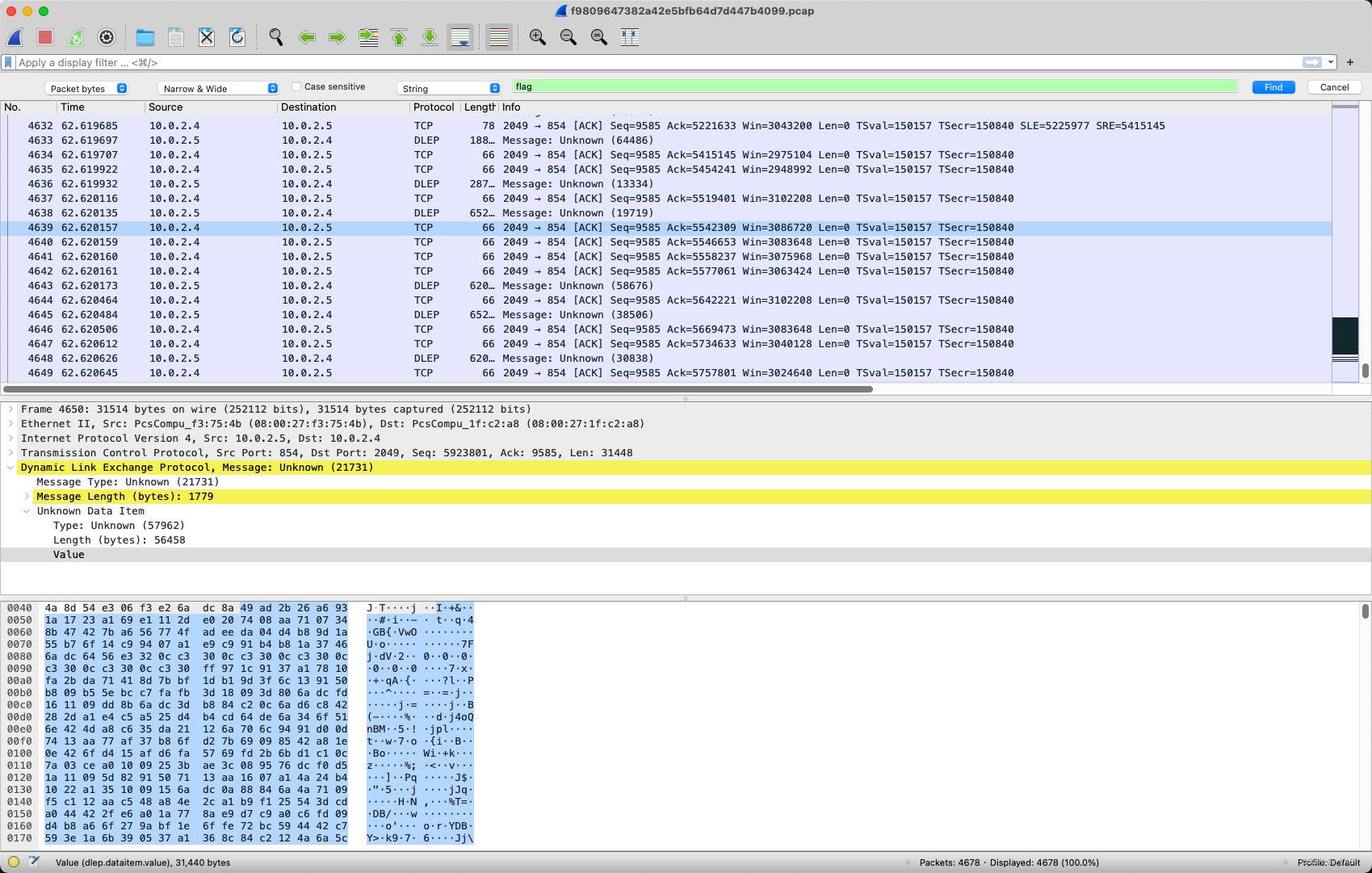

BlueWhale

题目网址 : https://ce.pwnthebox.com/challenges?type=1&page=2&diff=medium&id=1257

wireshark-1

题目网址 : https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id=5468&page=1

题目描述:黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案)。 flag提交形式为flag{XXXX}

simple_transfer29

题目地址 : https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id=4741&page=1

啥都没找到,foremost出了一个pdf

strings了一下又是啥都没有,ctrl+a全选复制一下找到flag

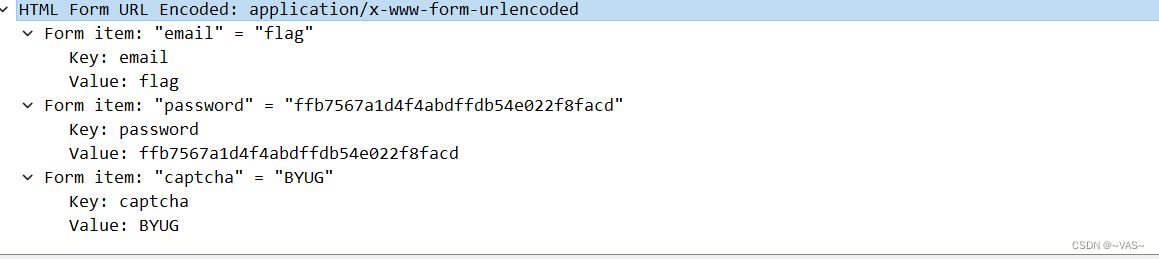

icmp

题目地址 : https://ce.pwnthebox.com/challenges?type=1&page=11&id=172

用tshark提取icmp的data数据

data = open('1.txt','r').read().split('\n')

for i in data:print((i[16:18]),end='')

# 16进制转字符串

a = 'ccttffhhuubb{{cc8877eebb9999779966440066aacc00bb}}'

for i in range(0,len(a),2):print(a[i],end='')