文章目录

- @[TOC]

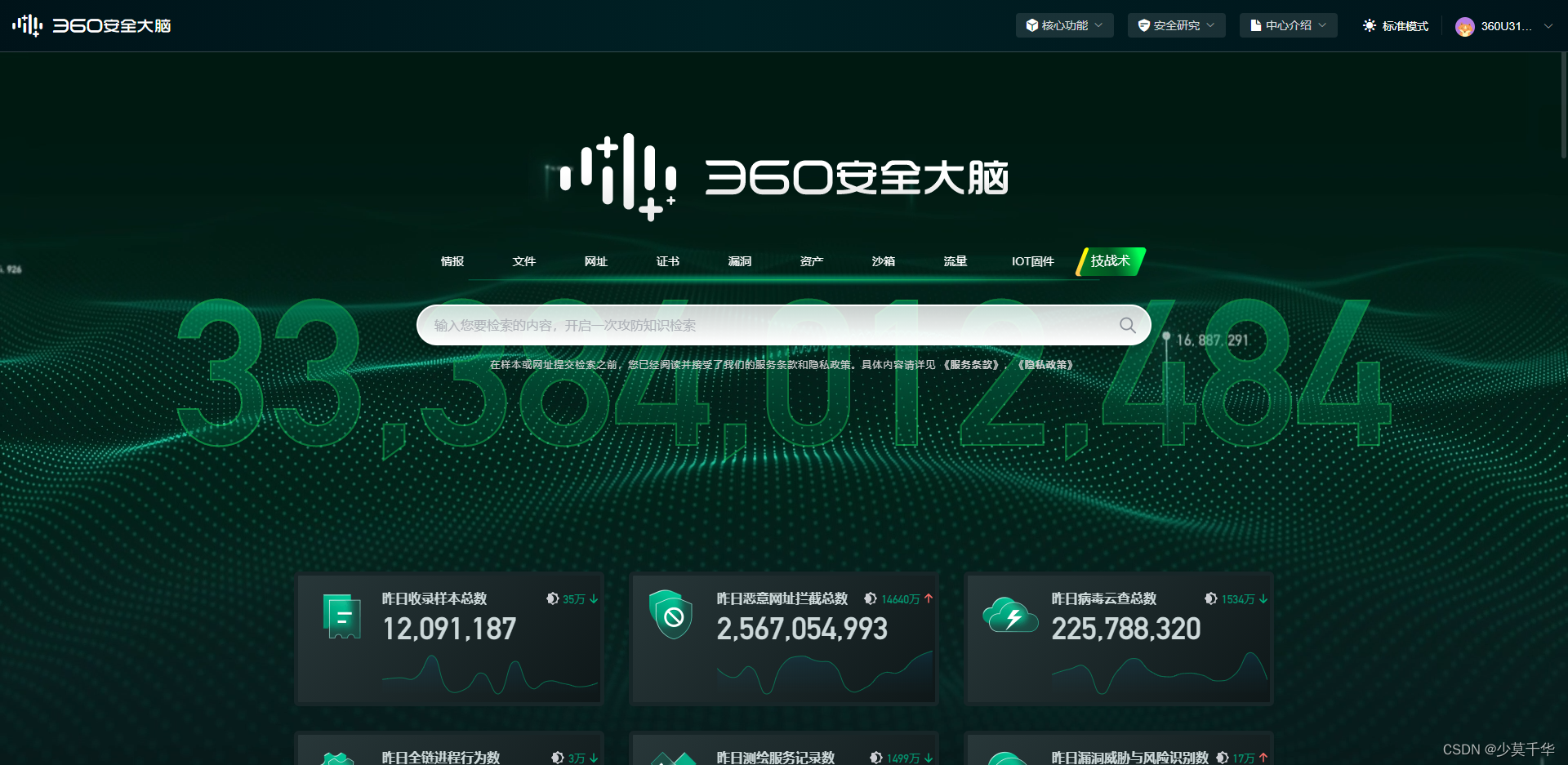

- ① 360 安全大脑

- 360 APT全景雷达

- ② 瑞星杀毒

- 瑞星云安全

- 瑞星网络威胁态势感知平台

- ③ 比特梵德 Bitdefender

- ④ 飞塔防火墙 FortiGuard

- ⑤ 音墙网络 Sonicwall

- ⑥ 捷邦 Check Point

- ⑦ AO卡巴斯基实验室

- 全球模拟

- 隧道模拟

- ⑧ 数字攻击地图

- ⑨ Threatbutt互联网黑客攻击溯源地图

- ⑩ 腾讯管家

- 鹰眼智能反电话诈骗盒子

- ⑪ 金三毒霸

- 鹰眼威胁情报

文章目录

- @[TOC]

- ① 360 安全大脑

- 360 APT全景雷达

- ② 瑞星杀毒

- 瑞星云安全

- 瑞星网络威胁态势感知平台

- ③ 比特梵德 Bitdefender

- ④ 飞塔防火墙 FortiGuard

- ⑤ 音墙网络 Sonicwall

- ⑥ 捷邦 Check Point

- ⑦ AO卡巴斯基实验室

- 全球模拟

- 隧道模拟

- ⑧ 数字攻击地图

- ⑨ Threatbutt互联网黑客攻击溯源地图

- ⑩ 腾讯管家

- 鹰眼智能反电话诈骗盒子

- ⑪ 金三毒霸

- 鹰眼威胁情报

① 360 安全大脑

360 APT全景雷达

360 APT全景雷达

② 瑞星杀毒

瑞星云安全

瑞星云安全

瑞星网络威胁态势感知平台

瑞星网络威胁态势感知平台

③ 比特梵德 Bitdefender

Bitdefender 提供的网络威胁地图服务的官方网站。

Bitdefender 的威胁地图可以显示全球网络威胁的实时情况。通过该地图,您可以了解各种类型的网络攻击,如恶意软件感染、攻击来源地、受攻击的目标和攻击类型等信息。

比特梵德网络威胁实时地图

④ 飞塔防火墙 FortiGuard

FortiGuard 提供的网络威胁地图服务的官方网站。

FortiGuard 的网络威胁地图显示了全球范围内的网络威胁活动。通过该地图,用户可以实时查看各种类型的攻击事件,如恶意软件感染、漏洞利用和网络攻击等。地图提供了攻击来源的国家/地区、受攻击的目标和攻击类型等信息。

通过浏览 FortiGuard 的网络威胁地图,用户可以了解当前的网络安全态势,了解各个地区和行业的主要网络威胁,并采取适当的防护措施来保护自己的网络和数据安全。

飞塔防火墙网络安全服务中心 - 实时网络威胁地图

⑤ 音墙网络 Sonicwall

SonicWall 提供的全球网络攻击情况页面。 SonicWall 的全球网络攻击页面提供了最新的网络安全威胁信息和实时数据。该页面显示了各种类型的攻击事件,包括恶意软件、漏洞利用和网络威胁等。用户可以了解到攻击来源、受影响的目标和攻击类型等相关信息。

音墙网络安全中心

⑥ 捷邦 Check Point

Check Point Software Technologies Ltd. 提供的网络威胁实时地图服务的官方网站。通过访问该网站,用户可以实时查看全球范围内的网络攻击活动情况。

Check Point 的威胁地图显示了实时的攻击事件、恶意软件感染和漏洞利用等信息。它提供了一些统计数据,例如攻击来源的国家、受攻击的行业和受攻击的目标类型等。用户可以通过该地图了解到不同地区和行业的主要威胁,并采取相应的安全防护措施来保护自己的网络和数据。

捷邦威胁情报云人工智能 实时网络威胁地图

⑦ AO卡巴斯基实验室

卡巴斯基公司提供的网络威胁实时地图服务的官方网站。通过访问该网站,用户可以实时查看全球范围内的网络攻击活动情况。这个地图显示了各种类型的攻击,如恶意软件感染、网络攻击事件和漏洞利用等,并提供有关攻击来源、目标和受影响地区的信息。

你可以去卡巴斯基网络威胁实时地图网站查看实时的监控数据。

全球模拟

隧道模拟

计算机和网络安全领域中常见的安全功能和技术如下:

| 序号 | 缩写 | 全称 | 描述 |

|---|---|---|---|

| 1 | OAS | On-Access Scan | OAS (访问扫描)可显示访问扫描过程中发现的恶意软件,即在打开、复制、运行或保存操作时访问的项目。 |

| 2 | ODS | On Demand Scanner | ODS (自定义扫描)可显示自定义扫描中检测到的恶意软件,用户在上下文菜单中手动选择要扫描的病毒。 |

| 3 | MAV | Mail Anti-Virus | MAV (邮件反病毒) 可显示邮件应用程序(Outlook, The Bat, Thunderbird)出现新项目时,邮件反病毒扫描中检测到的恶意软件。MAV 会对输入信息进行扫描,发现在磁盘中保存附件时 会提醒OAS。 |

| 4 | WAV | Web Anti-Virus | WAV (网络反病毒)可显示当 html 网络页面打开或者文件下载时,网络反病毒扫描中检测到的恶意软件。WAV 会检查网络反病毒设置中指定的端口。 |

| 5 | IDS | Intrusion Detection Scan | IDS(入侵检测系统)可显示检测到的网络袭击。 |

| 6 | VUL | Vulnerability Scan | VLNS (漏洞扫描) 可显示检测到的漏洞。 |

| 7 | KAS | Kaspersky Anti-Spam | KAS(卡巴斯基反垃圾邮件)可显示由卡巴斯基实验室 Reputation Filtering 技术发现的可疑和不想接收的邮件。 |

| 8 | BAD | Botnet Activity Detection | BAD(僵尸网络活动检测)可显示DDoS 袭击受害人被识别IP地址和僵尸网络 C&C服务器统计数据。该等数据是在DDoS 智能系统(卡巴斯基 DDoS防护解决方案的一部分)的帮助下获得,仅限于卡巴斯基实验室在僵尸网络检测并分析的数据。 |

| 9 | RMW | Ransomware | RMW(勒索软件)展示了勒索软件的探测流程。 |

⑧ 数字攻击地图

Digital Attack Map 是由 Arbor Networks 和 Google 合作开发的在线互动地图,旨在可视化全球范围内的分布式拒绝服务 (DDoS) 攻击。这个地图显示了实时的 DDoS 攻击流量、攻击来源和攻击目标,并提供了一些统计信息和趋势分析。它可以帮助用户了解当前的网络安全威胁和攻击态势,并增加对网络安全的认识。然而,请注意,Digital Attack Map 仅限于展示 DDoS 攻击数据,并不能完全反映所有的网络攻击活动。

数字攻击地图

⑨ Threatbutt互联网黑客攻击溯源地图

Threatbutt互联网黑客攻击溯源地图

⑩ 腾讯管家

鹰眼智能反电话诈骗盒子

鹰眼智能反电话诈骗盒子-首页

鹰眼智能反电话诈骗盒子-合作案列

⑪ 金三毒霸

鹰眼威胁情报

鹰眼威胁情报