1. 问题引出

之前我们讲 Cookie 和 Session 时提到过一个用户登录的场景:当用户登录时,服务器端可以把用户的登录信息存在Session中 并返回给客户端对应的SessionID,客户端会把这个SessionID存在Cookie 中当下次访问该服务器时,在请求中携带Cookie ,服务器就可根据SessionID查询到登录信息,避免再次 执行登录步骤。

但是该方案存在一些问题:

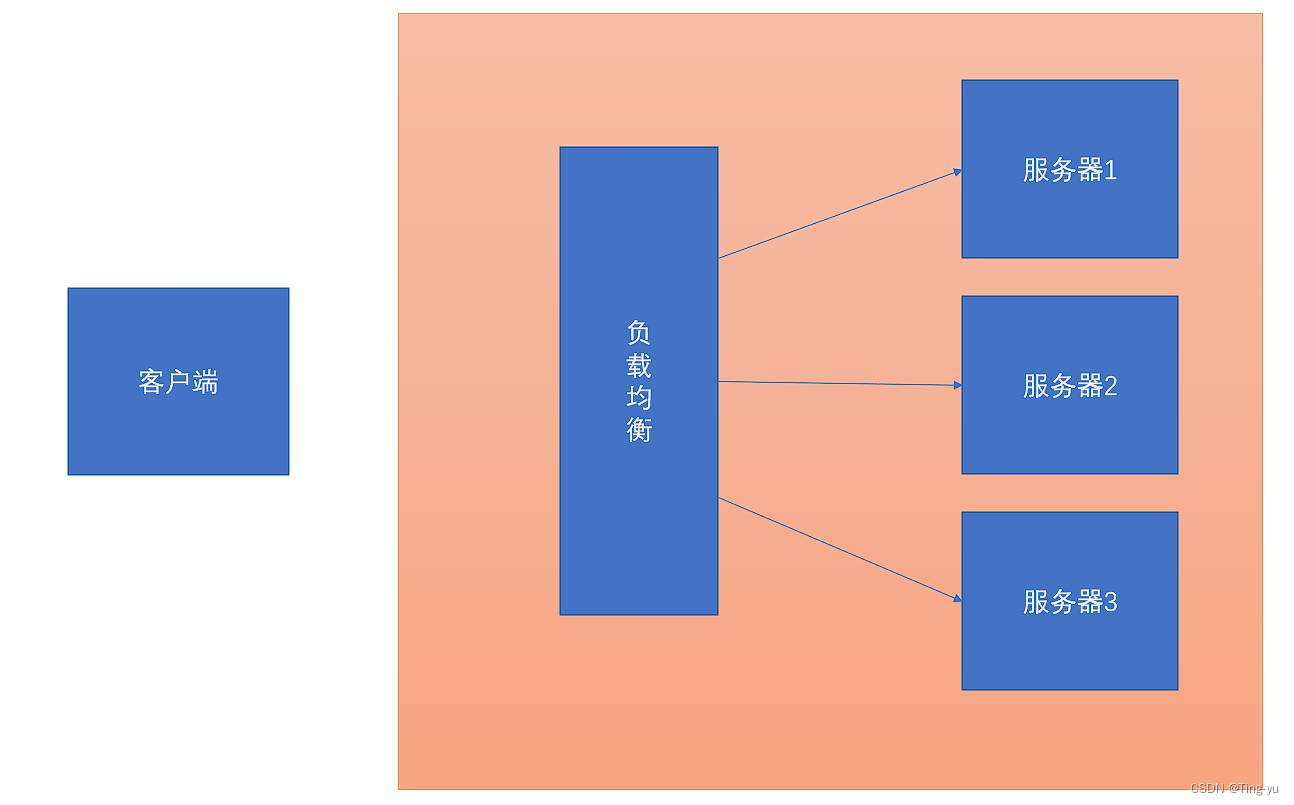

集群环境下无法直接使用 Session。

我们开发的项目,在企业中很少会 部署在一台机器上,容易发生单点故障(单点故障:一旦这台服务器挂了,整个应用都没办法访问了)。所以通常 情况下,一个 Web程序会部署在多个服务器上,通过Nginx等进行负载均衡。此时,来自一个用户的请求就会被发放到不同的服务器上。

如果使用Session进行会话跟踪,当用户登录时,登录信息储存在其中一台机器上,当用户下次访问时,可能这次的请求被分配给了另一台机器,而这台机器并没有该用户的会话信息,于是必须重新登录,于是有了令牌技术。

2. 什么是令牌

令牌相当于一个用户的身份标识,本质上是一个字符串,服务器通过这个字符串来识别用户。

当用户登录成功时,服务器会生成一个令牌,并返回给客户端,客户端接收到令牌后会把令牌储存起来,可以储存在Cookie 中,也可以存储在其他存储空间,当用户再次发送请求就把令牌也放在请求中,服务器接收到令牌后,会使用预先定义的算法对其进行验证。这个算法可以是对称加密算法(如 HS256)或非对称加密算法(如 RSA)。通过验证令牌,服务器可以确认令牌是否有效,以及是否与之前生成的令牌匹配。

与 Session 跟踪会话相比,令牌技术具有一些优势。首先,令牌可以避免服务器存储大量的会话状态信息,减少了服务器的负担。其次,令牌可以在多个服务器之间共享,使得系统更易于扩展和部署。此外,令牌技术还可以提高系统的安全性,因为令牌本身可以包含一些加密的信息,增加了破解的难度。

3. JWT令牌

令牌的实现方式有很多,我们采用一个JWT令牌来实现。

3.1 JWT令牌简介

JWT令牌由三部分组成,每部分使用点(.)分隔,比如 aaaa.bbbbb.cccc

- Header(头部):头部包括令牌的类型(即JWT)及使用的哈希算法(如HMAC SHA256 或 RSA)

- Payload(负载):负载部分是存放信息的地方,里面是一些自定义的内容

- Signature(签名): 由Header和Payload经过指定算法加密后得到的签名,用于验证令牌的真实性和完整性。

以上三个部分的信息使用Base64Url编码后合并在一起就是JWT令牌:

3.2 JWT令牌生成

1. 引入JWT令牌的依赖

<!-- https://mvnrepository.com/artifact/io.jsonwebtoken/jjwt-api --><dependency><groupId>io.jsonwebtoken</groupId><artifactId>jjwt-api</artifactId><version>0.11.5</version></dependency><!-- https://mvnrepository.com/artifact/io.jsonwebtoken/jjwt-impl --><dependency><groupId>io.jsonwebtoken</groupId><artifactId>jjwt-impl</artifactId><version>0.11.5</version><scope>runtime</scope></dependency><dependency><groupId>io.jsonwebtoken</groupId><artifactId>jjwt-jackson</artifactId> <!-- or jjwt-gson if Gson is preferred --><version>0.11.5</version><scope>runtime</scope></dependency>2. 使用Jar包中提供的API来完成JWT令牌的生成

java">class JwtUtilsTest {//过期毫秒时长public static final long EXPIRATION = 30 * 60 * 1000;//密钥private static final String secretString = "nFGwRQOjKbiyPV4Y0/fUwPFwScbFFiB4H8Ls7J5l0cw=";//签名密钥private static final Key key = Keys.hmacShaKeyFor(Decoders.BASE64.decode(secretString));@Testvoid genJwtToken() {//信息Map<String, Object> claim = new HashMap<>();claim.put("id", 1001);claim.put("name", "xiaoming");//生成 tokenString token = Jwts.builder().setClaims(claim) //设置信息.setExpiration(new Date(System.currentTimeMillis() + EXPIRATION))//设置过期时间.signWith(key)//设置签名密钥.compact();//生成JWT令牌并输出System.out.println(token);}//生成Key@Testpublic void genKey() {//生成keyKey key = Keys.secretKeyFor(SignatureAlgorithm.HS256);//解码为密钥,需要key时再通过密钥获得keyString secretString = Encoders.BASE64.encode(key.getEncoded());System.out.println(secretString);}}解释:

- secretString:是用于签署 JWT 令牌的密钥(key)的字符串表示形式。

- key:是用于签署 JWT 令牌的实际密钥对象,key是secretString使用base64位编码后的结果,两者其实是同一个东西。签名是通过将JWT的头部和载荷进行哈希运算,并使用密钥对哈希结果进行加密而生成的。接收方可以使用相同的密钥来解密签名并验证JWT的完整性。如果接收方使用与签发方相同的密钥,并且解密后的哈希结果与JWT中的签名匹配,则可以确认JWT的真实性,即确保JWT未被篡改。

- genJwtToken():在这个方法中,首先创建了一个claim对象,用于存储JWT令牌中的声明信息,例如用户ID和名称。然后使用Jwts.builder()方法创建一个JWT构建器,设置了声明信息、过期时间和签名密钥,最后调用compact()方法生成JWT令牌并输出。

- genKey():用于生成密钥这个方法生成了一个随机的密钥,并将其编码为Base64字符串输出。

3.3 校验令牌

java"> //校验token@Testpublic void parseToken(){String token = "eyJhbGciOiJIUzI1NiJ9.eyJuYW1lIjoieGlhb21pbmciLCJpZCI6MTAwMSwiZXhwIjoxNzE0NDc3NzA5fQ.PhW5ZYQC4zyAaM4cB7MvlH8jJBTGPlbn19qpf06Bq-8";JwtParser build = Jwts.parserBuilder().setSigningKey(key).build();Claims claims = build.parseClaimsJws(token).getBody();System.out.println(claims);}JwtParser build = Jwts.parserBuilder().setSigningKey(key).build():

使用 Jwts.parserBuilder() 创建一个JWT解析器构建器。

调用 setSigningKey(key) 方法设置解析器使用的密钥 key,以便解析器可以验证JWT的签名。

调用 build() 方法构建JWT解析器。

Claims claims = build.parseClaimsJws(token).getBody():

调用 parseClaimsJws(token) 方法解析JWT令牌,并返回一个 Jws<Claims> 对象,其中包含了JWT的签名和有效载荷。如果令牌被改动过则会校验失败

调用 getBody() 方法获取JWT令牌的有效载荷部分,并将其存储在 Claims 对象中。

![[Android]Jetpack Compose状态管理](/images/no-images.jpg)