这个清单主要使用于内网渗透的其中一个环节,信息收集此环节涉及后续是否有高效的攻击成绩,通过某些手段和技巧,可获取更多的彩蛋!🎆

攻击者可以发现目标系统的弱点和漏洞,包括但不限于:

- 发现潜在的特权提升机会,如可写的系统文件、SUID/SGID 文件等,从而获取更高的权限。

- 收集用户信息,包括特权用户、最近登录用户等,有助于确定攻击的目标和路径。 探测系统服务和进程,了解系统的运行状态和可能存在的安全风险。

- 定位敏感信息的存储位置,如密码文件、配置文件等,有助于进一步的渗透和权限提升。

一 、内核和发行版版本详情

uname -a

cat /etc/*release

二 、 系统信息

主机名

hostname

三 、 网络详细信息

当前 IP

ip addr show

默认路由详情

ip route show

DNS 服务器信息

cat /etc/resolv.conf

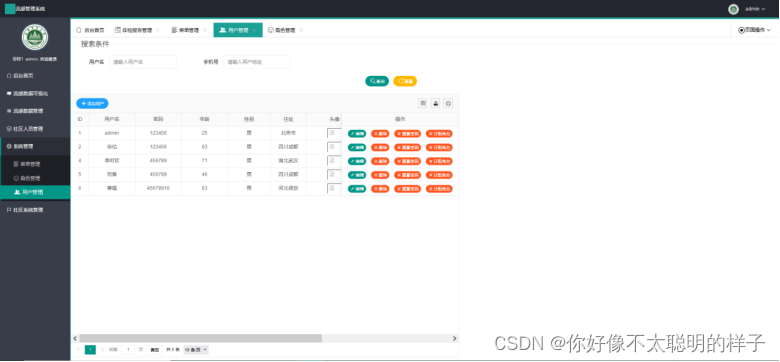

四 、 用户信息

当前用户详情

id

最后登录的用户

last

显示登录到主机的用户

who

列出所有用户,包括 uid/gid 信息

getent passwd

列出 root 帐户

getent passwd | grep '^root'

提取密码策略和哈希存储方法信息

grep -v '^#' /etc/login.defs

检查 umask 值

umask

检查密码哈希是否存储在 /etc/passwd 中

cat /etc/passwd | grep ':\*:'

提取 ‘default’ uid 的全部详情,如 0、1000、1001 等

getent passwd | egrep ":(0|1000|1001):"

尝试读取受限制的文件,如 /etc/shadow

cat /etc/shadow

列出当前用户的历史文件(如 .bash_history、.nano_history、.mysql_history 等)

ls -la ~/.*_history

五、基本 SSH 检查

netstat -tuln

六、特权访问

最近使用 sudo 的用户

grep sudo /var/log/auth.log

确定 /etc/sudoers 是否可访问

cat /etc/sudoers

确定当前用户是否具有无密码 sudo 访问权限

sudo -l

是否可通过 Sudo 访问已知的 ‘good’ 逃逸二进制文件(如 nmap、vim 等)

sudo -l

root 的主目录是否可访问

ls -ld /root

列出 /home/ 的权限

ls -ld /home/*

七、环境

显示当前 $PATH

echo $PATH

显示环境信息

env

八、作业/任务

列出所有 cron 作业

crontab -l

定位所有可写的 cron 作业

find /etc/cron* -type f -perm -o+w

定位系统中其他用户拥有的 cron 作业

ls -l /etc/cron* | awk '$3 != "root" {print $0}'

列出活动和非活动的 systemd 定时器

systemctl list-timers --all

九、服务

列出网络连接(TCP 和 UDP)

netstat -tupn

列出运行中的进程

ps aux

查找并列出进程二进制文件及相关权限

ps -eo pid,comm | xargs -I {} sh -c 'ls -la /proc/{}/exe'

列出 inetd.conf/xined.conf 内容及相关的二进制文件权限

cat /etc/inetd.conf

列出 init.d 的二进制权限

ls -l /etc/init.d/*

十、版本信息

Sudo

sudo -V

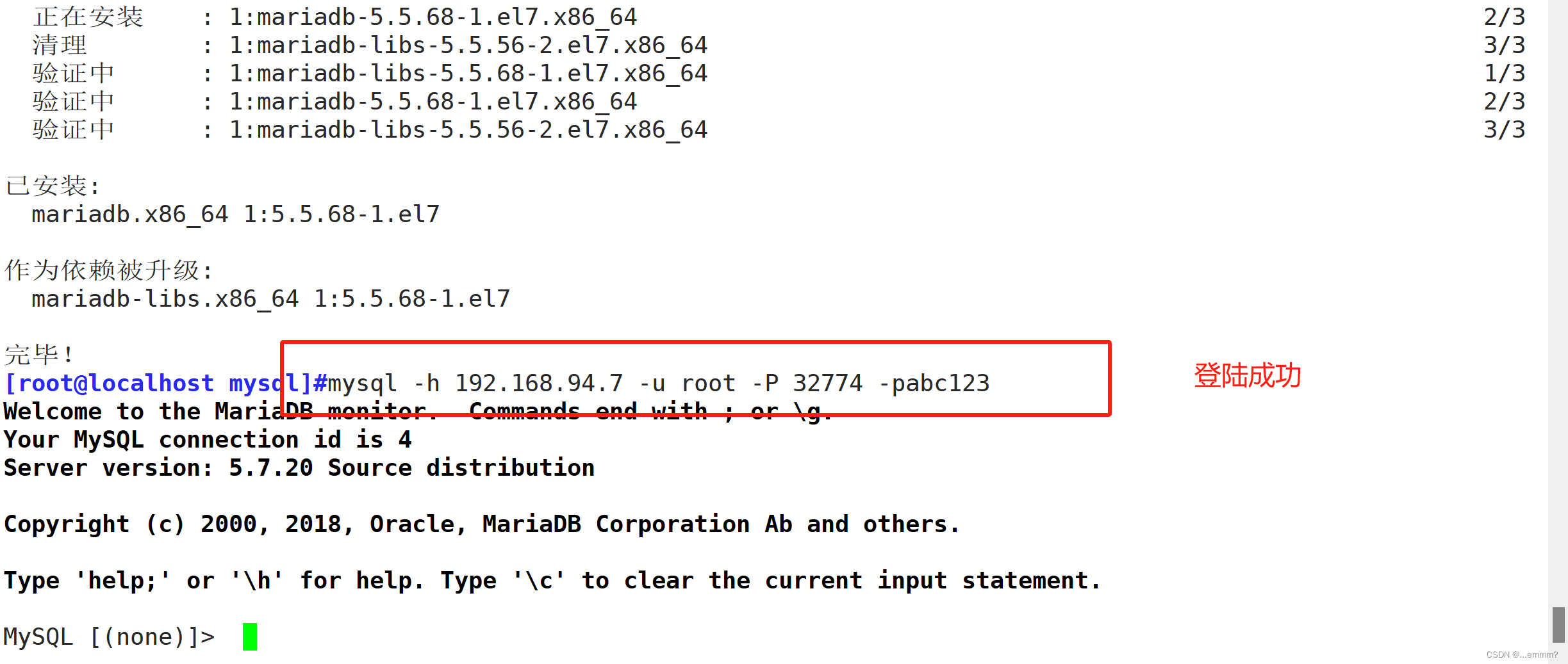

MYSQL

mysql --version

Postgres

postgres --version

Apache

apache2 -v

十一、默认/弱凭据

检查默认/弱 Postgres 帐户

grep -r "postgres" /etc/passwd

检查默认/弱 MYSQL 帐户

grep -r "mysql" /etc/passwd

十二、搜索

定位所有 SUID/GUID 文件

find / -perm -4000 -o -perm -2000

定位所有可写的 SUID/GUID 文件

find / -perm -2 ! -type l -ls

定位所有属于 root 的 SUID/GUID 文件

find / -user root -perm -4000 -print

定位 ‘interesting’ 的 SUID/GUID 文件(如 nmap、vim 等)

find / \( -perm -4000 \) -exec ls -ldb {} \;

定位具有 POSIX 权限的文件

getcap -r / 2>/dev/null

列出所有可写的文件

find / -xdev -type d \( -perm -0002 -a ! -perm -1000 \) -exec ls -ld {} +

查找/列出所有可访问的 *.plan 文件并显示内容

find / -name "*.plan" -exec cat {} \;

查找/列出所有可访问的 *.rhosts 文件并显示内容

find / -name "*.rhosts" -execcat {} \;

显示 NFS 服务器详情

showmount -e

定位包含脚本运行时提供的关键字的 .conf 和 .log 文件

grep -r "keyword" /etc/*.conf /var/log/*.log

列出 /etc 中所有 *.conf 文件

ls /etc/*.conf

定位邮件

ls /var/mail

十三、平台/软件特定测试

检查是否在 Docker 容器中

cat /proc/1/cgroup | grep docker

检查主机是否安装了 Docker

docker --version

检查是否在 LXC 容器中

cat /proc/1/environ | grep lxc