思维导图

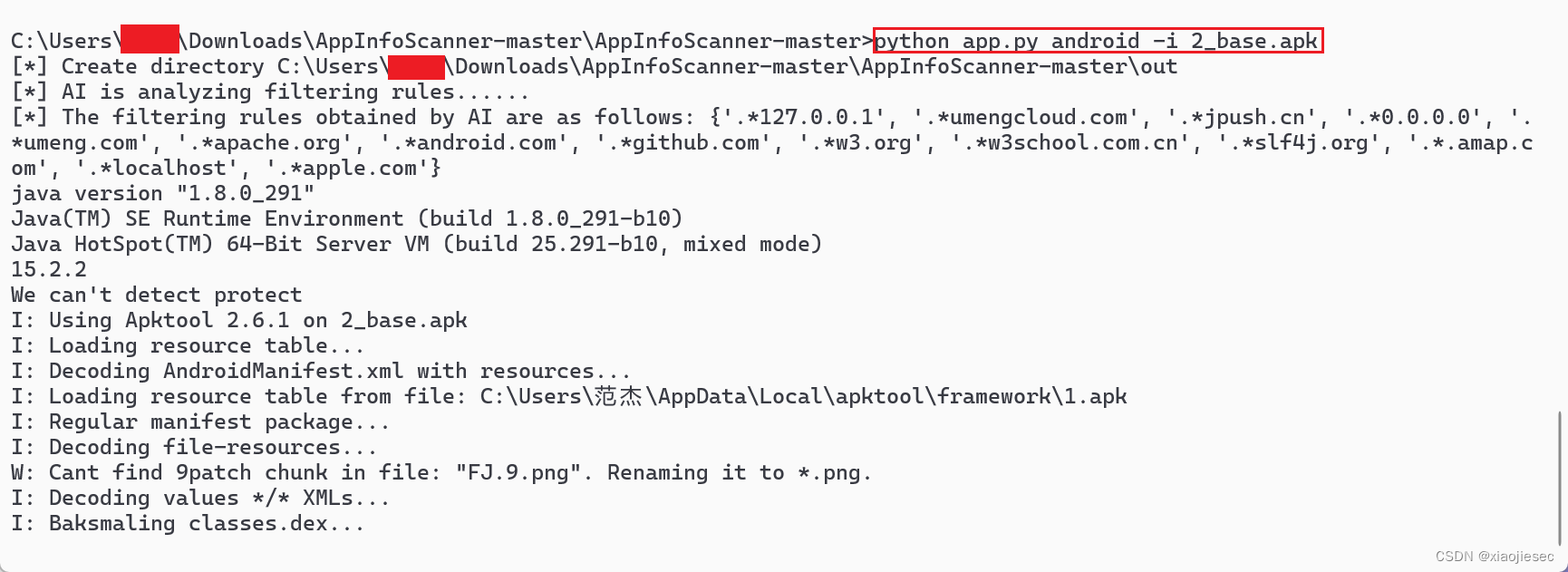

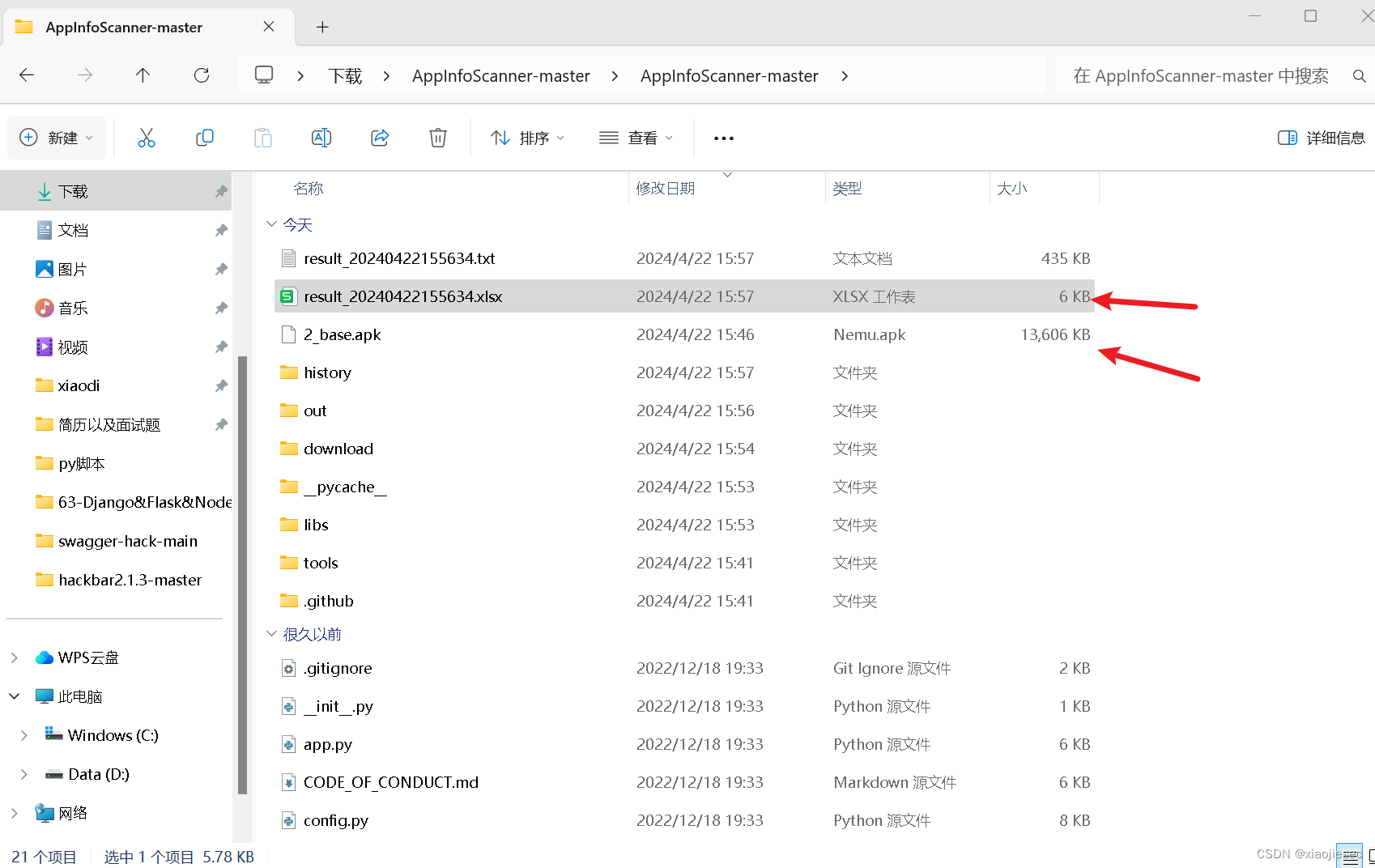

案例一:内在-资产提取-AppinfoScanne

AppinfoScanner 一款适用于以 HW 行动/红队/渗透测试团队为场景的移动端(Android、iOS、WEB、H5、静态网站)信息收集扫描工具,可以帮助渗透测试工程师、攻击队成员、红队成员快速收集到移动端或者静态 WEB 站点中关键的资产信息并提供基本的信息输出,如:Title、Domain、CDN、指纹信息、状态信息等。

下载地址:https://github.com/kelvinBen/AppInfoScanner

安装必要的模块

python -m pip install -r requirements.txt开始测试

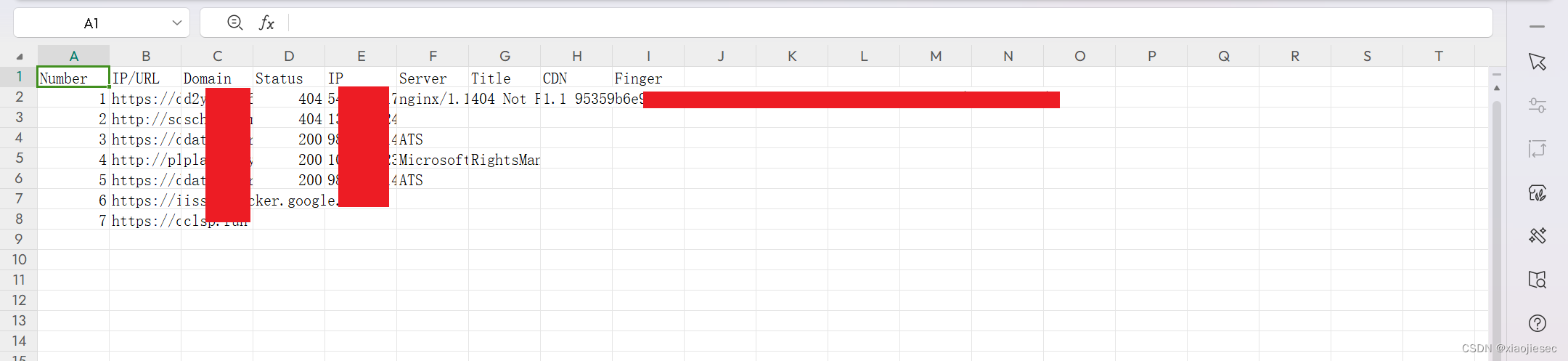

会从apk里面去提取一些信息,提取的信息会直接放在excel表中

|

2.证书校验,如果客户端服务端证书不同,就打开不了 |

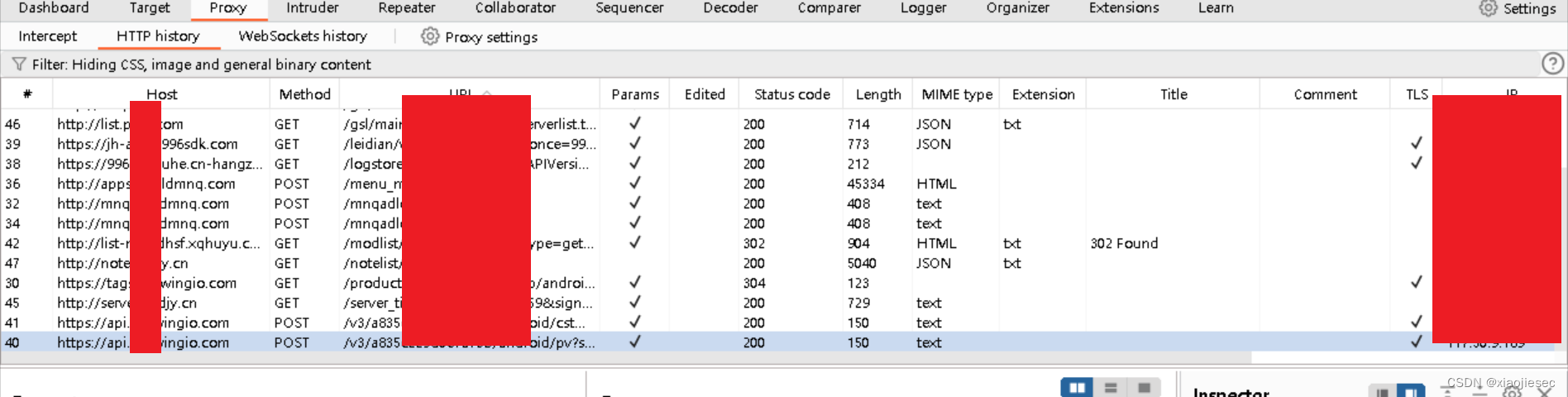

利用bp抓包和利用该工具抓包获取的往往不一样,bp是直接转发包获取,而该软件是通过apk包里面的数据获取

bp抓小程序

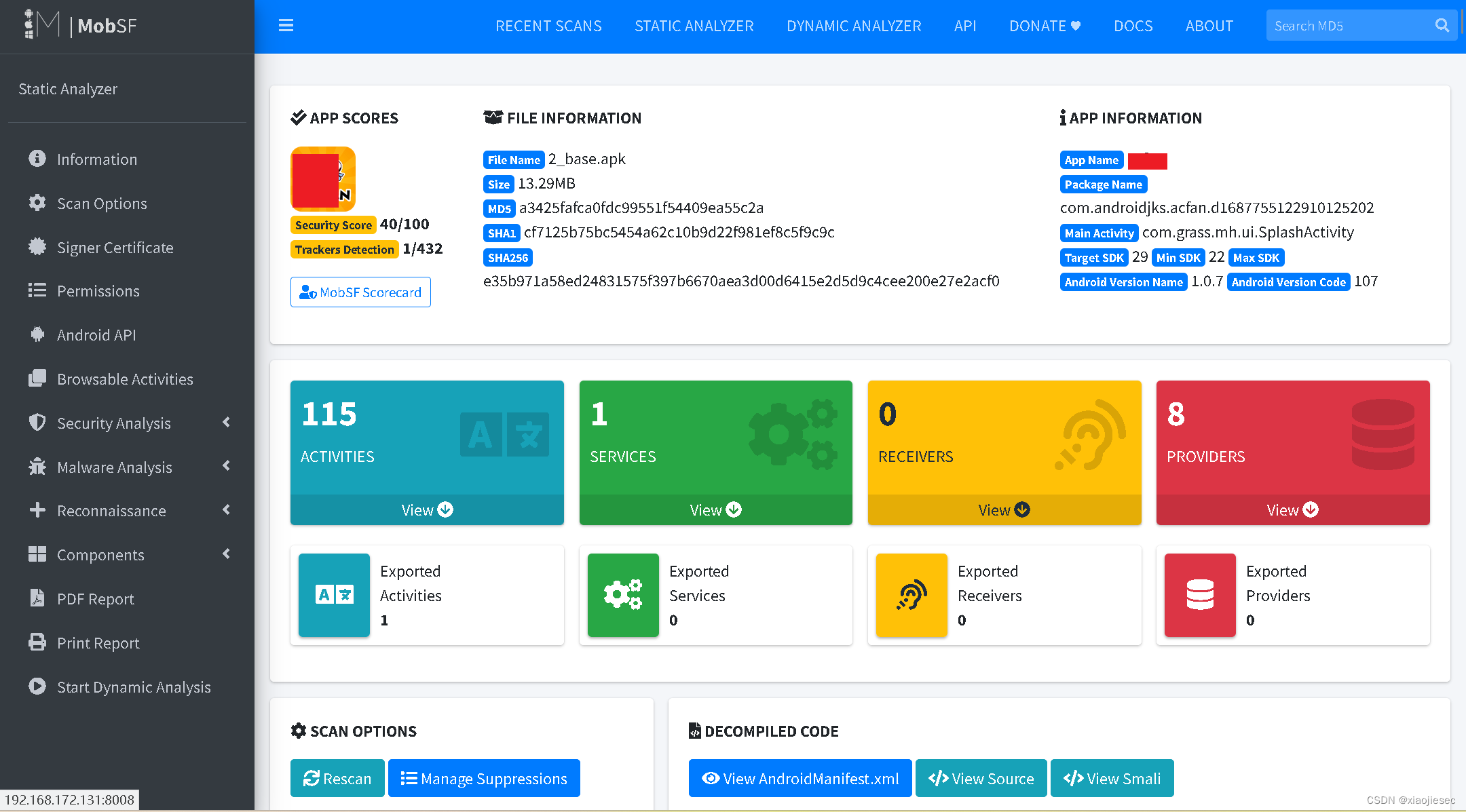

案例二:内在-安全评估-MobSF&mobexler

一款继承了安卓测试工具的虚拟机mobexler

下载地址:Mobexler - Mobile Application Penetration Testing Platform

mobsf下载地址: https://github.com/MobSF/Mobile-Security-Framework-MobSF

移动安全框架 (MobSF) 是一种自动化的一体化移动应用程序(Android/iOS/Windows) 渗透测试、恶意软件分析和安全评估框架,能够执行静态和动态分析。MobSF 支持移动应用程序二进制文件(APK、XAPK、IPA 和 APPX)以及压缩源代码,并提供 REST API 以与您的 CI/CD 或 DevSecOps 管道无缝集成。动态分析器可帮助您执行运行时安全评估和交互式仪器测试。

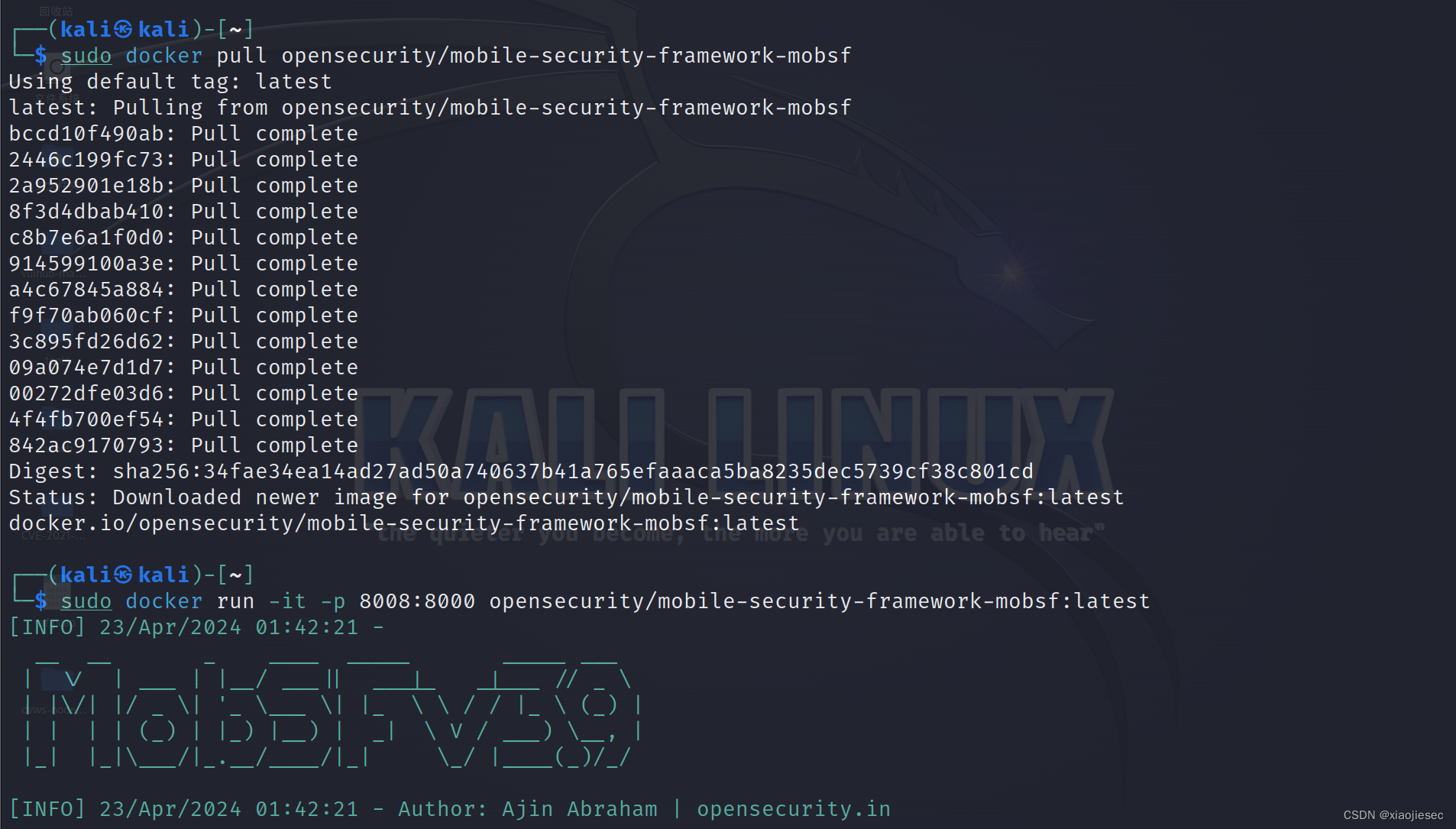

拉取以及运行命令

docker pull opensecurity/mobile-security-framework-mobsf

docker run -it -p 8008:8000 opensecurity/mobile-security-framework-mobsf:latest

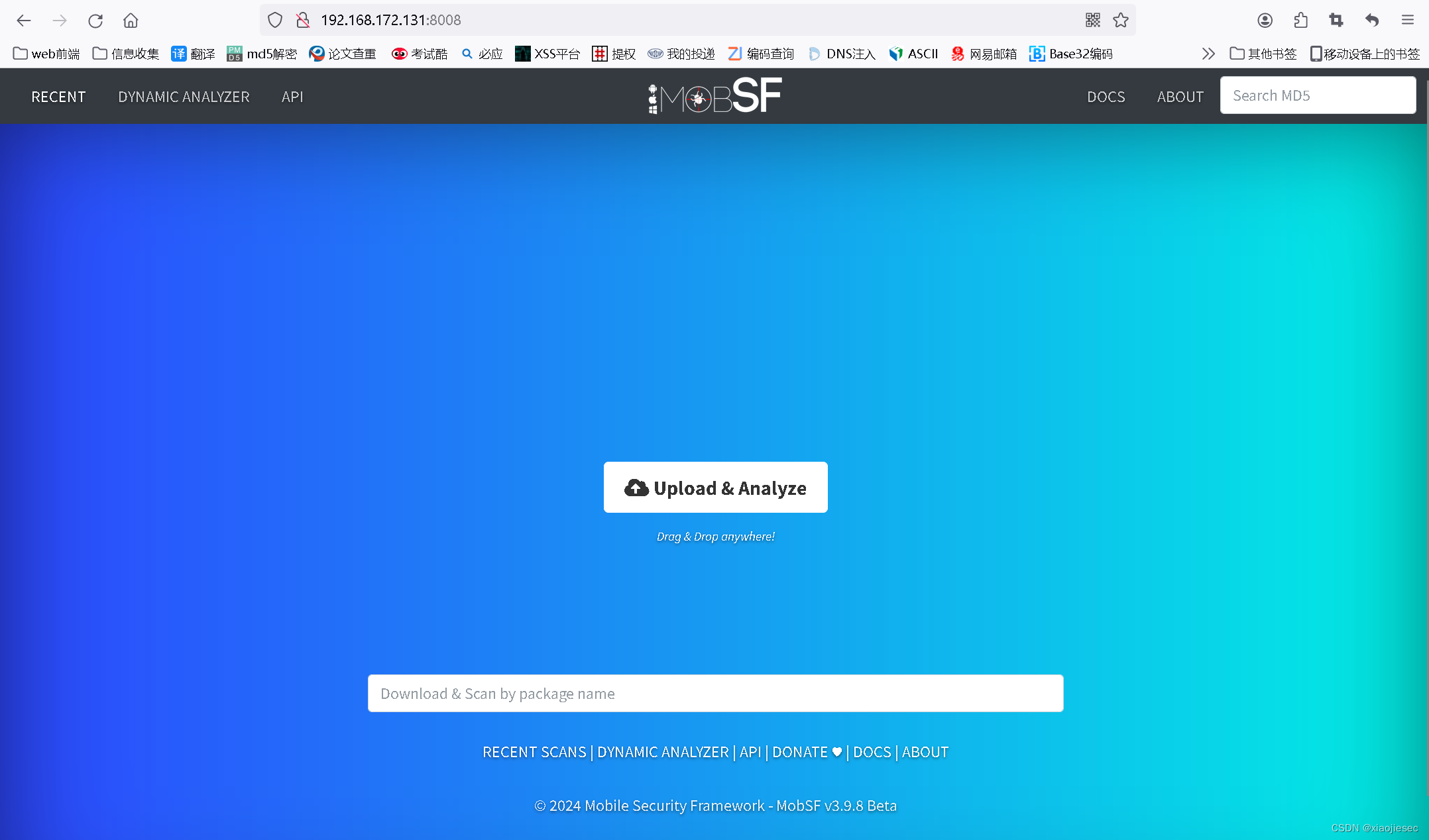

访问直接上传apk文件

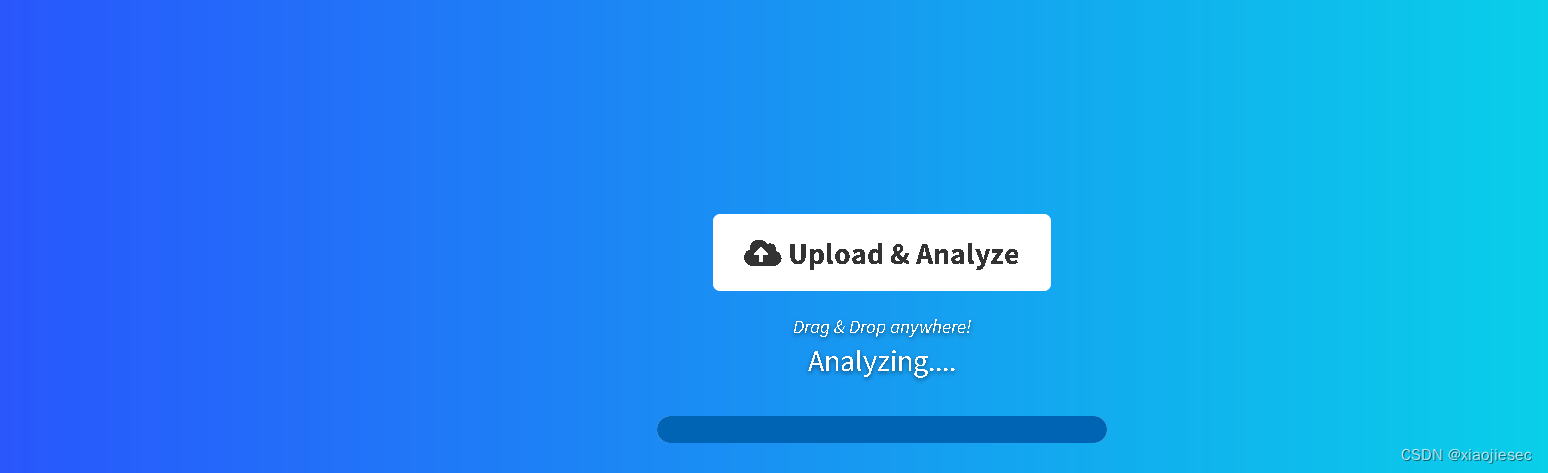

上传完成后会自动分析

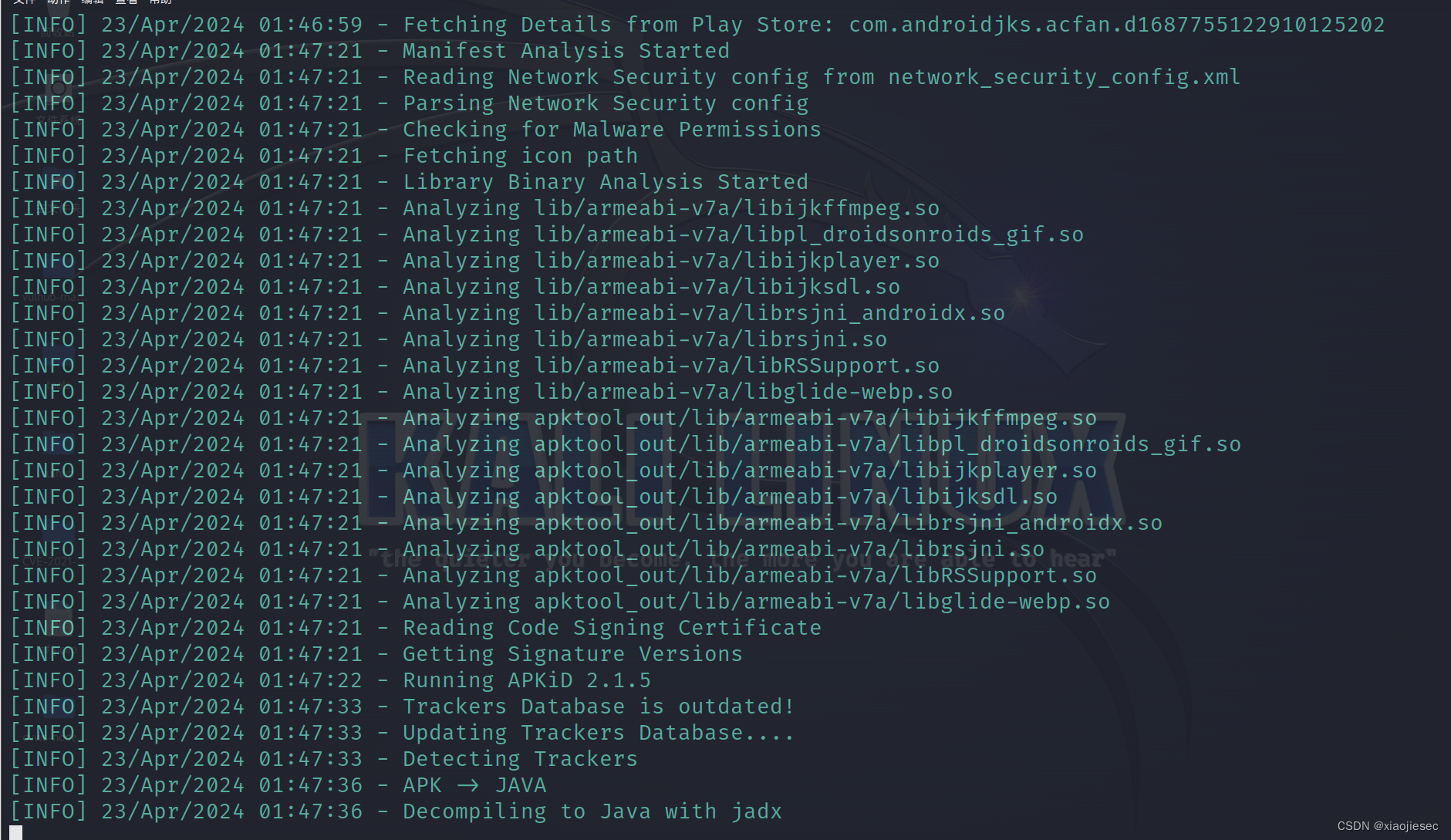

可以在启动服务端看到启动的效果

运行完成

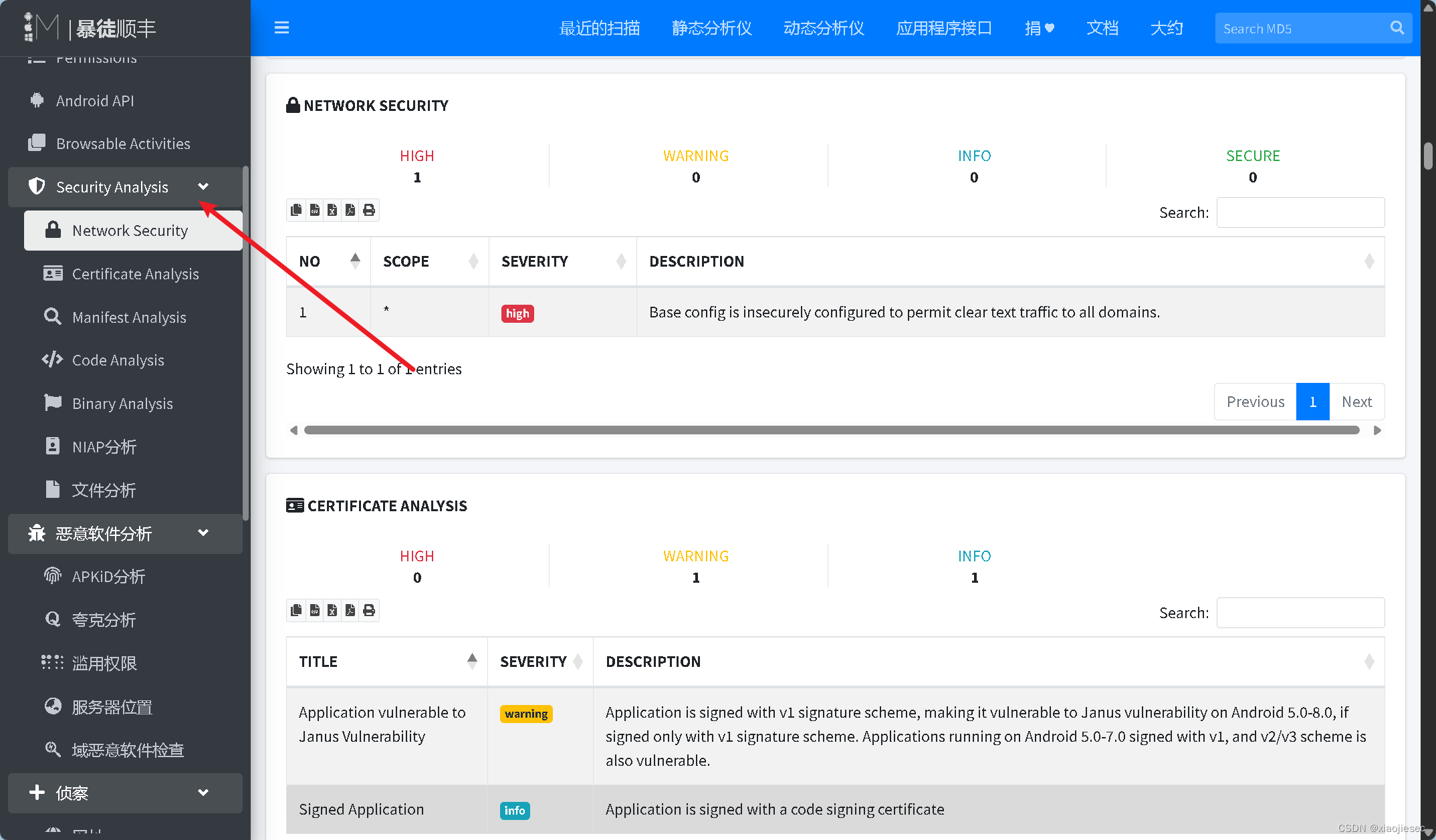

可以直接看到安全问题

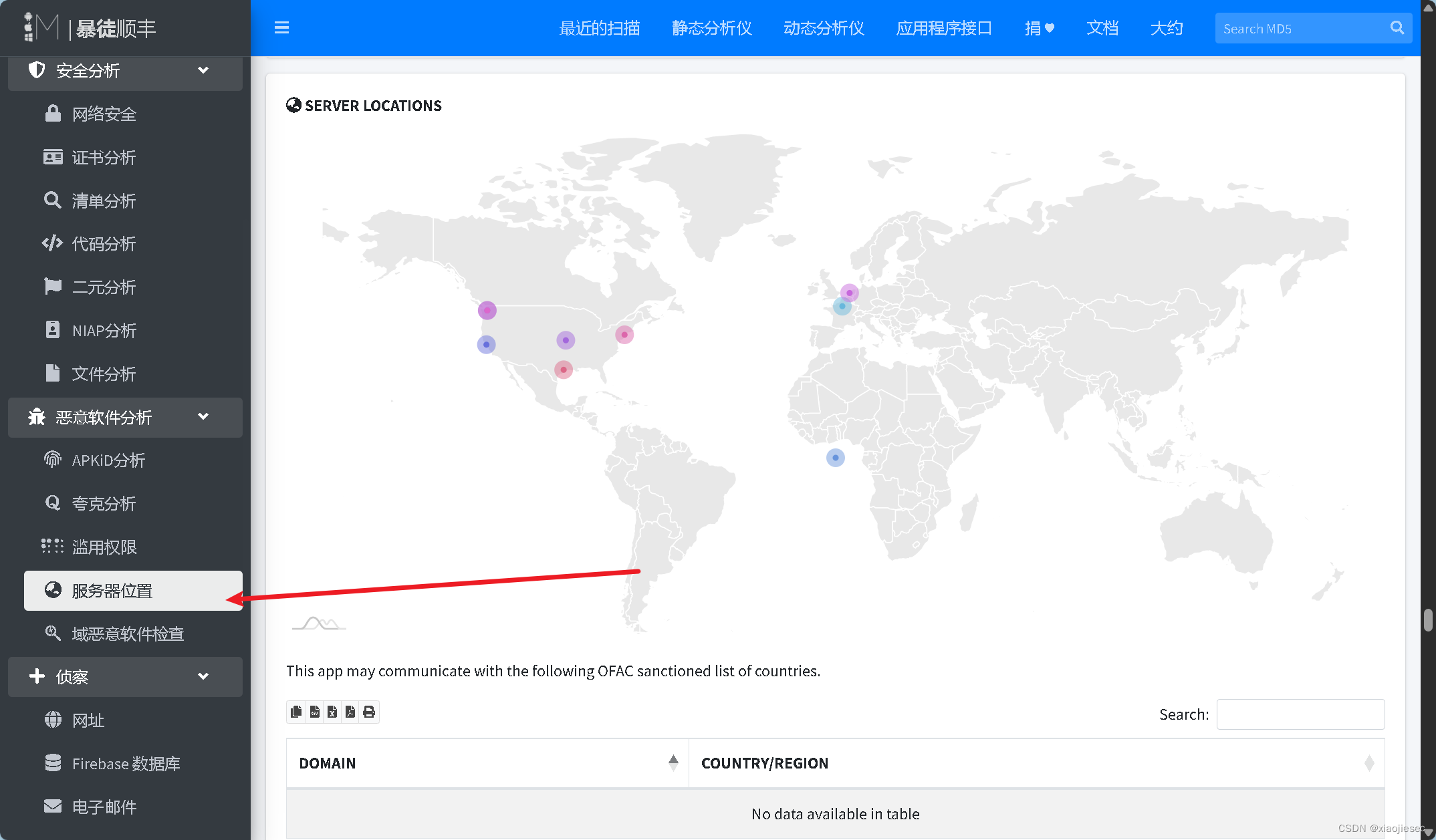

查看服务器地址

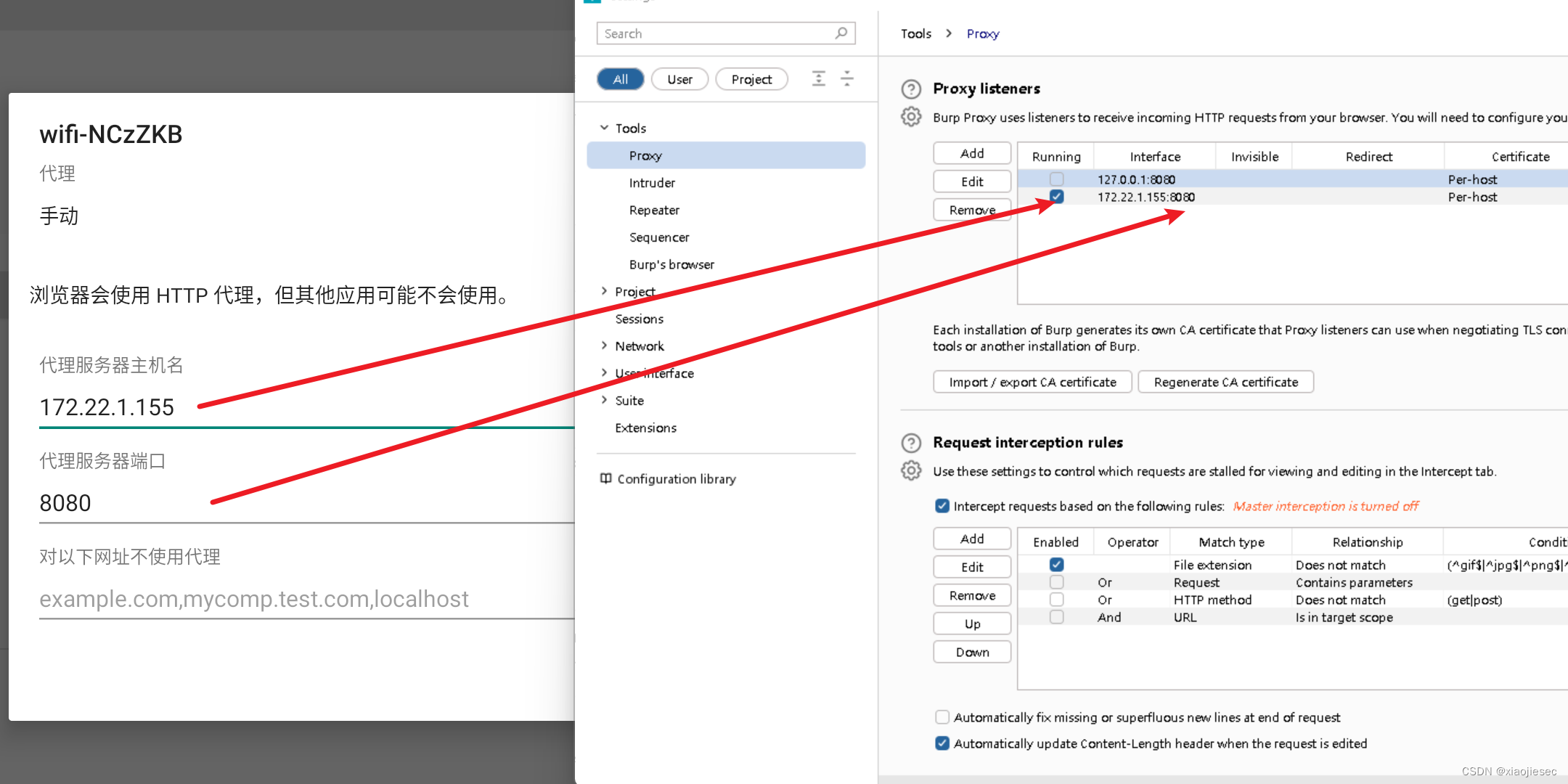

案例三:外在-证书抓包-Frida-server&r0captur

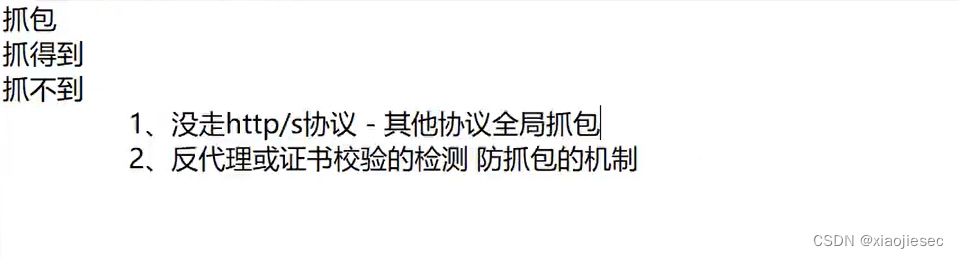

抓不到包的情况

frida

Firda 是一款易用的跨平 Hook 工具, Java 层到 Native 层的 Hook 无所不能,是一种 动态 的插桩工具,可以插入代码到原生 App 的内存空间中,动态的去监视和修改行为,原生平台包括 Win、Mac、Linux、Android、iOS 全平台。

r0capture

r0capture 仅限安卓平台,测试安卓 7、8、9、10、11 可用 ;

无视所有证书校验或绑定,不用考虑任何证书的事情;

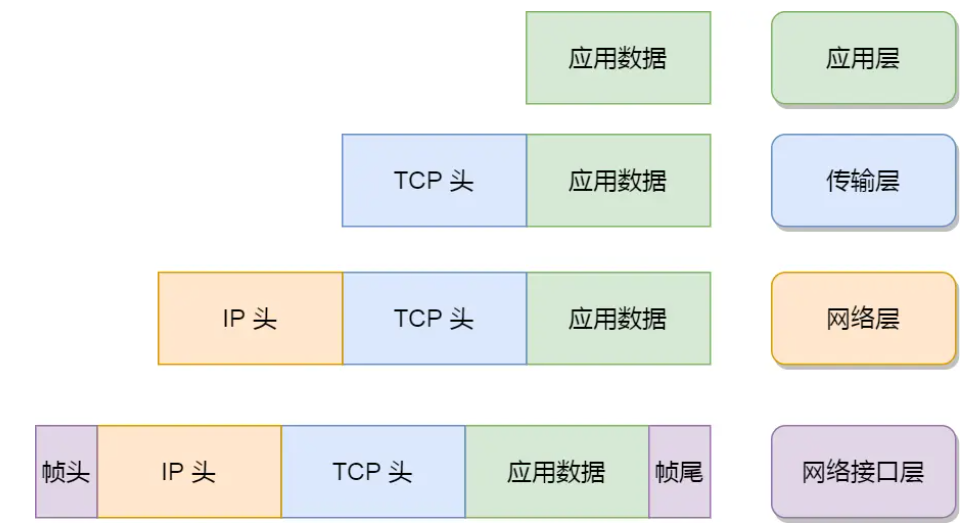

通杀 TCP/IP 四层模型中的应用层中的全部协议;

通杀协议包括:Http,WebSocket,Ftp,Xmpp,Imap,Smtp,Protobuf 等、及它们的

SSL 版本;

通杀所有应用层框架,包括 HttpUrlConnection、Okhttp1/3/4、

Retrofit/Volley 等等;

无视加固,不管是整体壳还是二代壳或 VMP,不用考虑加固的事情;

原理

资源地址:

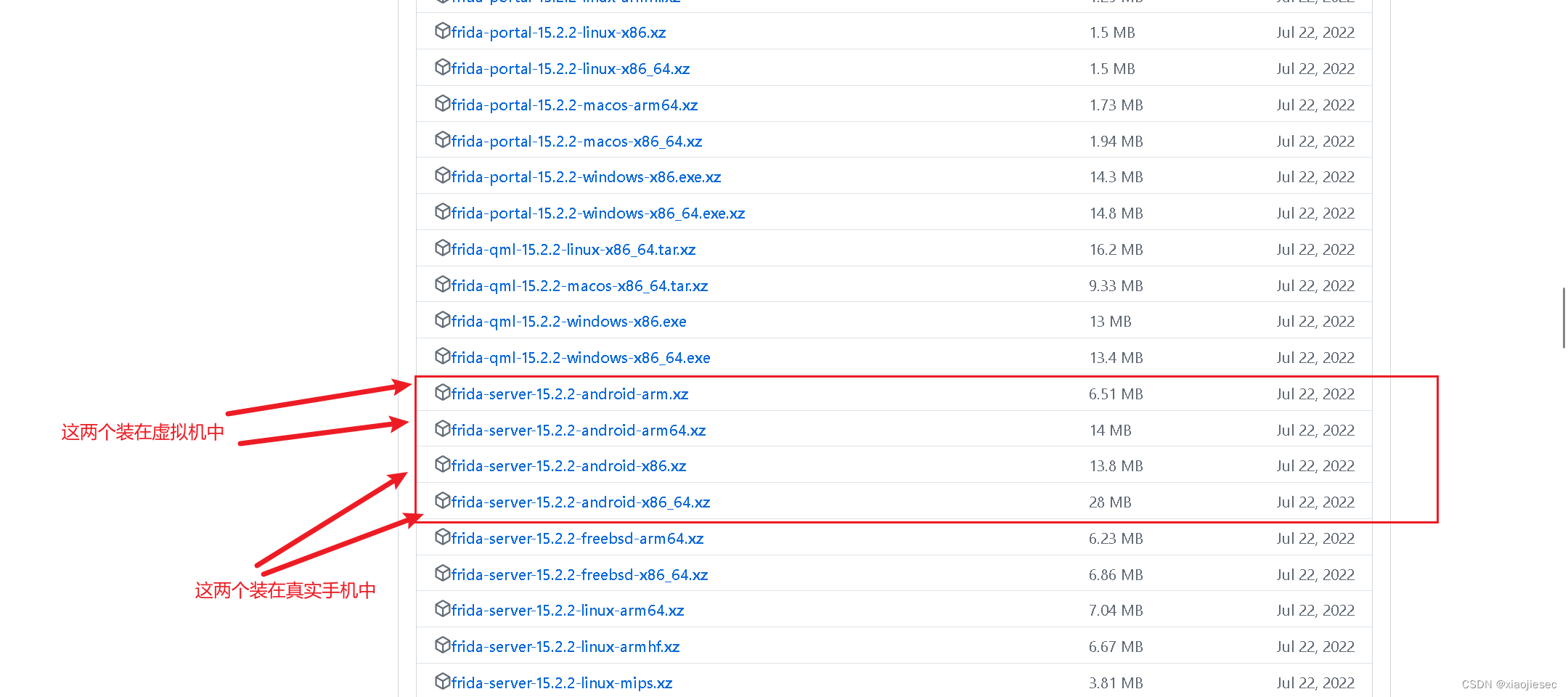

Releases · frida/frida · GitHub

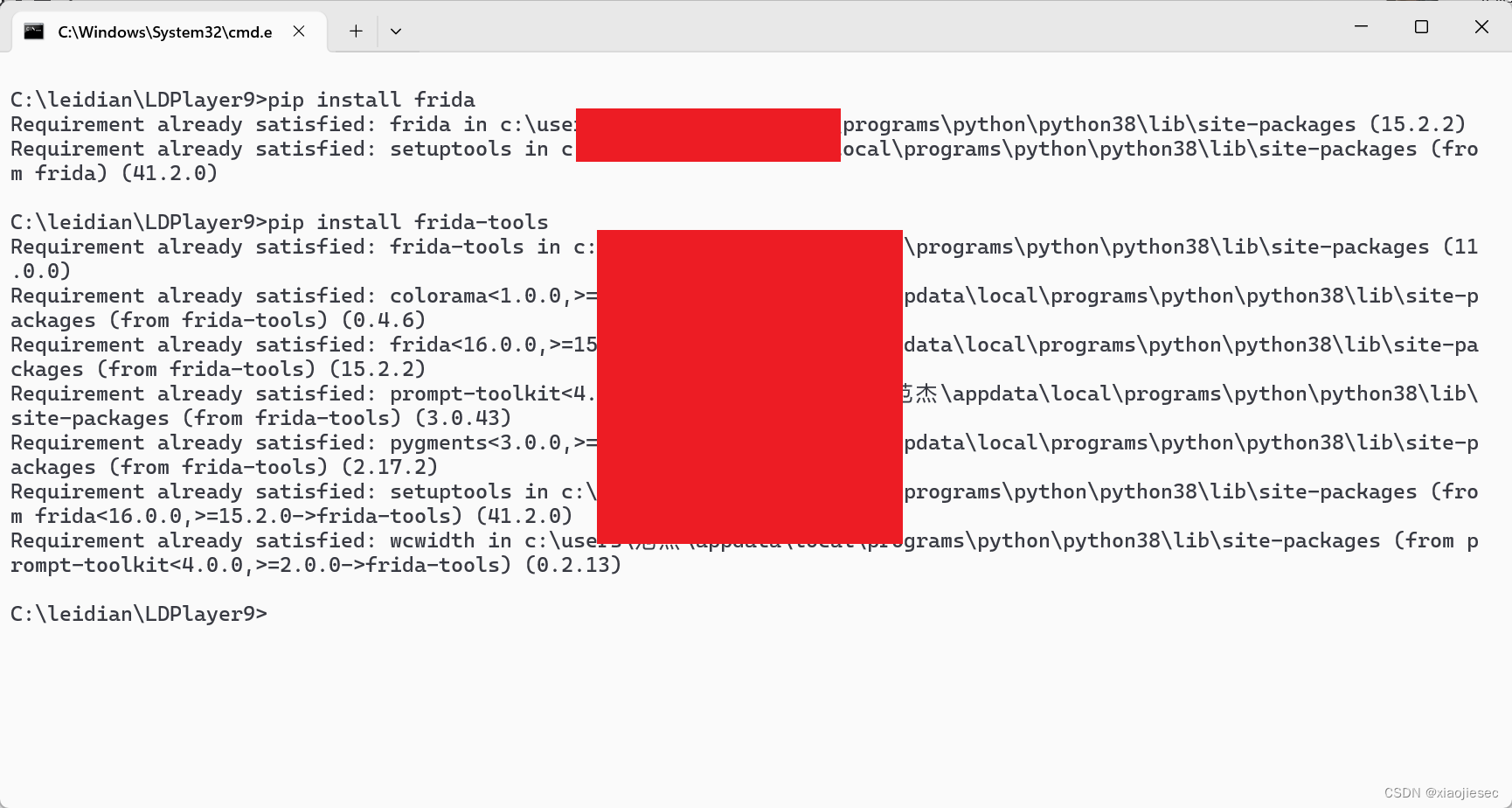

第一步,本地安装frida

pip list查看里面安装的版本,必须要frida保证版本一致 tools不用

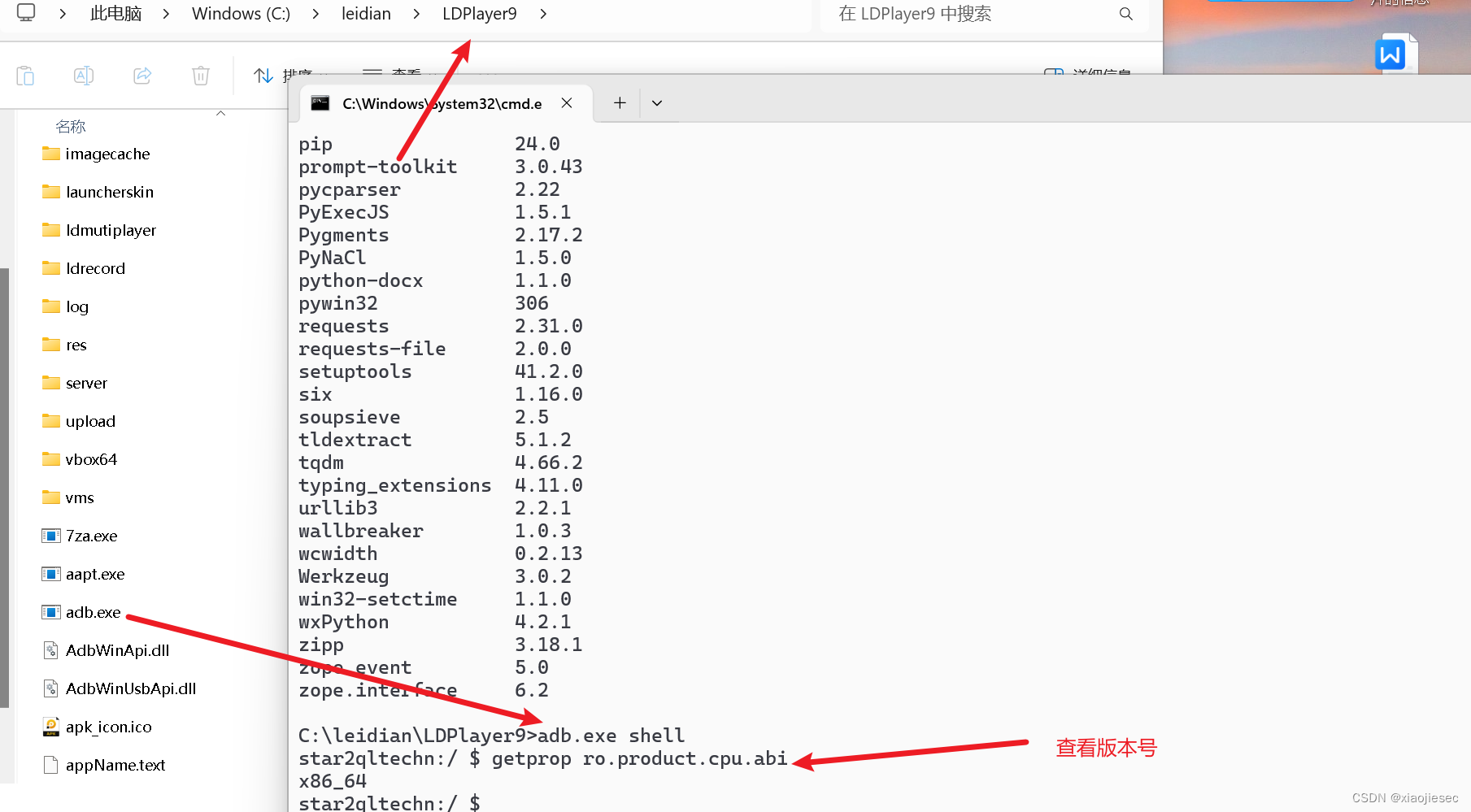

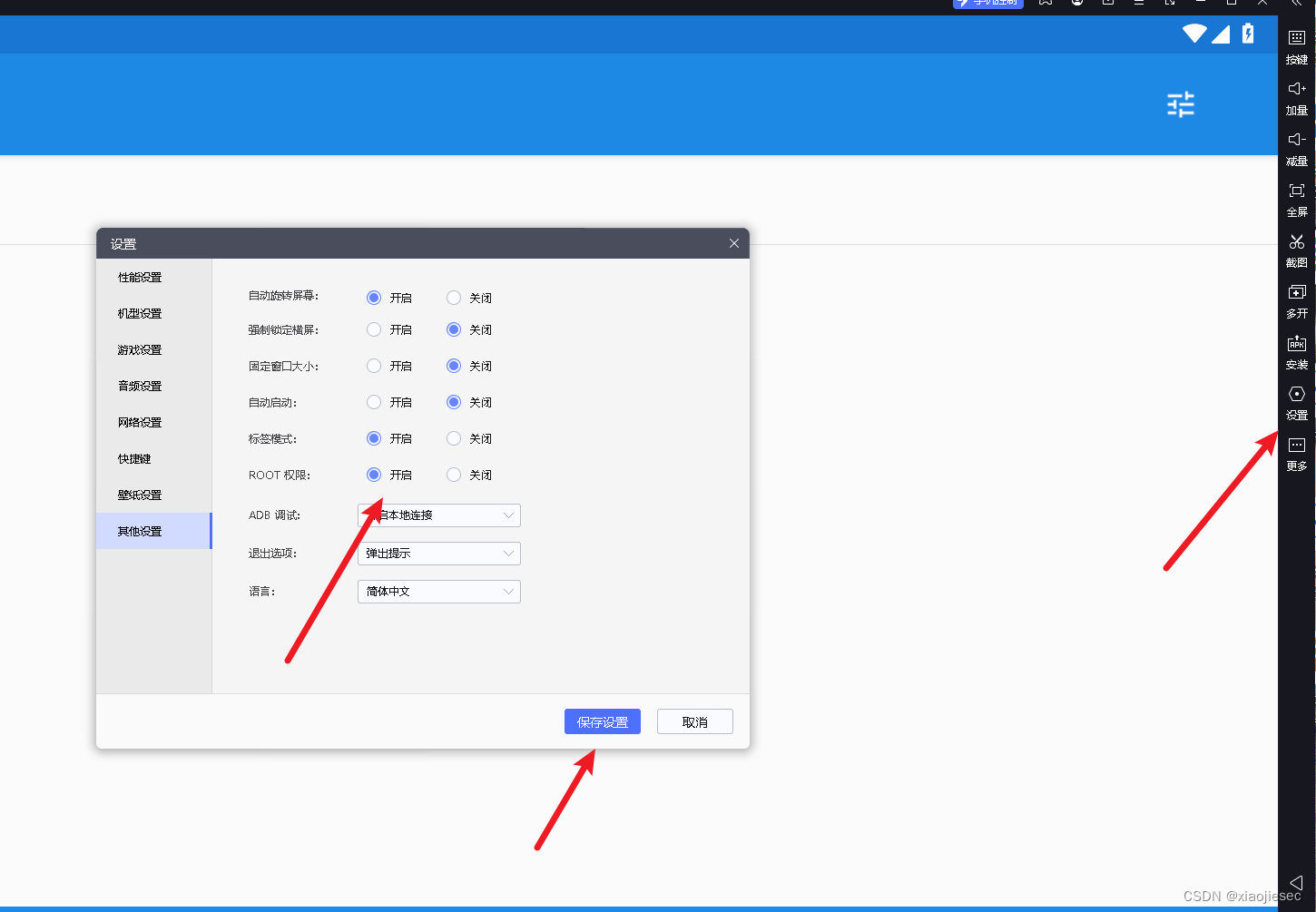

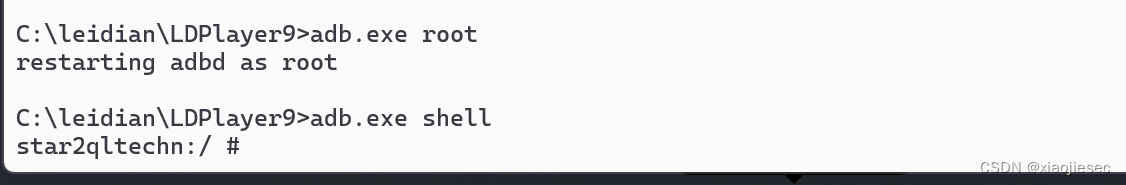

要查看是x86还是x86_64, 进入雷电的安装目录,运行adb.exe进入命令界面,运行下面的命令

getprop ro.product.cpu.abi

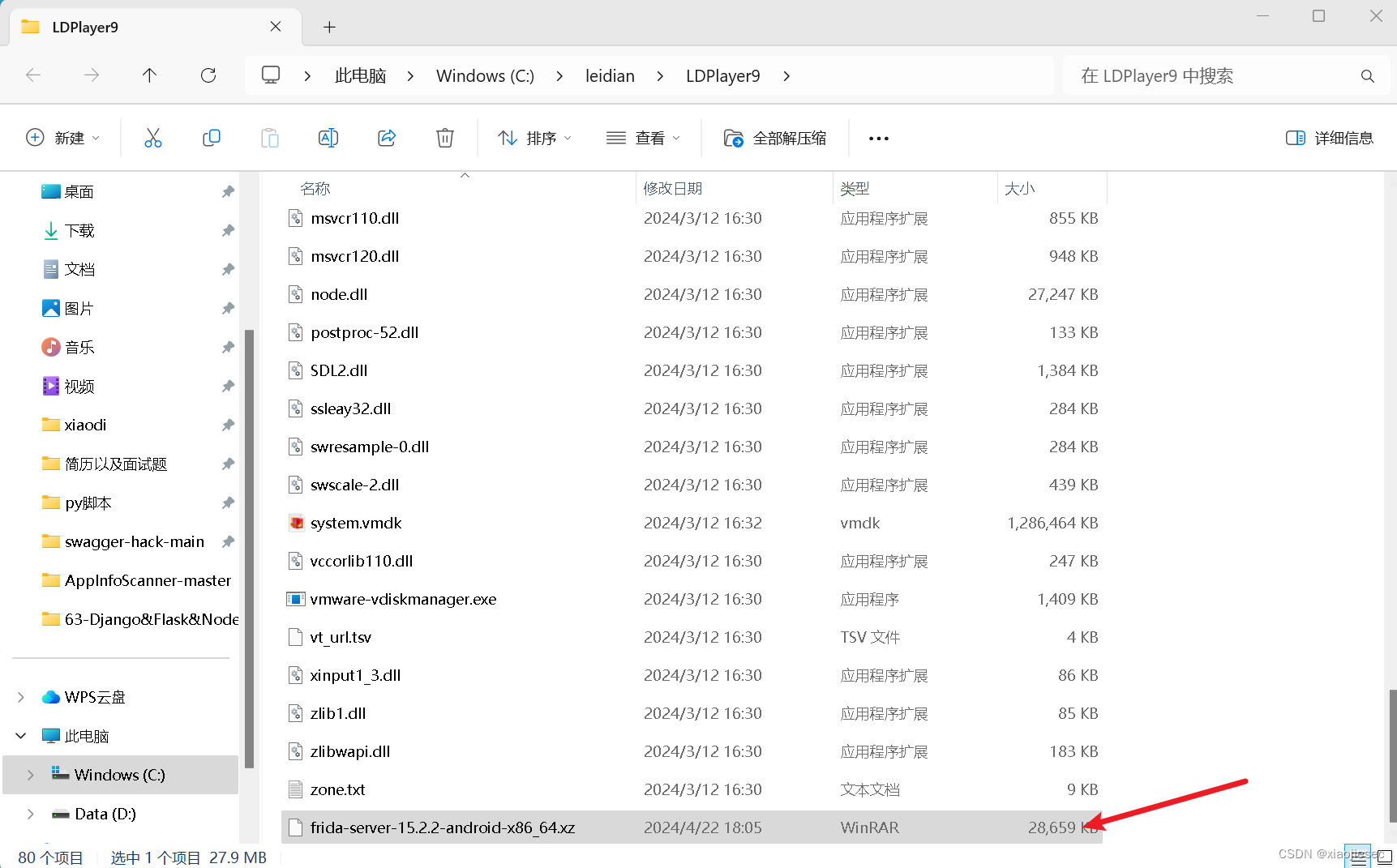

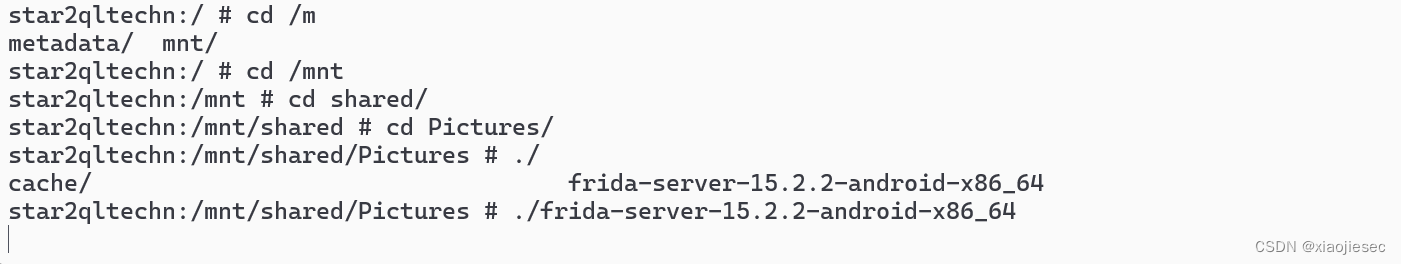

把下载好的文件放在安装目录下,需要解压

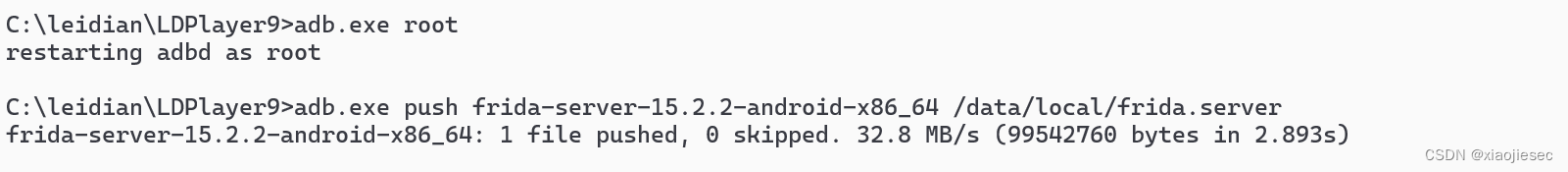

利用push命令可以上传到指定文件夹,需要root权限

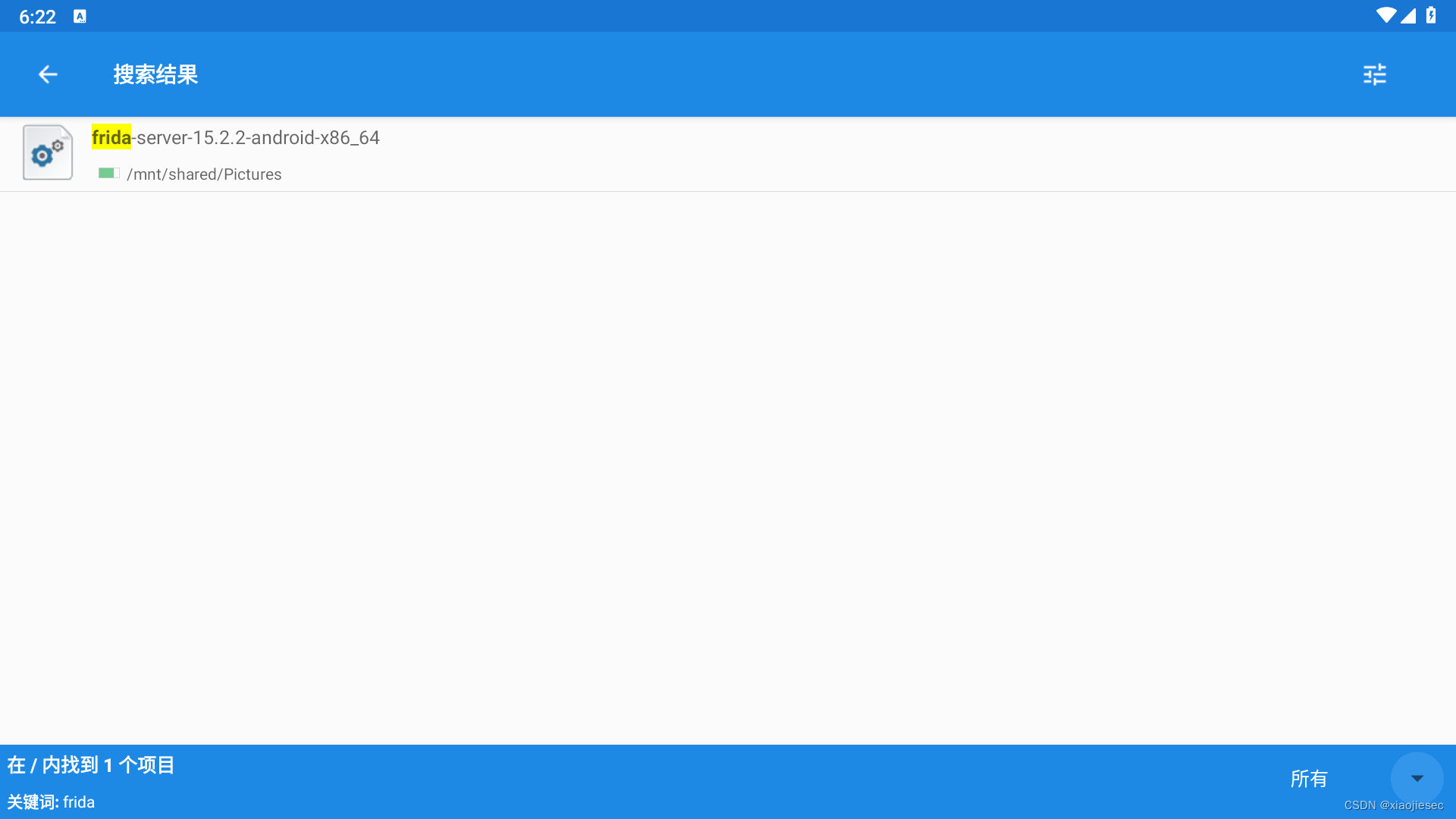

这里我选择直接拖动上传,直接上传到服务器

需要切换到root权限,否则无法执行

需要切换到root权限,否则无法执行

运行

运行

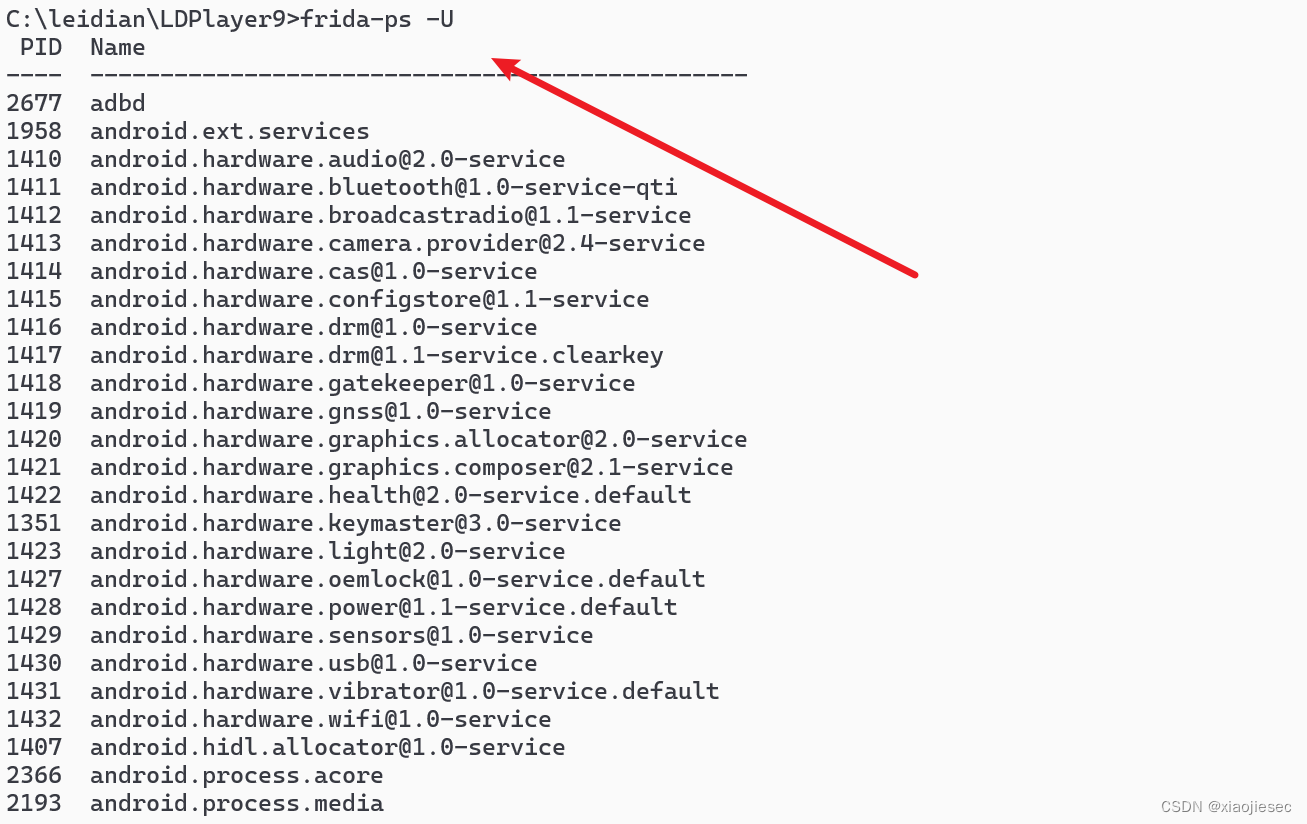

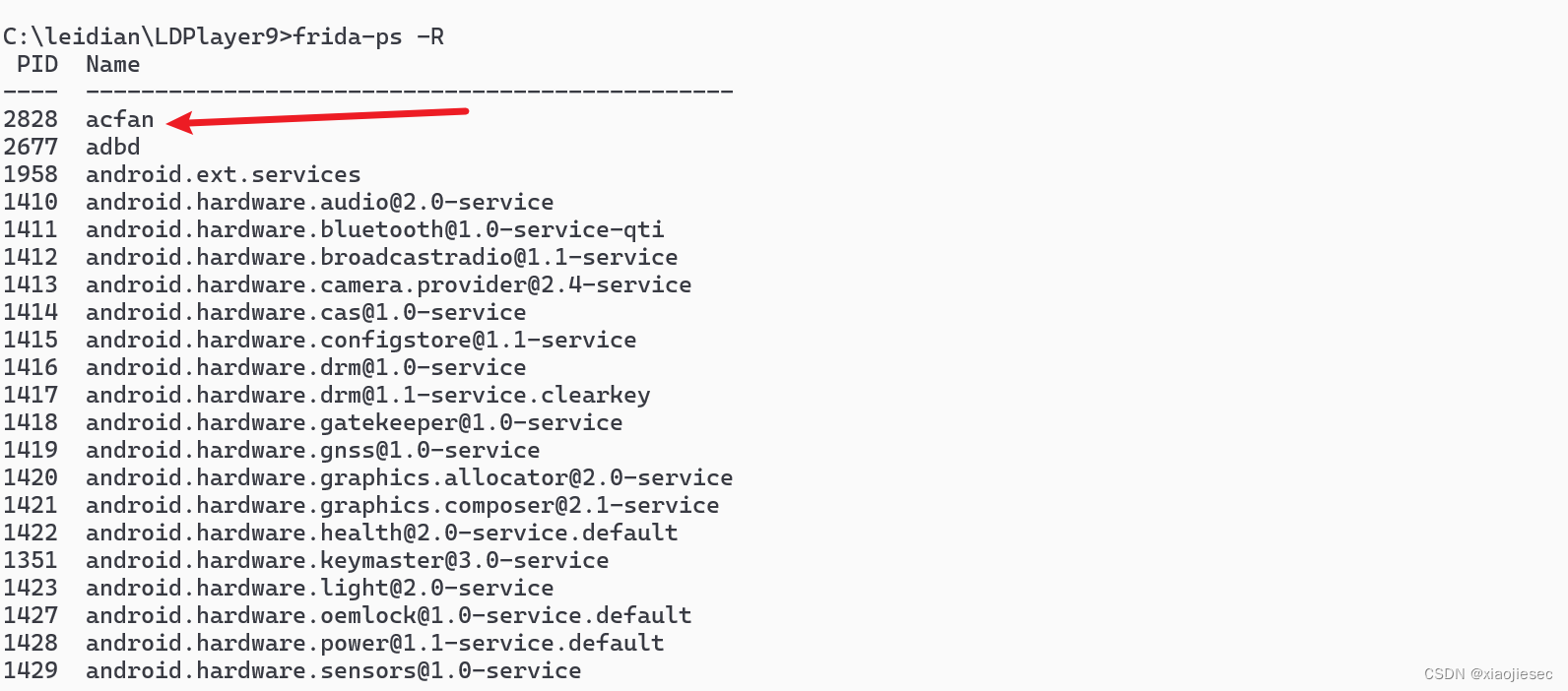

然后运行frida-ps -U查看链接是否建立成功

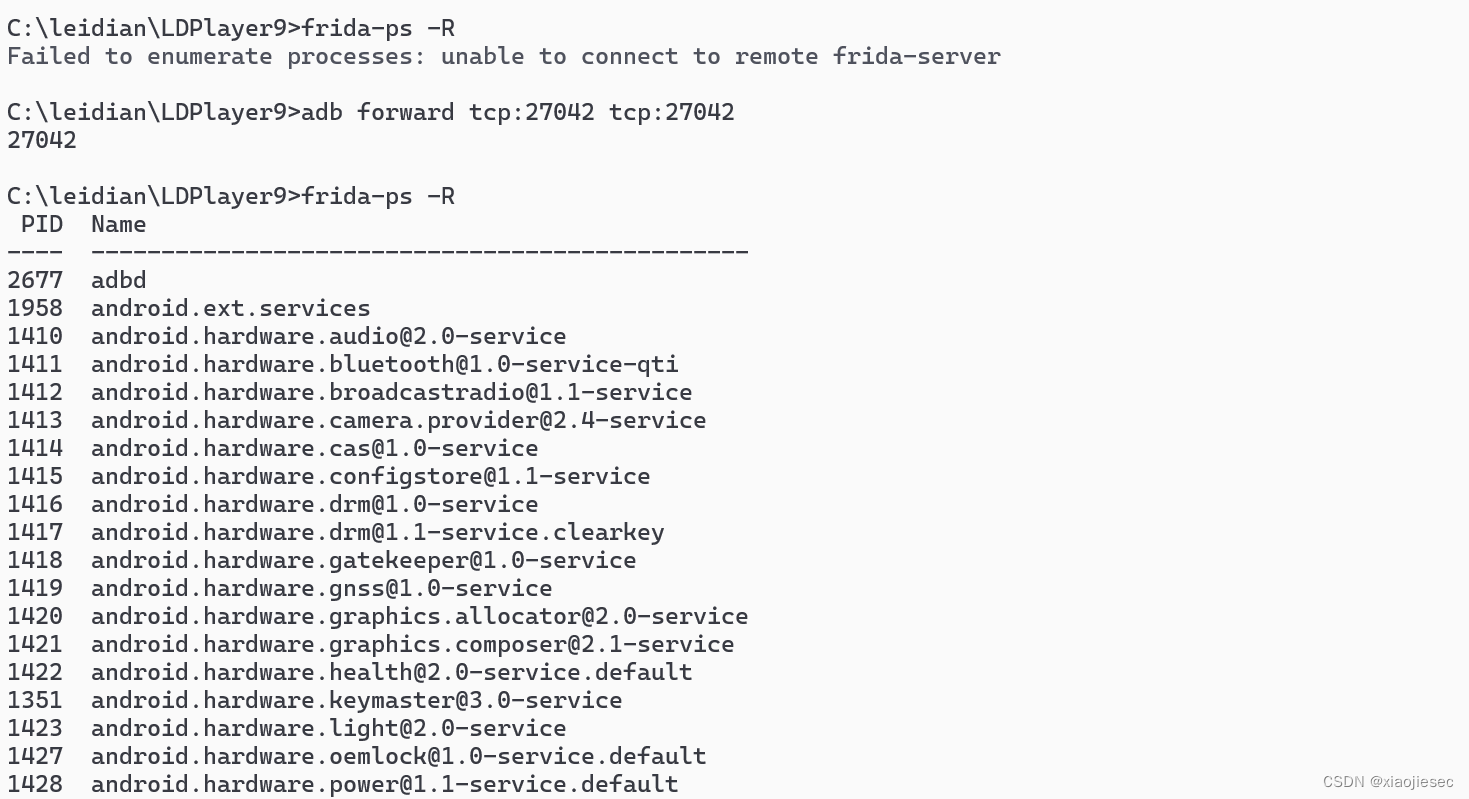

adb forward tcp:27042 tcp:27042 建立转发

frida-ps -R 查看能够转发 现在运行软件能够抓取到

现在运行软件能够抓取到

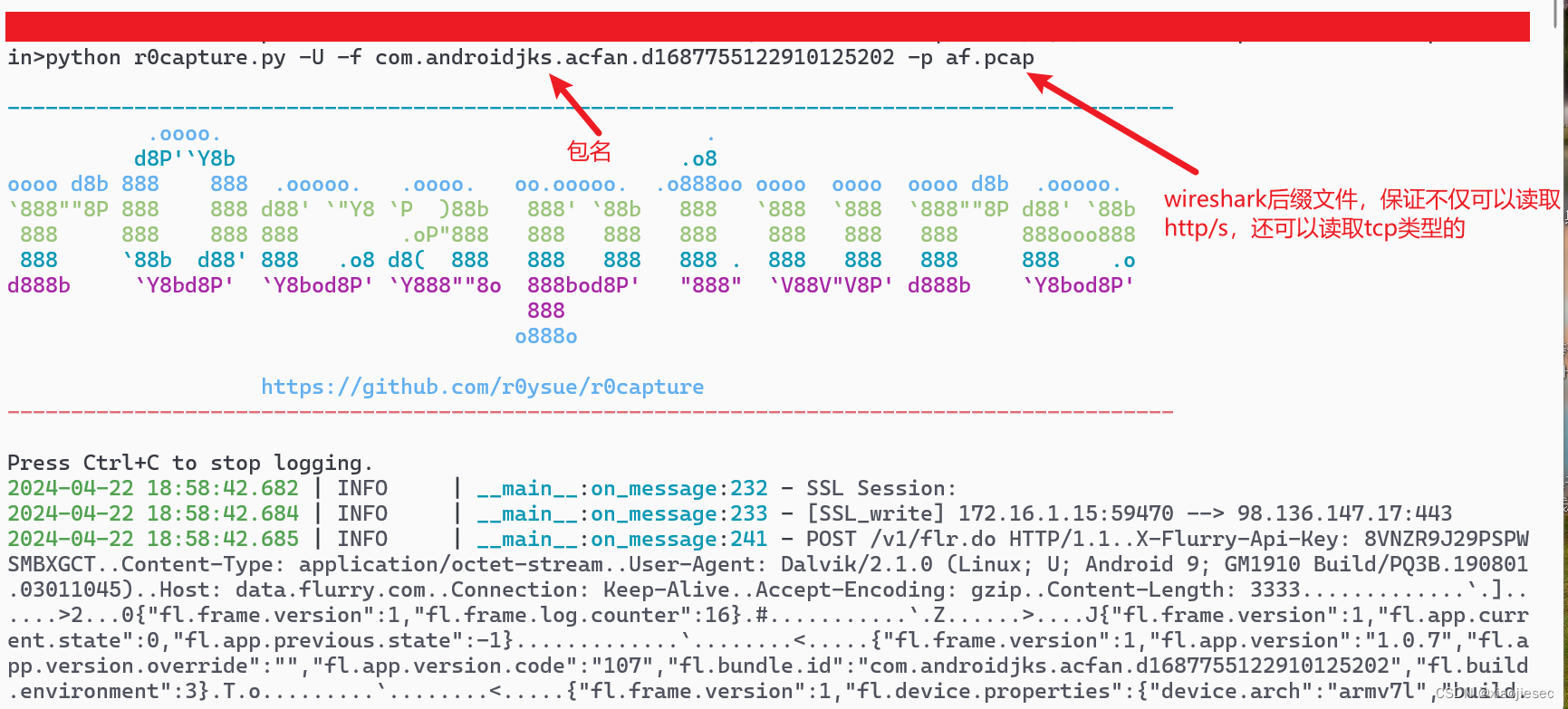

利用apk资源提取器查看包名

利用r0capture

脚本地址:GitHub - r0ysue/r0capture: 安卓应用层抓包通杀脚本

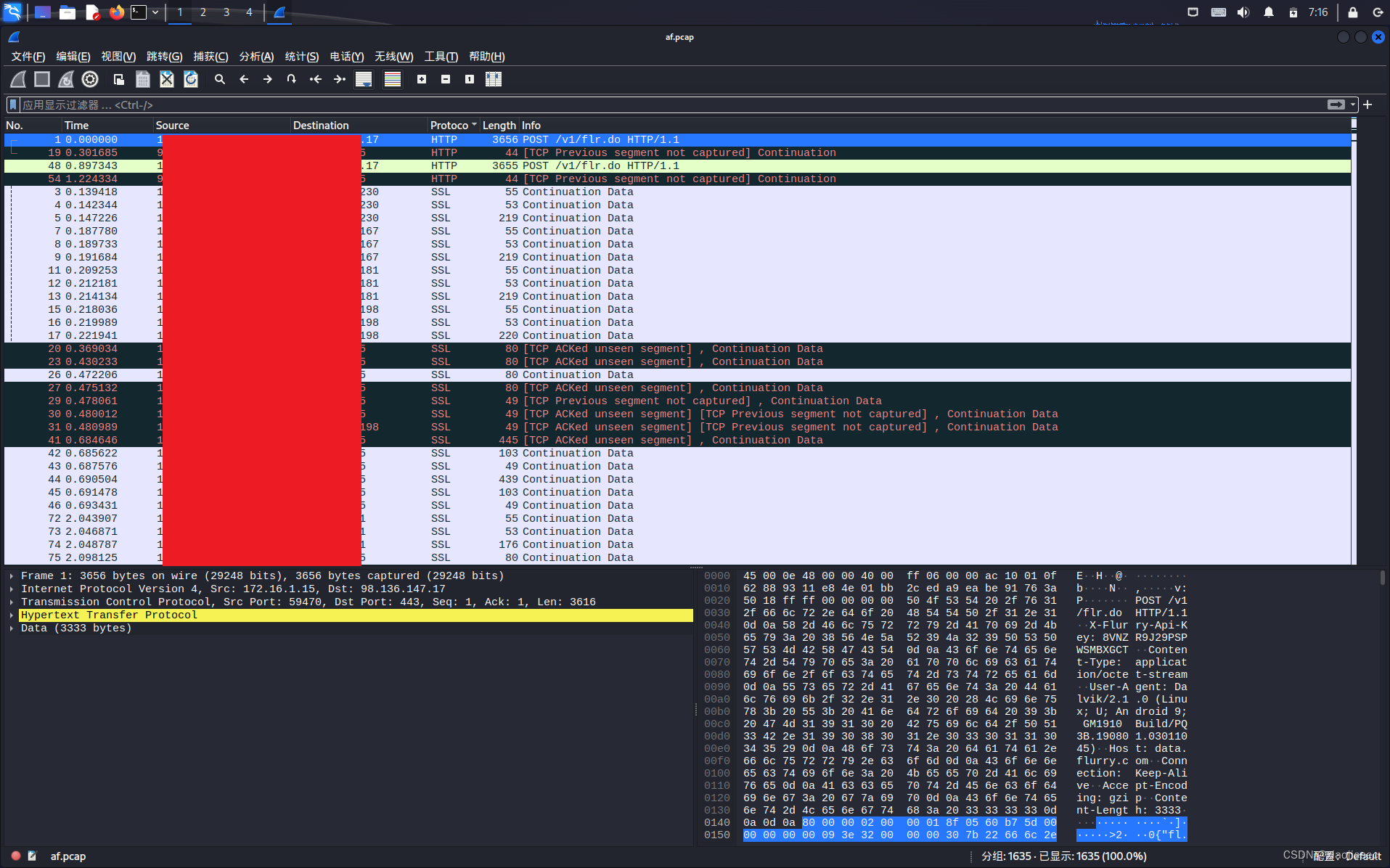

python r0capture.py -U -f com.androidjks.acfan.d1687755122910125202 -p af.pcap

执行完成后会生成文件

用wireshark打开分析里面的数据