随着信息技术的飞速发展,企业内网已成为业务运营的核心支柱,承载着大量敏感数据和关键业务逻辑。然而,与此同时,网络攻击技术也在不断演进,特别是横向移动攻击,已成为高级威胁者渗透和实现远控的必要手段。本文旨在深入探讨横向移动攻击的各个阶段、攻击手段及其防御策略,为企业提供一套全面且深入的防御体系构建指南,以应对日益复杂的内网安全威胁。

定义与特性

横向移动攻击是指攻击者在成功入侵内网的某一系统后,不直接进行破坏性行为,而是通过进一步的信息收集、凭证窃取、漏洞利用等手段,逐步渗透并控制更多主机和资源的过程。这种攻击方式具有隐蔽性强、持续时间长、影响范围广等特点,使得防御者难以察觉和应对。

目标与动机

攻击者进行横向移动的主要目标在于扩大控制范围、获取敏感数据以及实现持久化控制。通过控制更多主机和资源,攻击者能够窃取用户凭证、财务信息、商业机密等敏感数据;同时,通过部署后门程序、篡改配置或清理日志等手段,确保即使被发现也能重新获得访问权限,持续威胁内网安全。

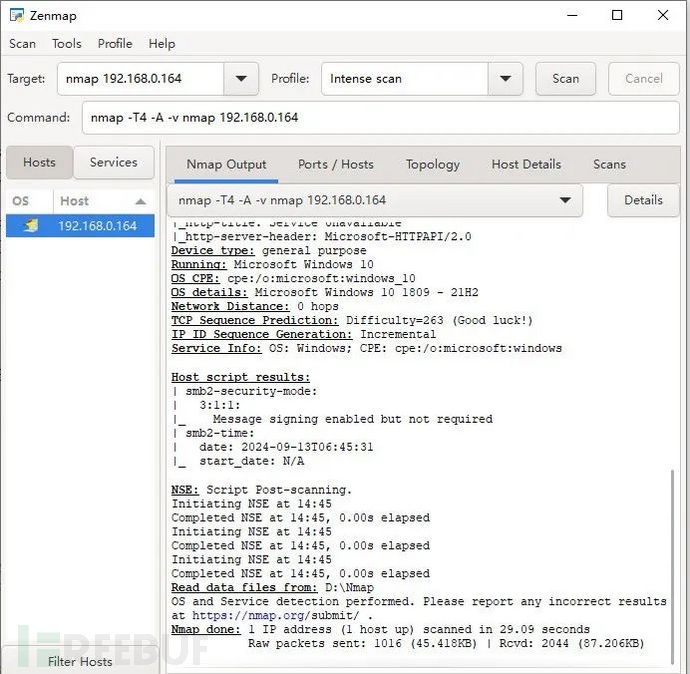

Nmap 扫描结果

攻击阶段分析

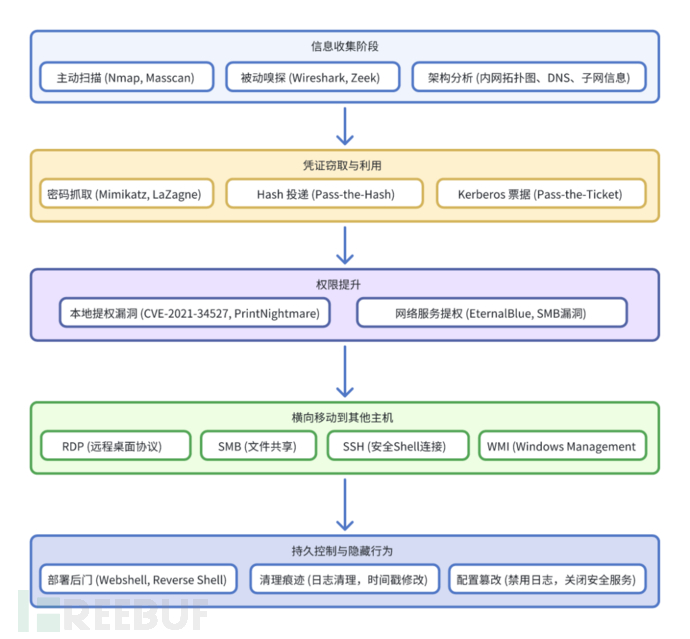

横向移动攻击通常分为以下五个阶段:

- 信息收集阶段:攻击者通过主动扫描和被动嗅探等手段获取内网拓扑结构、主机信息、服务端口等关键数据。

- 凭证窃取阶段:利用工具如 Mimikatz 等抓取系统中的明文密码、哈希值或 Kerberos 票据,并通过 Pass-the-Hash、Pass-the-Ticket 等技术进行身份伪造。

- 权限提升阶段:通过利用系统漏洞或服务配置不当提升权限,获得对更多主机的管理权限。

- 横向移动阶段:使用远程协议如 RDP、SMB、SSH 以及代理转发工具等在内网中扩展控制范围,渗透更多主机。

- 持久控制与隐藏阶段:在目标系统中部署后门程序、篡改配置或清理日志,确保长期保留对系统的访问并隐藏活动痕迹。

信息收集阶段的防御策略

信息收集作为横向移动攻击的起始步骤,对于攻击者来说至关重要。他们需深入了解目标网络中的主机、服务、端口、凭证以及整体拓扑结构,以便精心规划后续的攻击路径。本文将从被动信息收集与主动信息收集两个维度,详细解析攻击者如何在内网环境中逐步累积所需信息,并针对性地提出防御策略。

被动信息收集:静默窥探的艺术

被动信息收集,顾名思义,是指攻击者在不主动与网络进行直接交互的前提下,通过分析现有的系统数据、文件、日志等信息资源,来间接获取内网的关键情报。这种方法因其高度隐蔽性而备受青睐。

- 系统日志与配置文件的深度挖掘

- 网络流量的无声监听

- 未加密流量的捕获:在内网中,若存在未加密的 HTTP 流量,攻击者可以轻松截获用户名、密码、会话 ID 等敏感信息。此外,Telnet 和 FTP 等明文传输协议也是攻击者监听的重点对象。

- 会话劫持的威胁:通过捕获未加密的 HTTP 或 FTP 会话,攻击者能够窃取会话令牌,进而冒充合法用户进行会话劫持,实现更深层次的渗透。

防御策略:

主动信息收集:积极探索的攻略

主动信息收集则是攻击者通过直接探测和扫描手段,主动获取内网中主机、端口、服务以及网络配置等详细信息的过程。这一步骤对于攻击者绘制内网详细结构图、锁定潜在攻击目标具有决定性作用。

- 网络扫描与主机发现的精准实施

- 端口扫描:攻击者利用 Nmap、Masscan 等工具,对目标主机的常见端口进行扫描,以识别正在运行的服务。特别关注如 22(SSH)、80/443(HTTP/HTTPS)、445(SMB)、3389(RDP)等关键端口。

- TCP/UDP 扫描:除了 TCP 扫描外,UDP 扫描也是必不可少的一环,它用于发现使用 UDP 协议的服务,如 DNS、SNMP 等,为攻击者提供更多系统和网络的细节信息。

- 服务与协议探测的深入进行

- 服务版本探测:Nmap 的-sV 功能允许攻击者识别目标主机上运行的服务版本,进而判断是否存在可利用的漏洞。

- 协议探测:针对 SMB、RDP 等协议的探测,有助于攻击者识别内网中未修补的漏洞或弱点,如著名的 EternalBlue 漏洞。

- DevOps 平台与组件的针对性探测

- GitLab、Jenkins、Nexus 等 DevOps 工具:这些平台在内网中的广泛部署,为攻击者提供了丰富的攻击面。攻击者通过扫描这些平台的版本信息,利用已知漏洞(如 CVE-2018-19571、CVE-2018-1000861 等)获取访问权限,进而执行远程代码或控制整个 CI/CD 流水线。

防御策略:

- 定期对 DevOps 工具进行安全更新,及时应用最新的安全补丁,以减少漏洞暴露的机会。

- 实施严格的访问控制策略,如多因素认证(MFA)和基于角色的访问控制(RBAC),确保只有授权用户才能访问 DevOps 平台。

漏洞利用与防御策略

Web 应用漏洞

Web 应用是企业内网的重要交互界面,易成为攻击突破口。主要包括:

- CMS 系统漏洞:如 WordPress、Joomla 等常存在 SQL 注入、文件上传等漏洞。防御策略包括定期更新 CMS 及其插件,严格限制文件上传。

- Java 组件漏洞:如 Apache Struts、Shiro、Log4j 等存在远程代码执行漏洞。应定期检查和更新 Java 组件,限制反序列化操作。

- OA 系统漏洞:如认证绕过、会话劫持等。建议启用多因素认证,定期审计系统。

- 开源组件漏洞:如 Apache HTTP Server、Tomcat 等的路径遍历、远程代码执行漏洞。应实时监控漏洞公告,及时应用补丁,并使用应用沙箱隔离组件。

数据库漏洞

数据库是企业核心资产,易遭受 SQL 注入、未授权访问等攻击。防御策略包括使用参数化查询防止 SQL 注入,关闭数据库服务的默认端口和外部访问,确保仅对内网可信主机开放。

系统漏洞

系统级漏洞包括提权、远程代码执行和弱口令等。建议定期更新操作系统补丁,实施强密码策略,并启用多因素认证。

集权系统漏洞

集权系统如 Active Directory、Kerberos 、LDAP等管理企业内网的身份验证和授权,易成为攻击目标。主要包括:

- 域控制器漏洞:如 NTLM Relay 攻击、Kerberos 黄金票据攻击等。建议禁用不必要的 NTLM 认证,定期检查 Kerberos 票据,强化域控制器防护。

- 堡垒机漏洞:如认证绕过、命令注入等。应配置强认证机制,对命令输入进行严格验证和过滤。

- 监控软件漏洞:如未授权访问、远程代码执行等。应确保监控软件启用严格访问控制,及时更新软件修复漏洞。

维持控制与隐蔽性策略解析

后门部署:持久访问的桥梁

- 常见形式:

- Webshell:攻击者利用漏洞将恶意脚本上传至服务器,通过 Web 界面执行系统命令,操作文件。其隐蔽性在于能融入正常 Web 请求中,但可通过异常请求模式在 Web 服务器日志中被发现。

- 反向 Shell:不同于传统正向连接,反向 Shell 让受控系统主动连接攻击者服务器,有效绕过内网防火墙限制,实现隐蔽访问。

- 防御策略:

- 强化文件上传接口的验证机制,限制脚本执行权限,定期执行文件系统扫描,及时发现并清除潜在恶意脚本。

- 实施严格的访问控制策略,监控 Web 服务器及系统命令执行日志,异常行为立即触发报警。