[陇剑杯 2021]签到

此时正在进行的可能是__________协议的网络攻击。(如有字母请全部使用小写,填写样例:http、dns、ftp)。得到的flag请使用NSSCTF{}格式提交。

过滤协议

例子:tcp,udp,arp,icmp,http,smtp,ftp,dns,msnms,ip,ssl,oicq,bootp等等

排除arp包,如!arp 或者 not arp

既然问协议,先看协议分级,从统计点协议分级

可以看到HTTP协议占到了大部分

可以看到HTTP协议占到了大部分

http,只看该协议

可以看到几乎所有都是返回403状态码,表示访问错误,那么就是该网络协议的攻击

NSSCTF{http}

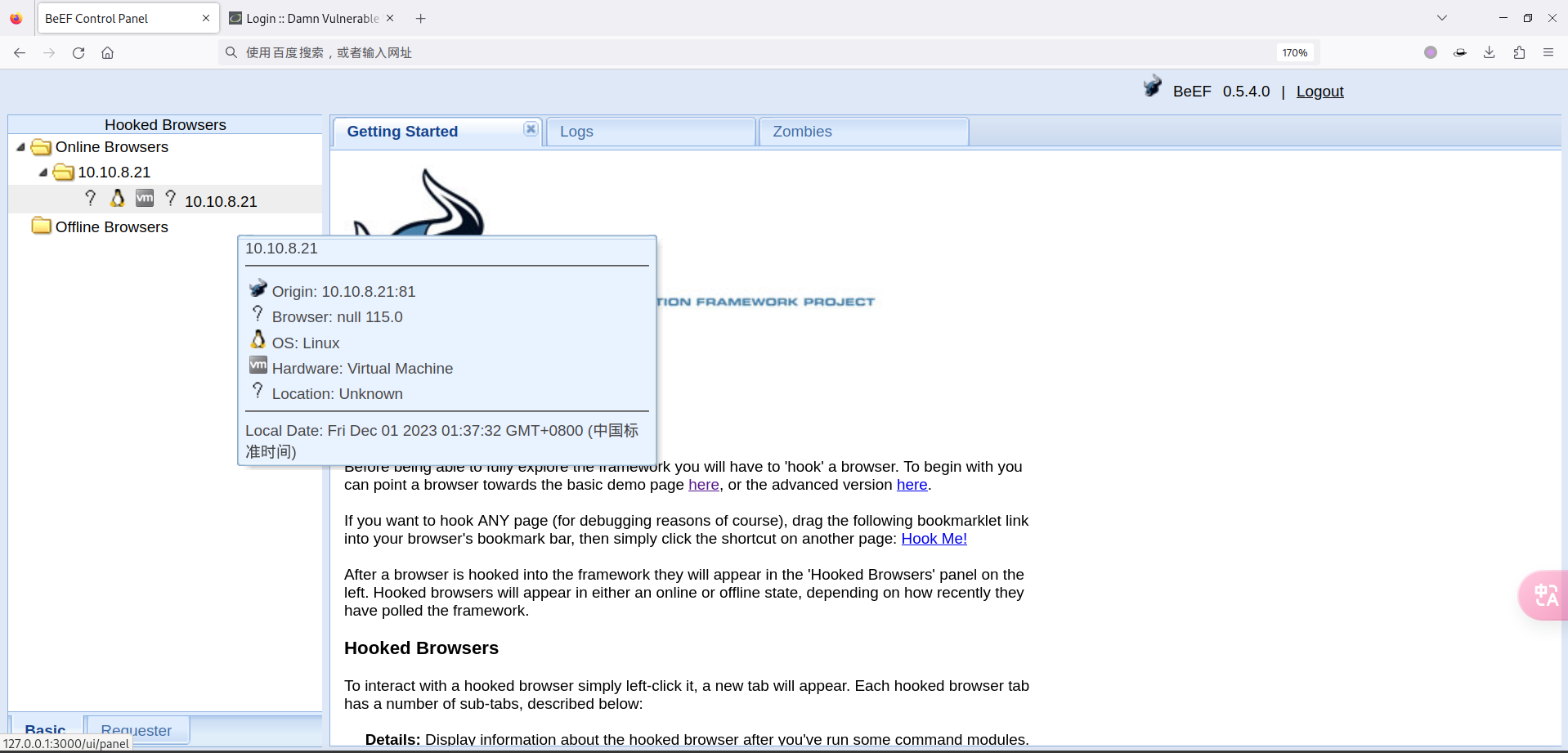

[陇剑杯 2021]webshell(问1)

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

黑客登录系统使用的密码是_____________。。得到的flag请使用NSSCTF{}格式提交。

http模式过滤

例子:

http.request.method == “GET”

http.request.method == “POST”

http.request.uri == “/img/logo-edu.gif”

http contains “GET”

http contains “HTTP/1.”

// GET包

http.request.method == “GET” && http contains “Host: “

http.request.method == “GET” && http contains “User-Agent: “

// POST包

http.request.method == “POST” && http contains “Host: “

http.request.method == “POST” && http contains “User-Agent: “

// 响应包

http contains “HTTP/1.1 200 OK” && http contains “Content-Type: “

http contains “HTTP/1.0 200 OK” && http contains “Content-Type: “

一定包含如下

Content-Type:

根据常见的登录关键词过滤http contains login、http contains user

或者先过滤POST,再查找

username=test&password=Admin123!%40%23&expire=0HTTP/1.1 200 OK

NSSCTF{Admin123!@#}

[陇剑杯 2021]webshell(问2)

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

黑客修改了一个日志文件,文件的绝对路径为_____________。(请确认绝对路径后再提交)。得到的flag请使用NSSCTF{}格式提交。

重点修改了日志文件

过滤POST协议后直接查找后缀名

注意还要文件绝对路径,/var/www/html/

/var/www/html/data/Runtime/Logs/Home/21_08_07.log

[陇剑杯 2021]webshell(问3)

题目描述

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

黑客获取webshell之后,权限是______?得到的flag请使用NSSCTF{}格式提交。

权限一般会有whoami这条命令,注意到上一题就有该命令

可以看到www-data

[陇剑杯 2021]webshell(问4)

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

黑客写入的webshell文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)。得到的flag请使用NSSCTF{}格式提交。

在导出对象看到很多1.php文件

大概率上传的是一句话木马

这是一条恶意命令,旨在创建一个Webshell。该命令使用PHP的eval函数来执行用户输入的代码,从而可能导致服务器被黑客攻击。

具体来说,这条命令使用PHP的eval函数来执行用户输入的代码,并将其写入到/var/www/html/1.php文件中。这样黑客可以通过访问该文件来执行恶意代码,从而控制服务器。

所以文件名是1.php

[陇剑杯 2021]webshell(问5)

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

黑客上传的代理工具客户端名字是_____________。(如有字母请全部使用小写)。得到的flag请使用NSSCTF{}格式提交。

由于前面的webshell的参数是aaa,文件是1.php

所以可以查找aaa或1.php

通过对比发现345追踪后多着frpc.ini文件,可能就是代理工具客户端的名字

NSSCTF{frpc}

[陇剑杯 2021]webshell(问6)

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

黑客代理工具的回连服务端IP是_____________。得到的flag请使用NSSCTF{}格式提交。

继续使用 http contains "1.php" 命令进行分析

尝试解码

ASCLL16进制

192.168.239.123

[陇剑杯 2021]webshell(问7)

单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

黑客的socks5的连接账号、密码是______。(中间使用#号隔开,例如admin#passwd)。得到的flag请使用NSSCTF{}格式提交。

在上一题解码就有相关信息

NSSCTF{0HDFt16cLQJ#JTN276Gp}

总结:总的做完之后就是,这名黑客通过frpc.ini挂上了代理,然后通过上传1.php文件,上传木马,获取网站的权限。