导言:

在当今数字化时代,勒索病毒已经成为网络安全的一大威胁,其中包括了最近出现的.hmallox勒索病毒。这类恶意软件不仅能够对计算机系统进行加密,还会要求用户支付赎金以换取解密密钥,给个人用户和企业带来了严重的损失和困扰。当面对被勒索病毒攻击导致的数据文件加密问题时,您可添加我们的技术服务号(sjhf91)。我们将为您提供专业、快速的数据恢复技术支持。

攻击者的动机和策略

攻击者发动.hmallox勒索病毒攻击的主要动机和策略可以从以下几个方面来理解:

主要动机:

-

经济利益:

-

-

赎金支付: 勒索病毒攻击者主要目的是通过加密受害者的文件,并要求支付比特币或其他加密货币作为赎金,以获取经济利益。这种支付方式通常能够匿名和难以追踪,对攻击者非常有吸引力。

-

-

快速获利:

-

-

攻击者通过自动化的方式向大量目标发动攻击,无需人工干预即可收取赎金。这种方式可以让攻击者在短时间内获取大量资金,而且与传统的信息窃取相比,风险更低、回报更高。

-

-

影响和破坏:

-

-

有时攻击者的动机并不仅限于经济利益,他们可能希望通过破坏或干扰特定组织或行业的正常运作来达到某种政治或竞争上的目的。

-

策略:

-

广泛传播:

-

-

攻击者通常会选择广泛传播的方式,如通过电子邮件的恶意附件、钓鱼链接、恶意广告或感染的网站,以尽可能多地感染更多的目标。

-

-

利用漏洞:

-

-

攻击者经常利用已知的操作系统或应用程序漏洞,通过自动化扫描和攻击工具快速传播.hmallox勒索病毒。这些漏洞可能是由于未及时安装补丁或使用已知的安全漏洞而导致的。

-

-

定向攻击:

-

-

有时攻击者也会选择定向攻击特定行业或组织,这可能是基于经济潜力、竞争对手的损害或政治动机。这类攻击通常会针对性更强,攻击者可能会投入更多资源来定制和执行攻击策略。

-

-

技术创新:

-

-

攻击者不断利用技术创新,包括使用加密算法、匿名支付系统和隐藏自己身份的技术,以确保攻击能够成功进行且难以被追踪和阻止。

-

数据的重要性不容小觑,您可添加我们的技术服务号(sjhf91),我们将立即响应您的求助,提供针对性的技术支持。

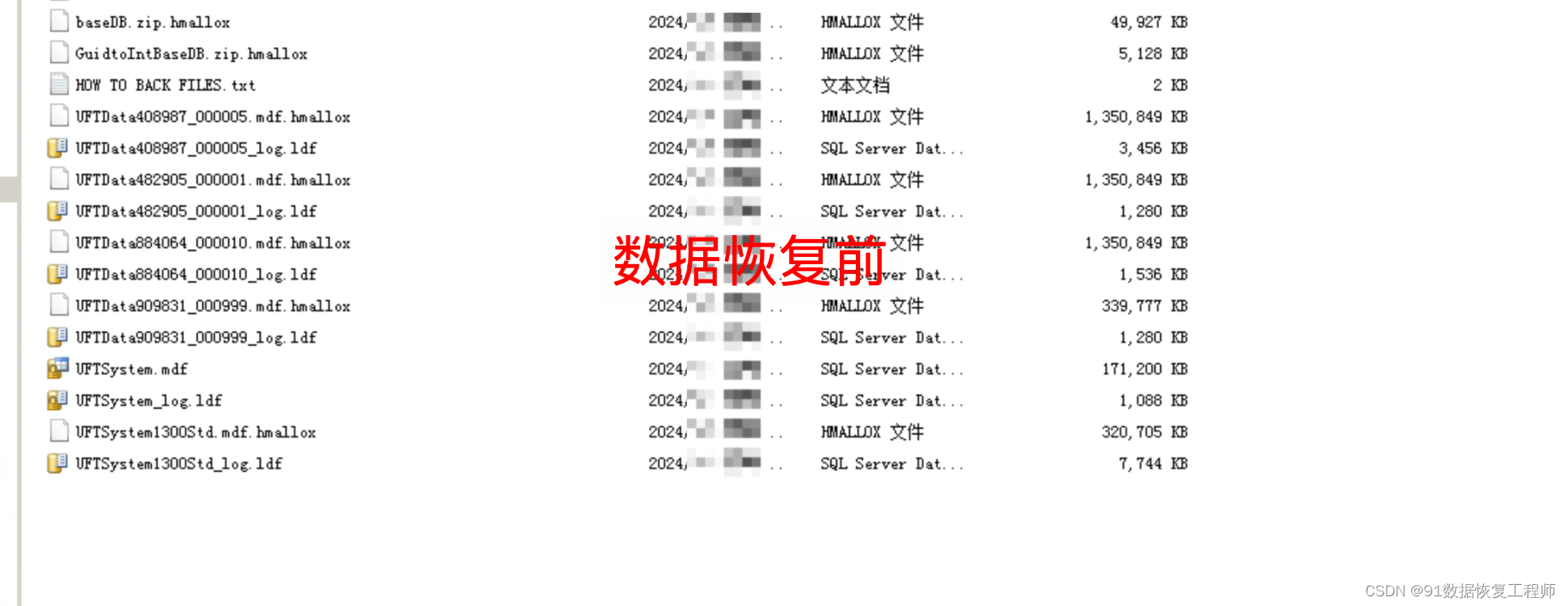

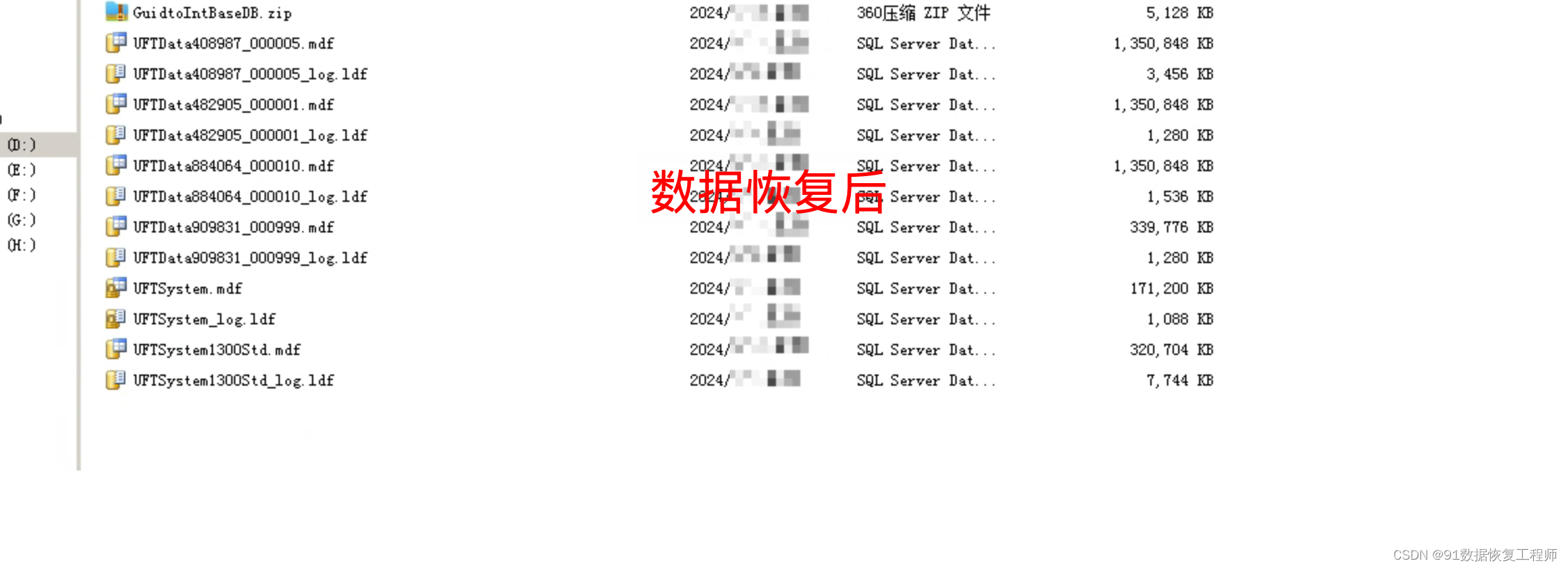

被.hmallox勒索病毒加密后的数据恢复案例:

应对策略:如何防范和应对.hmallox勒索病毒?

-

备份数据的重要性: 首要的防范措施是定期备份重要数据,并确保备份数据存储在与原始数据隔离的地方,如云存储或离线备份硬盘。这样即使系统被.hmallox勒索病毒感染,也能迅速从备份中恢复数据,避免支付赎金。

-

保持系统和软件更新: 及时安装操作系统和所有应用程序的安全更新和补丁,以修复已知漏洞,减少病毒利用系统漏洞的机会。定期更新和升级安全软件也是必不可少的。

-

教育和培训员工: 对组织内的员工进行网络安全意识教育和培训,教授如何识别和避免点击恶意链接、打开未知附件或下载可疑文件。加强员工的安全意识,可以有效减少.hmallox勒索病毒的传播和感染。

-

使用有效的安全软件: 安装和使用可靠的防病毒软件和防火墙,及时检测和阻止潜在的威胁。此外,部署入侵检测系统(IDS)和入侵预防系统(IPS),可以帮助及早发现并防止.hmallox勒索病毒的攻击。

-

制定紧急响应计划: 开发和实施紧急响应计划,包括隔离受感染系统、通知相关部门和合规团队、调查攻击来源和恢复系统的详细步骤。及时的响应和处置可以最大程度地减少损失和恢复时间。

结论

面对.hmallox勒索病毒及类似威胁,组织和个人应采取多层次的防范措施,包括数据备份、系统更新、员工培训和使用高效的安全软件等。只有综合运用这些策略,并定期评估和加强安全措施,才能更好地保护个人隐私和组织资产免受勒索病毒的侵害。

以下是2024常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,hmallox勒索病毒,rmallox勒索病毒,.phobos勒索病毒,.faust勒索病毒,.svh勒索病毒,.kat6.l6st6r勒索病毒,._locked勒索病毒,.babyk勒索病毒,.DevicData-P-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].svh勒索病毒,[[backup@waifu.club]].svh勒索病毒,.locked勒索病毒,locked1勒索病毒,[henderson@cock.li].mkp勒索病毒,[hudsonL@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒.Elibe勒索病毒,.[colony96@cock.li].faust勒索病毒,[Decipher@mailfence.com].faust勒索病毒,[nicetomeetyou@onionmail.org].faust勒索病毒,[datastore@cyberfear.com].Elbie勒索病毒,.Carver勒索病毒,.BlackBit勒索病毒,.anony勒索病毒,.phobos勒索病毒,.Wormhole勒索病毒,.[sqlback@memeware.net].2700勒索病毒,.[RestoreBackup@cock.li].SRC勒索病毒,.[chewbacca@cock.li].SRC勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。