(这里我之前安装过了,借用别人的教程来讲解)

更新可用软件包:

apt-get update

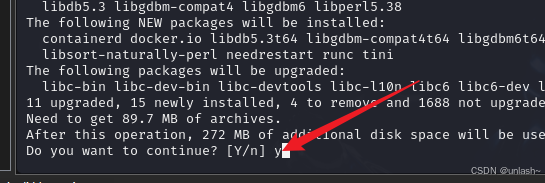

开始安装docker:

apt install docker.io

如果有让确认的,输入 y 即可:

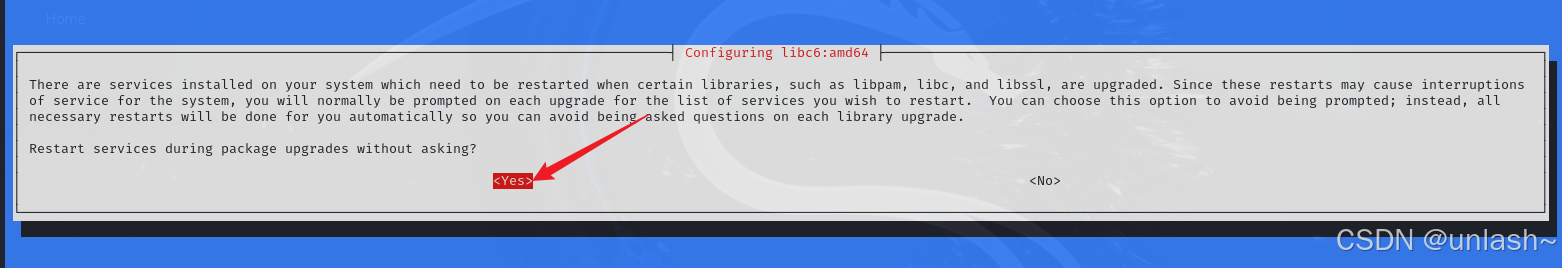

选择yes继续安装:

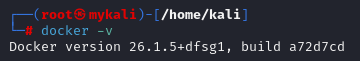

安装完成后查看docker版本:

docker -v

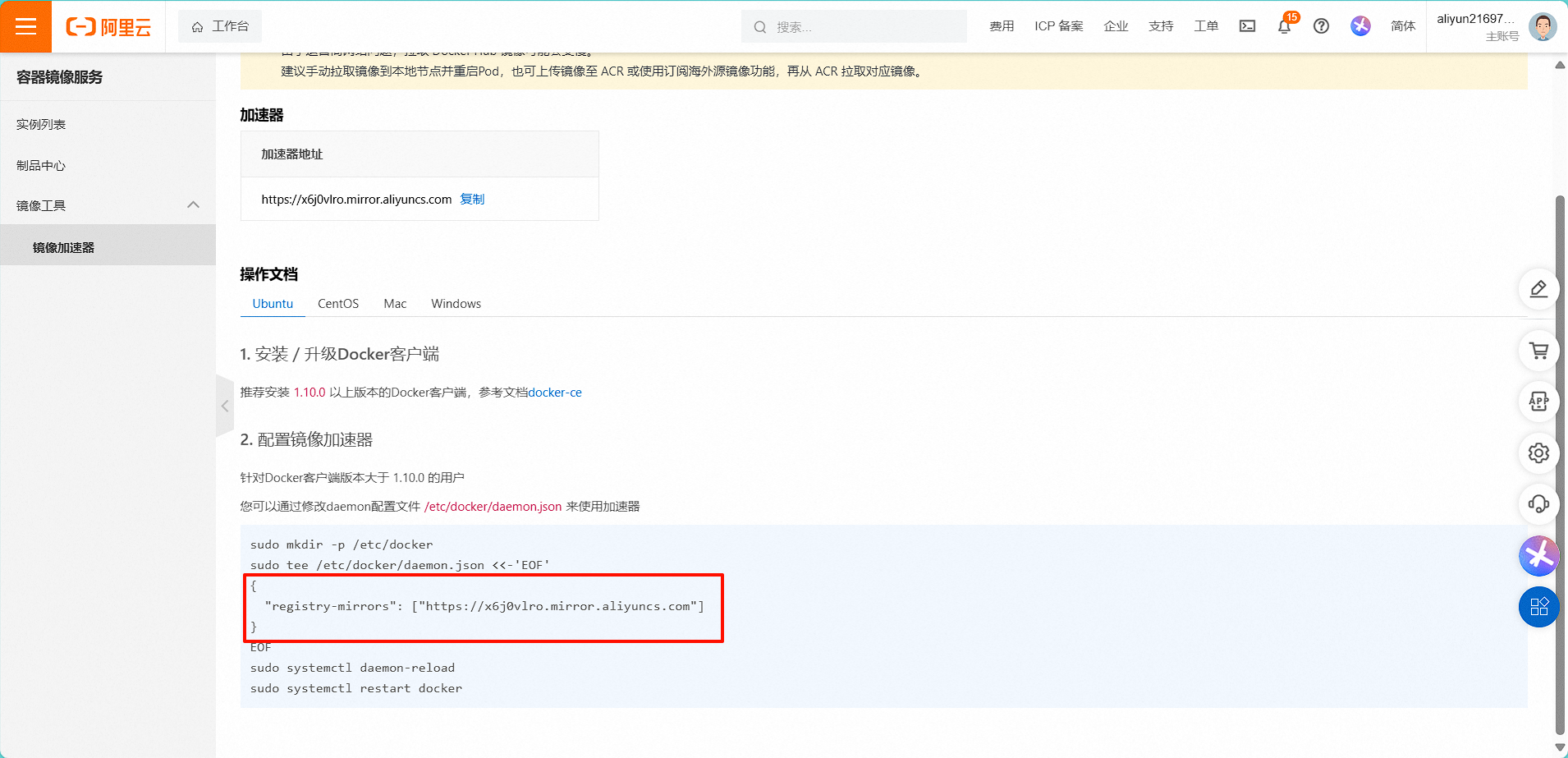

切换docker源:

访问cr.console.aliyun.com,点击“创建我的容器镜像”,得到专属加速地址

新建一个镜像配置文件:

vim /etc/docker/daemon.json

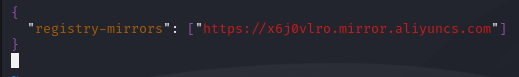

{

"registry-mirrors": ["https://x6j0vlro.mirror.aliyuncs.com"]

}

保存之后退出

重启docker服务:

systemctl restart docker

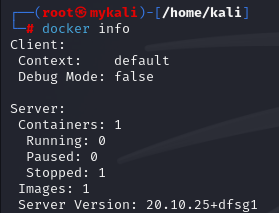

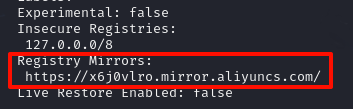

查看更新好的源:

systemctl restart docker

接下来进行测试,docker自带一个hello-world环境,我们可以启动这个环境来测试docker能否正常运行

docker run hello-world

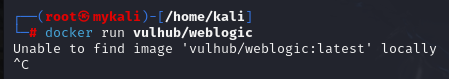

这里我好像因为一些比较久远的原因删了,没有hello-world环境,就运行一下另一个

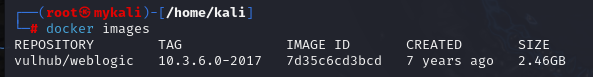

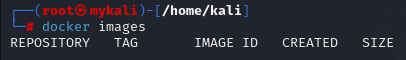

列出docker有哪些镜像:

docker images

呃,算了,一样删了这个镜像吧

删除docker镜像:

docker rmi [IMAGE ID]

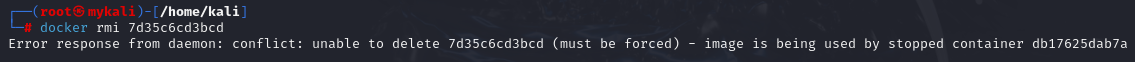

但又遇到新的问题了,直接强制删除

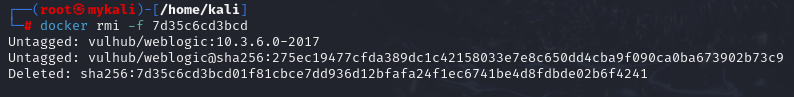

docker rmi -f [IMAGE ID]

成功强制删除

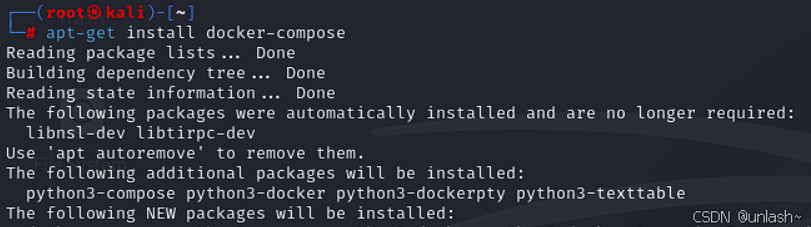

开始安装docker-compose:

apt-get install docker-compose

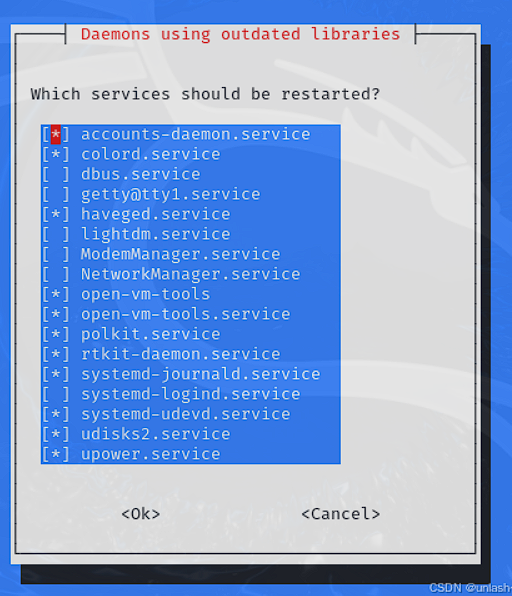

安装过程中,会出现下面的界面,问我们需要重启哪几个服务:

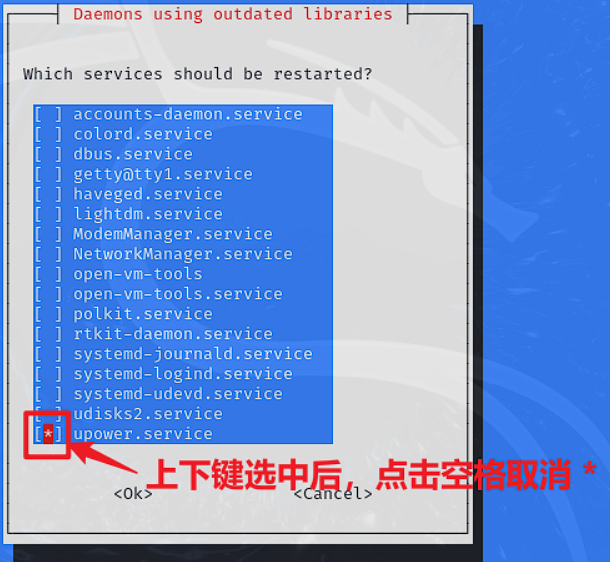

这时我们不要让重启服务,使用上下键让光标到带 * 的服务前,使用空格将其取消:

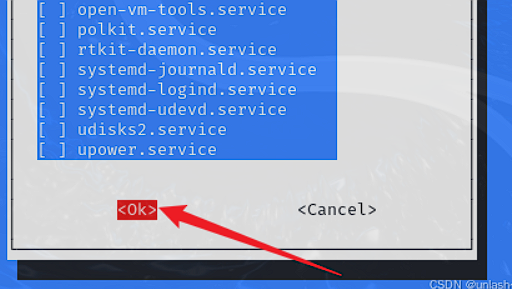

将所有服务取消*后,点击tab键,会跳至<Ok>和<Cancel>选项:

选择ok,点击回车键确认,继续安装

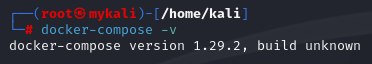

安装完成后查看docker-compose版本:

docker-compose -v

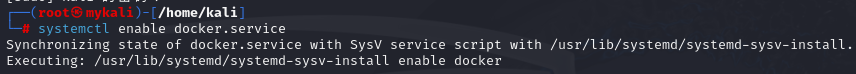

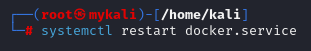

设置docker服务开机自启动:

systemctl enable docker.service

systemctl restart docker.service# 重启使得镜像生效

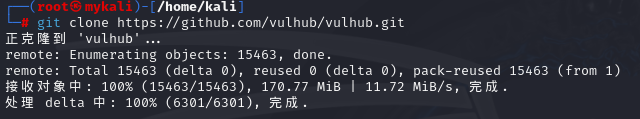

下面用docker启动vulhub靶场:

先克隆项目:

git clone https://github.com/vulhub/vulhub.git

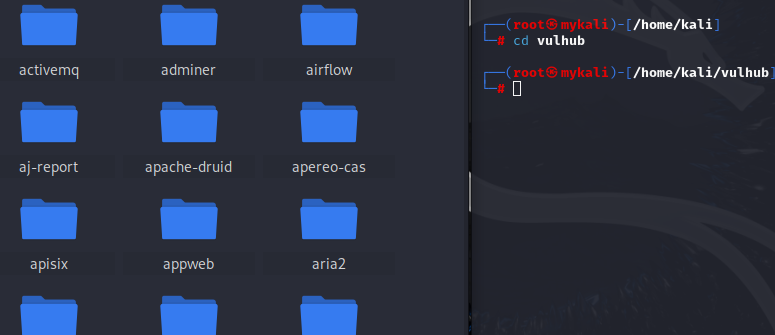

进入vulhub目录,发现有很多文件夹:

cd vulhub

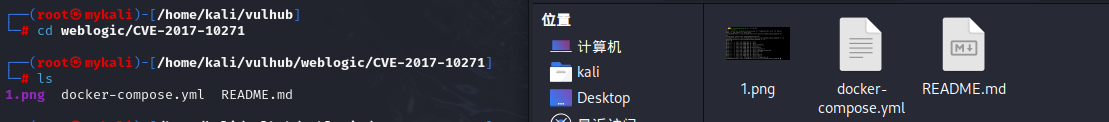

此处举例搭建weblogic/CVE-2017-10271漏洞的环境:

进入对应靶场的目录:

cd weblogic/CVE-2017-10271

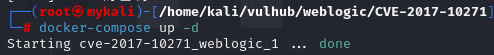

开启漏洞环境:

docker-compose up -d

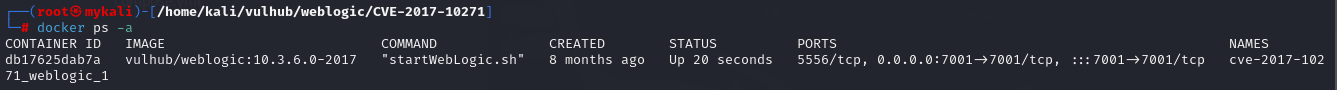

查看运行中的容器环境:

docker ps -a

显示端口7001

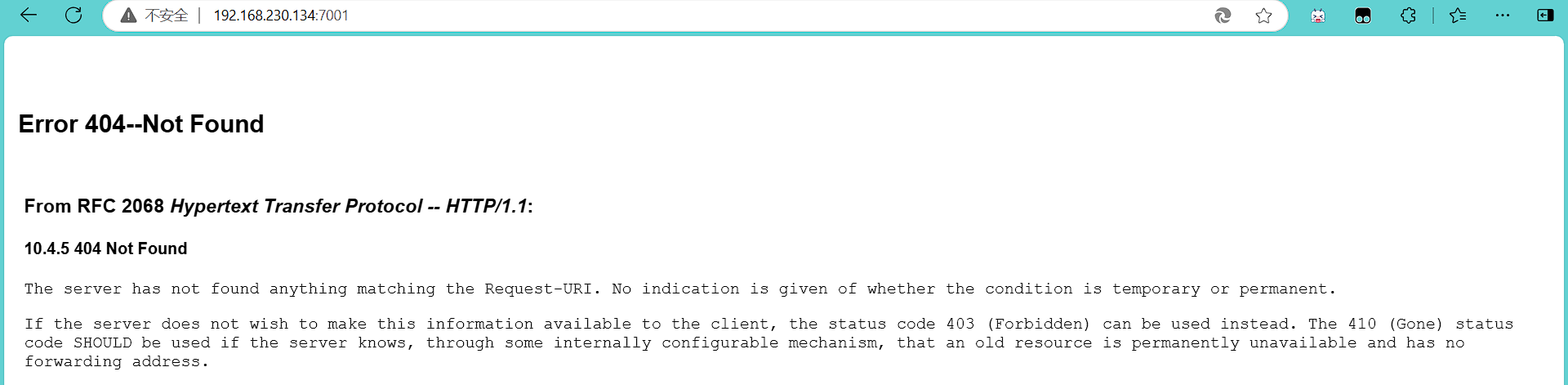

访问一下192.168.230.134:7001,结果显示404:

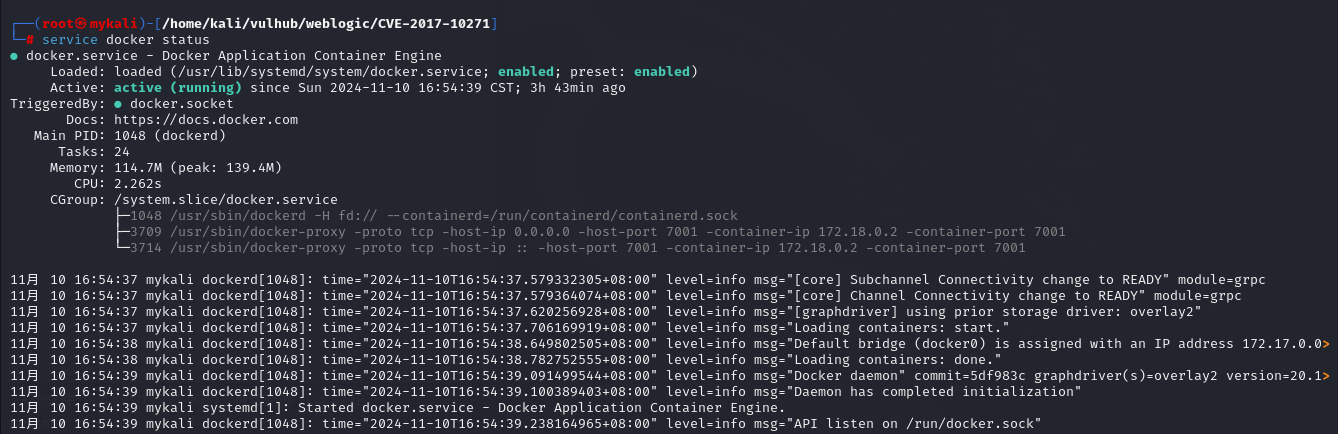

emmm,先看看docker状态:

service docker status

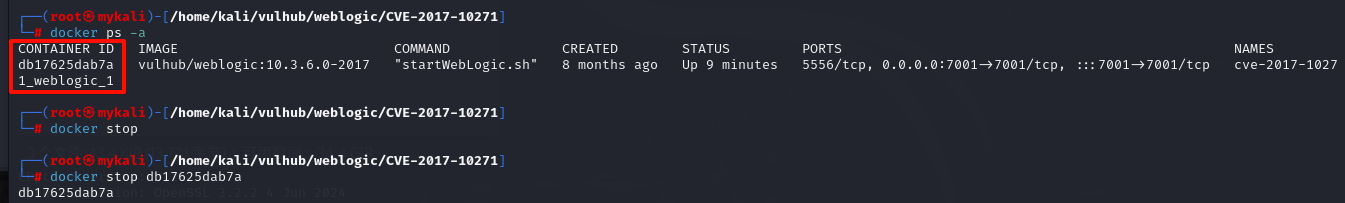

看起来没什么问题,先暂停一下环境吧

docker stop [ID]

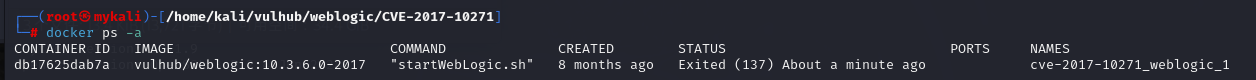

docker ps -a

可以看到成功关闭环境