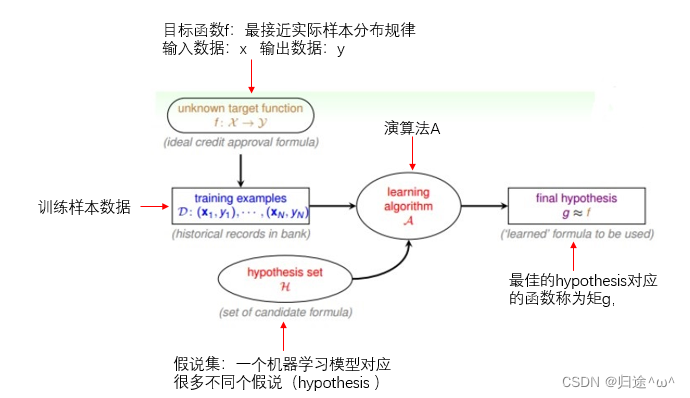

在casbin中权限都是基于匹配规则和访问控制模型实现的,除了上一章的ACL的实现方式,还有一个常用的访问控制模型RBAC。该模型带上了用户角色,基本满足大多数角色管理的系统。

在RBAC模型中多了一个角色的策略机制,其访问模型规则如下所示:

# 请求格式

[request_definition]

r = sub, obj, act# 策略

[policy_definition]

p = sub, obj, act# 账户和角色

[role_definition]

g = _, _# 效果

[policy_effect]

e = some(where (p.eft == allow))# 匹配规则

[matchers]

m = g(r.sub, p.sub) && r.obj == p.obj && r.act == p.act

在该访问模型中,策略policy_definition规定了请求的格式,策略是通行访问权限的第一步,请求定义request_definition是依赖策略的,请求向外暴露,用于接收外部传递的访问参数,框架在于策略对比,符合policy_definition的定义才能到下一步。

p,xiaoxu,data1,add

p,xiaoxu,data1,delete

p,xiaoxu,data1,update

在规则中定义若干匹配规则,p表示声明,其后为定义的sub,obj,act;在使用时request_definition负责于程序对接,将参数传递到请求中即对应的r.sub,r,obj,r.act;之后在上述定义的规则中查询若存在则同行。

policy_definition只是定义了策略,实际的值需要需要定义,包含两种定义方式一种是配置csv文件,通过程序读取;另一种是存档到数据库程序查询。

role_definition是定义用户和角色的,第一个参数为用户,第二个参数为角色,由于两部分都是用户自定义的因此此处为占位符。其匹配原理和policy_definition策略一样。其实际的值定义也可以使用csv配置文件和数据库。

p, alice, data1, read

p, bob, data2, write

p, data2_admin, data2, read

p, data2_admin, data2, writeg, alice, data2_admin

在规则定义中,p定义策略的实际变量,g定义角色的实际变量。这里需要注意的是p规则定义时,sub的值可以时用户也可以时校色,因为其模型定义的sub是访问实体。

有了角色管理后matchers匹配规则也需要加入响应的规则,来实现:

m = g(r.sub, p.sub) && r.obj == p.obj && r.act == p.act

在校色匹配规则中必须满足g(r.sub, p.sub) 的用户和角色的配置。

p, alice, data1, read

p, bob, data2, write

p, data2_admin, data2, read

p, data2_admin, data2, writeg, alice, data2_admin

更多移步

The system cannot find the path specified

casbin作为访问权限控制的框架的基本步骤:

- 配置访问控制模型

- 配置策略(csv文件或者数据库)

- 程序中变量于策略按照模型规则匹配

- 访问放行逻辑与阻止逻辑

// modle.conf[request_definition]

r = sub, obj, act[policy_definition]

p = sub, obj, act[role_definition]

g = _, _[policy_effect]

e = some(where (p.eft == allow))[matchers]

m = g(r.sub, p.sub) && r.obj == p.obj && r.act == p.act

//策略csvp, alice, data1, read

p, bob, data2, write

p, data2_admin, data2, read

p, data2_admin, data2, writeg, alice, data2_admin

//程序中casbin

package mainimport ("fmt""github.com/casbin/casbin/v2"

)// 定义casbin模型

func casBin(sub, obj, act string) bool {e, err := casbin.NewEnforcer("rbac/model.conf", "rbac/policy.csv")if err != nil {println(err.Error())return false}enforce, err := e.Enforce(sub, obj, act)if err != nil {println(err.Error())return false}return enforce

}func main() {bin := casBin("alice", "data2", "read")fmt.Println(bin)

}

casbin框架会自动识别加载的配置文件的框架。

通过策略配置的方式在一定条件下是有局限性的,因为角色管理的权限是动态的,这样使用配置文件比较繁琐,使用数据库存储更加方便。

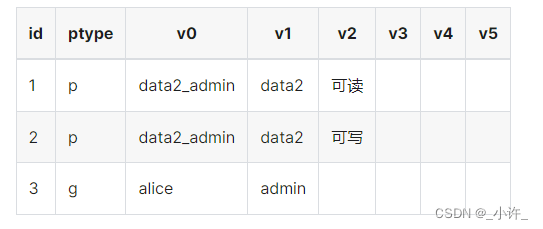

在策略文件中,使用存储方式为csv,格式如下:

p, data2_admin, data2, read

p, data2_admin, data2, write

g, alice, admin

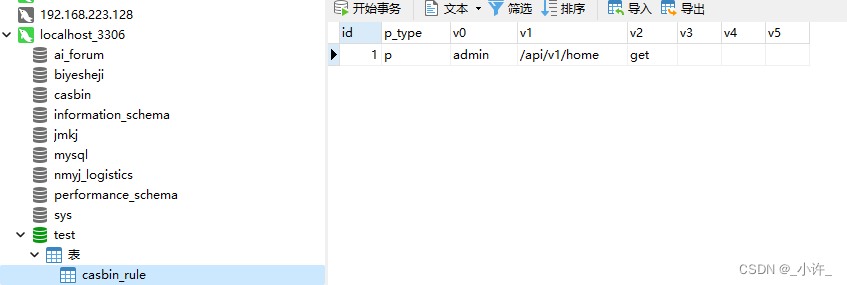

在数据库中存储用二维表表示:

id: 仅存在于数据库中作为主键。 不是级联策略 的一部分。 它生成的方式取决于特定的适配器

ptype: 它对应 p, g 等等。

v0-v5: 列名称没有特定的意义, 并对应 policy csv 从左到右的值。 列数取决于自定义的数量。

在Casbin中,策略存储作为adapter(Casbin的中间件) 实现。 Casbin用户可以使用adapter从存储中加载策略规则 (aka LoadPolicy()) 或者将策略规则保存到其中 (aka SavePolicy())。

基于xorm的适配器

数据库实现步骤:

- 选用orm框架配置数据库适配器

- casbin的enforcer加载模型和数据库适配器

- 构建权限表

- 权限表与用户表绑定实现权限认证

package mainimport ("fmt""github.com/casbin/casbin/v2"xormadapter "github.com/casbin/xorm-adapter/v2"_ "github.com/go-sql-driver/mysql""log"

)var enfocer *casbin.Enforcerfunc init() {a, err := xormadapter.NewAdapter("mysql", "root:root@tcp(127.0.0.1:3306)/test?charset=utf8", true)if err != nil {log.Printf("连接数据库错误:%v", err)return}e, err := casbin.NewEnforcer("rbac/model.conf", a)if err != nil {log.Printf("初始化casbin错误:%v", err)return}enfocer = e

}//匹配

func Casbin(sub, obj, act string) bool {enforce, err := enfocer.Enforce(sub, obj, act)if err != nil {log.Printf("casbin规则匹配失败:%v", err)return false}return enforce

}//添加

func addPolicy(auth, url, method string) bool {policy, _ := enfocer.AddPolicy(auth, url, method)if !policy {fmt.Println("已存在!")} else {fmt.Println("添加成功!")}return policy

}func main() {auth := "admin"url := "/api/v1/home"method := "get"policy := addPolicy(auth, url, method)if policy {enfocer.SavePolicy()} else {fmt.Println("添加数据库失败!")}}

在上述程序中使用xorm的适配器加载配置数据库:

a, err := xormadapter.NewAdapter("mysql", "root:root@tcp(127.0.0.1:3306)/test?charset=utf8", true)

casbin加载配置模型和适配器

e, err := casbin.NewEnforcer("rbac/model.conf", a)

AddPolicy方法在权限表添加内容:

enfocer.AddPolicy(auth, url, method)

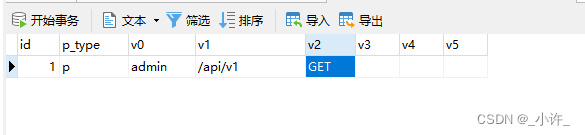

使用程序enfocer.AddPolicy(auth, url, method)会添加一个权限表,p_type为策略的定义,v0,v1没有特别的意义表示p后的规则。

使用e.Enforce("alice", "data1", "read")方法检查数据库表中是否存在该权限。

在csv配置是p后的sub既可以是用户名也可以是角色名,但在使用数据库作为配置后casbin_rule就单独变为了一个权限表,需要与用户表外连接来表示用户表的权限。

casbin提供了如下方法实现权限的增删改查:

// Load the policy from DB.

e.LoadPolicy()// Check the permission.

e.Enforce("alice", "data1", "read")// Modify the policy.

// e.AddPolicy(...)

// e.RemovePolicy(...)// Save the policy back to DB.

e.SavePolicy()

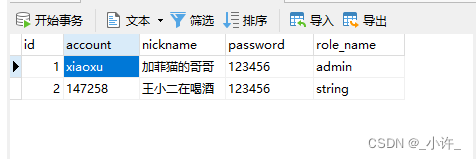

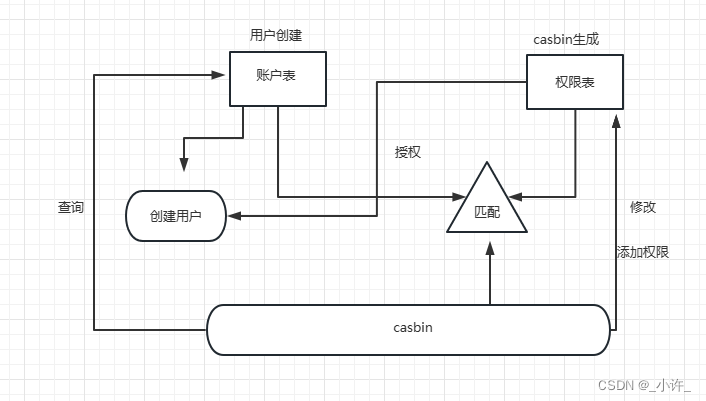

在应用中casbin生成的表一般为权限表,还需要构建一个账户表,将账户的角色名称与casbin的权限做对比来判断是否有权限。

package mainimport ("github.com/casbin/casbin/v2"xormadapter "github.com/casbin/xorm-adapter/v2""github.com/gin-gonic/gin"_ "github.com/go-sql-driver/mysql""log""xorm.io/xorm"

)var Enfocer *casbin.Enforcervar DB *xorm.Enginefunc init() {//数据库引擎配置engine, err := xorm.NewEngine("mysql", "root:root@/test?charset=utf8")if err != nil {log.Printf("数据库驱动错误:%v", err)return}DB = engine//casbin适配器配置a, err := xormadapter.NewAdapter("mysql", "root:root@tcp(127.0.0.1:3306)/test?charset=utf8", true)if err != nil {log.Printf("连接数据库错误:%v", err)return}e, err := casbin.NewEnforcer("rbac/model.conf", a)if err != nil {log.Printf("初始化casbin错误:%v", err)return}Enfocer = e

}func main() {//controllerengine := gin.Default()engine.GET("/api/v1", casbinAuth(), func(context *gin.Context) {context.String(200, " data1 list ...")})engine.GET("/api/v2", casbinAuth(), func(context *gin.Context) {context.String(200, "data1 add ...")})engine.GET("/api/v3", casbinAuth(), func(context *gin.Context) {context.String(200, "data1 delete ...")})engine.Run("127.0.0.1:8080")}func casbinAuth() gin.HandlerFunc {return func(context *gin.Context) {//前端参数var username Usernamecontext.ShouldBindJSON(&username)//获取账户信息var user UserDB.Where("account = ?", username.Username).Get(&user)//获取uriuri := context.Request.URL.RequestURI()//获取方法method := context.Request.Method//获取casbin权限Enfocer.LoadPolicy()//casbin匹配enforce, _ := Enfocer.Enforce(user.RoleName, uri, method)if !enforce {context.String(503, "无访问权限!")context.Abort()return} else {context.Next()}}}type Username struct {Username string `json:"username"`

}type User struct {Id int `json:"id"`Account string `json:"account"`Nickname string `json:"nick_name"`Password string `json:"pass_word"`RoleName string `json:"role_name"`

}账户表:

权限表(casbin生成):

在上图的库中按照逻辑xiaoxu用户可以访问/api/v1经此一个条件。

也可以通过casbin提供的方法为账户授权即在casbin生成的casbin_rule中添加一条其他uri的记录。每个记录可以匹配5个字段。

auth := "string"

url := "/api/v2"

method := "get"

policy := addPolicy(auth, url, method)

if policy {

enfocer.SavePolicy()

} else {fmt.Println("添加数据库失败!")

}

向权限表中添加string的权限其访问的路径为/api/v2,那么在角色表中,角色名称为string的就可以访问/api/v2的路径。

处理流程如图所示,创建用户授予角色,权限表添加角色的权限,登录时有casbin匹配放行。

gitee地址-casbin-rbac