该病毒直接破坏电脑的输入法程序,致使无法选择和切换汉字输入法,严重影响用户正常的文字办公。电脑感染该病毒后,除输入法遭到破坏,病毒还假借“输入法”之名,随计算机自动启动,然后自动连接网络,到病毒作者指定的网站下载大量盗号木马程序,盗取用户游戏帐号、虚拟财产,实现赚取“黑金”的目的。

[ 编辑本段] “输入法杀手”病毒特征:

传播方式:

通过网页挂马、文件捆绑、共享文件夹、U盘等方式传播。

特征:

1、电脑桌面的输入法图标不见了,导致无法选择和切换输入法,用户无法输入文字,即使在区域和语言设置-语言-详细信息-文字服务和输入语言-设置里面设置后也看不到图标,输入法也无法正常切换;

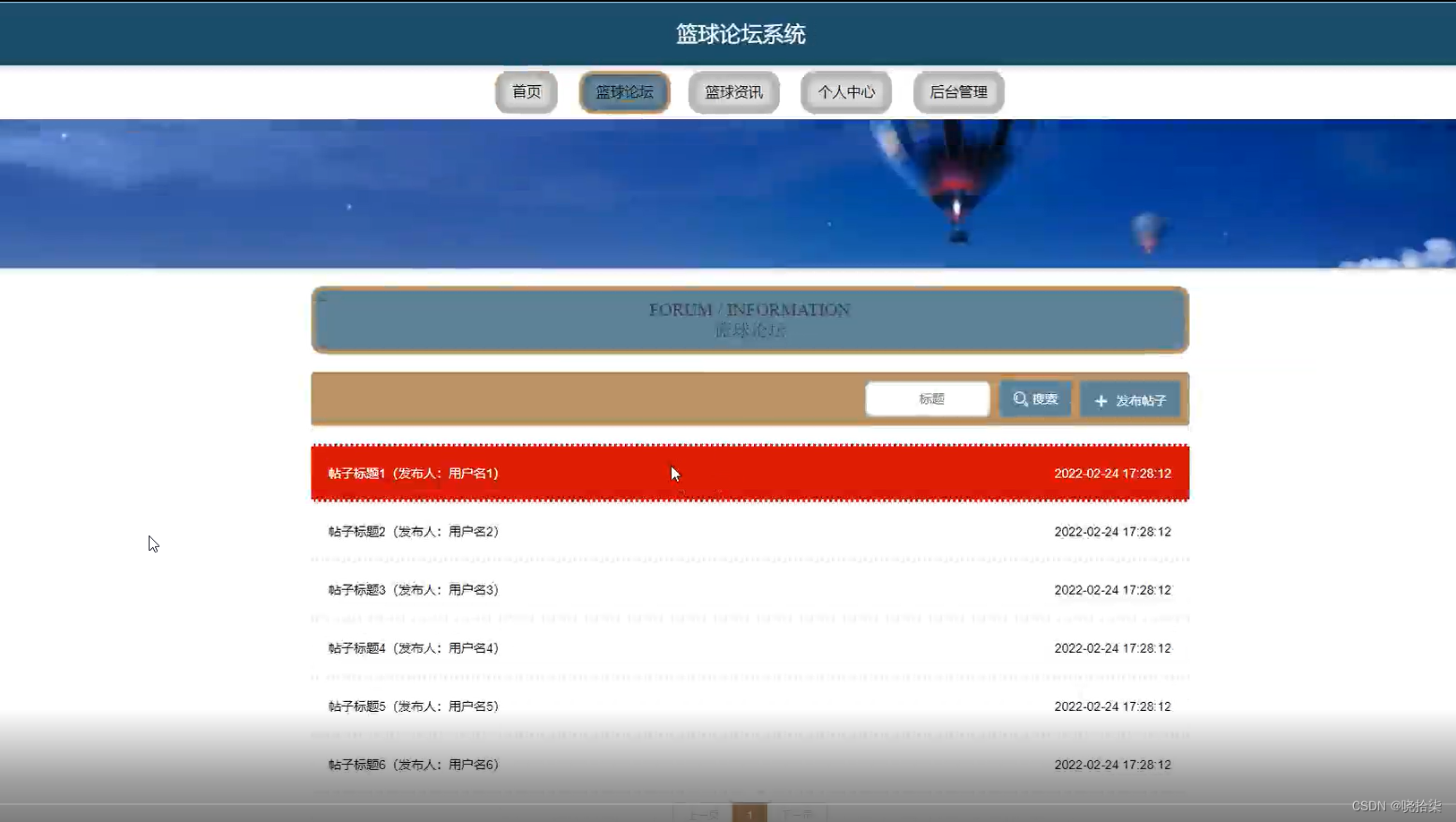

<img>http://img.article.pchome.net/00/37/27/65/t1.jpg</img>

(图一:中毒前)

<img>http://img.article.pchome.net/00/37/27/65/t2.jpg</img>

(图二:中毒后)

2、用户电脑上程序运行速度明显变慢,系统提示虚拟内存不足;

<img>http://img.article.pchome.net/00/37/27/65/ts.JPG</img>

(图三:中毒后系统提示)

3、部分安全软件被关闭,迅雷等下载软件无法正常使用,网络速度明显变慢;

4、除系统盘符外所有盘符下包含exe文件的文件夹下均出现usp10.dll病毒文件,导致用户即使重做系统也摆脱不了病毒的魔爪。(特别备注:usp10.dll文件利用“Windows”机制使用户执行exe程序同时,加载“USP10.dll”,“USP10.dll病毒文件”将自动连网下载病毒。)

5、病毒在后台自动连接网络,到病毒作者指定网站下载大量盗号木马程序,用于盗取主流网络游戏帐号(完美系列游戏、魔兽世界、梦幻西游、大话西游onlineII、剑侠世界、封神榜II、魔域等)。

[ 编辑本段] “输入法杀手”病毒解决办法:

方法一:安装微点主动防御软件。(http://download.pchome.net/utility/antivirus/others/detail-21539.html)

方法二:手工处理办法

步骤一、开机按F8进入安全模式,然后调出系统的任务管理器,结束ctfmon.exe进程;

步骤二、使用u盘到其他正常主机系统下拷贝c:\windows\system32\ctfmon.exe、c:\windows\system32\drivers\beep.sys,然后插入中毒主机的安全模式系统下,把文件同时拷贝到c:\windows\system32\和c:\windows\system32\dllcache\目录下替换原文件;

步骤三、开始运行输入regedit打开

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\找到Hidden项修改值为1,SuperHidden项修改值为0,ShowSuperHidden项修改值为1;

步骤四、打开资源管理器,对硬盘进行全盘搜索usp10.dll(文件类型所有文件和文件夹),把搜索结果中除系统盘符目录的其他盘符目录下所有usp10.dll进行手工删除处理;

步骤五、重复步骤四搜索oiiuasdfh.dll文件进行手工删除处理;

步骤六、清空系统和IE临时文件目录下所有文件,并清空c:\windows\system32\drivers\etc\host文件内容。

微点专家建议:

1、不要在不明站点下载非官方版本的软件进行安装,避免病毒通过文件捆绑的方式进入您的系统。

2、尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。

3、开启windows自动更新,及时打好各种漏洞补丁。

已安装使用微点主动防御软件的用户,无须任何设置,微点主动防御软件将自动保护您的系统免受该病毒的入侵和破坏。无论您是否已经升级到最新版本,微点主动防御软件都能够有效清除该病毒。

更多“输入法杀手”病毒的详细分析请参考:

[1][2]

病毒分析:

病毒分析立即开始~~~~~

该样本程序被执行后,将建立名为“puuyt”的互斥体,遍历以下进程:

kavstart.exe

kissvc.exe

kmailmon.exe

kpfw32.exe

kpfwsvc.exe

kwatch.exe

ccenter.exe

ras.exe

rstray.exe

rsagent.exe

ravtask.exe

ravstub.exe

ravmon.exe

ravmond.exe

avp.exe

360safebox.exe

360Safe.exe

Thunder5.exe

rfwmain.exe

rfwstub.exe

rfwsrv.exe

若发现以上进程,将释放动态库文件“oiiuasdfh.dll”至系统目录%SystemRoot%目录下,并调用系统“rundll32.exe”使用参数“EnumPageFile”加载“oiiuasdfh.dll”,加载成功后,提升权限至“SeDebugPrivilege”,修改系统文件“beep.sys”,恢复SSDT,使部分安全软件的主动防御功能失效,尝试调用下列命令进行关闭“avp.exe”进程:

taskkill /f /t /im avp.exe

利用函数“TerminateProcess”尝试关闭找到的进程,在注册表“HKLM/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Image File Execution Options/”下添加发现的进程与“Thunder5.exe”,进行映像劫持,键值均为:debugger,数据均指向:svchost.exe。

若发现“safeboxtray.exe”获取360保险箱路径,复制“oiiuasdfh.dll”至360保险箱目录下,重命名为“rptup.dll”与“USP10.dll”,以参数“/u”打开“safeboxTray.exe”进程,配合模拟点击,使360保险箱自我保护失效,实现保险箱卸载。

若发现“360tray.exe”则修改注册表,关闭360安全卫士的监控,相关注册表如下。

项:HKLM/Software/360Safe/safemon

键: ExecAccess

指向数据:0

键: MonAccess

指向数据:0

键: LeakShowed

指向数据:0

键: SiteAccess

指向数据:0

键: UDiskAccess

指向数据:0

键: weeken

指向数据:0

键: ARPAccess

指向数据:0

键: IEProtAccess

指向数据:0

病毒还将尝试调用其卸载程序“uninst.exe”将360安全卫士卸载。

修改注册表,修改系统设置,使系统不显示隐藏文件:

键:HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Explorer/Advanced/

值:Hidden

数据:2

值:SuperHidden

数据:1

值:Show SuperHidden

数据:0

释放动态库文件“1”至系统目录“SystemDrive/Tasks”,遍历除系统盘符外包括可移动磁盘的全部磁盘内的 “.exe”文件,在“*.exe”文件所在目录内复制“1”为“USP10.dll”。利用“Windows”机制使用户执行程序同时,加载“USP10.dll”,“USP10.dll”将访问网络地址:“http://www.h***-2.cn/down/gr.exe”下载病毒。

利用函数“TerminateProcess”,关闭“cmd.exe”,下载病毒文件列表“http://txt.h***e.com/oo.txt”,存储至系统目录“%SystemRoot%/system32/sadfasdf.jpg”,“sadfasdf.jpg”内容如下:

[file]

open=y

url1=http://www.w**we.com/new/new1.exe

url2=http://www.w**we.com/new/new2.exe

url3=http://www.w**we.com/new/new3.exe

url4=http://www.w**we.com/new/new4.exe

url5=http://www.w**we.com/new/new5.exe

url6=http://www.w**we.com/new/new6.exe

url7=http://www.w**we.com/new/new7.exe

url8=http://www.w**we.com/new/new8.exe

url9=http://www.w**we.com/new/new9.exe

url10=http://www.w**we.com/new/new10.exe

url11=http://www.w**we.com/new/new11.exe

url12=http://www.w**we.com/new/new12.exe

url13=http://www.w**we.com/new/new13.exe

url14=http://www.w**we.com/new/new14.exe

url15=http://www.w**we.com/new/new15.exe

url16=http://www1.w**we.com/new/new16.exe

url17=http://www1.w**we.com/new/new17.exe

url18=http://www1.w**we.com/new/new18.exe

url19=http://www1.w**we.com/new/new19.exe

url20=http://www1.w**we.com/new/new20.exe

url21=http://www1.w**we.com/new/new21.exe

url22=http://www1.w**we.com/new/new22.exe

url23=http://www1.w**we.com/new/new23.exe

url24=http://www1.w**we.com/new/new24.exe

url25=http://www1.w**we.com/new/new25.exe

url26=http://www1.w**we.com/new/new26.exe

url27=http://www1.w**we.com/new/new27.exe

url28=http://www1.w**we.com/new/new28.exe

count=28

通过函数“URLDownloadToFile”下载列表上的病毒文件,释放随机名动态库文件“2f9a09.dll”,利用函数“WinExec”执行下载的病毒文件。

创建驱动文件“1696”至“%Temp%”目录,修改注册表,创建服务项,加载“1696”,相关注册表项如下:

键:HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/io

值:Type

数据:SERVICE_KERNEL_DRIVER

值:Start

数据:SERVICE_DEMAND_START

值:ImagePath

数据:%Temp%/1696

值:DisplayName

数据:io

“1696” 为病毒制造者编写的磁盘过滤驱动,病毒将修改“ctfmon.exe”将部分代码写入其中,操作完成后将删除文件及服务。

访问网络地址下载:“http://txt.h***e.com/ad.jpg”,随后病毒将使用文本文件“ad.jpg”,替换系统Host文件。