- LTE广播信号没有被完整性保护;

- 当同时存在多个无线信号时,UE选择信号功率较强的进行解码。

本文首次提出了一种信号注入攻击,该攻击利用LTE中广播消息的弱点并修改空中传输的信号,命名为信号覆盖攻击(SigOver)。主要技术难点在于和被攻击的合法信号进行时间和频率的同步。

该攻击功耗极低,比合法信号大3dB就可以达到98%的成功率,而伪基站需要大35dB才可以达到80%的成功率。该攻击只覆盖目标信号,受害者UE和网络之间的其它信号是完整的,同时该攻击可以影响附近大量的UE。

LTE背景

LTE 物理层初始接入

LTE帧:UE和eNB相互通信基于无线电帧结构,每个帧的持续时间为10ms,包括10个子帧,每个子帧持续时间为1ms。 单个子帧进一步分为两个持续时间相等的时隙,每个时隙包含七个正交频分复用(OFDM)符号。

下行调度: 在LTE中,分配无线电资源以物理资源块(PRB)为单位,包含12个子载波(每个带宽为15 KHz)并占用一个时间段(0.5毫秒)。 频段中可用PRB的数量由系统带宽确定。 eNB根据数据的大小,在最小的子帧(1ms)内分配PRB。

信道估计:当信号通过无线通道传输时,由于多种因素,信号会失真,例如衰减,相移和噪声。 为适应

这些因素,无线设备使用下列等式:Y(k)= H(k) X(k),其中Y(k),H(k)和X(k)代表UE接收的信号,信道系数和eNB发送的信号。UE基于eNB发送的参考信号(RS)执行信道估计。 UE知道X(k)和Y(k)RS的值,通过H(k)= Y(k)/X(k)计算H(k)。 为了最小化信道估计中的噪声影响,使用平均值对RS的H(k)进行平均窗口。

小区搜索:当UE开机时,它必须找到合适的建立无线连接的小区。 它首先尝试测量候选频率信道的接收信号强度指示(RSSI)。 UE选择RSSI最高的信道。 之后,UE基于子帧获得时间同步,并通过侦听主同步信号(PSS)和辅助同步信号(SSS)来确定小区的PCI。之后,UE将信息块(MIB)解码以获取系统帧号(SFN)和其他物理信道。

系统信息获取:完成小区搜索过程后,UE解码用于物理控制格式指示器信道(PCFICH)和物理下行链路

控制信道(PDCCH)解码下行链路数据。 UE知道在每个子帧处用于通过PCFICH承载PDCCH的OFDM符号数量。 然后UE解码包含有关资源块信息的PDCCH,其中包含UE需要的数据和解调方案。 之后,UE解码通过物理下行链路共享通道(PDSCH)的其他系统信息。 有22种系统信息块(SIB),每个都包含不同的小区相关的系统信息。 其中,SIB1和SIB2对于UE连接到小区非常重要,SIB1中指示了其他SIB的可用性。

随机接入:UE发起随机接入信道(RACH)过程来建立和基站的连接。UE随机选择一个随机接入(RA)前同步码序列并将其发送到eNB。 除非另一个UE同时发送相同的前导序列,UE就能成功完成RA过程。

移动性管理

无线资源控制(RRC):以上所有步骤完成后UE执行与eNB的连接建立过程(称为RRC连接建立过程)。 完成流程后,UE会进入RRC Connected状态,在该状态UE可以与eNB通信。 当一定时间段内没有进来和传出数据,UE和eNB之间的无线电连接被释放,UE进入RRC Idle状态。

非接入层(NAS):NAS是UE和MME之间用于移动性和会话管理的网络层协议。UE执行ATTACH过程以注册LTE网络。 成功后MME知道UE所属的TA并且向UE提供TA的列表标识符(TAI)。 UE使用该TAI列表来向MME报告位置。

Idle状态:在RRC空闲状态下,UE会定期唤醒以读取寻呼消息和SIB1。如果有到UE的消息,即MME向分配的整个TA中的所有eNB发送寻呼消息,那些eNB广播通知UE即将到达的消息。寻呼消息包含该UE的临时或永久身份。如果UE收到寻呼消息,则发送RRC连接请求和服务请求消息。寻呼还用于通知系统信息变化或提供紧急警报,如地震和海啸预警系统(ETWS)和商业移动警报系统(CMAS)。 UE还读取SIB1标识当前TA。如果UE进入一个新的不在TAI列表中的TA,UE向MME发送跟踪区域更新(TAU)请求以报告自己的位置。另外,UE通过计算参考信号接收功率(RSRP)和参考信号接收质量(RSRQ)来周期性地测量服务小区和相邻小区的功率和质量。当相邻小区的RSRP高于服务小区的RSRP一定阈值时,UE选择新的小区并驻留在其上。

建立安全上下文

当UE与eNB建立无线连接时,它向LTE网络注册,提供其永久身份IMSI。 然后,MME和UE相互进行身份验证并执行密钥协商过程以创建安全上下文(NAS安全上下文)进行加密和完整性保护。 在验证和密钥协议(AKA)过程之后,UE和MME之间的大多数消息都是被加密的和完整性保护的。AKA过程中建立安全性之前的所有初始过程未被加密和完整性保护。 这些未受保护的消息包括寻呼,SIB和多个网络层初始消息。

LTE广播消息屏蔽攻击(SigOver)

攻击模型

我们假设具有最小特权的主动攻击者。建议的攻击模型可以描述如下:

- 对手不知道受害UE的LTE密钥;

- 对手能够窃听从合法LTE小区传输到受害UE的下行广播。但是,由于受害者密钥不可用,加密的消息无法解密。

构造恶意子帧

通信配置匹配

攻击者需要首先知道UE驻留的合法小区的物理配置才能确定攻击子帧。需要的信息包括:PCI,信道带宽,PHICH配置,传输方案(或天线端口数)。攻击者只需驻留同一小区就可以得到这些信息。PCI是通过PSS/SSS计算得到的,剩余的信息是从MIB得到的。

此外攻击者还需要和合法小区的SFN同步,这也是从MIB得到的。

构造和注入子帧

- 在LET种UE收到广播消息后会从子帧中解码出以下信息:包含控制信道结构的控制信道声明(CFI),包含消息的分配资源的下行控制信息(DCI),包含消息本身的资源块(RB)。CFI和DCI分别从PCFICH和PDCCH传输,消息从PDSCH传输。因此,构造的子帧需要包含PCFICH,PDCCH,PDSCH。

- 如果信道估计错误,消息就不能正确解码。UE是通过合法eNB传递的RS进行信道估计的,但估计结果可能无法正确解码注入子帧。因此,构造的子帧需要包含RS。

- 无线信道估计和均衡被用于从信道造成的信号失真中恢复。信道估计中,构造的子帧要么占主导地位(RRC Idle),要么和其他合法子帧平均取值(RRC Connected)。前者仅需单次注入就可以满足攻击,后者需要重复注入。

精准覆盖

- 时间同步:攻击者需要从合法小区中知道子帧时序(确定子帧何时开始)和SFN(确定何时相对于帧号注入子帧)。攻击者可以通过同步信号(如PSS/SSS)得到时序,通过MIB得到SFN。因为这两个值随时间变化,攻击者需要持续获取子帧时序、定时更新SFN。但是,构造的子帧到达UE的时间可能因为传播延迟有一些误差,无法避免(因为攻击者无法测量传播延迟),但是影响很小,因为UE中的基带处理器可以补偿由于移动性和环境因素的影响。本文设计了实验测量最大延迟。

- 频率同步:一个无线电设备的工作频率是由振荡器决定的,它不可避免地受到在制造过程中随机施加的以及在运行过程中由于环境影响(例如温度)生成的特定于设备的偏移,这种缺陷在无线电信号中反映为载波频偏。 在LTE中,有许多现成的技术可以补偿偏移(例如,LTE 15KHz子载波间隔中基于PSS的补偿最高为±7.5KHz [38])。 因此,为了可靠地实施SigOver攻击,偏移量应始终保持在UE中的该级别以下。LTE标准定义最小的频率精度在±50ppb,为了满足该精度,eNB高精度振荡器和GPS。相比之下,SigOver攻击是在典型的廉价SDR上进行的,带有不精确的振荡器(对于USRP X310,为±2500 ppb )。GPS使用自律振荡器(GPSDO),即烤箱控制的晶体振荡器(OCXO)将频率偏移降低到适当的水平,精度达到±25 ppb,并且非常稳定(GPS锁定时为±1 ppb)。 LTE FDD频率范围为460MHz-3.6GHz,频率失调最多±270Hz(在3.6GHz时失调为75 ppb)。

SigOver, FBS和MitM对比

潜在性、功率、可持续性对比

实验情况

实验装置

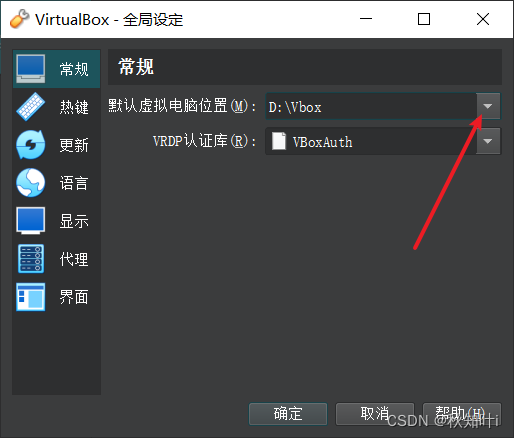

基于pdsch_enodeb实施SigOver攻击,其中包含作为srsLTE一部分的基本传输功能。

添加了一个自定义的接收函数用于与合法基站的时间同步。使用srsLTE库构建子帧。使用USRP X310, 配备UBX子板和GPSDO,连接到Intel Core i5-3570计算机,Ubuntu 14.04系统,USRP可使用ZVE-2W-272放大器。使用商用智能手机,可驻留在带宽20MHz的LTE小区上,一部英特尔(iPhone XS),六部高通

(Galaxy S4 / S8 / S9,LG G2 / G6 / G7)和三个Exynos(GalaxyS6 / S8 / S9)智能手机。使用诊断监控工具(如SCAT和XCAL)用于在UE处对发送和接收的消息进行分析。

(LOS)受害UE和攻击者在同一房间,相距2m。(NLOS)受害者UE和攻击者在不同的房间里,这些房间之间的墙壁相隔10m。

攻击者使用pdsch_ue(模仿合法UE驻留小区获取PSS/SSS和MIB)或诊断工具来获取目标合法小区的信息。得到到达时序和SFN信息后向目标SFN发送恶意消息。之后持续性地接收PSS/SSS(每5ms)和MIB(每10ms)并更新同步信息。

USRP X310在执行SigOver攻击的突发传输时在信号的开头和结尾生成了意外的高峰值信号。这是由于这是由于SDR前端组件的状态更改导致的。通过简单地将零填充到信号前端和后端来解决该问题。

实验过程

我们使用具有SnapDragon845的LG G7 ThinQ智能手机,最新的高通LTE芯片组。 我们将寻呼消息S-TMSI4设置为的无效值0xAAAAAAAA,以区分注入的子帧与合法子帧。

能耗:成功率

鲁棒性:Idle状态的信道估计没有正常信号的影响,因此攻击的成功率更高。Connected状态在每个SFN都注入一个子帧。

实验效果:受害UE都报告了无线连接失败或发起了无线连接重新建立过程,这意味着SigOver攻击对受害UE及其服务无干扰。 此外,我们验证SigOver在RRC空闲状态和LOS设置下,攻击会为100多个SIB 1和SIB 2消息维持100%的成功率。

攻击范围:通过实验评估攻击覆盖范围,其中通过时移构造子帧的传输时序来模拟攻击者与UE之间的传播延迟。结果表明SigOver攻击可以覆盖整个城市小区(典型半径为1.5km),无论UE和攻击者相对位置如何。

攻击场景和影响

SigOver攻击可以利用两种广播消息:SIB和寻呼。除了心灵风暴攻击,其他所有的攻击都在LOS设置下进行。

利用SIB的攻击

信令风暴

攻击机制:当UE移至新小区时,从新小区中检索SIB1中包含的跟踪区号(TAC5),并使用UE中的TAI列表对其进行验证,如果列表中不包含TAC,UE发起TAU过程向LTE网络确认TAC更新。通过重复出发无效的TAU过程来造成信令风暴。攻击者首先将寻呼消息的system_Info_Modification字段覆盖为真,迫使UE读取SIB1。 然后将SIB1使用欺骗性的TAC覆盖,从而导致TAU。重复此过程。

验证:通过运营商的测试平台验证,每个设备上运行诊断监视工具( SCAT, XCAL)。攻击导致UE平均每秒发起7次TAU。给网络增加了沉重的信令负载,并导致UE的电池严重耗电。SigOver攻击使用单个无线电设备覆盖了整个小区并迫使多个驻扎在小区的真实用户启动TAU过程。

对高通芯片组的影响更强:持续的信号风暴攻击要求攻击者不断注入SIB1消息。但是高通芯片组存在故障,使得在单次SIB1注入后无限期地生成TAU,攻击者停止注入SIB1也还在生成TAU,且不影响用户服务。该故障可以通过设置飞行模式消除。

通过访问限制进行选择性DoS

攻击机制:蜂窝网络可以控制访问网络的UE数。使用SIB2中的BarringFactor参数来实现控制,SigOver攻击可以利用该参数来阻止受害者UE。通过将BarringFactor设置为0(通过屏蔽),攻击者可以限制来自UE的所有消息,导致DoS。大程度地提高攻击力,SigOver攻击将BarringTime设置为512s(标准的最大值)。如果攻击者重复攻击,则可以刷新BarringTime在剩余的BarringTime内,因此,可以发起持久性DoS。攻击者首先使用携带system_Info_Modification的寻呼消息,窃听合法的SIB1,从中提取SFN,攻击者就可以获得下一个SIB2的时序。此攻击的潜在扩展是特定于服务的DoS,仅选择性地阻止目标服务(例如语音通话,视频会议和短信)。

验证:整个数据服务,包括Web浏览和视频流,在所有10个设备上被阻止。当应用程序发出多个连接请求时,所有设备都无法启动任何连接。Samsung Galaxy S9成功验证了特定于服务的DoS。

利用寻呼的攻击

通过覆盖有IMSI的寻呼进行DoS攻击

攻击机制:3GPP标准中所定义,在接收到包含IMSI的寻呼后,UE终止所有服务会话并启动注册过程,使用IMSI作为标识符。 因此,可以通过注入带有IMSI的寻呼消息进行DoS攻击。攻击者在受害UE的寻呼事件/帧处注入包含受害UE的IMSI寻呼消息。 此攻击使UE注销蜂窝网络服务,包括语音通话和数据业务。注册程序(服务终止后)自动恢复服务后,攻击重复注入寻呼消息以持续进行。

验证:在RRC Idle状态下,UE成功收到了被覆盖的寻呼消息,UE中的内部日志说明,网络发起断开连接过程,然后发起注册过程,导致DoS。在受害者UE上发起语音通话使其强制进入RRC Connected状态,然后传送寻呼消息,此种情况3GPP标准规定很模糊,各手机实现情况不一致,效果不同。

通过CS分页进行网络降级攻击

攻击机制:攻击者注入带有电路交换(CS)通知的寻呼消息(带有受害UE的S-TMSI),有意降级受害

UE进入3G网络。 收到CS寻呼后,UE启动电路交换回退过程,过渡到3G网络。 SigOver攻击使攻击者迫使UE建立较慢的连接。

验证:RRC Idle状态的受害UE立刻转换到3G网络,过一会又回到LTE网络。

UE的粗粒度跟踪

攻击机制:在完成RA过程后,UE会通过发送连接请求来尝试建立RRC连接(包含UE身份)。 如果UE拥有先前分配的临时身份(S-TMSI),则此身份也包含在“连接”请求中。 否则,选择一个随机值。 收到UE的请求后,小区将回复包含连接设置内容和UE身份(S-TMSI或随机值)的消息。 通过检查此身份,每个UE能够识别其RA过程是否成功。 如果失败,则UE重启RA过程。此过程称为争用解决方案。攻击者利用争用解决方案进行粗粒度位置跟踪。 首先,攻击者了解受害UE的S-TMSI,注入带有S-TMSI的寻呼消息。 然后,攻击者窃听连接的设置消息。收到包含S-TMSI的连接设置消息后,攻击者通过嗅探下行消息来确认驻留在小区覆盖范围内的UE。

验证:攻击者能够通过注入单个寻呼消息和窃听发送给受害UE的连接设置消息,来识别受害UE的存在。

防御SigOver攻击

对广播消息做数字签名

每个基站需要拥有运营商签发的证书,UE需要提供根证书(例如,运营商自签名证书)以验证基站的证书。

应用挑战:漫游场景下,UE需要获取拜访网络运营商的公钥。 这本质上要求全球蜂窝网络具有PKI,并且在不同司法管辖区的多个运营商之间具有非平凡的信任关系。此外,管理证书吊销列表是一个负担。

技术挑战:对每一条广播消息进行签名伪基站带来大量计算开销,消息的长度也会增加导致高能耗。UE验证签名也要求大量计算开销和高能耗。

可行方案:基于ID的签名方案(IBS)

利用信道分集

当攻击信号的注入反映出攻击者和UE之间的信道时,自然会迫使UE恢复的信道信息偏离仅存在合法子帧的情况(无攻击)。在信道中这种变化的检测可以用作防御技术。

挑战:鲁棒性有待提高。

其他可能的解决方案

在一些重要领域(如车联网、工业互联网)SigOver攻击的攻击范围和破坏性都会有提高。因此,蜂窝系统的固有广播漏洞应该解决。 同时,建议关键服务应具有自己的安全保护措施而不是依赖其他协议层。

未来工作

蜂窝行业正在迅速过渡到5G,配备先进无线电技术和增强的安全功能。 但是,本文讨论的广播安全问题在设计中尚未解决。 留待将来研究评估SigOver攻击5G NR。3GPP标准主体和蜂窝网络社区需要认真地考虑广播消息的设计。