本文将详细介绍 SQL 注入攻击的概念、原理、危害以及防御措施,包括常见的 SQL 注入攻击方式,并实际演示 SQL 注入攻击的过程,帮助读者深入了解 SQL 注入攻击并学会防范和应对。

一、SQL 注入攻击概述

1.1 什么是 SQL 注入攻击?

SQL 注入攻击(SQL Injection),是最常见、最危害的互联网攻击方式之一。SQL 注入攻击指的是攻击者通过 Web 应用程序向后端数据库服务器提供恶意 SQL 命令或者 SQL 语句片段,导致后端数据库服务器执行了攻击者精心构造的恶意 SQL 语句,从而达到攻击目的的一种攻击手法。

例如,攻击者利用 SQL 注入技术,可以轻易地窃取诸如用户密码、敏感信息等数据,或者更为严重的破坏数据库系统,甚至可能成为黑客攻陷整个网站系统的第一步。

1.2 SQL 注入攻击的原理

为了更清晰的理解 SQL 注入攻击的原理,我们先需要了解一些 SQL 基本操作。

SQL(Structured Query Language)就是结构化查询语言,用来操作关系型数据库系统。其中最为常见的数据库系统,就是 MySQL。在 MySQL 中,我们可以执行一些常见的 SQL 命令,比如:

create database demo; // 创建一个名为 demo 的数据库

use demo; // 使用数据库 demo

create table users (id int, name varchar(20), age int); // 在 demo 数据库下创建一个名为 users 的数据表,包含三个字段 id, name, age

insert into users values (1, 'Tom', 18), (2, 'Mary', 21), (3, 'Jack', 25); // 向 users 数据表中插入三条记录

select * from users; // 查询 users 数据表的所有记录

SQL 注入攻击的本质,就在于攻击者在 Web 应用中输入一些恶意的 SQL 语句,这些语句会被拼接到最终构造的 SQL 语句中,绕过应用程序的输入验证,以此来执行恶意操作。

比如,我们来考虑一下下面这个 Web 应用程序,该应用程序用于查询用户输入的用户名是否存在于数据库中:

<?php

$username = $_POST['username'];

$sql = "select * from users where username = '$username'";

$result = mysqli_query($conn, $sql);

在正常情况下,该程序会从客户端获取到一个名为 username 的输入参数,从而构造出如下 SQL 查找语句:

select * from users where username = 'xxx';

其中 xxx 为客户端输入的用户名。

而如果有一个恶意攻击者,他会在输入框中输入如下内容:

xxx' or 1=1;--

则最终生成的 SQL 查询语句为:

select * from users where username = 'xxx' or 1=1;--';

这个查询将查询到数据库中 username 为 xxx,或则任意一个用户,因为 1=1 恒为真,-- 表示注释该 SQL 语句后面的所有内容,这样 username 后面的闭合单引号也被注释掉了。

攻击者通过简单地在输入框中输入一个恶意的 SQL 片段,就将原本简单的查询语句变成了一个执行任意操作的 SQL 语句,这就是 SQL 注入攻击的原理。

1.3 SQL 注入攻击的危害

SQL 注入攻击的危害是非常巨大的,可能会导致以下几点后果:

数据泄露:攻击者通过 SQL 注入手法,可以访问到数据库中存储的诸如用户密码、信用卡信息等敏感信息,这些信息被泄露出去后很可能引发很大的恶劣后果,例如财务损失和信誉危机等。

数据篡改:通过 SQL 注入技术,攻击者能够修改数据库中的数据,例如恶意修改网站上的商品价格,导致错误的商业决策和客户投诉。

拒绝服务:SQL 注入攻击会导致后端服务器负载过大,甚至会直接瘫痪后端服务器,从而影响系统的可用性,使正常用户无法正常访问网站资源。

执行远程命令:攻击者可以执行任意命令,比如删除、复制等控制整个数据库系统并有可能对后端服务器本机进行入侵攻击。

1.4 SQL 注入攻击的类型

根据攻击的类型和实现方式,SQL 注入攻击可以分为以下几个类型:

1.4.1 基于错误的 SQL 注入攻击

在基于错误的 SQL 注入攻击中,攻击者通过构造恶意 SQL 语句来获取服务器的错误信息,从而获取攻击目标的机密信息。

攻击者可以通过以下方式实现:

尝试使用错误的 SQL 命令进行攻击,比如将 DROP TABLE 命令插入到 SQL 查询中。

构造一个错误的 SQL 查询语句,从而触发后台系统的错误提示信息,并从中获取有关后台系统详细信息的重要数据。

1.4.2 基于联合的 SQL 注入攻击

在基于联合的 SQL 注入攻击中,攻击者通过将多个 SELECT 语句联合起来构造特定的 SQL 语句,从而实现攻击目的。

攻击者可以通过以下方式实现:

向输入窗口中插入一个 UNION 操作符。

构造一个查询语句并添加一个 UNION 操作符,以将另一个 SELECT 语句添加到查询中,并在后面添加与之对应的 SQL 注入代码。

1.4.3 基于布尔逻辑的 SQL 注入攻击

基于布尔逻辑的 SQL 注入攻击是一种基本的 SQL 注入攻击类型,攻击者通过构造特定的 SQL 语句,然后通过检查响应的错误信息或响应的页面内容,来获取有关信息并进行攻击。

攻击者可以通过以下方式实现:

将恶意代码注入到 SQL 查询语句中,以构造错误符号。

构造包含布尔运算操作的 SQL 查询语句。

1.4.4 基于时间的 SQL 注入攻击

基于时间的 SQL 注入攻击,也被称为盲注入攻击,该攻击技术是针对数据库与 Web 应用程序是否传递命令执行的反馈信息而发明的。

攻击者可以通过以下方式实现:

在恶意 SQL 查询语句中添加等待语句,等待指定的时间。

通过等待时间的长短,来判断攻击是否成功并获取数据。

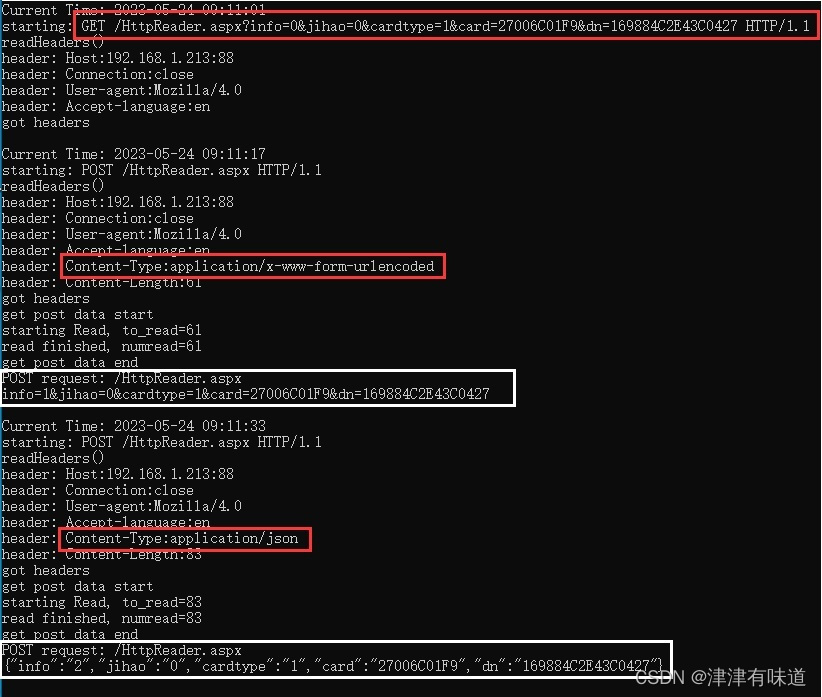

二、SQL 注入攻击实例演示

为了更好地说明 SQL 注入攻击的原理和危害,我们将演示一下 SQL 注入攻击的实例。

我们选用的 Web 应用程序是 DVWA (Damn Vulnerable Web Application),其主要功能是对应用程序进行安全测试。

2.1 DVWA 环境介绍

DVWA 是针对 Web 应用程序漏洞练手的一个环境,这需要我们先在本地或在云服务上搭建它的环境,以便接下来演示 SQL 注入攻击。

这里我们选择使用 Docker 来搭建 DVWA 环境。首先安装 Docker,然后运行以下命令启动 DVWA 环境:

docker pull vulnerables/web-dvwa

docker run -p 80:80 vulnerables/web-dvwa

启动后,可以通过访问 http://localhost 来访问 DVWA 页面。默认的管理员账号为 admin,密码为 password。

2.2 现有 SQL 注入提示

为了演示和了解 SQL 注入攻击,我们需要先了解一下 DVWA 中自带的简单 SQL 注入提示。

在 DVWA 页面中,点击左侧导航栏中的 “SQL Injection”,可以看到一个输入框和一个 “Submit” 按钮。输入框中给出了一个简单的 SQL 查询语句,我们可以在输入框中尝试着输入不同的注入语句,例如:

' or 1=1# // 在查询语句中加入 or 1=1,# 表示注释掉后面的所有语句,既可以绕过密码检查

' union select database(),user()# // 利用 UNION 语句查询数据库名称和当前用户

' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='dvwa'#

// 利用 UNION 语句查询当前数据库(dvwa)的所有表名

点击 “Submit” 后,我们就可以看到页面上显示了查询结果。通过这些简单的 SQL 注入示例,我们可以更好地理解 SQL 注入攻击的原理和危害。

2.3 实战演示:使用 SQL 注入攻击获取管理员账号密码

接下来,我们将进行一次实际的 SQL 注入攻击。攻击目标是 DVWA 页面自带的管理员账号和密码,我们将使用 SQL 注入来获取该账号和密码信息。

首先,我们需要在 DVWA 中获取管理员账号和密码输入框的名称,用于构造 SQL 注入语句。在 DVWA 页面中,首先登录管理员账号,然后点击左侧导航栏中的 “SQL Injection”,并再次登录。

接着,利用浏览器中的开发者工具(通常按 F12 键来打开),查看该页面登录表单的 HTML 代码。我们可以看到,用户名输入框的名称为 “username”,密码输入框的名称为 “password”。

现在我们可以构造 SQL 注入语句了。根据前面的演示和实例,我们知道该页面的 SQL 查询语句为:

SELECT * FROM users WHERE user='$user' AND password='$password'

我们可以用类似这样的语句来进行 SQL 注入攻击:

' or 1=1 -- // 在用户名输入框中输入这样的语句,绕过密码检查

构造好注入语句后,我们将其输入到用户名输入框中,将密码框中输入任意字符,然后点击 “Login” 按钮。此时,我们成功绕过了密码检查并获取到了管理员账号和密码信息。

通过这次实战演示,我们可以看到,SQL 注入攻击能够轻松地绕过应用程序的输入验证,获取敏感信息,从而导致系统遭到攻击。

三、SQL 注入攻击防御措施

针对 SQL 注入攻击,我们可以采取以下措施来增强系统的安全性:

3.1 输入验证

输入验证是防御 SQL 注入攻击的最基本手段,可以帮助过滤掉不合法的输入数据,防止恶意注入攻击。

在实现输入验证时,应该根据具体需求选择不同的输入验证方式,比如:

- 使用正则表达式进行输入验证,以保证输入数据符合特定的格式要求。

- 实现白名单机制,限制输入数据的合法值,过滤掉不合法的输入数据。

- 对输入数据进行编码,避免恶意字符对系统进行攻击。

3.2 参数化查询

参数化查询是一种有效的防御 SQL 注入攻击的方式,这种方式通过将变量直接绑定到 SQL 查询语句中的参数上,避免了直接拼接字符串生成 SQL 语句的出现。在减少了手动编写 SQL 语句的同时,也消除了注入漏洞。

例如,我们可以将上文中的 SQL 查询语句改为参数化查询:

$username = $_POST['username'];

$password = $_POST['password'];

$stmt = $conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?");

$stmt->bind_param('ss', $username, $password);

$stmt->execute();

3.3 权限管理

权限管理是一种有效的防御 SQL 注入攻击的措施。在实现权限管理时,应该对数据库和系统中的各种用户赋予不同的访问权限,并在系统运行过程中动态地控制和分配权限,避免用户越权操作。

3.4 完善日志记录

完善的日志记录可以对 SQL 注入攻击进行有效监测。在实践中,应该开启完整的日志记录,并在日志记录中记录每一次操作的详细信息,以便在攻击发生时及时发现和处理,并对系统进行相应的调整和优化。

3.5 更新系统和应用程序

应定期更新系统和应用程序以获得最新的安全补丁,这可以有效地预防和挫败 SQL 注入攻击。同时,定期评估和测试系统安全性,发现和修复潜在的漏洞和问题。