💥💥💞💞欢迎来到本博客❤️❤️💥💥

🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。

⛳️座右铭:行百里者,半于九十。

📋📋📋本文目录如下:🎁🎁🎁

目录

💥1 概述

📚2 运行结果

🎉3 参考文献

🌈4 Matlab代码实现

💥1 概述

智能电网的深度融合,提升了电网的整体调度能力和效率。但伴随5G、人工智能和大量终端设备接入,信息物理融合系统(Cyber-Physical System,CPS)网络的安全风险也在不断增加。由于CPS由感知层、传输层和应用层构成,所以针对CPS的攻击类型复杂多样,如虚假数据注入攻击(False Data Injection Attacks,FDIA) 、拒绝服务攻击[2] 、传感器欺骗攻击[3] 、重放攻击[4] 以及恶意软 件访问隐私数据攻击[5] 等。在以上攻击类型中,以FDIA 攻击最为常见,破坏性最强。攻击者篡改传感器量测数据,或删除量测数据,造成决策系统发出错误决策,进而

严重威胁CPS网络安全。针对CPS的虚假数据注入攻 击,王电钢[6] 、王羽[7] 等从博弈论的角度就攻防过程进行建模,并构建防御策略,以提高CPS网络的安全性;阮兆文[8] 等针对FDIA攻击中的数据篡改问题,提出一种基于聚类算法与状态预测的检测方法,该方法的本质是基于状态估计;陈碧云[9] 、刘鑫蕊[10] 等则针对量测冗余度低给CPS带来的威胁问题,提出自适应无迹卡尔曼滤波动态估计结合神经网络的攻击检测方法,结果显示可有效提高攻击检测的辨识率;魏书珩等[11] 也提出一种基于状态估计的FDIA攻击检测方法。

📚2 运行结果

部分代码:

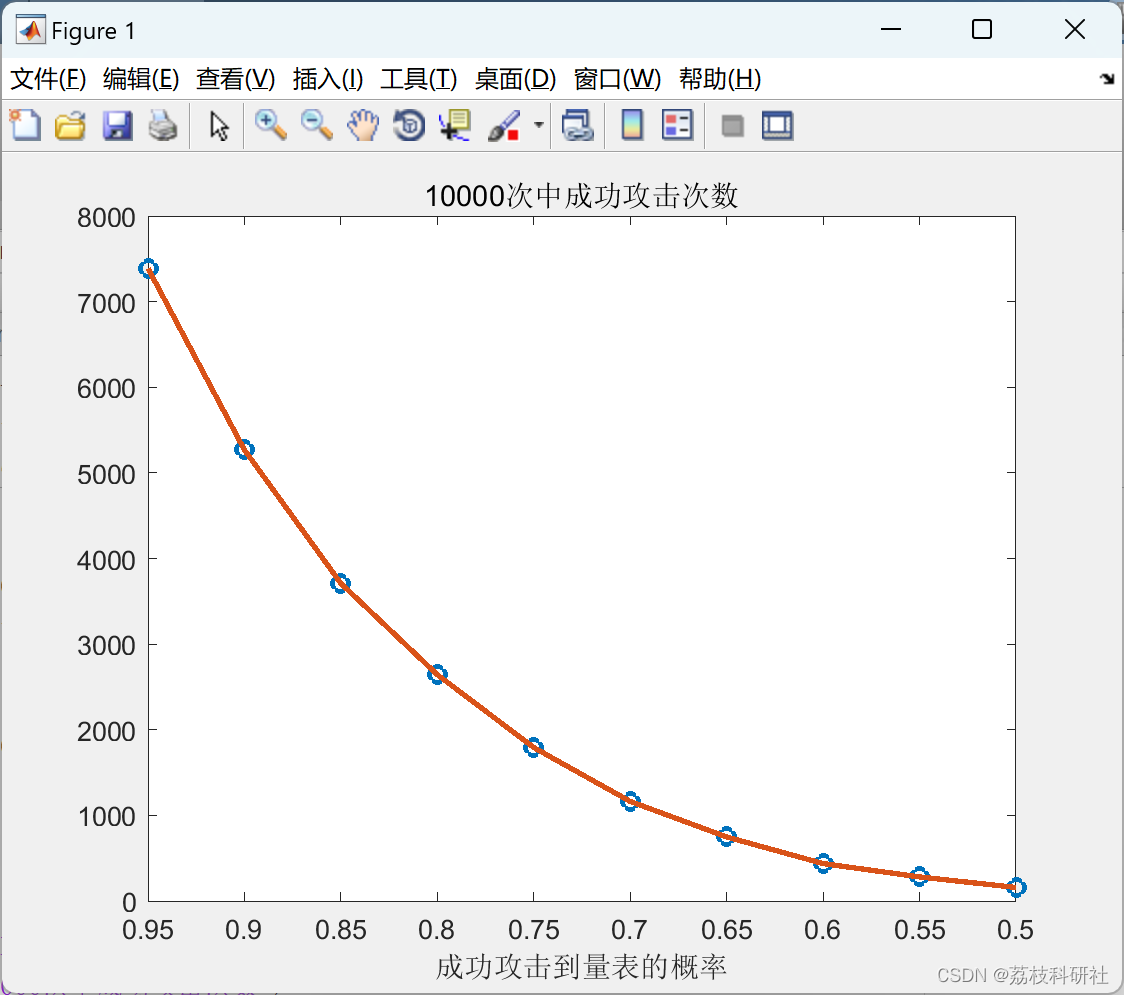

function ok = attackok( H,z_true,rate )

%本函数用于计算攻击成功率,需输入攻击覆盖率

ok=0; %记载攻击次数

W=eye(size(H,1))*1000;

for i=1:10000

c=zeros(13,1); %攻击向量

c(13)=1; %攻击向量

c(1)=1; %攻击向量

a=H*c;

for cnt=14:33

if rand>rate

a(cnt)=0;

end

end

z_mes=z_true+randn(size(H,1),1)*sqrt(0.001);

z=z_mes+a;

x1=inv(H'*W*H)*H'*W*(z);

r=norm(z-H*x1);

if r<0.5405

ok=ok+1;

end

end

end

🎉3 参考文献

部分理论来源于网络,如有侵权请联系删除。

[1]胡凯波,於立峰,郑美芬等.基于虚假数据注入攻击的网络安全检测[J].系统仿真技术,2022,18(01):58-63.DOI:10.16812/j.cnki.cn31-1945.2022.01.005.

[2]刘孟祥. 配电网中隐蔽性攻击的主动式检测与定位研究[D].浙江大学,2022.DOI:10.27461/d.cnki.gzjdx.2022.001905.