数据安全建设中,“人”是最关键的因素,但也是最薄弱的环节和漏洞。近年来,“内鬼式数据泄露”、“数据库恶意篡改”、“删库跑路“等事件屡见不鲜,严峻程度逐年升高。

Verizon《2021年数据泄露调查报告》统计,当前,85%的数据泄露事件都与人为因素有关。企业多年倾心竭力打造的“坚固堡垒”,正因为安全意识薄弱、内部默认可信任机制、数据安全措施落实不到位等“沉疴”,越来越像一枚“硬壳软糖”!

内部数据安全风险源自何处?

· 数字化转型时代,数据极易失控,多渠道扩散

如今,数据已成为生产要素,参与到企业组织生产经营的各个环节,数据流动属性加倍释放,随各类流量穿越于各个终端,以实现更便捷的数据访问、数据共享、数据应用,向更多人、更多终端输送,给个人、社会、企业等群体带来不同程度的影响,数据多渠道扩散,安全边界随之无限扩大,面临的风险在加速增长。

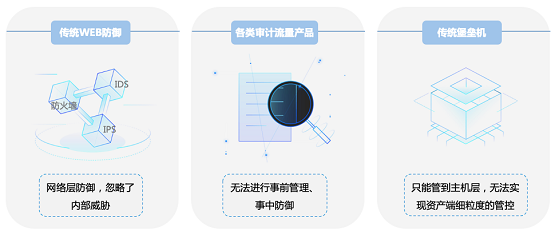

· 基于网络边界的安全防护模式,内部安全防护效果欠佳

传统IDS、IPS、下一代防火墙、WAF等传统安全设备在抵御常见的网络攻击发挥重要作用,但如今在日渐模糊的网络边界中,如果仍依赖以“网络为中心”的防御方式,安全防护措施的片面性将带来防护重心的严重失衡,现如今企业内部风险盛行:黑客入侵内网后,通过盗取数据库账号登录数据库即可窃取数据,运维环境本身多职位、多人员的数据库访问造成内部数据泄露、删库跑路,这都已超越传统安全手段的能力范围。

· 运维与业务场景的一揽子管理,亟需精准定位泄露源头

从数据库的访问来源我们将访问流量分为业务流量和运维流量。业务流量更多由前端业务访问者,途径前端业务系统,再由业务系统作为媒介连接数据库,涉及TCP/IP、HTTP通讯等协议,更多面临外部攻击风险;而运维流量指内部运维人员、开发人员通过工具,使用IP地址及账号凭证访问数据库。显然,不同场景对载体的配置有着不同要求,数据库运维过程中,如何保护敏感数据安全不能与前者混为一谈,一揽子管理。

· 内部数据泄露更隐蔽,攻击手段更具“合理化”,难以被识别

目前绝大多数单位组织都会引入第三方驻场人员进行信息系统开发、测试甚至是运维,无论是内部还是外部驻场人员,“人”及社会关系的不确定性,都有可能造成不亚于黑客攻击、危害性更大的事件,如外部人员通过利诱系统维护人员进行数据盗取,系统维护人员通过内部网络或自主终端机的网络登陆数据库后,直接进行后台统计操作,然后将数据进行本地保存,由于其权限的看似合理化,组织往往无法追责到“幕后黑手”,且潜伏时间更久,更难以被发现。

· 难以突破数据库自身权限单一管理机制、实现精细化管理

企业安全管理员为运维、开发、测试人员提供数据库登陆凭证时,普遍采用多人单一账号管理机制,意味着众多人员采用同一账户,账户也大多由简易名称、弱密码组成,企业管理者普遍有“有账户,所有访问操作即是合法”的认知错觉,而全然不知账号正由于员工的亲密关系、离职合同解除、个人情绪等原因向外扩散。

DBA权限最具代表性,数据库分配的DBA权限账户拥有天然高权限,可以任意操控数据库,如创建数据库、删除数据库等,而正是这种高权限又不受监管的运维频频给数据库的正常运行带来故障,有意时,随意增删改查数据,无意时,DBA运维失误,其自身又难以定位出故障原由,白白增加运维负担。

以“身份”和“资产”为中心,实现运维安全有效管控

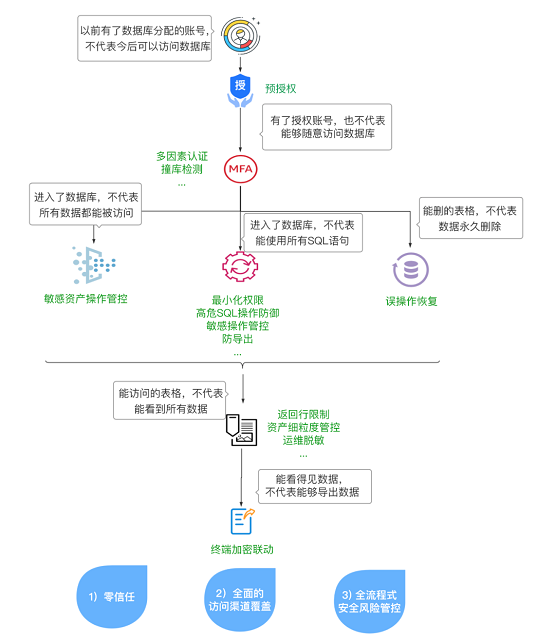

如上所说,组织机构内部若建立行之有效的数据安全防护体系,显然需从根本消除对内部人员的无条件信任,对 “人”在数据访问过程中所具备的一切特征进行重新的审视、定义,建立以“身份”和“资产”为中心的主动式防护体系。

对此,为了解决当下数据库运维场景面临的越权访问数据、非法/无意操纵数据、敏感数据外泄的难题,美创科技推出数据库防水坝系统。

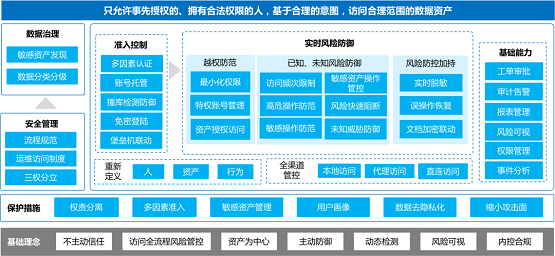

作为一款通过帮助用户主动建立运维访问模型,保证敏感数据资产可管、用户访问行为可控、返回结果可遮盖的数据库运维安全风险管控产品,产品从敏感数据的快速发现和管理、严密的身份准入机制、资产细粒度管控、动态访问控制、误操作恢复、合规审计等方面全面支持数据库运维安全管控。

美创科技数据库防水坝遵循以下思路:

· 不主动信任。改变以保密的合同框架、道德标准为仅有的评判准则,以“默认不信任”为基础理念。

· 权责分离。约束高权账号的开放式访问管理难题,在原有数据库访问机制上,全面推进职责分离制度。

· 多因素准入控制。打破只基于账号密码的准入机制,并在此基础上大力扩充准入因子。

· 细粒度资产访问控制。以“敏感数据资产”为核心,建立更加精细的数据资产访问安全管控机制,即权限的可作用范围从原有的表格最小化到列。

· 建立基线行为。建立严密的数据库安全运维管控机制,预定义用户访问画像,以“只允许事先授权的、拥有合法权限的人,基于合理的意图,访问合理范围的数据资产”为目标,做到事前有底、事中阻断、事后追溯。

· 数据隐私化防护。全面考虑数据天然的隐私性带来的数据泄露问题,如实时访问的数据隐私化变形、数据访问批量导出限制,圈定每一步操作的合理范围,避免数据披露泄露。

美创科技数据库防水坝产品总体架构及功能模块:

· 风险治理模块:防护力量聚焦于价值性隐私数据,通过主动、快速发现敏感资产,一键快速的配置敏感资产集合,对不同的资产集合采用不同的安全策略,支持SCHEMA、表、列级别的资产梳理及管控,从而实现有的放矢,防止高危操作或大批量数据泄露。

· 准入控制模块:提供多因素认证(如IP、UKEY、登陆时间等)、撞库检测防御、免密登陆等功能,聚力身份真实性、访问合法性确认,让通过准入机制校验的“人”是合法的,而非仿冒、盗用凭证等行为。

· 实时风险防御模块:全方位考量人、资产、行为,针对预先设置的行为基线,将资产防护细粒到人、权责分离,加之实时的上下文分析,快速阻断威胁行为,如账户管理操作(Create user、Alter user、drop user等),授权管理操作(Grant),敏感数据操作(Truncat table,drop table)以及代码操作(修改Package,view)等,形成主动、动态的防御模块。

从而帮助用户实现:

与传统的运维安全风险管理平台相比,美创数据库防水坝除了主动式防御理念,同时具备以下天然优势:

· 全面的访问渠道覆盖:面对数据库多样化访问路径,全面支持本地、代理、直连等访问渠道的安全管控,颠覆传统只能管控逻辑串接的代理访问来源,全渠道的监测机制让用户所有访问路径无所遁形。

· 全流程式安全风险防护:数据访问前暴力破解防护、数据访问中权限合法性监测、数据请求值脱敏处理、数据合法访问后的文件加密导出等功能,防护机制及防护能力沉淀于用户真实访问的各个环节,全面封锁数据泄露路径。

同时,美创科技提供数据库防水坝与堡垒机联动方案,实现从主机到数据库、从数据库至数据表的集中安全管控,帮助用户消除数据操作过程无法透明管控的安全盲区,实现向“运维过程全面管理”的转变,保障数据安全,全面满足运维安全内部控制和各类法规要求。

频发的内部数据泄露事件警醒着各行各业需重新审视安全体系的构建。事前充分防御与控制风险,事中实时管控恶意行为,事后快速溯源定责。唯有如此,才能避免成为威胁的受害者。