[2021绿城杯] [Misc] 流量分析 + cobaltstrike 流量解密

2021年“绿城杯”网络安全大赛-Misc-流量分析

- [2021绿城杯] [Misc] 流量分析 + cobaltstrike 流量解密

- 1.webshell分析

- 2.解密 cobaltstrike 流量

- (1)分析`.cobaltstrike.beacon_keys`得到私钥

- (2)通过私钥解密元数据、获取 `AES KEY`

- (3)解密cs流量

本文来自csdn的⭐️shu天⭐️,平时会记录ctf、取证和渗透相关的文章,欢迎大家来我的主页:shu天_CSDN博客-ctf,取证,web领域博主 看看ヾ(@ ˘ω˘ @)ノ!!

1.webshell分析

框架是Laravel,利用CVE-2021-3129命令执行写马。

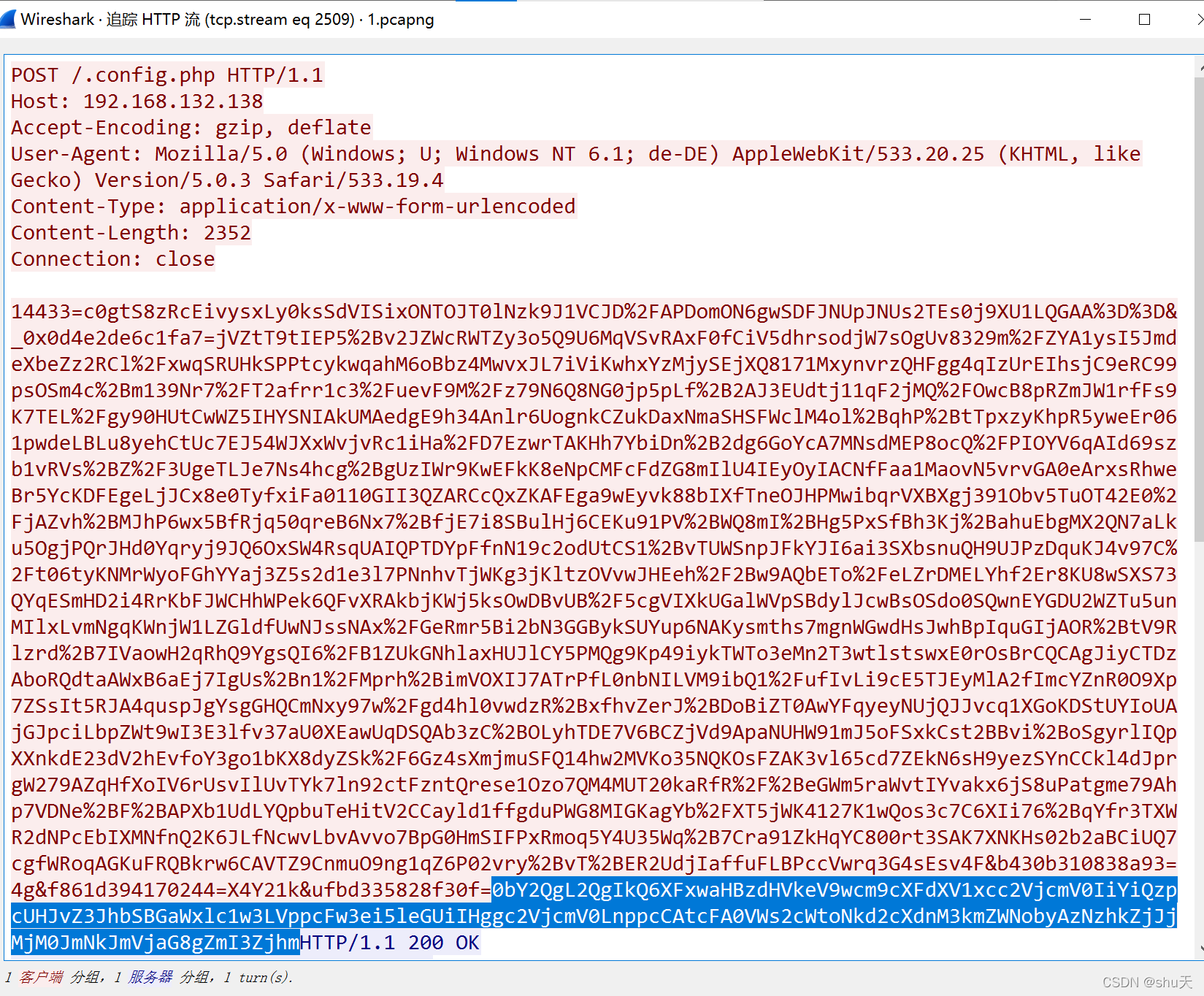

分析发现webshell是/.config.php

tcp.stream eq 2509

去前两位

Y21k&ufbd335828f30f=0bY2QgL2QgIkQ6XFxwaHBzdHVkeV9wcm9cXFdXV1xcc2VjcmV0IiYiQzpcUHJvZ3JhbSBGaWxlc1w3LVppcFw3ei5leGUiIHggc2VjcmV0LnppcCAtcFA0VWs2cWtoNkd2cXdnM3kmZWNobyAzNzhkZjJjMjM0JmNkJmVjaG8gZmI3Zjhm

↓

base64解密

↓

cmd����~|�����cd /d "D:\\phpstudy_pro\\WWW\\secret"&"C:\Program Files\7-Zip\7z.exe" x secret.zip -pP4Uk6qkh6Gvqwg3y&echo 378df2c234&cd&echo fb7f8f

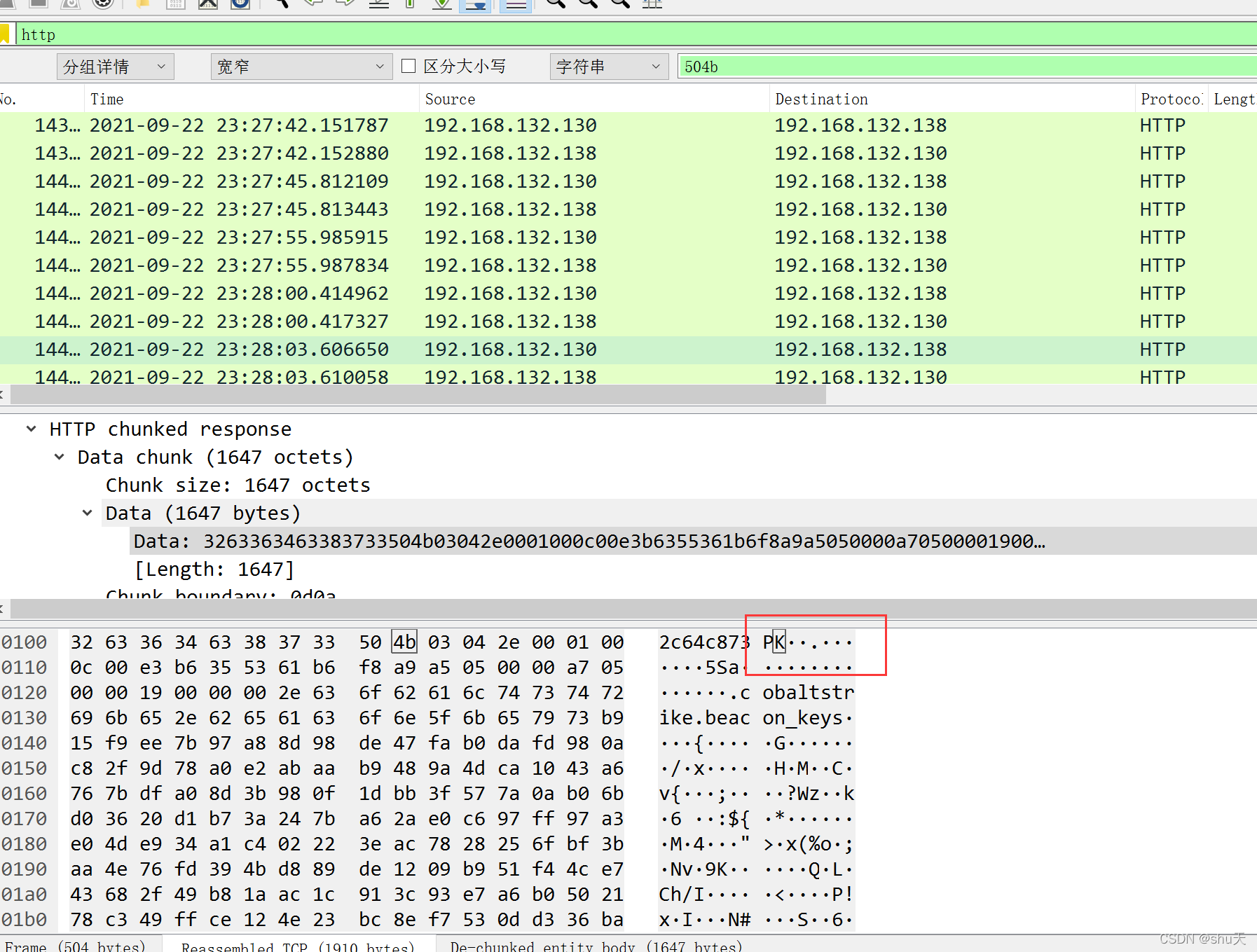

secret没找到,搜504b找zip文件头,导出,密码P4Uk6qkh6Gvqwg3y解压

2.解密 cobaltstrike 流量

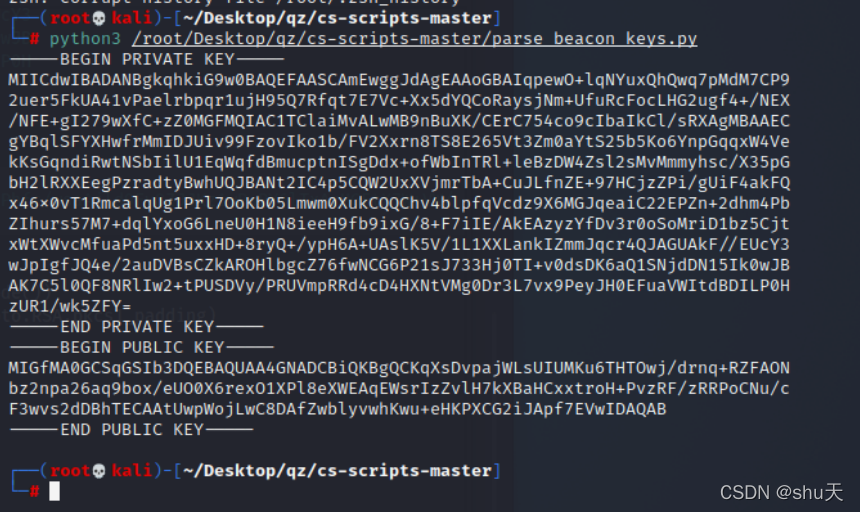

(1)分析.cobaltstrike.beacon_keys得到私钥

使用脚本:github.com/Skactor/cs-scripts

-----BEGIN PRIVATE KEY-----

MIICdwIBADANBgkqhkiG9w0BAQEFAASCAmEwggJdAgEAAoGBAIqpewO+lqNYuxQhQwq7pMdM7CP9

2uer5FkUA41vPaelrbpqr1ujH95Q7Rfqt7E7Vc+Xx5dYQCoRaysjNm+UfuRcFocLHG2ugf4+/NEX

/NFE+gI279wXfC+zZ0MGFMQIAC1TClaiMvALwMB9nBuXK/CErC754co9cIbaIkCl/sRXAgMBAAEC

gYBqlSFYXHwfrMmIDJUiv99FzovIko1b/FV2Xxrn8TS8E265Vt3Zm0aYtS25b5Ko6YnpGqqxW4Ve

kKsGqndiRwtNSbIilU1EqWqfdBmucptnISgDdx+ofWbInTRl+leBzDW4Zsl2sMvMmmyhsc/X35pG

bH2lRXXEegPzradtyBwhUQJBANt2IC4p5CQW2UxXVjmrTbA+CuJLfnZE+97HCjzZPi/gUiF4akFQ

x46x0vT1RmcalqUg1Prl7OoKb05Lmwm0XukCQQChv4blpfqVcdz9X6MGJqeaiC22EPZn+2dhm4Pb

ZIhurs57M7+dqlYxoG6LneU0H1N8ieeH9fb9ixG/8+F7iIE/AkEAzyzYfDv3r0oSoMriD1bz5Cjt

xWtXWvcMfuaPd5nt5uxxHD+8ryQ+/ypH6A+UAslK5V/1L1XXLankIZmmJqcr4QJAGUAkF//EUcY3

wJpIgfJQ4e/2auDVBsCZkAROHlbgcZ76fwNCG6P21sJ733Hj0TI+v0dsDK6aQ1SNjdDN15Ik0wJB

AK7C5l0QF8NRlIw2+tPUSDVy/PRUVmpRRd4cD4HXNtVMg0Dr3L7vx9PeyJH0EFuaVWItdBDILP0H

zUR1/wk5ZFY=

-----END PRIVATE KEY-----

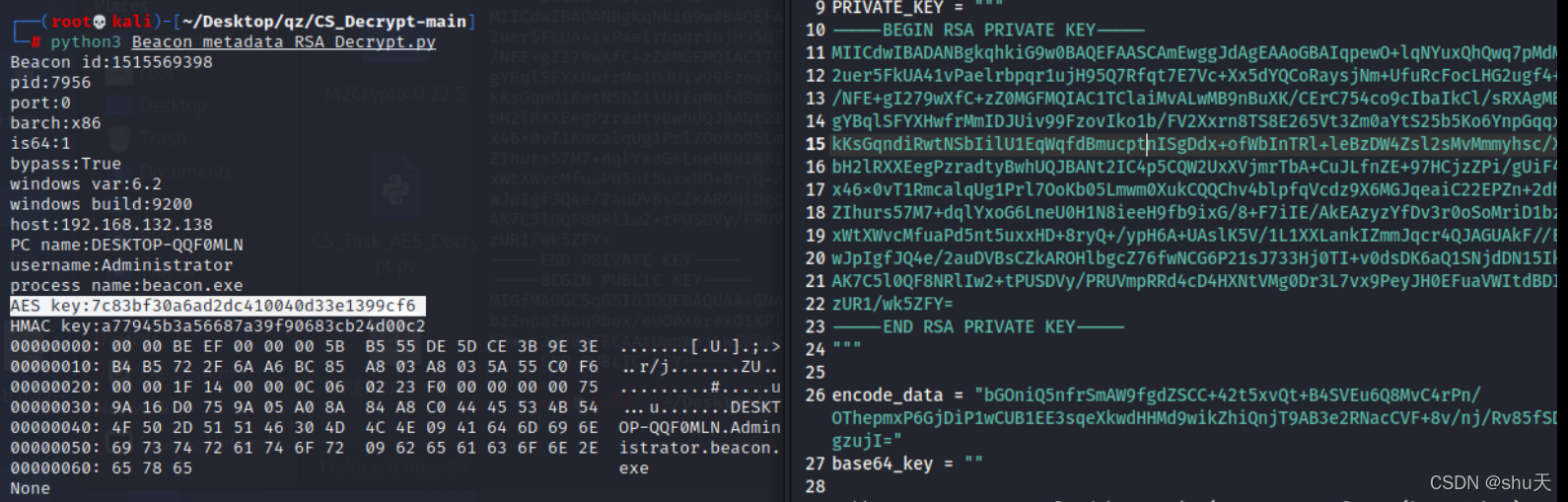

(2)通过私钥解密元数据、获取 AES KEY

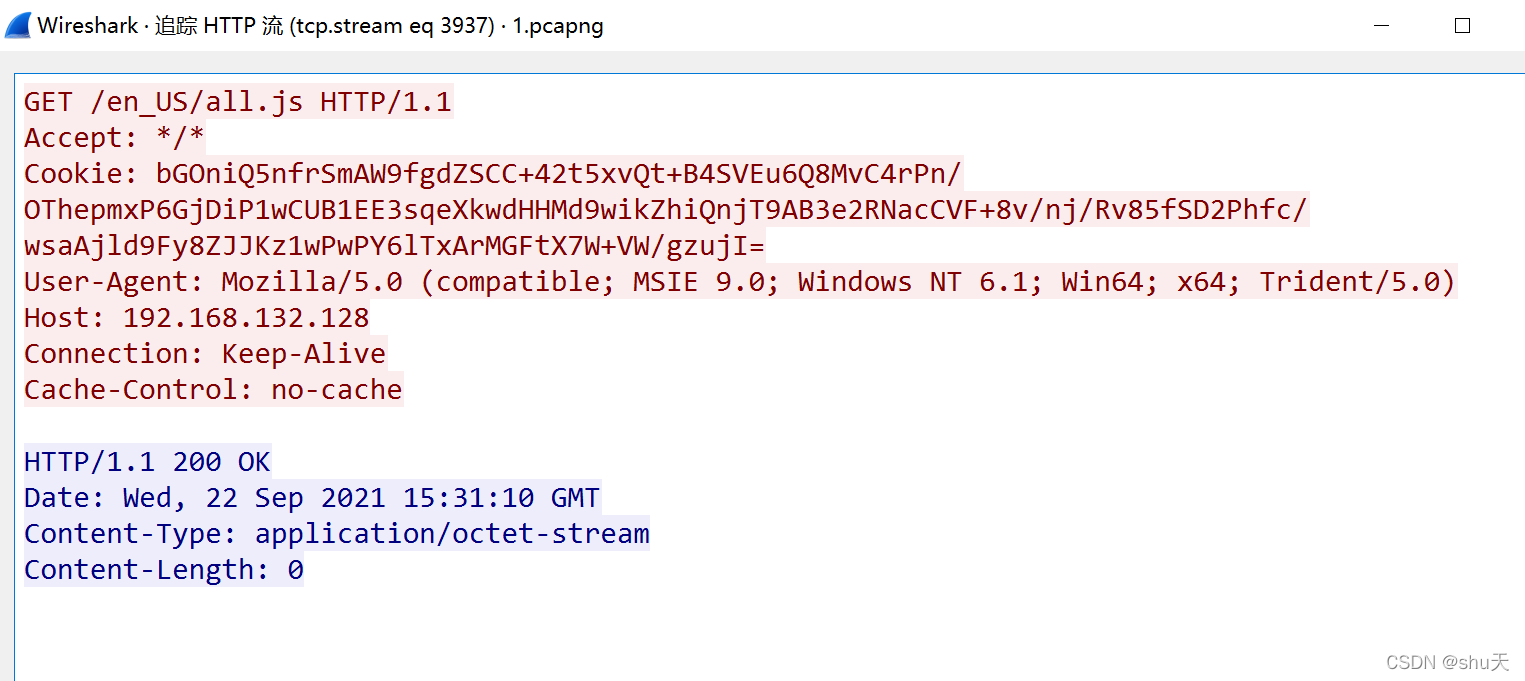

翻一翻http流,可以发现对/en_US/all.js的GET请求

Cookie 是一个 base64 字符串,通过配置文件可知这是 RSA 公钥加密的元数据。

Cookie: bGOniQ5nfrSmAW9fgdZSCC+42t5xvQt+B4SVEu6Q8MvC4rPn/OThepmxP6GjDiP1wCUB1EE3sqeXkwdHHMd9wikZhiQnjT9AB3e2RNacCVF+8v/nj/Rv85fSD2Phfc/wsaAjld9Fy8ZJJKz1wPwPY6lTxArMGFtX7W+VW/gzujI=

利用大佬的脚本解密:github.com/WBGlIl/CS_Decrypt

AES key:7c83bf30a6ad2dc410040d33e1399cf6

HMAC key:a77945b3a56687a39f90683cb24d00c2

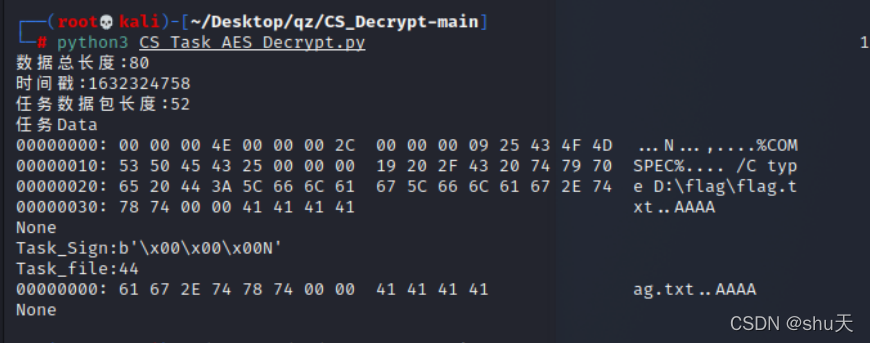

(3)解密cs流量

tcp.stream eq 8956可以看到查看了flag

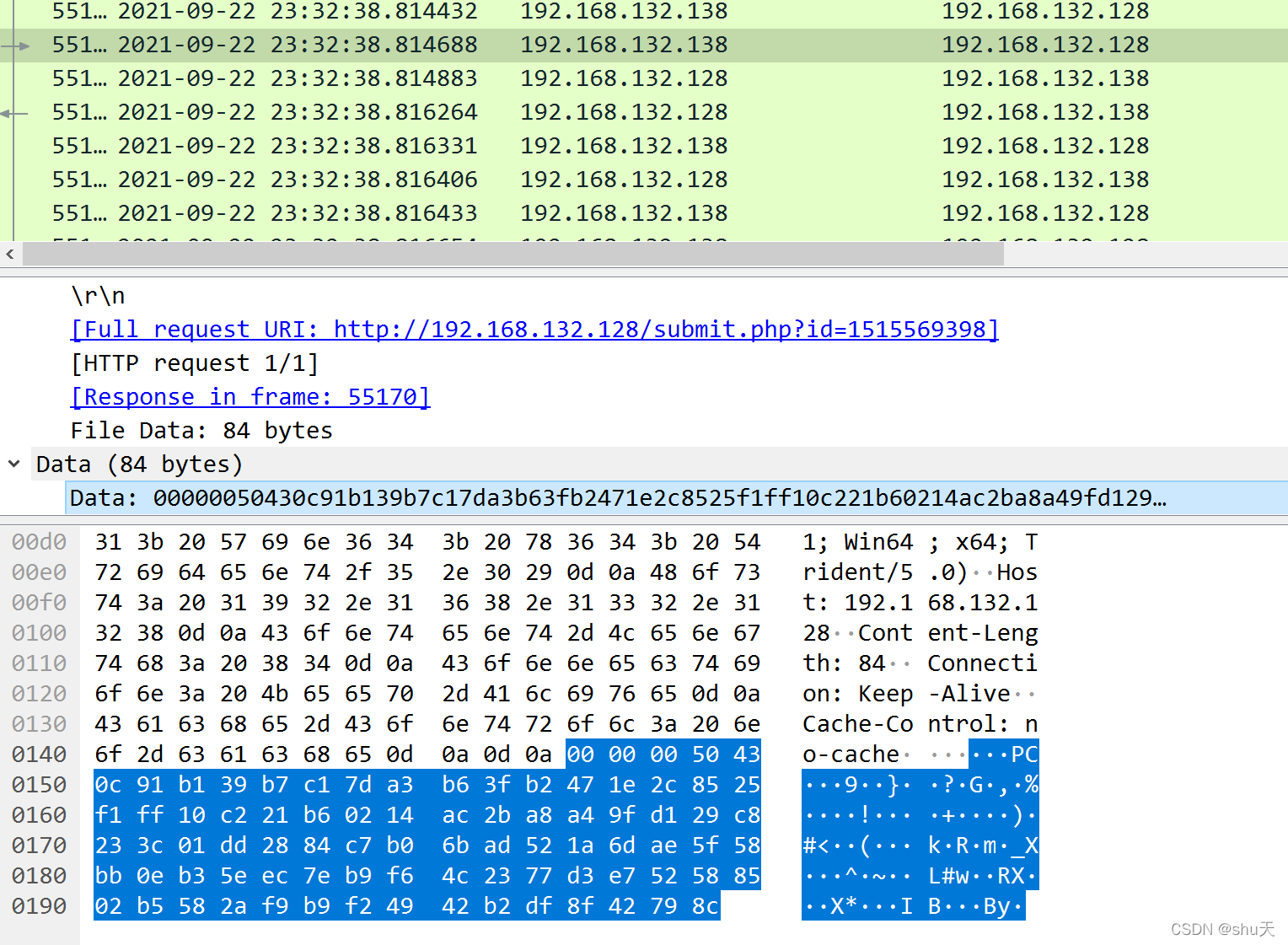

看下一条submit.php的tcp.stream eq 8957

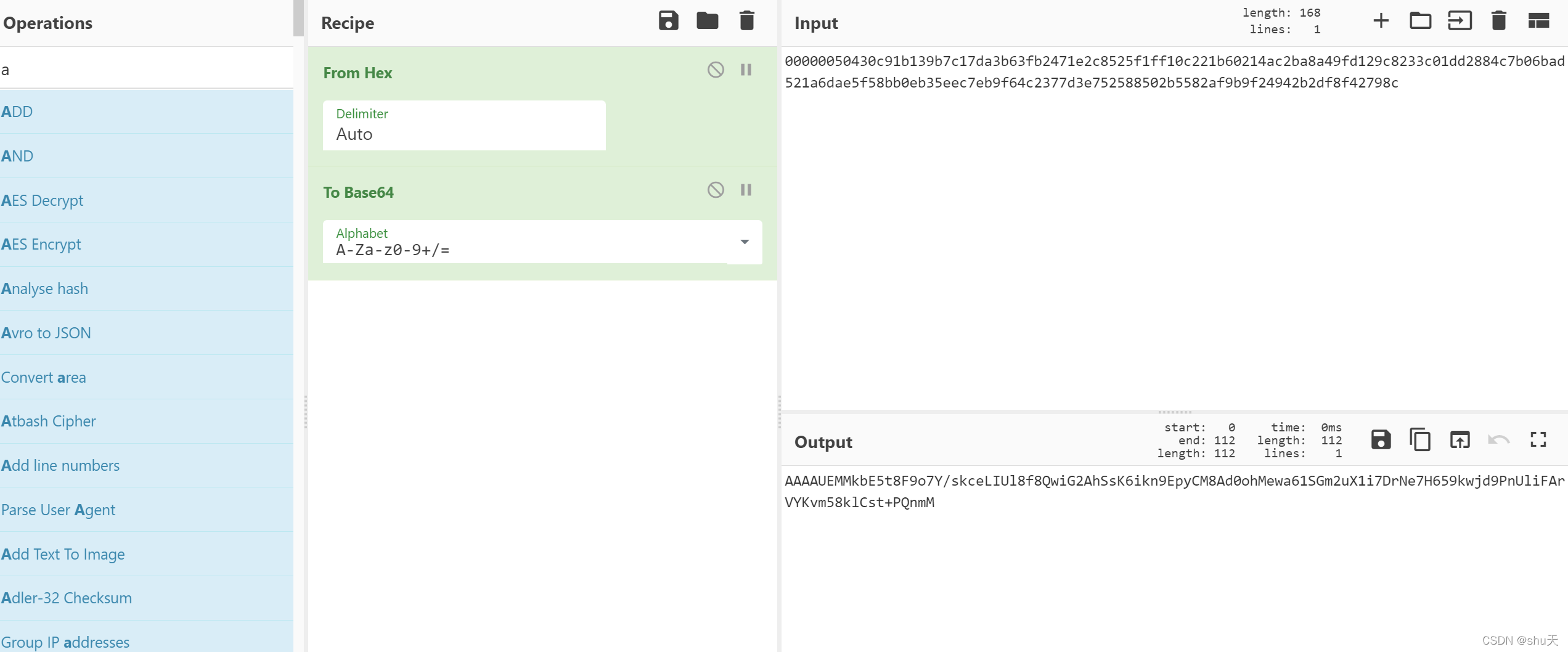

base64编码后解密,得到flag

AAAAUEMMkbE5t8F9o7Y/skceLIUl8f8QwiG2AhSsK6ikn9EpyCM8Ad0ohMewa61SGm2uX1i7DrNe7H659kwjd9PnUliFArVYKvm58klCst+PQnmM

参考wp:

wkr.moe/ctf/610.html

blog.nviso.eu/2021/10/27/cobalt-strike-using-known-private-keys-to-decrypt-traffic-part-2/

本文来自csdn的⭐️shu天⭐️,平时会记录ctf、取证和渗透相关的文章,欢迎大家来我的主页:shu天_CSDN博客-ctf,取证,web领域博主 看看ヾ(@ ˘ω˘ @)ノ!!