物联网技术作为物理世界与信息世界融合的具象体现,有效地连接分离的物理世界和信息空间,囊括了传感器网络、通信网络以及互联网,构建物与物互联、人与物互联、人与人互联的协同共生关系,推进了信息产业的新变革,同时也带动了新一轮的工业革命。

国际云安全联盟大中华区发布《物联网安全关键技术白皮书》,白皮书从分析物联网的架构、威胁出发,重点对各种物联网安全技术进行深入剖析,从底层芯片到上层APP测试,涵盖物联网安全的各个方面,还对这些关键技术的应用场景做了分析和建议。旨在帮助用户在实际场景中选择合适的物联网安全技术,创造一个更加安全的物联网环境。

微信搜索“国际云安全联盟”公众号,回复关键词“数据安全”即可获取报告完整版

01

物联网安全有哪些安全风险?

物联网安全威胁地图从终端、传输、云及应用的角度描述物联网安全总体安全威胁,攻击者从哪些环节可以对物联网发起攻击?攻击路径是怎么样的?

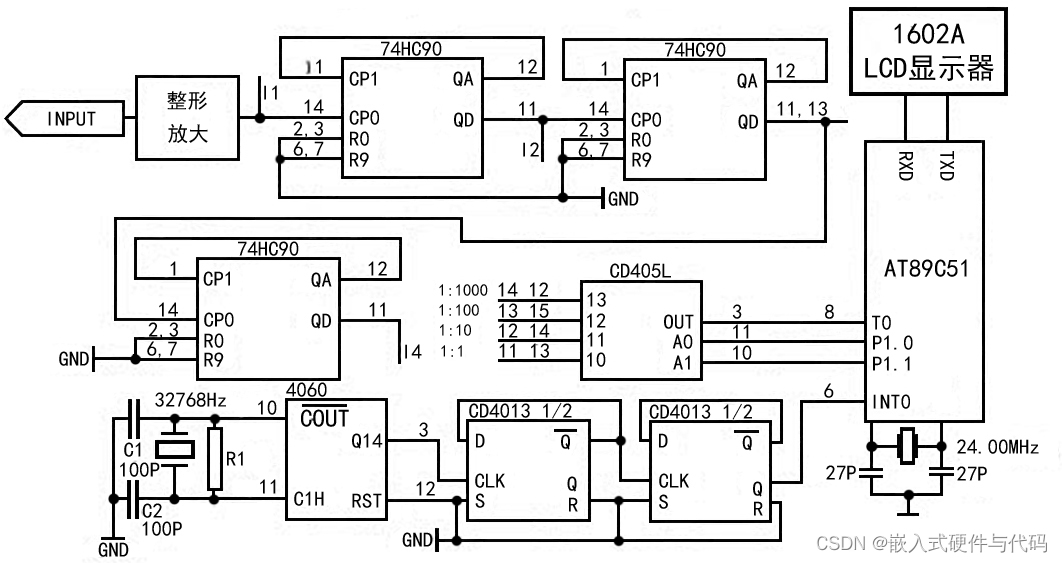

物联网安全风险可以概况为:传感器威胁、感知终端/网关威胁、数据传输安全威胁、云端安全威胁、应用安全威胁。通过使用STRIDE威胁建模工具分析,并结合人工分析对威胁进行归并、提炼,得到了下面的物联网威胁地图,如下图所示。

物联网安全威胁地图

在威胁地图上可以看到网络传输、云端服务、数据至移动APP基本都属于网络安全相对成熟的垂直领域,针对威胁选择成熟方案或快速定制都比较容易达到目标;但由于感知层设备类型碎片化、部署泛在化和网络异构化三大特点,使得物联网边缘侧安全保障需要安全技术上的创新得以落地。

02

物联网安全关键技术

芯片安全技术:物联网的硬件基础是超大型集成电路或者芯片,这些芯片决定了物联网设备如何运行,如何处理数据。芯片级的安全技术包括可信平台模块(TPM)、安全启动(Secure Boot)、TEE、内存安全以及侧信道防护等等。这些芯片级的安全技术具有从根本上解决物联网安全问题的能力,芯片级安全技术软硬结合的防御措施,提升了攻击者对物联网实施攻击的难度。

操作系统级安全技术:物联网操作系统由于安全漏洞多、防护措施匮乏、安全监控缺失等安全风险,以及数量多、拥有一定的算力与网络资源,被攻击者视为网络资产黄金。因此,对于物联网网络安全的防护必须重点考虑物联网操作系统安全防护,物联网操作系统安全防护主要从以身份鉴别、访问控制、最小权限、安全审计、完整性保护以及可信计算为核心的操作系统安全设计环节、以物联网EDR技术为核心的操作系统安全监测与防御、以固件更新补丁修复为核心的操作系统安全漏洞修复等角度进行思考。

物联网认证技术:物联网的身份认证所面临的挑战比传统互联网更大。主要表现在: 很多物联网设备应用环境恶劣,容易遭受物理破坏、篡改和信息窃取物联网由于应用场景的要求,会存在多种身份认证方式,包括设备与云/应用系统之间、节点设备与边缘设备/物联网网关之间、设备与用户之间及设备与APP之间。不同场景下的认证方式及安全要求各不相同。因此,物联网身份认证要综合考虑设备业务场景需求、设备自身状况、安全风险分析及安全技术匹配度等多种因素,综合选择合适的认证技术。

基于大数据的安全威胁分析:物联网系统在安全大数据方面,数据来源更分散、类型更多样,为实现对物联网系统的全面安全分析,需要从全局角度获取安全分析所需数据,包括:网络数据包、日志、资产状态、业务信息、漏洞信息、身份认证与访问信息、用户行为信息、配置信息、外部威胁情报等角度帮助物联网安全运营者分析数据,从物联网数据全生命周期以及APT攻击识别等方面保障物联网数据安全。

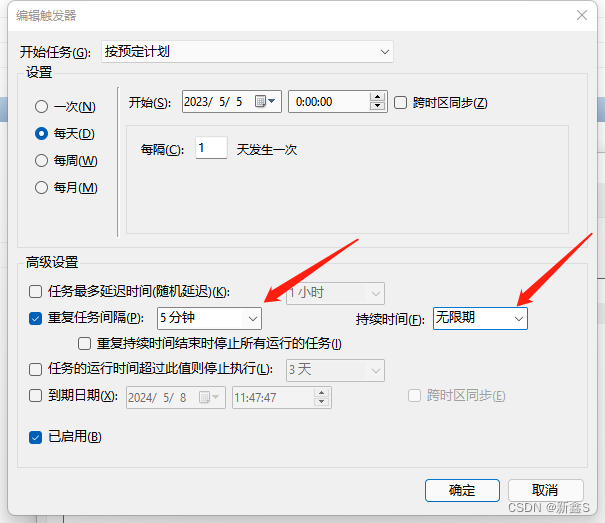

物联网轻量级加密技术:在物联网通信过程中,需保护数据的机密性、完整性、可用性和不可否认性。这个要求需贯穿物联网感知信息采集、处理、传输、应用全过程,在资源受限的物联网终端设备上,因其计算能力、存储能力(包括MCU、RAM与ROM)都非常有限,因此在物联网终端设备上的加解密不能完全照搬互联网上的算法套件,而建议使用轻量级密码算法套件。

轻量级密码算法IOT应用方案

物联网安全管控技术:物联网安全管控技术包含两个方面,密码基础设施管理以及IOT平台安全管理,密码基础设施是物联网安全的基础,需要整体规划和设计的密钥管理和密码应用类产品。IOT管理平台安全构建方面则需要考虑平台数据安全、网络安全、运维安全、数据中心安全以及安全测试。

物联网安全测试技术:物联网安全测试包括物联网硬件接口安全测试、应用安全测试、通信安全测试,覆盖了物联网的硬件接口,业务逻辑、代码实现,web漏洞以及传输安全。

03

物联网安全的行业应用

随着物联网技术的蓬勃发展,物联网安全融入到了各类垂直行业以及人们的家庭生活。白皮书中介绍了几种不同的场景,覆盖了智能家庭、智能穿戴、智能抄表、智能汽车、智慧工厂、平安城市,以场景化的方式引导安全从业人员去重新审视物联网安全。针对不同的安全风险给出相应的防护建议,有效的把知识变成物联网安全最佳实践。

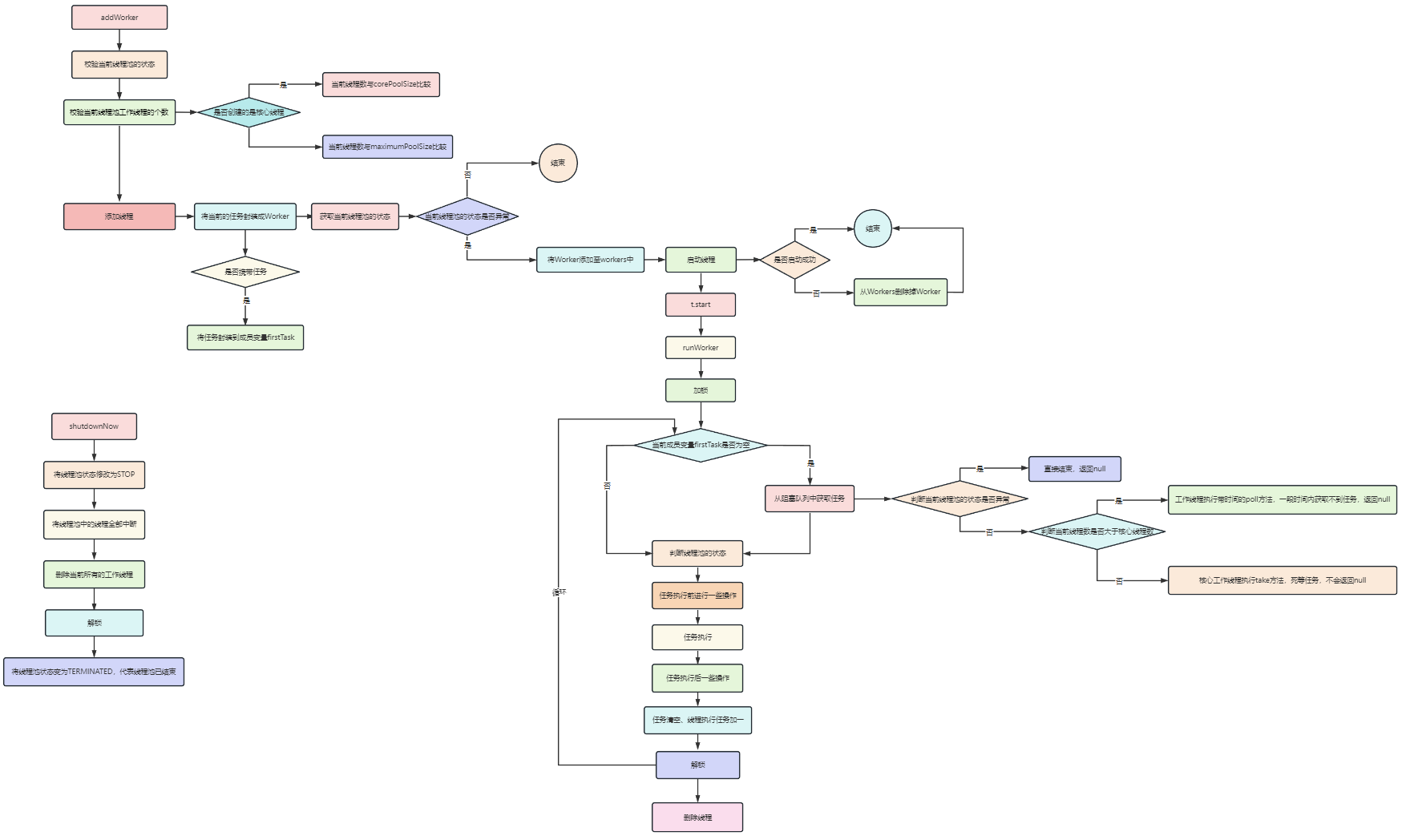

以智慧家庭这个场景为例,智慧数字家庭由传感器、智能设备、手机应用程序和用户网页界面等组成,典型的智慧家庭模式如下图所示:

智慧家庭模式

在智慧家居场景下,物联网安全技术和应用的关键方向如下:

1.传感器及终端安全:传感器设备和物联网终端容易受到信息篡改等方式攻击。可以通过Zigbee/Z-Wave等近场通信协议,提供基于共享密钥方式的加密通信通道,实现端点和网关的安全连接,在安全性、成本、便捷性上取得较好的平衡。

2.家庭网关安全:家庭网关类产品很容易被攻击导致“变砖”或成为“僵尸网络”,是安全防护的重点。家庭网关可以采取内置单独的TPM芯片实现安全启动。检测软件、固件被篡改和植入恶意程序的风险,可信状态可以上报到云端,实现所有网关设备安全状态的云端可视。

3.智慧家庭云平台安全:对于视频等敏感的数据,由云端统一的密钥管理系统KMS负责基于用户分配唯一的加解密密钥,实现云端视频数据存储的加密,只允许用户管理自己的加密数据,同时密钥管理KMS和加密数据存储的管理维护分离,进一步提升内控管理的安全性。

4.移动终端App安全:移动应用为消费者提供管理家庭内部智能设备的界面和接口,但仅基于帐号+密码的方式无法提供足够的安全保障,可以提供基于终端绑定的额外安全机制,降低密码泄漏带来的风险。

04

总结及建议

传统的网络安全防护体系无法满足物联网技术的迅猛发展,我国等级保护2.0也对物联网安全提出了更高要求,识别物联网主要安全风险,了解物联网安全关键技术以及在垂直行业中的应用将会成为保障物联网安全的重要环节。国际云安全联盟大中华区给出以下五点建议:

- 物联网应用应在业务角度综合考虑相关安全风险。

- 物联网系统在设计初期应当考虑安全设计。

- 物联网安全应关注安全漏洞,及时更新落地框架及补丁,实现管理与技术安全层面的双同步。

- 物联网终端应采用芯片级别安全防护措施,防止终端本体遭受攻击。

- 物联网安全应实现API安全性,防止应用程序受到攻击。

未来的世界是一个万物智联的世界,人们的工作生活将无时无刻被各种物联网设备紧密地绑定到一起。可以预见物联网的安全将是未来现实世界的重要组成部分,不仅关乎信息和隐私,更会关乎人民生命财产!