目录

- 第五章、系统安全分析与设计

- 1、信息系统安全属性

- 2、对称加密技术与非对称加密技术

- 3、信息摘要

- 4、数字签名

- 5、数字信封与PGP

- 6、网络安全

- 6.1、各个网络层次的安全保障

- 6.2、网络威胁与攻击

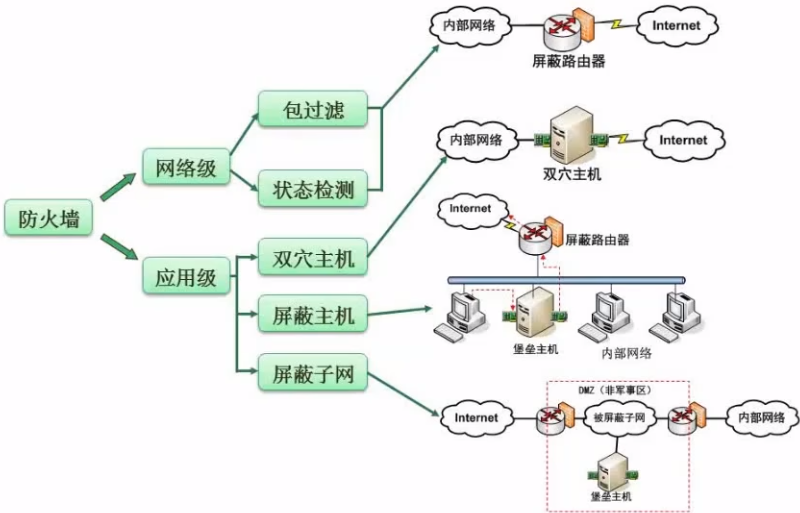

- 6.3、防火墙

第五章、系统安全分析与设计

1、信息系统安全属性

安全属性

保密性:最小授权原则、防暴露、信息加密、物理保密

最小授权原则是指授予程序或用户的最低权限是实现所需任务所必需的。也就是说,授权应该尽可能的受限,只授予用户或程序执行任务所必需的最低权限

完整性:安全协议、校验码、密码校验、数字签名、公证

可用性:综合保障(IP过滤、业务流控制、路由选择控制、审计跟踪)

不可抵赖性:数字签名

2、对称加密技术与非对称加密技术

常见对称密钥加密算法:

- DES:替换+移位、56位密钥、64位数据块、速度快、密钥易产生

- 3DES(三重DES):两个56位的密钥K1、K2

加密:K1加密->K2解密->K1加密

解密:K1解密->K2加密->K1解密 - AES:高级加密标准Rijndael加密法,是美国联邦政府采用的一种区块加密标准。这个标准用来替代原先的DES。对其要求是”至少与3DES一样安全”。

- RC-5:RSA数据安全公司的很多产品都使用了RC-5。

- IDEA算法:128位密钥、64位数据块、比DES的加密性好、对计算机功能要求相对低,PGP。

缺陷:1、加密强度不高,2、秘钥分发困难

常见非对称密钥加密算法:

- RSA:512位(或1024位)密钥、计算量极大、难破解

- Elgamal:其基础是Diffie-Hellman密钥交换算法

- ECC:椭圆曲线算法

- 其它非对称算法包括:背包算法、Rabin、D-H

缺陷:加密速度慢

一般来说,非对称加密常用于数据的传输阶段,用于加密对称加密算法中的密钥;而对称加密则用于对数据进行加密保护,用于加密传输后的数据。通过这种方式,可以在保证安全性的同时,兼顾加密解密速度和实现难度的问题

3、信息摘要

单向散列函数(单向Hash函数)、固定长度的散列值。

信息摘要,也称哈希(hash),是指将任意长度的输入(消息)通过哈希函数变换成固定长度的输出串的过程。这个输出串就是哈希值,也称摘要(digest)、指纹(fingerprint)。哈希函数是一种不可逆的单向函数,一般用于确保数据的完整性,可用于密码学中的数字签名、消息认证码、随机数生成等方面

常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5。

4、数字签名

数字签名是指在数字通信中,用发送者的私钥对原始数据进行加密形成的签名,再用发送者的公钥对签名进行解密验证的过程。数字签名可用于验证消息的完整性、身份验证和防止抵赖,是现代通信和电子商务中广泛应用的一种技术

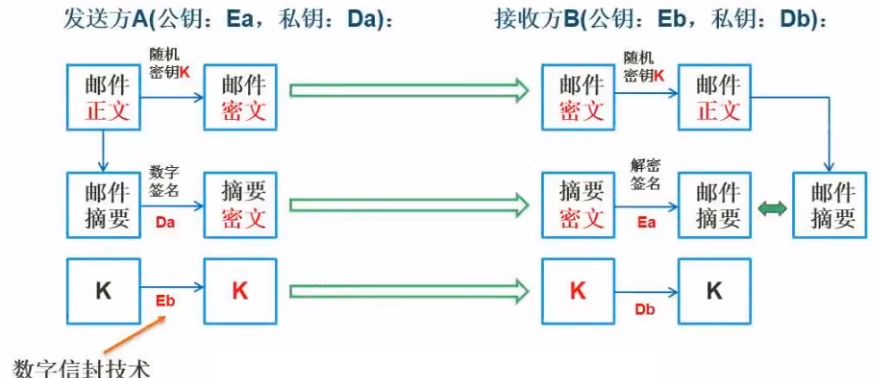

5、数字信封与PGP

发送方将原文用对称密钥加密传输,而将对称密钥用接收方公钥加密发送给对方。接收方收到电子信封,用自己的私钥解密信封,取出对称密钥解密得原文。

PGP(Pretty Good Privacy)是一种用于加密、签名、压缩电子文件的软件,也是一种基于非对称密钥加密的安全通信协议。PGP采用了一种混合加密方法,即使用对称密钥加密文件内容,再用接收者的公钥加密对称密钥,最后将密文发送给接收者。接收者使用自己的私钥解密对称密钥,再使用对称密钥解密文件内容

- PGP可用于电子邮件,也可以用于文件存储。采用了杂合算法,包括IDEA、RSA、MD5、ZIP数据压缩算法。

- PGP承认两种不同的证书格式:PGP证书和X.509证书。

- PGP证书包含PGP版本号、证书持有者的公钥、证书持有者的信息、证书拥有者的数字签名、证书的有效期、密钥首选的对称加密算法。

- X.509证书包含证书版本、证书的序列号、签名算法标识、证书有效期、以下数据:证书发行商名字、证书主体名、主体公钥信息、发布者的数字签名。

练习题–设计邮件加密系统

要求邮件以加密方式传输,邮件最大附件内容可达500MB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

要求邮件以加密方式传输,邮件最大附件内容可达500MB:对称加密

发送者不可抵赖:数字签名

若邮件被第三方截获,第三方无法篡改:信息摘要

6、网络安全

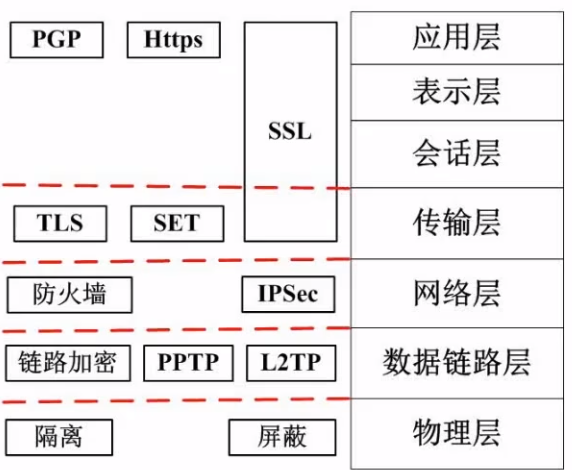

6.1、各个网络层次的安全保障

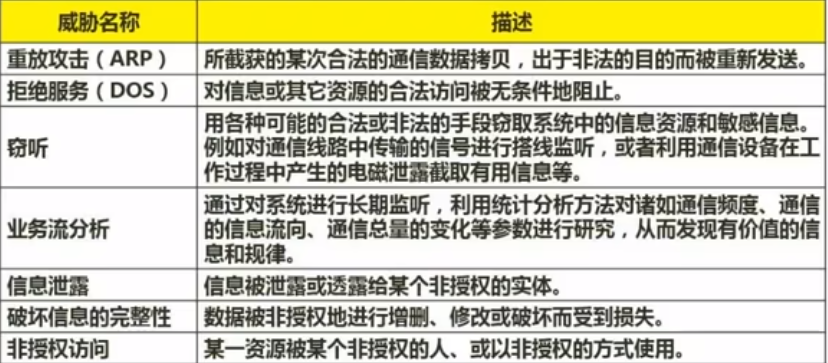

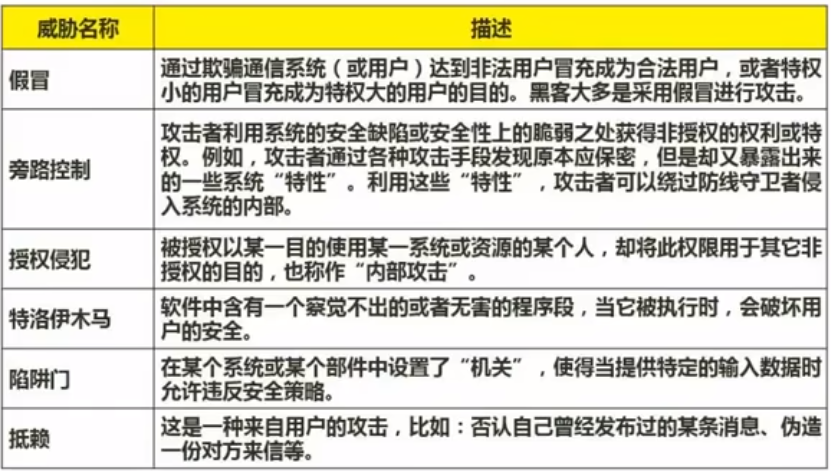

6.2、网络威胁与攻击

6.3、防火墙