网络攻击介绍

网络攻击简介:

网络攻击(Cyberattack,也译为赛博攻击)是指针对计算机信息系统、基础设施、计算机网络或个人计算机设备的,任何类型的进攻动作。

于计算机和计算机网络中,破坏、揭露、修改、使软件或服务失去功能、在没有得到授权的情况下偷取或访问任何一计算机的数据,都会被视为于计算机和计算机网络中的攻击。

网络攻击行为是企业网中重大安全隐患。应对不同的网络攻击行为有不同的防御方法和手段。真多这样写不同的网络攻击行为,设计出相应的安全产品对其进行防御。

网络攻击总体分类:

网络攻击主要分为两大类:主动攻击和被动攻击。中间人攻击,属于主动攻击的一类。

主动攻击:

主动攻击会导致某些数据流的篡改和虚假数据流的产生。这类攻击可分为篡改、伪造消息数据(假冒攻击)和终端(拒绝服务)。

-

拒绝服务攻击(DOS)(Deny of Service)

耗尽链路带宽,耗尽服务器资源。

-

篡改攻击

篡改消息是指一个合法消息的某些部分被改变、删除,消息被延迟或改变顺序,通常用以产生一个未授权的效果。

典型的篡改攻击------中间人攻击,典型代表,DHCP中间人攻击,ARP中间人攻击。

-

假冒攻击(伪造)

利用伪造的身份进行攻击。

伪造指的是某个实体(人或系统)发出含有其他实体身份信息的数据信息,假扮成其他实体,从而以欺骗方式获取一些合法用户的权利和特权。

被动攻击:

被动攻击中攻击者不对数据信息做任何修改,截取/窃听是指在未经用户同意和认可的情况下攻击者获得了信息或相关数据。通常包括窃听、流量分析、破解弱加密的数据流等攻击方式。

防御方式:加密。

网络攻击分类:

网络攻击主题分为两类:流量型攻击和单包攻击。

**流量型攻击:DoS ** Flood方式攻击。耗尽网络资源,耗尽带宽。

DoS升级版:DDoS(Distributed Denial of Service)分布式拒绝服务攻击。

DDoS攻击防范技术

-

网络层攻击:TCP、UDP类攻击

网络层攻击可参考:网络层(TCP/UDP)攻击与防御原理

-

应用层攻击 :HTTP、DNS、FTP等

应用层攻击可参考:应用层(DNS/HTTP/HTTPS)攻击与防御原理

单包攻击:

-

畸形报文攻击:Ping of death

-

特殊报文攻击:IP选项、ICMP特殊类型

-

扫描窥探攻击:IP地址扫描和端口扫描

识别潜在的攻击目标、识别目标弱点

单包攻击可参考:单包攻击原理与防御

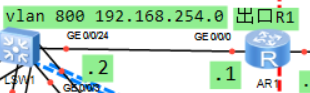

二层攻击防范技术可参考: 二层攻击防范

华为防御产品:NGFW、Anti-ddos(专业)