1 暴力破解密码

使用神器Ziperello基本八位数字以下都是秒破,但缺点就是只能在密码全为数字且长度较小时好用

2 crc32 爆破:

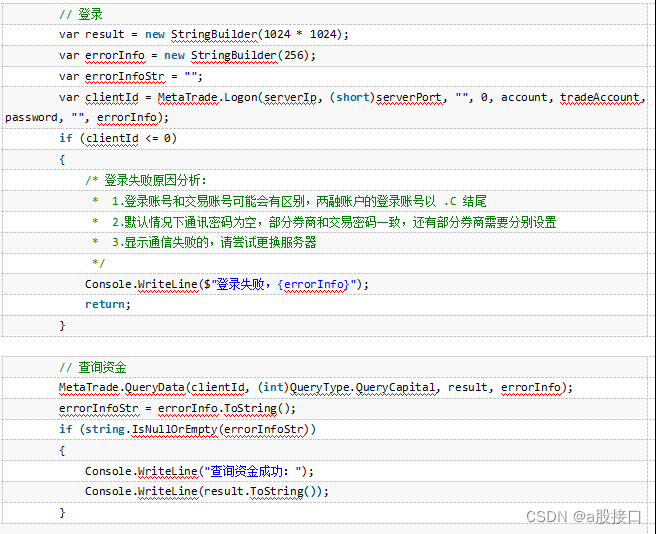

这种题一般是压缩包密码无法破解,但压缩包内的内容比较短的话可以直接爆破crc32,脚本如下

zlib库

binascii库

以上代码均来至某些ctf题

3 压缩包伪加密

提供三种解题思路

- 搜索十六进制 50 4b 01 02 如果14 00 后面时是01 00 ,或者09 00 则代表加密方式为伪加密

-

使用ziprello如果显示无加密文件,则表示是伪加密

-

使用binwalk 如果是伪加密,

binwalk -e可无视密码直接解压 -

在kali下提取文件可无视伪加密

4 压缩包文件损坏

- 使用binwalk 分析,压缩包一般有zip头和zip尾

而如果是损坏的压缩包,则可能是缺头缺尾

- 解决的办法就是直接搜索一些开头和结尾标志,一般是缺少个文件头,或者搜索14 00 看前面有木有50 4B 这个

最后附上zip的数据信息

| 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 | 压缩源文件数据区 50 4B 03 04:这是头文件标记( 0x04034b50) 14 00:解压文件所需 pkware 版本 00 00:全局方式位标记(有无加密) 08 00:压缩方式 5A 7E:最后修改文件时间 F7 46:最后修改文件日期 16 B5 80 14: CRC - 32校验( 1480B516) 19 00 00 00:压缩后尺寸( 25) 17 00 00 00:未压缩尺寸( 23) 07 00:文件名长度 00 00:扩展记录长度 6B65792E7478740BCECC750E71ABCE48CDC9C95728CECC2DC849AD284DAD0500 压缩源文件目录区 50 4B 01 02:目录中文件文件头标记 ( 0x02014b50 ) 3F 00:压缩使用的 pkware 版本 14 00:解压文件所需 pkware 版本 00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为 09 00打开就会提示有密码了) 08 00:压缩方式 5A 7E:最后修改文件时间 F7 46:最后修改文件日期 16 B5 80 14: CRC - 32校验( 1480B516) 19 00 00 00:压缩后尺寸( 25) 17 00 00 00:未压缩尺寸( 23) 07 00:文件名长度 24 00:扩展字段长度 00 00:文件注释长度 00 00:磁盘开始号 00 00:内部文件属性 20 00 00 00:外部文件属性 00 00 00 00:局部头部偏移量 6B65792E7478740A00200000000000010018006558F04A1CC5D001BDEBDD3B1CC5D001BDEBDD3B1CC5D001 压缩源文件目录结束标志 50 4B 05 06:目录结束标记 00 00:当前磁盘编号 00 00:目录区开始磁盘编号 01 00:本磁盘上纪录总数 01 00:目录区中纪录总数 59 00 00 00:目录区尺寸大小 3E 00 00 00:目录区对第一张磁盘的偏移量 00 00: ZIP 文件注释长度 |