jwgkvsq.vmx手工清除方法(针对病毒变种补充完整)

网络上关于jwgkvsq.vmx专杀的文章比较多,具体对该u盘病毒深入分析的文章很少或分析不够详细,对那些用了jwgkvsq.vmx专杀但却搞不定该病毒的人来说,可以参考以下内容对jwgkvsq.vmx蠕虫病毒进行手动清除。由于涉及到对注册表的操作,功力不够的请别操作。(此方法只针对xp系统,其它系统可能会有变化。)

一、jwgkvsq.vmx病毒特点

1.在U盘根目录下生成antorun.inf,还生成一个文件夹RECYCLER,主病毒文件在RECYCLER\S-5-3-42-2819952290-8240758988-879315005-3665,名字固定为:jwgkvsq.vmx。

2.所生成的文件都可以很容易的手动删除(如果文件所在的盘是NTFS格式的,就要先修改权限才能删除),但删除后重新插入U盘,又会重新生成上述病毒文件。

3.该病毒会修改注册表去掉系统的显示隐藏功能,以致在“文件夹选项”中选择“显示所有文件”也不起作用。

4.该病毒阻止网络连接到微软网站和瑞星等杀毒软件网站。

5.该病毒会自动搜索内网中具有同样系统漏洞的计算机并试图感染,在一定程度上造成网络堵塞。

二、jwgkvsq.vmx病毒在电脑主机上的藏身之所及特征

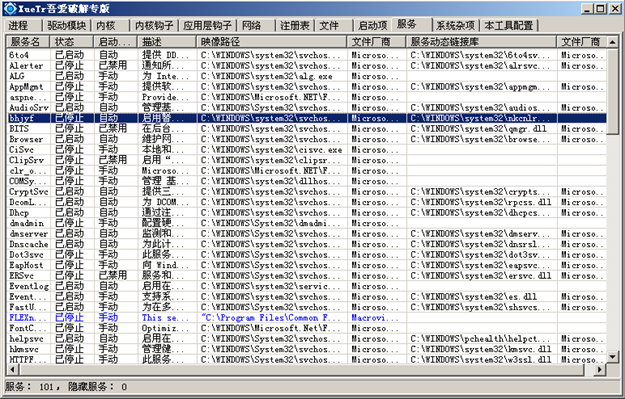

1.随机生成一个自动运行的“服务”,外面显示的“名称”和双击该服务后显示的“服务名称”可能不同,且两个名称通常都不会有完整的英文意思。“描述”可能是中文或英文,有一定的迷惑性。执行路径为:“C:\WINDOWS\system32\svchost.exe -k netsvcs”。(手工清除时,以双击该服务后显示的“服务名称”为准。该服务拒绝被手动或禁用。该服务自动启动后会自动停止。用wsyscheck软件查看服务时,无法看到该服务。打开msconfig可看到该服务但去掉那勾也无法阻止该病毒启动。)

2.该病毒对注册表的修改,主要是为了生成服务用的,有三个地方:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\“服务名称” HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\“服务名称” HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\“服务名称”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost中的netsvcs值有“服务名称”。

HK_LOCAL_MACHINE\SOFTWARE\Microsoft\Shared Tools\MSConfig\services\“服务名称” 还有别的三五个地方有相关项,似乎不太重要,想完美删除的自己搜索去。

3.在system32下生成一个具有“ARSH”属性的隐藏dll文件,并设置自身权限禁止被删除。该文件名称是随机的。

4.开机后,服务调用该dll文件,插入到svchost文件中。用wsyscheck软件查看svchost文件的线程时,看不到正确的dll文件,只看到几个“?”。

三、jwgkvsq.vmx病毒的清除方法

参考上面所描述的“jwgkvsq.vmx病毒在本机上的藏身之所及特征”,按下面的步骤来做: 1.用wsyscheck软件查看svchost文件(通常是占用内存最大的那个,约20M左右。)的线程,将显示为“?”的线程都结束掉。

1.在运行处打开services.msc,寻找具有上面描述特征的“服务”。 (留意“名称”是否有完整英文意思、“运行路径”是否为“C:\WINDOWS\system32\svchost.exe -k netsvcs”以及是否“自动”启动后又自动停止了。)

2.找到该服务后,双击打开,查看里面的“服务名称”,记下来。

3.在运行处输入“regedit”打开注册表,结合上面第二大点的第2小点描述的注册表位置,寻找上面记下来的“服务名称”。

(找到的前面三个“服务名称”项都有权限限制导致无法删除;右键选择权限并赋予当前用户完全控制权限,按F5刷新就会看到详细的服务信息并出现一或两个子项(默认是没有任何信息显示的),打开“Parameters”子项即可看到藏身在system32里面的隐藏dll文件名称,记下来。)

4.主要删除前面ControlSet001和ControlSet002里面的有关“服务名称”项即可。其余的不删除似乎没有什么影响,勤快的朋友最好将找到的都删了。

5.重启。该“服务”自动消失。

6.修改注册表有关地方或用软件,让系统可以显示隐藏文件(包括显示隐藏的系统文件),到system32下找到前面记下来的隐藏dll文件,右键属性赋予当前用户完全控制该文件的权限。即可直接删除该文件。

PS:找出注册表中的“服务名称”和该服务所启动的隐藏dll文件是关键。用别的工具或方法也行,只要能找到这两个关键点就能很轻松的删除jwgkvsq.vmx病毒。

四、jwgkvsq.vmx病毒的防御方法

1.到微软官方网站下载对应版本的安全补丁MS08-067(KB958644)并安装,以修补该漏洞。

http://www.microsoft.com/china/technet/security/bulletin/MS08-067.mspx

2.用cmd命令,在U盘建立一个不可删除的autorun.inf文件夹。 先进入u盘盘符,再完整的输入以下命令:

md autorun.inf

cd autorun.inf md undel…\

u盘根目录生成一个autorun.inf文件夹,里面会生成一个“undel…”的不可打开和删除的文件夹。

五、U盘jwgkvsq.vmx病毒的手工清除方法及防御方法(2011年02月16日补充)

1.因为此病毒在电脑主机和移动设备(U盘、移动硬盘,手机U盘等)之间是联动的,其中处理电脑主机是关键,而移动设备上的jwgkvsq.vmx病毒比较容易查杀。本文之前着重说明如何处理电脑主机,下面对移动设备的处理也做更详细的说明(因jwgkvsq.vmx病毒变得稍微狡猾了些,不熟悉NTFS权限设置的童鞋们可能搞不定它),也是对本文第一大点第二小点的补充说明。

2.jwgkvsq.vmx病毒的手工清除方法简要步骤:

1) 先按上面的方法将电脑主机上的jwgkvsq.vmx病毒搞定,然后着手处理u盘上的jwgkvsq.vmx病毒。 2) 显示隐藏的问题可用PE系统或修改注册表相关地方,不懂的百度一下。看到目标文件(X盘:\Autorun.inf和X盘:\RECYCLER\S-5-3-42-2819952290-8240758988-879315005-3665\jwgkvsq.vmx)之后,给予everyone或当前用户“允许完全控制”的权限,然后就可以删掉这两文件了。

目前最新的jwgkvsq.vmx病毒变狡猾了些,它给everyone只读权限,并修改了权限中的“所有者”为别的用户,让当前用户无法添加或修改权限,那就没办法给予“允许完全控制”权限了。用下面的方法可对付它:

右键文件,选择“属性-安全-高级-所有者”,然后在框内列出的用户中选择你当前的用户名或直接选Administrator,“应用-确定”。完全退出之后再次右键该文件,选择“属性–安全”,此时已可添加修改权限,选择“允许完全控制”,确定退出。接下来就可以删除该文件了。

3.加强防御

其实本文第四大点中的方法已经足够防御的了。搞定了autorun.inf文件,即使U盘在别的电脑上又感染了该病毒,也仅仅是多了个文件在U盘上,该U盘不会成为新的感染源,因为autorun.inf文件不起作用了。但是还是会有用户担心,心里不踏实。为此,这里借鉴该病毒的方法,以其人之道还治其人之身。使用了第四点所说的防御方法之后,我们可以再在“X盘:\RECYCLER\S-5-3-42-2819952290-8240758988-879315005-3665”里面自己建立一个空的jwgkvsq.vmx文件(先建立个空txt文件,然后修改名称及其扩展名为jwgkvsq.vmx即可),然后右键进去该文件的权限设置里面,把所有的用户都删掉!这样即使是当前用户也不能轻易删除该文件了,要经过重新添加当前用户才行。这样该病毒就无法再次生成在U盘里面了。为了避免长时间后自己都搞不清楚该文件是否真的病毒,可以新建一个txt文件,起名叫“此jwgkvsq.vmx零大小非隐藏_自建的.txt”。(自己新建病毒文件时,如遇到拒绝的情况,也是修改一下该文件夹的权限就好了,“允许完全控制”!)

注意:手工删除病毒的原则是先搞清楚整体状况,了然于胸,然后才开始着手清除,忌看一步做一步。