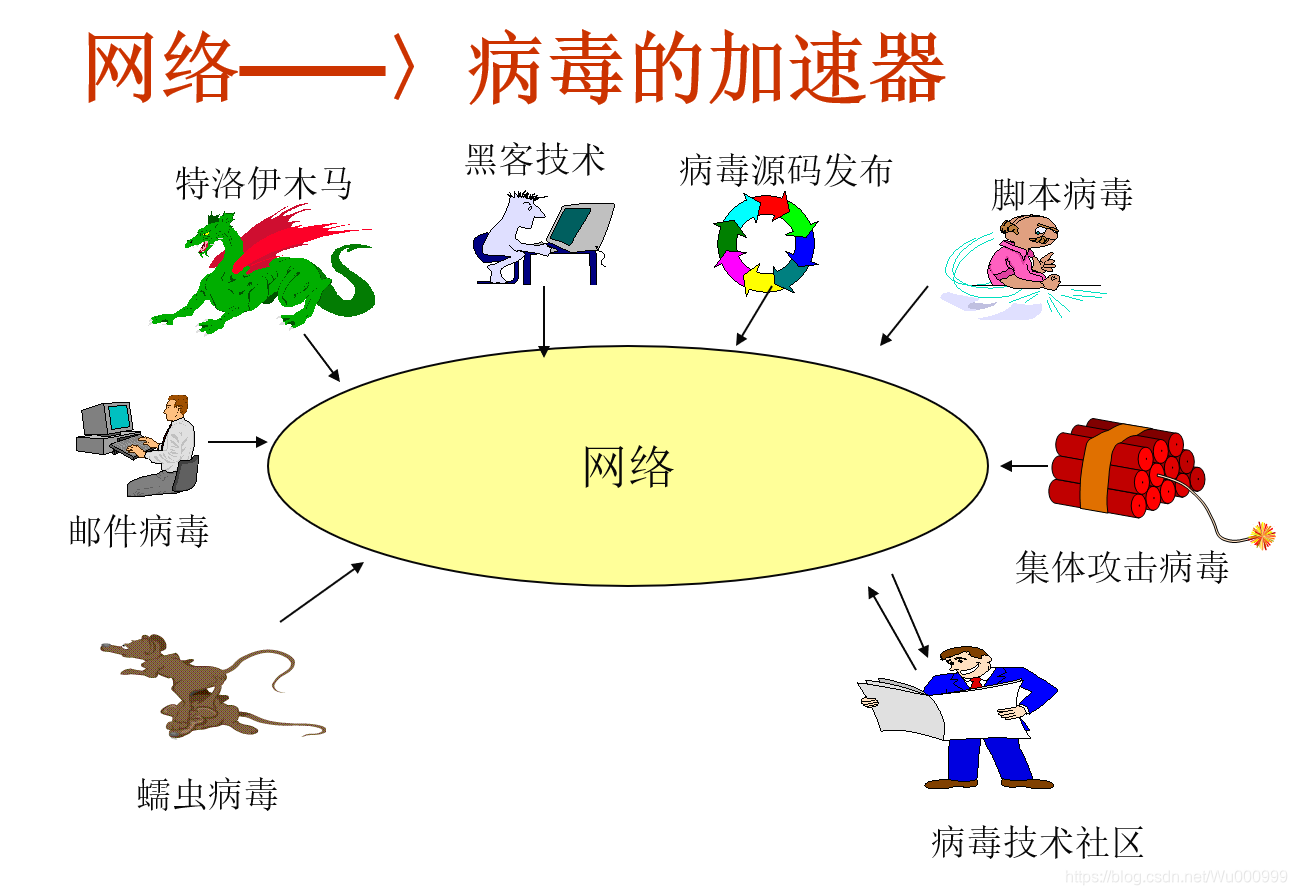

什么是病毒?

病毒的介绍

1、计算机病毒与其他合法程序一样,是一段可执行程序,但它不是一个完完整的程序,而是寄生在其他可执行程序上,当执行这个程序时,病毒就其破坏作用

2、他们能把自身附着在各种类型的文件上,当文件被复制或从一个用户传送到另一个用户时,它们就随同文件一起蔓延开来

3、传染性是病毒的基本特征,一旦网络中一台计算机中了病毒,则这台计算机中的病毒就会通过各种渠道从已被感染的计算机扩散到没有感染的计算机上,以实现自我繁殖

4、一个标志精巧的计算机病毒程序,进入系统之后一般不会马上发作、而是潜伏在合法文件中。它们一般可以潜伏很长时间不被人发现。病毒的潜伏性越好,其在系统中的存在时间就会越长,病毒的传染范围就会越大

5、是指病毒因某个时间或数值的出现,诱使病毒实施感染或进行攻击的特性

6、计算机中毒后,可能会导致正常的程序无法运行,把计算机内的文件删除或使计算机文件受到不同程度的损坏

7、计算机病毒具有很强的隐藏性,有的可以通过杀毒软件检查出来,有的根本就查不出来,后面这一类病毒处理起来通常很困难

病毒的分类

附带型病毒

通常附带于一个EXE文件上,其名称与EXE文件名相同,但扩展是不同的,一般不会破坏更改文件本身,但在DOS读取时首先激活的就是这类病毒

蠕虫病毒

它不会损害计算机文件和数据,它的破坏性主要取决于计算机网络的部署,可以使用计算机网络从一个计算机存储切换到另一个计算机存储来计算网络地址来感染病毒

可变病毒

可以自行应用复杂的算法,很难发现,因为在另一个地方表现的内容和长度是不同的

有哪几种类病毒

系统病毒

系统病毒的前缀为:Win32、PE、Win95、W32、W95等。这些病毒的一般公有的特性是可以感染windows操作系统的 .exe 和.dll 文件,并通过这些文件进行传播。如CIH病毒

蠕虫病毒

蠕虫是一种可以自我复制的代码,并且通过网络传播,通常无需人为干预就能传播。蠕虫病毒入侵并完全控制一台计算机之后,就会把这台机器作为宿主,进而扫描并感染其他计算机。当这些新的被蠕虫入侵的计算机被控制之后,蠕虫会以这些计算机为宿主继续扫描并感染其他计算机,这种行为会一直延续下去。蠕虫使用这种递归的方法进行传播,按照指数增长的规律分布自己,进而及时控制越来越多的计算机

木马病毒

木马病毒是指隐藏在正常程序中的一段具有特殊功能的恶意代码,是具备破坏和删除文件、发送密码、记录键盘和攻击Dos等特殊功能的后门程序。木马病毒其实是计算机黑客用于远程控制计算机的程序,将控制程序寄生于被控制的计算机系统中,里应外合,对被感染木马病毒的计算机实施操作。一般的木马病毒程序主要是寻找计算机后门,伺机窃取被控计算机中的密码和重要文件等。可以对被控计算机实施监控、资料修改等非法操作。木马病毒具有很强的隐蔽性,可以根据黑客意图突然发起攻击

脚本病毒

脚本病毒是主要采用脚本语言设计的计算机病毒。现在流行的脚本病毒大都是利用JavaScript和VBScript脚本语言编写。实际上在早期的系统中,病毒就己经开始利用脚本进行传播和破坏,不过专门的脚本型病毒并不常见。但是在脚本应用无所不在的今天,脚本病毒却成为危害最大、最为广泛的病毒,特别是当它们和一些传统的进行恶性破坏的病毒如CIH相结合时其危害就更为严重了。随着计算机系统软件技术的发展,新的病毒技术也应运而生,特别是结合脚本技术的病毒更让人防不胜防,由于脚本语言的易用性,并且脚本在现在的应用系统中特别是Internet应用中占据了重要地位,脚本病毒也成为互联网病毒中最为流行的网络病毒

宏病毒

宏病毒是一种寄存在文档或模板的宏中的计算机病毒。一旦打开这样的文档,其中的宏就会被执行,于是宏病毒就会被激活,转移到计算机上,并驻留在Normal模板上。从此以后,所有自动保存的文档都会“感染”上这种宏病毒,而且如果其他用户打开了感染病毒的文档,宏病毒又会转移到他的计算机上

常见的病毒

爱虫病毒

爱虫病毒(Vbs.loveletter),又称“我爱你”(I Love You)病毒,是一种蠕虫病毒,它与1999年的梅丽莎病毒非常相似。据称,这个病毒可以改写本地及网络硬盘上面的某些文件。用户机器染毒以后,邮件系统将会变慢,并可能导致整个网络系统崩溃,当时在全球更是造成了百亿美元的损失

Funlove病毒

这是WIN32类型的病毒,它可以感染Windows 9x和Windows NT 4.0操作系统的计算机,并感染所有WIN32类型的文件(PE文件),如Windows和Program Files目录及其子目录中的扩展名为。EXE、.SCR和。OCX的文件。该病毒搜索所有具有写访问的网络共享文件夹并感染那里的所有文件,同时能够修补NT环境的完整性检测,以便能够感染系统文件

CIH病毒

CIH病毒是一种能够破坏计算机系统硬件的恶性病毒。这个病毒产自台湾,原集嘉通讯公司(技嘉子公司)手机研发中心主任工程师陈盈豪在其于台湾大同工学院念书期间制作。最早随国际两大盗版集团贩卖的盗版光盘在欧美等地广泛传播,随后进一步通过网络传播到全世界各个角落

YAL 病毒

YAI(YouAnd l是第一个国内编写的大规模流行的“黑客”病毒,它是由重庆的一位叫杜江的大学生编写的。YAl(backdoor)属于文件型病毒,通过各种存储介质和因特网传播,主要以右键附件的形式传递。在YAl(backdoor)病毒感染Windows系统的可执行文件并执行了染毒文件后,系统没有任何特殊现象,即在毫无征兆的情况下能够将病毒激活,使之侵入系统。当染毒文件*.exe被运行后,会在当前目录下生成*.TMP和*.TMP.YAr 两个文件,同时此病毒自动搜索系统内的可执行文件,并将这些可执行文件感染。

圣诞节病毒

圣诞节病毒往往以一些祝福语、情话为幌子,发送带毒的邮件或链接。圣诞节病毒“Navidad”一般以“NAVIDAD .EXE ”为文件名,以电子邮件附件形式或者通过QQ和MSN等聊天软件进行传播。发送。计算机一旦感染上这一病毒,它将自动改写Windows 的注册表,改变扩展名为“.EXE ”的可执行程序的链接指向,并导致电脑系统绝大部分程序无法运行。

节假日已经成为木马病毒大肆作案的挡箭牌,大量木马病毒打着节假日的幌子招摇撞骗,很多电脑用户一不小心就步入了病毒设计好的陷阱,也常常因此蒙受经济上的损失。12月21日,金山毒霸等反病毒厂商纷纷发布圣诞节病毒预警,而今年的圣诞节,MSN相册、瓢虫病毒等似乎来的更早,危害性更是不容小觑。圣诞节、情人节等国外传来的节日最容易被病毒利用,而在这些特殊的日子里,用户一般警惕性不高,或者有某种需要下载各种电子贺卡、下载各种动听的手机铃声,非常搞笑或者诱人的动漫传情图片,这很容易遭遇木马病毒的入侵。

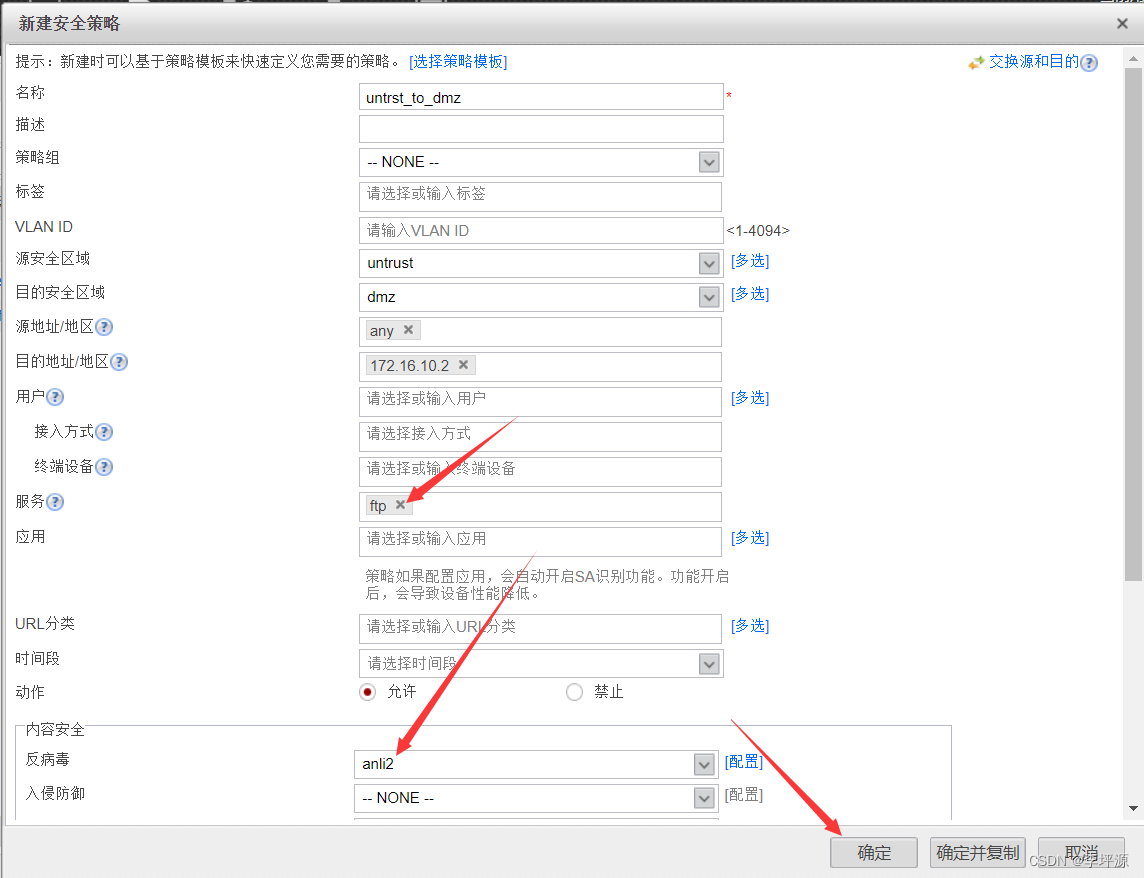

是怎么产生的?

第一

病毒本身是程序,所以程序的编写者目的不一样,写出来的有的是软件,有的就是病毒啦。归结起来主要有以下几方面的

原因:

1、报复心理。2、炫耀、玩笑或是恶作剧。3、为了经济利益。

第二

1.最早是为了恶作剧,计算机病毒最早出现于DOS,这是一个引导阶段,在这个阶段下,人们都是为了恶作剧,出现于1987年,当时的计算机硬件较少,功能简单

般需要通过软盘启动后使用.引导型病毒利用软盘的启动原理工作;它们修改系统启动扇区,在计算机启动时首先取得控制权.减少系统内存,修改磁盘读写中断影响系统工作效率在系统存取磁盘时进行传播。引导型病毒发展为可以感染硬盘,典型的代表有“石头2“

2.可执行文件型病毒出现利用DOS系统加载执行文件的机制工作,代表为“耶路撒冷”,“星期天”病毒,病毒代码在系统执行文件时取得控制权,修改DOS中断,在系统调用时进行传染并将自己附加在可执行文件中,使文件长度增加。

3。1990年,发展为复合型病毒,可感染COM和EXE文件。

4.1992年,伴随型病毒出现,它们利用DOS加载文件的优先顺序进行工作。

5.1994年,随着汇编语言的发展;实现同一功能可以用不同的方式进行完成,这些方式的组合使一段看似随机的代码产生相同

的运算结果。幽灵病毒就是利用这个特点,每感染─次就产生不同的代码。

例如“一半”病毒就是产生一段有上亿种可能的解码运算程序,病毒体被隐藏在解码前的数据中,查解这类病毒就必须能对这段数据进行解码,加大了查毒的难度。

6.1995年,生成器,变体机阶段7.1995年,蠕虫

8.1996年,视窗阶段,出现于窗口化系统windows系列中。9.1997年,因互联网出现,进入互联网即通过网络传播。

10.1997年Java阶段,此时出现java语言进行传播和资料获取的病毒开始出现.典型的代表是JavaSnake病毒,还有一些利

用邮件服务器进行传播和破坏的病毒,例如Mail-Bomb病毒,它会严重影响因特网的效率。

第三

美国学生弗里德-科恩以测试计算机安全为目的编写首个电脑病毒,科恩编写这一电脑病毒的最初目的仅仅是为了实验,他发现自己的病毒可在不到一个小时内传播到系统的各个部分,最快的传播速度是5分钟。

由于病毒可在电脑网络中象在电脑之间一样传播,这将给许多系统带来广泛和迅速的威胁。所以防止计算机病毒感染电脑,对于每个用户而言是—项必须的基本。

建议您在个人计算机中安装腾讯电脑管家来保护电脑,防止病毒感染您的电脑对您的系统以及文件造成威胁。