从智能卡到智能仪表,有许多不同的方式无线节点可以在物联网攻击。本文着眼于设备的方式是防止各种恶意代码篡改,从物理微分功率分析(DPA)和设计师的方式可以对他们的保护,包括设计技术和实现物理不可克隆功能(PUF)。

保护信息安全是物联网的关键挑战之一。无线通信是这一技术中的一项关键技术,它使传感器和控制节点在因特网上易于安装和管理。通过加密保护无线链路是一项关键的设计技术,但无线节点本身很容易受到篡改。这可以拦截正在收集的数据、加密密钥或代码本身。这种黑客攻击可能是为了个人利益,改变无线连接的智能电表中的数据,或者拦截近距离通信(NFC)信用卡和借记卡数据的国际团伙。

有各种篡改技术,特别是用于捕获加密密钥。一旦黑客能够访问这些信息,系统中的所有数据都可能被利用,对节点的活动给予各种各样的洞察,并将其转化为钱包、家庭或工厂的活动。

防篡改是智能仪表、NFC芯片和无线物联网节点设计中的一个关键因素,因此理解攻击机制至关重要。

智能卡行业通常的地方攻击分为三类。非侵入性的边信道攻击使用信息的功率曲线或电磁辐射,而故障攻击使用激光或故障在电压改变芯片的响应。这种技术的力量可以从最近的树莓2低成本电脑板上看到,当暴露在相机闪光灯时会复位。第三种技术是反向工程,通过剥离芯片层来发现晶体管结构和存取数据,特别是在只读存储器中。

NFC功能的无线智能卡的挑战,如恩智浦的pn5120,承受的是这些新的攻击复杂的发展对策。在一些市场,如电子护照,智能卡芯片抵御攻击的领域十年是有效的。

其中一个侧信道攻击是差分功耗分析(DPA)。这种技术监视信号线中消耗的微小能量,以确定传输的比特,该比特被用来确定系统中使用的加密密钥。这些边信道攻击的另一种方法是监视还可能导致数据的漏电流,而电磁发射也可能提供有关所发送数据的信息。

对策

DPA对策包括广泛的软件、硬件和协议技术,保护抗干扰设备免受侧信道攻击。这些措施包括减少泄漏到侧信道的信息,以降低信噪比(S / N)的比率。设计者还可以在侧通道中添加振幅或时间噪声,以降低信噪比。

其他技术还包括将随机性添加到代码中,以减少侧信道与原始数据流之间的相关性。

另一种方法来防止这种攻击是实现物理不可克隆功能(PUF)。这使用硅设备内部的结构来产生唯一的数字,也可以用来防止篡改。这越来越多地被用来作为防止逆向工程的一种方法,因为没有可见数据存储易受篡改。

PUFs定义为基于物理特性,这是每一个独特的芯片功能,难以预测,容易评估和可靠。这些功能也应该是独立的,几乎不可能复制。这意味着,PUFs可以作为信任根,可以提供一个关键的,不能轻易的逆向工程。

使用这种技术,芯片本身可以检查环境是否完好。生产或个性化的过程中,IC措施的PUF环境和商店这一独特的测量。从那时起,集成电路可以重复测量,通常在启动过程中,检查环境是否发生变化,这将表明卡体发生了变化。这可以防止多种入侵攻击。

原则上,任何物理设备特性的波动可以变成一个PUF。其中之一是在SRAM中。在给智能卡芯片和内部SRAM供电后,电池由一个随机的零和一个逻辑值的模式初始化。这种模式不同于每个芯片和SRAM单元内的小偏差导致每个晶体管的电特性的变化。这导致了一个结果较佳状态小不对称(0或1)在启动过程中,这是芯片和智能卡的一个独特的指纹。

这种独特的指纹是通过在初始化数据上使用里德-所罗门纠错得到的,然后这是作为保护密钥的密钥或作为内部密钥保护存储位置的密钥。这保护了逆向工程和DPA攻击的密钥,因为它始终受到保护。它的关键是基本上分为两个部分–SRAM PUF的指纹和一个激活码。攻击者必须知道这两个值,才能重建保护无线链路的密钥。

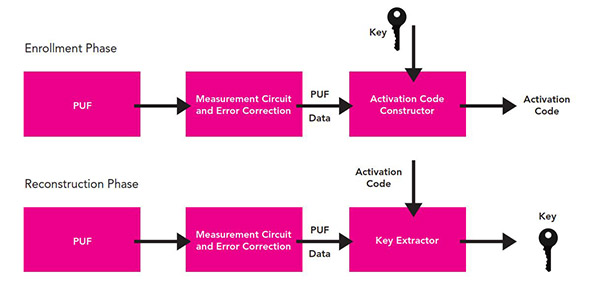

使用PUF通常分为两个阶段,招生和重建(如图1)。当生成或存储新密钥时,注册阶段只发生一次。将密钥放入激活代码构造函数中,生成激活码存储在非易失性存储器中。在重构阶段,密钥提取器中使用了激活码来重构密钥,但实际密钥不存储在NV存储器中。这意味着关键不能单独与激活码源;代码和PUF数据必须可重构的关键。

招生形象与重建

图1:招生和重建在智能卡使用一个物理不可克隆功能(PUF)。

这样的实现也必须是经过精心设计和安全测试,PUF本身不开放其他安全攻击路径,如一些弱点方面的侧信道或故障攻击。

FPGA的IGLOO2 PUF图像

图2:PUF是网络中的固定无线链路的IGLOO2 FPGA安全的关键要素。

Microsemi的实施了PUF功能集成到现场可编程设备,如低功耗IGLOO2,添加此功能的物联网无线节点通常是电池供电。这是用来演示公共密钥基础设施(PKI)的安全机器对机器(M2M)通信之间的嵌入式系统和M2M认证,让设备很容易,但安全地添加到物联网。使用非易失性FPGA,如IGLOO2,消除了外部EEPROM的脆弱性和潜在的提供了一个更高级别的安全性。外部设备意味着比特流可能被截获或分析以向攻击者提供信息,或者EEPROM本身可以被逆向工程。

采用Microsemi的方法增加了硬化的PUF技术,使用专用的片上SRAM和额外的措施如防篡改网和专用的PUF的功率控制。这种抵制篡改提供了更高级别的安全性,为PUF密钥的有效消失从芯片在断电时。这意味着有没有已知的技术,能看懂PUF的秘密而其电源关闭。

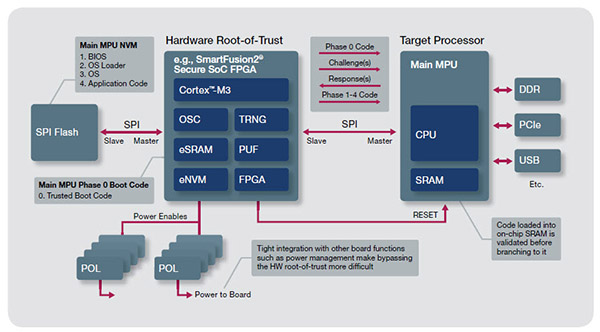

材料方法图像

图3:PUF的方法也可以用于实现安全启动一个单片机防止篡改。

这种方法还可以用于在节点中提供微控制器的安全引导,如图3所示,也可以保护系统不受干扰。

这些设备可以在如Silicon Labs的ble121无线模块(图4)使用协议的蓝牙低能量来提供额外的安全性,防止被篡改。这种方法还允许系统设计人员保持对节点安全方面的控制,并将其与电源管理集成在一起,同时能够使用不同的无线模块。这同时保护系统IP和用户数据。

硅实验室的ble121图像

图4:添加一个FPGA在物联网无线节点可以帮助保护无线模块如硅实验室的ble121篡改(图片来源凯利讯半导体)。

结论

反篡改是整个物联网中元素的一个重要考虑因素。从无线传感器节点无线连接的网关,从NFC智能卡的无线智能电表,所有的系统都需要保护。使用技术来减少DPA攻击结合IP生成PUF键可以大大提高无线通信系统的安全。