文章目录

- WindowsVulnScan提权辅助工具简介与使用教程

- 1.工具简介

- 2.工具使用教程

- 1、运行powershell脚本KBCollect.ps1收集信息

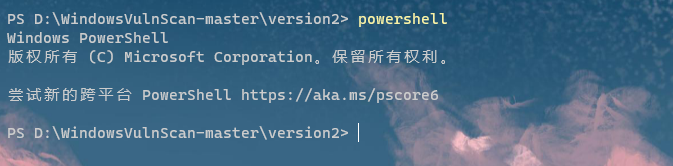

- 2.进入powershell

- 3.输入脚本名称并运行

- 4.KBCollect.ps1脚本运行结束后

- 5.运行python脚本cve-check.py -u 创建CVEKB数据库

- 6.运行python脚本

- 7.运行python脚本

- 后言

WindowsVulnScan提权辅助工具简介与使用教程

1.工具简介

这是一款基于主机的漏洞扫描工具,采用多线程确保可以快速的请求数据,采用线程锁可以在向sqlite数据库中写入数据避免database is locked的错误,采用md5哈希算法确保数据不重复插入。主要用途为查找是否有公开exp的网站为shodan。但缺点是该网站限制网络发包的速度,采用了单线程的方式,扫描耗时较长。

下载项目地址:https://github.com/chroblert/WindowsVulnScan

2.工具使用教程

1、运行powershell脚本KBCollect.ps1收集信息

进入工具所在目录,打开命令行窗口

2.进入powershell

只有进入powershell之后,才可以运行该脚本

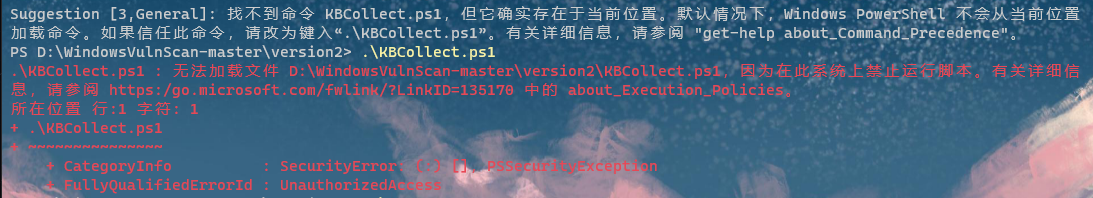

3.输入脚本名称并运行

.\KBCollect.ps1

但是我这里却报错了,于是我只能通过右键文件,powershell运行

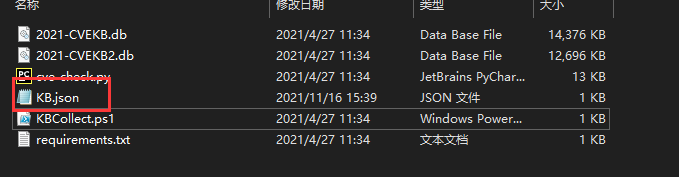

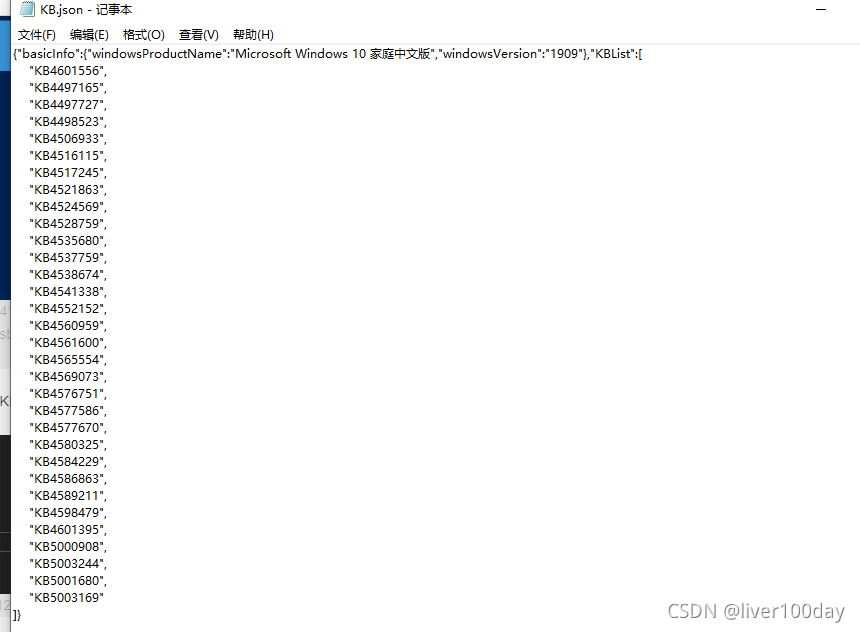

4.KBCollect.ps1脚本运行结束后

会在当前目录生成一个KB.json文件,该文件详细描述当前操作系统的版本信息与已经打过的漏洞补丁信息

5.运行python脚本cve-check.py -u 创建CVEKB数据库

电脑中需要安装python3环境,否则会报错

6.运行python脚本

更新CVEKB数据库中的hasPOC字段

python cve-check.py -U

如果是第一次更新的话,时间会花费很久,大概一两个小时左右,我这里因为网速过慢,于是就拿别人做好的截图进行展示,后续会变更为我自己做好的截图。

7.运行python脚本

查看操作系统打的补丁,以及存在可进行漏洞利用的公开EXP漏洞

python cve-check.py -C -f KB.json

后言

最近一直在学习,但是学习的东西很多很杂,于是便把自己的学习成果记录下来,便利自己,帮助他人。希望本篇文章能对你有所帮助,有错误的地方,欢迎指出!!!喜欢的话,不要忘记点赞哦!!!