恶意软件是病毒、蠕虫、特洛伊木马以及其他有害计算机程序的总称,并且很早就一直存在。而恶意软件随着时间的失衡不断发展演变,黑客利用它来进行破坏并获取敏感信息。而阻止和打击恶意软件占据了信息安全专业人员的大部分工作时间。

恶意软件的定义

Malware是恶意软件的缩写,正如微软公司所说的那样,“这是一个全面的术语,指的是任何旨在对计算机、服务器或计算机网络造成损害的软件。”换句话说,软件基于其预期用途被识别为恶意软件,而不是用于构建它的特定技术。

恶意软件的类型

这意味着,恶意软件和病毒之间的区别是一个问题:一个病毒就是一种恶意软件,所以所有的病毒都是恶意软件(但不是每一个恶意软件都是病毒)。

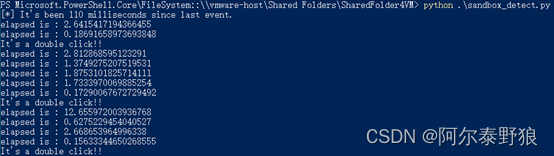

还有许多不同的方法可以对恶意软件进行分类:首先是恶意软件的传播方式。人们可能已经听说过病毒、木马和蠕虫这几个词可以互换使用,但正如安全厂商赛门铁克公司所解释的那样,它们描述了恶意软件感染目标计算机的三种微妙的不同方式:

•蠕虫是一种独立的恶意软件,可以自我复制,并从一台计算机传播到另一台计算机。

•病毒是一段计算机代码,它将自身植入另一个独立程序的代码中,然后强制该程序采取恶意行为并自行传播。

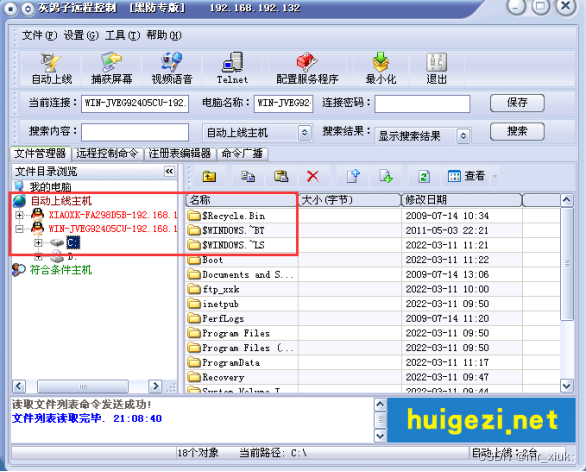

•木马是一种恶意程序,它不能自我复制,但会伪装成用户想要的东西,并诱使激活,以便造成破坏