声明:文中涉及到的技术和工具,仅供学习使用,禁止从事任何非法活动,如因此造成的直接或间接损失,均由使用者自行承担责任。

点点关注不迷路,每周不定时持续分享各种干货。

众亦信安,中意你啊!

背景

某天接到公司的hvv通知,怀着忐忑的心情去请教先前去过的大佬,不出意外的意外没有收获(存档)。没办法硬着头皮上,最终摸了几个靶标,以下记录其中一个(全靠运气)。

入口点发现

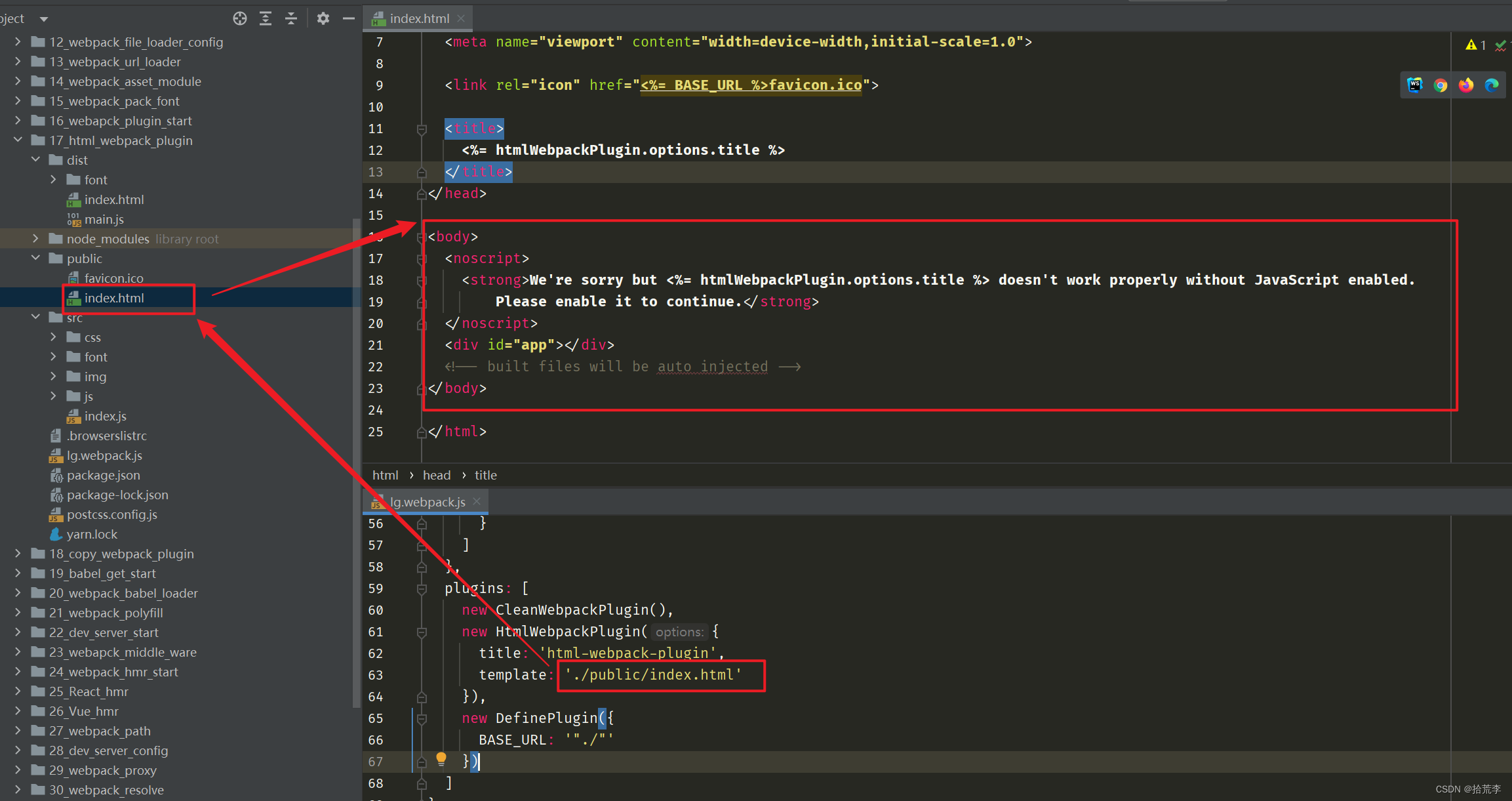

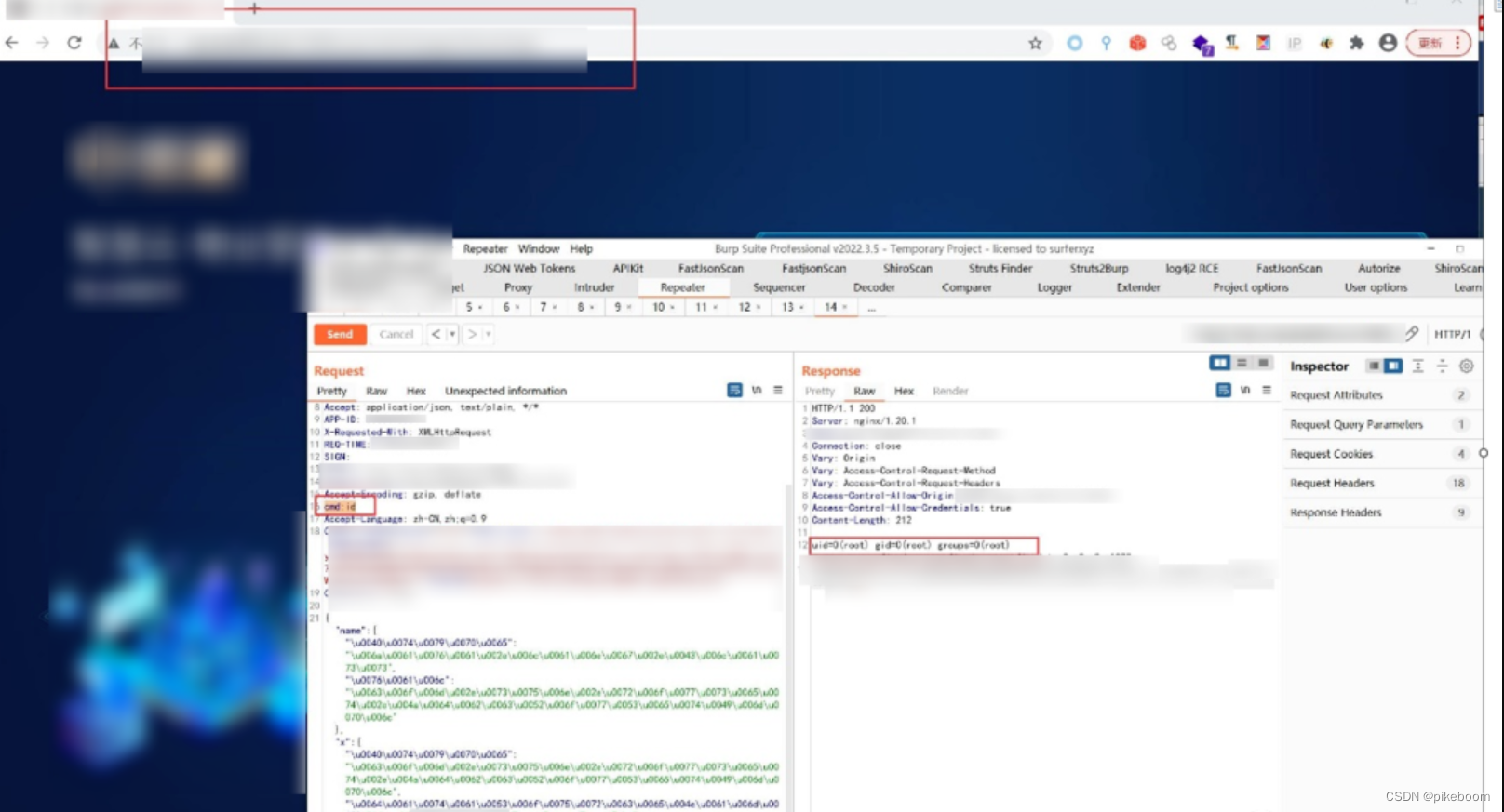

在对所给目标的域名,ip的c段等收集后发现了几个弱口令未授权,不能止步于此啊,于是继续搜索通过该公司下属单位发现了一个x云平台,存在fastjson反序列化,直接用插件自带的链子打成功了。

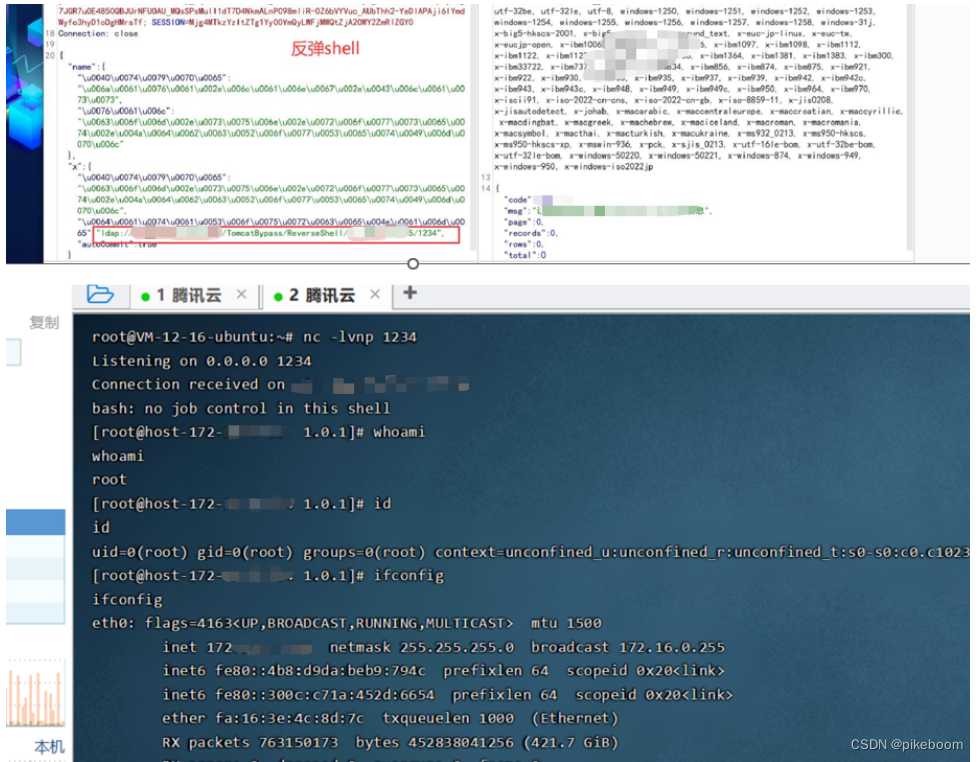

很快啊,反弹拿到shell后,草草写了个计划任务维持权限。(熟悉的同学应该知道我这里使用的是啥工具反弹)

很快啊,反弹拿到shell后,草草写了个计划任务维持权限。(熟悉的同学应该知道我这里使用的是啥工具反弹)

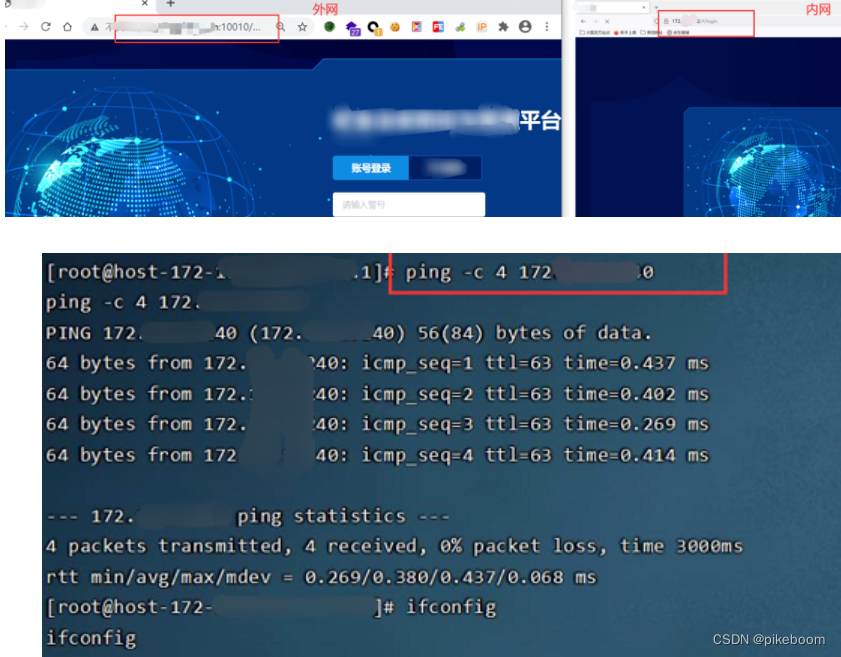

frp一上,流量代理到vps,寻找内外网同时部署的系统,ping同网段或不同A/B/C段(存在的网段)突破逻辑隔离,拿到1k分数。

frp一上,流量代理到vps,寻找内外网同时部署的系统,ping同网段或不同A/B/C段(存在的网段)突破逻辑隔离,拿到1k分数。

内网信息收集&横向

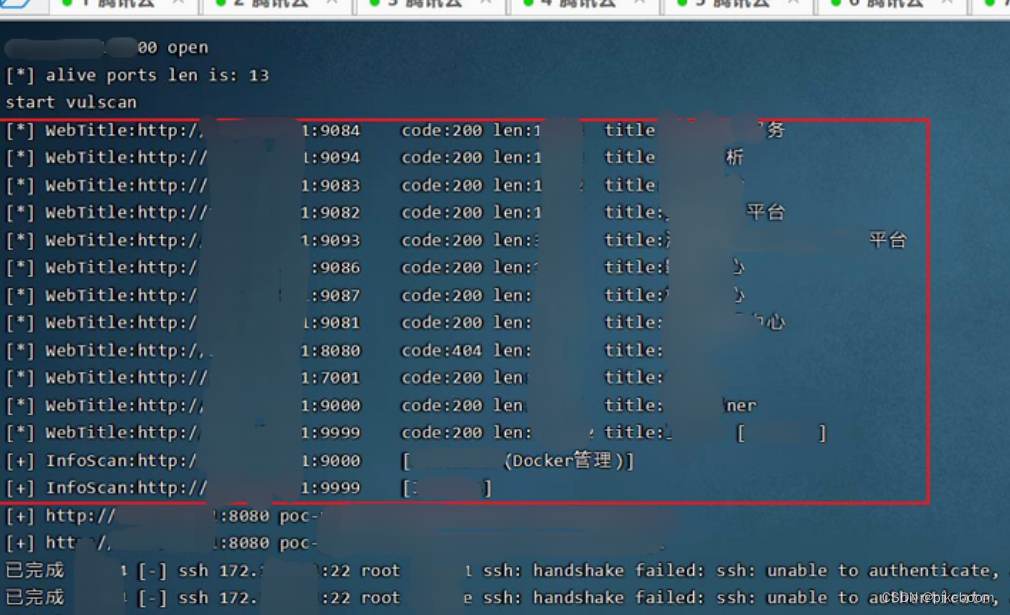

不用犹豫,fscan扫一波收获不错有x台ssh,x个web系统,x个数据库的弱口令(其中包含了靶标系统,当时没注意)

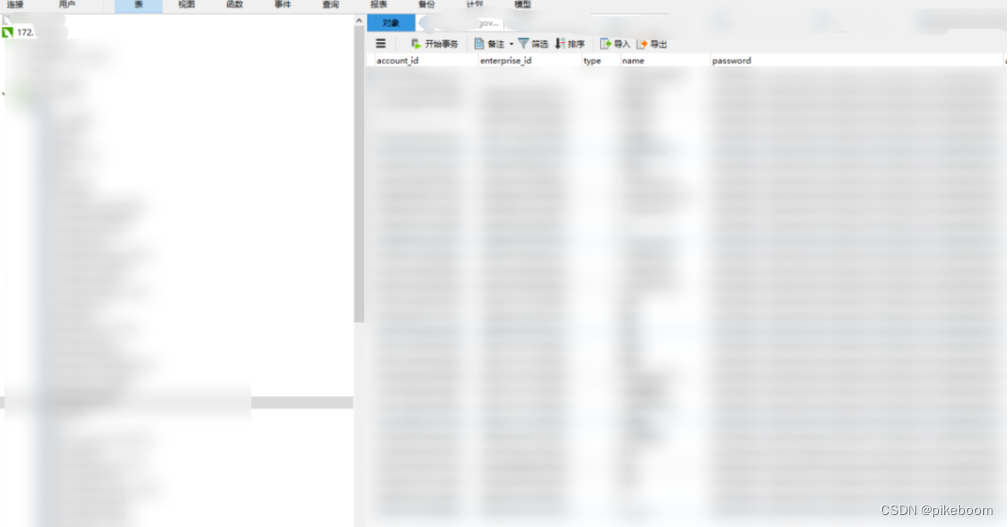

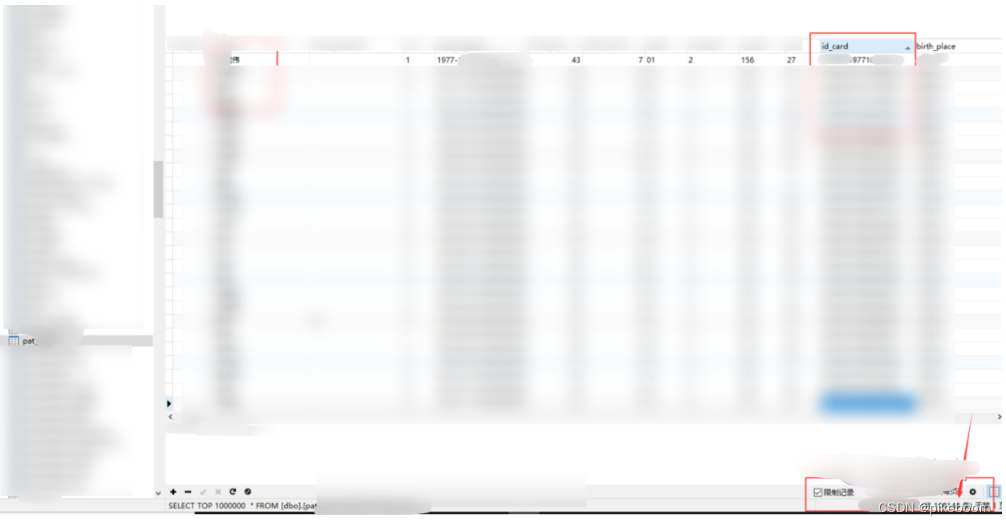

信息收集差不多了,习惯性的先看数据库,已拿数据分数为主,几个数据库下来找敏感信息眼睛都看花了,时间还花一大截,敏感数据分只拿了1.5k。(原谅我这里的厚马)

信息收集差不多了,习惯性的先看数据库,已拿数据分数为主,几个数据库下来找敏感信息眼睛都看花了,时间还花一大截,敏感数据分只拿了1.5k。(原谅我这里的厚马)

这里顺便请教一下各位大佬有啥快速的方法能够定位数据库中是否存在敏感数据如姓名、身份证等。

数据库看完了接下来就看服务器权限,这里比较枯燥,验证fscan扫出来的弱口令截图,数据库加ssh服务器权限分数1k。(这里太分散就不放图了,全是linux服务器没一台windos)

数据库看完了接下来就看服务器权限,这里比较枯燥,验证fscan扫出来的弱口令截图,数据库加ssh服务器权限分数1k。(这里太分散就不放图了,全是linux服务器没一台windos)

接下来就是看收集的web系统,从几十个web系统中发现,同一个ip下部署了10几个系统,回头一看服务器权限在手上,部署在docker容器下。

一个个系统尝试,果然内网弱口令yyds,后面和裁判掰扯一下web系统+docker服务器权限分数给了1.5k。(部分截图)

其中还有各种未授权前前后后,算一起1k分数(部分截图)

其中还有各种未授权前前后后,算一起1k分数(部分截图)

成功拿下靶标系统

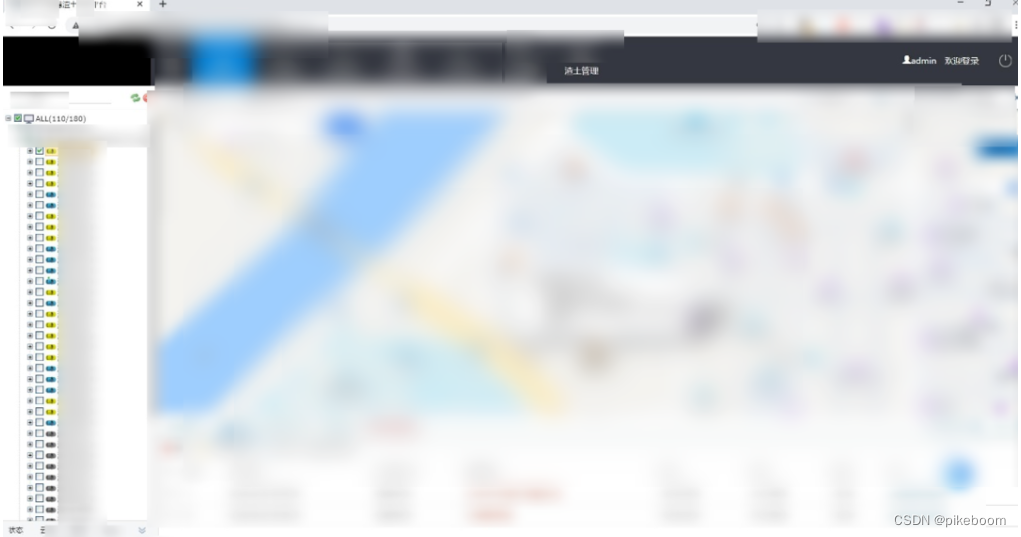

一天时间都快过完了,整理了下思绪总感觉这个内网还差点东西,分数也没刷满。看了看目标的靶标系统,有好几个平台,其中渣土两个字特别亮眼,脑袋里面好像闪过这内网几十个web系统中有个渣土平台,当时只是简单的账密测试,没有深入。

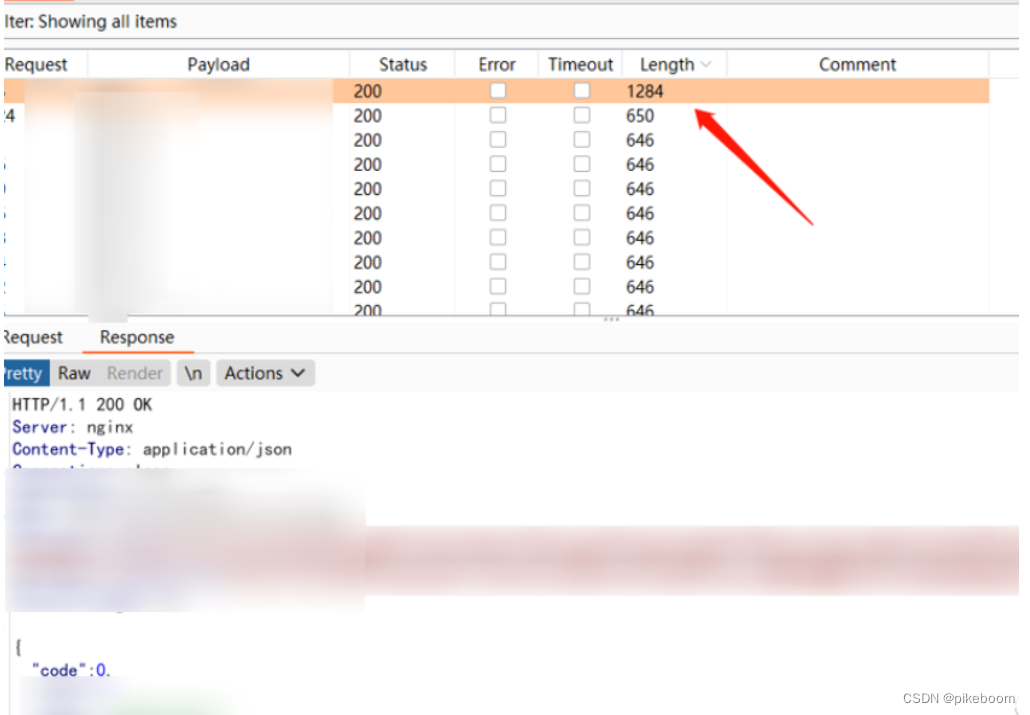

手工尝试登录几次失败后,又想到数据库中各种表里面翻账密无果,又看了看js啥也没有,好在这系统验证码可复用那就存在爆破风险了,然后又用先前能够登录内网其它web系统的口令简单组成了一个密码本尝试爆破,可想而知还是失败。

手工尝试登录几次失败后,又想到数据库中各种表里面翻账密无果,又看了看js啥也没有,好在这系统验证码可复用那就存在爆破风险了,然后又用先前能够登录内网其它web系统的口令简单组成了一个密码本尝试爆破,可想而知还是失败。

靶标近在咫尺,看的人心痒痒。(肝)

靶标近在咫尺,看的人心痒痒。(肝)

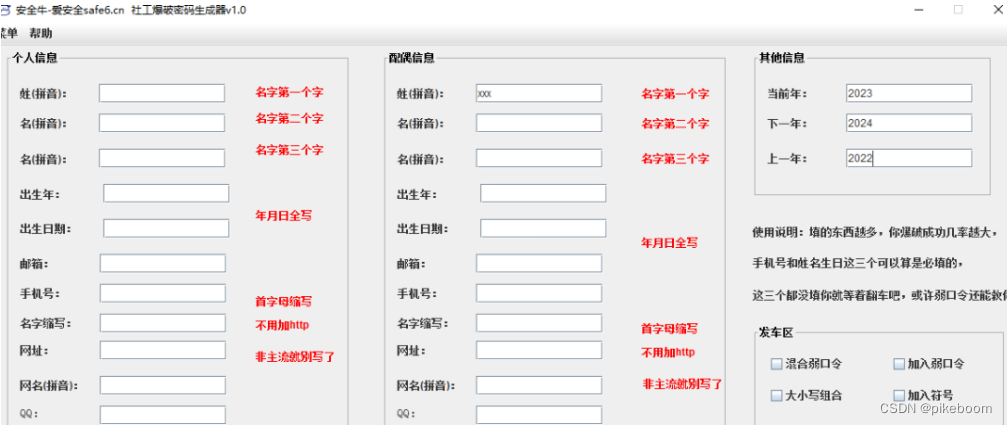

翻了下工具,找到不知什么时候保存的密码生成器,结合之前挖洞的经验输入单位简称+特殊字符+年份,生成了个小字典。(有些单位名称很长可以取简写,一般3-5位,特殊符合可以 . @ ! 等,当然可以多加但是字典体积就增大了,年份一般写当年或者前后一年。)

运气、运气、运气三连

运气、运气、运气三连

激动的心颤抖的手,截图的手速你没有(体会过没及时截图的惨痛教训)

激动的心颤抖的手,截图的手速你没有(体会过没及时截图的惨痛教训)

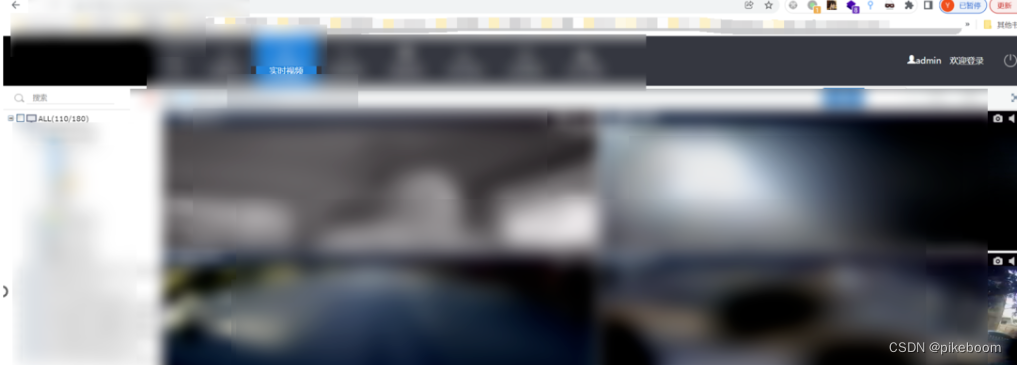

果然靶标系统不一般啊,可实时查看在线渣土车监控数据,下发报警短信等操作。

PS:结合前后发现的漏洞+内网报告,最后也是成功拿到了8.5k分数(总分1w),江湖不是ddss,而是rqsg。