afr_1

题目开头已经提示说是任意文件读取漏洞

所以这里还需要复习一下php伪协议php://filter 的作用

读取源代码并进行base64编码输出,不然传入的参数会直接当做php代码执行就看不到源代码内容了。php://filter即使在allow_url_fopen和allow_url_include双off情况下也可以使用。

基本语句:

?file=php://filter/read=convert.base64-encode/resource=xxx.php

?file=php://filter/convert.base64-encode/resource=xxx.php //或去掉read

因为是以base64输出,所以把得到的字符串使用base64解密即可

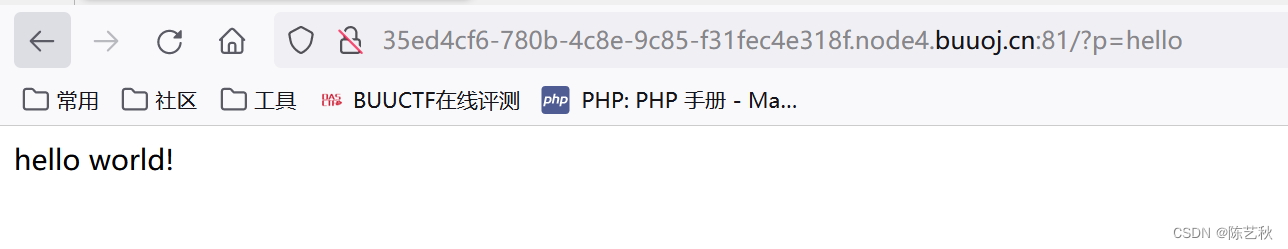

打开网站只有一个url传参和hello world回显

构造语句后得到一串base64编码的源码信息

拿去解码后还是得到一段打印hello world的PHP源码,并不是我们想要的flag

经过查看wp得知只需要将查询的参数改为flag就行

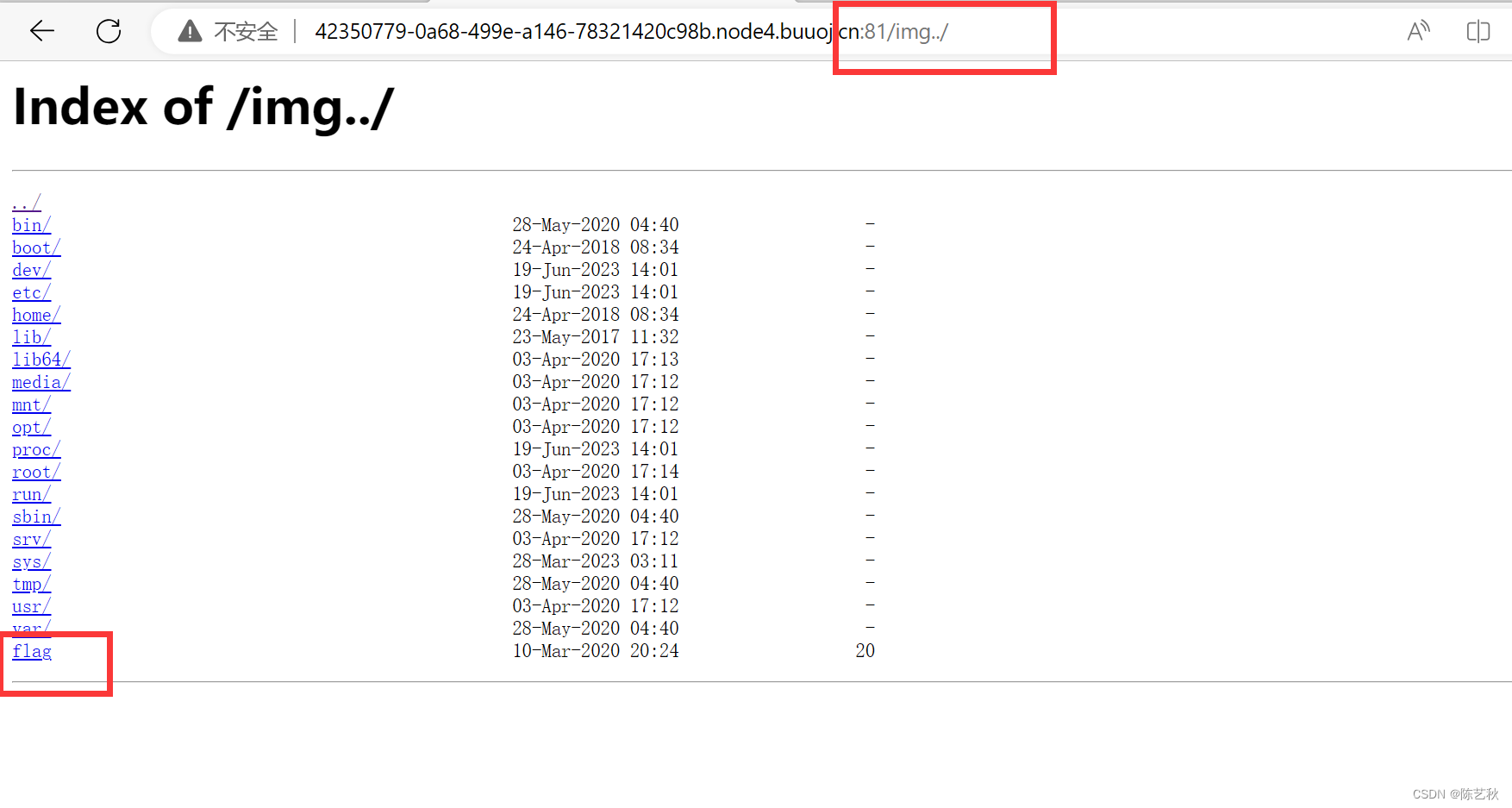

afr_2

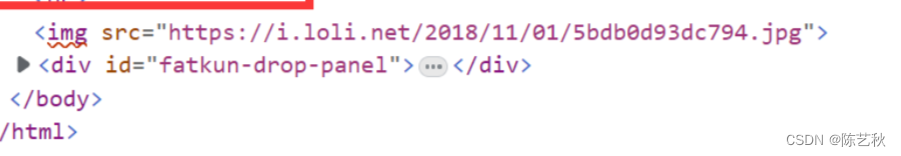

这里没有注入点,说明方法可能跟上面有点不一样

查看源码的时候发现这个图片有路径

一般的图片可能会是这样,让我想到了目录穿越

尝试能不能进入img目录

如果可以那我们就可以利用../对上级目录进行查看

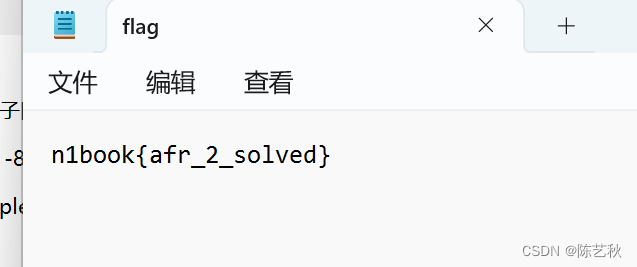

得到flag