PENTEST

ETO(200)

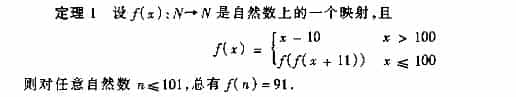

学到了姿势,盲注还可以这么搞= =测试了几发,发现是xpath的注入:

然后爆破不出来,根据提示说要利用可见字符,于是学到新技能:

就是利用:

存在的字符去盲注出密码。一发脚本,得到最后密码,其中有一位注不出来,猜了几个就猜出是m来了= =:

Homework(200)

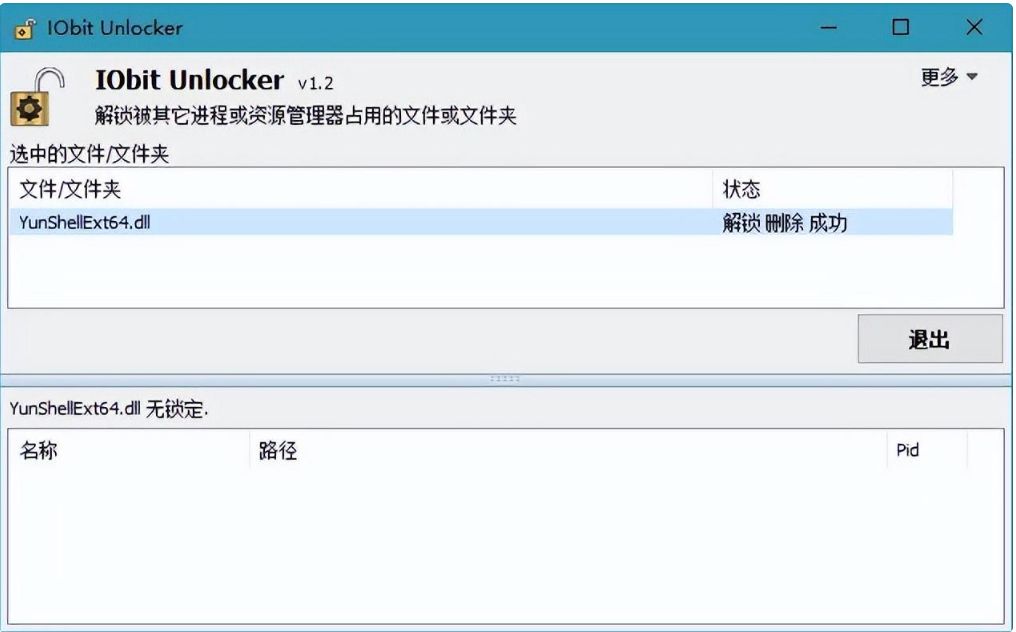

随手注册一发,是发现可以利用’php://filter/read=convert.base64-encode/resource=’去读到源码,看一下注册的源码。看到了是用imagecreatefromgif等函数处理上传图片的,于是想起了http://www.freebuf.com/articles/web/54086.html:,然后就是改图片上传去包含就行了:

<